Gabriel Brooks

0

1701

426

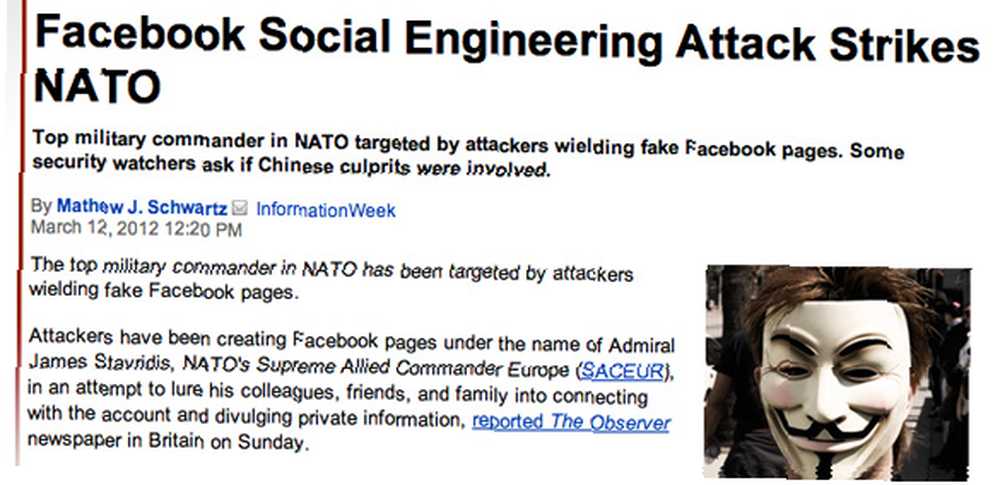

Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Jak działa zapora ogniowa? [MakeUseOf wyjaśnia] Jak działa zapora ogniowa? [MakeUseOf wyjaśnia] Istnieją trzy elementy oprogramowania, które moim zdaniem stanowią trzon przyzwoitej konfiguracji bezpieczeństwa na twoim komputerze domowym. Są to program antywirusowy, zapora ogniowa i menedżer haseł. Spośród nich… Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Jak tworzyć silne hasła, które łatwo zapamiętać. Jak tworzyć silne hasła, które można łatwo zapamiętać. Możesz nawet zablokować serwerownię - ale jak chronić firmę przed zagrożeniem atakami inżynierii społecznej?

Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Jak działa zapora ogniowa? [MakeUseOf wyjaśnia] Jak działa zapora ogniowa? [MakeUseOf wyjaśnia] Istnieją trzy elementy oprogramowania, które moim zdaniem stanowią trzon przyzwoitej konfiguracji bezpieczeństwa na twoim komputerze domowym. Są to program antywirusowy, zapora ogniowa i menedżer haseł. Spośród nich… Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Jak tworzyć silne hasła, które łatwo zapamiętać. Jak tworzyć silne hasła, które można łatwo zapamiętać. Możesz nawet zablokować serwerownię - ale jak chronić firmę przed zagrożeniem atakami inżynierii społecznej?

Z punktu widzenia inżynierii społecznej pracownicy są słabym ogniwem w łańcuchu środków bezpieczeństwa Zmień wygląd swojej witryny WordPress za pomocą WebsiteDefender Zmień wygląd swojej witryny WordPress za pomocą WebsiteDefender Z rosnącą popularnością Wordpress kwestie bezpieczeństwa nigdy nie były tak istotne - ale oprócz zwykłego aktualizowania, w jaki sposób początkujący lub średni poziom użytkownika może być na bieżąco? Czy w ogóle… na miejscu? Ludzie są nie tylko podatni na podstawowy błąd ludzki, ale także ukierunkowane ataki osób, które chcą przekonać ich do rezygnacji z poufnych informacji. Dzisiaj zajmiemy się niektórymi technikami społecznościowymi używanymi do oszukiwania i defraudacji.

Podstawy inżynierii społecznej

Inżynieria społeczna to czynność polegająca na manipulowaniu osobą w celu uzyskania dostępu lub wrażliwych danych poprzez żerowanie na podstawowej psychologii człowieka. Różnica między atakami inżynierii społecznej a np. Hakerem próbującym uzyskać dostęp do strony internetowej polega na wyborze używanych narzędzi. Haker może poszukać słabości oprogramowania zabezpieczającego lub luki w zabezpieczeniach serwera, podczas gdy inżynier społeczny użyje technik społecznościowych, zmuszając ofiarę do swobodnego przekazywania informacji lub dostępu.

Te taktyki nie są niczym nowym i istniały tak długo, jak długo ludzie decydowali, że oszukiwanie siebie nawzajem jest akceptowalnym sposobem zarabiania na życie. Teraz, gdy społeczeństwo ewoluowało w oparciu o bezpośredni charakter Internetu i informacji na żądanie, więcej ludzi niż kiedykolwiek jest narażonych na ataki inżynierii społecznej na dużą skalę.

W większości przypadków atakujący nie spotka się twarzą w twarz ze swoją ofiarą, zamiast tego będzie polegał na wiadomości e-mail, komunikatorach internetowych i rozmowach telefonicznych w celu przeprowadzenia ataku. Istnieje wiele różnych technik, które są powszechnie uważane za ataki socjotechniki, więc przyjrzyjmy się im bardziej szczegółowo.

Wyjaśnione techniki inżynierii społecznej

Wyłudzanie informacji

Zdecydowanie jedna z bardziej znanych technik dzięki świadomości podniesionej przez dostawców poczty e-mail, takich jak Google i Yahoo, phishing jest dość podstawowym i bardzo szeroko stosowanym przykładem inżynierii społecznej.

Technika ta, najczęściej przeprowadzana za pośrednictwem poczty elektronicznej, jest rodzajem oszustwa, które polega na przekonaniu ofiary, że zgodnie z prawem żądasz poufnych informacji. Jednym z najczęstszych rodzajów ataków phishingowych jest żądanie ofiar “zweryfikować” dane konta bankowego lub PayPal Jak zabezpieczyć konto Paypal przed hakerami Jak zabezpieczyć konto Paypal przed hakerami, aby uniknąć zawieszenia konta. Atakujący lub phisher często kupuje domenę zaprojektowaną tak, aby naśladować oficjalny zasób, a rozbieżności w adresie URL często zdradzają grę.

Phishing online jest coraz łatwiejszy do wykrycia i zgłoszenia dzięki technikom filtrowania stosowanym przez dostawców poczty e-mail. Dobrą praktyką jest również, aby nigdy nie ujawniać poufnych lub finansowych informacji za pośrednictwem wiadomości e-mail - żadna legalna organizacja nigdy tego nie zażąda - i sprawdzać adresy URL pod kątem legalności przed wprowadzeniem ważnych poświadczeń..

Techniki telefoniczne lub “Vishing”

Interaktywna odpowiedź głosowa (IVR) lub vishing (phishing głosowy) polega na zastosowaniu technik podobnych do opisanych powyżej za pośrednictwem telefonu lub interfejsu VoIP. Istnieje wiele różnych technik vishingu i są to:

- Bezpośrednie dzwonienie do ofiary za pomocą automatycznego “Twoja karta kredytowa została skradziona” lub “konieczne jest pilne działanie” oszustwo, a następnie żądanie “kontrola bezpieczeństwa” w celu przywrócenia normalnego dostępu do konta.

- Wysyłanie wiadomości e-mail do ofiary, instruowanie jej, aby zadzwoniła pod numer telefonu i zweryfikowała informacje o koncie przed udzieleniem dostępu.

- Wykorzystanie fałszywych technik telefonu interaktywnego lub bezpośredniej interakcji człowieka w celu wydobycia informacji, np. “naciśnij 1, aby… ” lub “wprowadź numer karty kredytowej po sygnale dźwiękowym”.

- Dzwonienie do ofiary, przekonywanie jej o zagrożeniu bezpieczeństwa na komputerze i instruowanie jej do zakupu lub instalacji oprogramowania (często złośliwego oprogramowania lub oprogramowania do zdalnego pulpitu) w celu rozwiązania problemu.

Osobiście brałem udział w oszustwach związanych z telefonami programowymi i choć na nic się nie zakochałem, nie zdziwiłbym się, gdyby ktoś zrobił to dzięki zastosowanej taktyce odstraszania. Moje spotkanie dotyczyło “Pracownik Microsoft” i niektóre wirusy, które nie istniały. Możesz przeczytać o tym tutaj tutaj Cold Calling Computer Technicians: Don't Fall for a Scam Like This [Scam Alert!] Cold Calling Computer Technicians: Don't Fall for a Scam Like This [Scam Alert!] Prawdopodobnie słyszałeś termin „nie oszukuj oszusta”, ale zawsze lubiłem „nie oszukuj pisarza technicznego”. Nie twierdzę, że jesteśmy nieomylni, ale jeśli oszustwo dotyczy Internetu, Windows… .

Przynęty

Ta szczególna technika żeruje na jednej z największych słabości ludzkości - ciekawości. Celowo pozostawiając nośniki fizyczne - dyskietkę (obecnie mało prawdopodobne), nośnik optyczny lub (najczęściej) pamięć USB w miejscu, w którym prawdopodobnie zostanie wykryta, oszuści po prostu usiądą i zaczekają, aż ktoś skorzysta z urządzenia.

Wiele komputerów “autorun” Urządzenia USB, więc gdy złośliwe oprogramowanie, takie jak trojany lub keyloggery, jest dołączone do USB, możliwe jest zainfekowanie komputera bez wiedzy ofiary. Oszuści często ubierają takie urządzenia w oficjalne logo lub etykiety, które mogą wzbudzić zainteresowanie potencjalnych ofiar.

Preteksty

Ta technika polega na przekonaniu ofiary do zrezygnowania z informacji przy użyciu wymyślonego scenariusza. Scenariusz zazwyczaj pochodzi z informacji zebranych na temat ofiary, aby przekonać ją, że oszust jest w rzeczywistości autorytatywną lub oficjalną postacią.

W zależności od tego, jakich informacji szuka oszust, pretekst może obejmować podstawowe dane osobowe, takie jak adres domowy lub datę urodzenia, do bardziej szczegółowych informacji, takich jak kwoty transakcji na rachunku bankowym lub opłaty na rachunku.

Tailgating

Jedna z niewielu wymienionych tutaj technik, polegająca na fizycznym zaangażowaniu oszusta w atak, tailgating opisuje praktykę uzyskiwania dostępu do ograniczonego obszaru bez upoważnienia przez podążanie za nim (legalnego) pracownika. Dla wielu oszustów eliminuje to potrzebę nabywania kart dostępu lub kluczy i stanowi potencjalne poważne naruszenie bezpieczeństwa dla zaangażowanej firmy.

Ta szczególna taktyka żeruje na zwykłej uprzejmości, takiej jak trzymanie drzwi za kogoś, i stała się takim problemem, że wiele miejsc pracy podjęło się rozwiązania tego problemu za pomocą powiadomień o wejściach, takich jak zawiadomienie używane przez Apple na powyższym zdjęciu.

Inne techniki

Istnieje kilka innych technik związanych z inżynierią społeczną, takich jak coś za coś “coś za coś” technika często stosowana przeciwko pracownikom biurowym. Quid pro quo obejmuje napastnika udającego, na przykład, pracownika pomocy technicznej, który zwraca połączenie. Atakujący utrzymuje “oddzwanianie” dopóki nie znajdzie kogoś, kto naprawdę potrzebuje pomocy, oferuje ją, ale jednocześnie wydobywa inne informacje lub wskazuje ofierze szkodliwe oprogramowanie do pobrania.

Inna technika inżynierii społecznej jest znana jako “kradzież dywersji” i nie jest tak naprawdę związany z phishingiem na komputerach, Internecie lub telefonie. Zamiast tego jest to powszechna technika stosowana w celu przekonania legalnych kurierów, aby wierzyli, że dostawa zostanie odebrana gdzie indziej.

Wniosek

Jeśli podejrzewasz, że dana osoba próbuje oszukać cię oszustwem z zakresu inżynierii społecznej, powinieneś powiadomić władze i (jeśli dotyczy) swojego pracodawcę. Techniki nie ograniczają się do tego, o czym wspomniano w tym artykule - cały czas opracowywane są nowe oszustwa i sztuczki - więc bądź czujny, kwestionuj wszystko i nie padaj ofiarą oszusta.

Najlepszą obroną przed tymi atakami jest wiedza - więc poinformuj znajomych i rodzinę, że ludzie mogą i będą stosować te taktyki przeciwko tobie.

Czy miałeś jakieś problemy z inżynierami społecznymi? Czy Twoja firma edukowała pracowników na temat zagrożeń związanych z inżynierią społeczną? Dodaj swoje przemyślenia i pytania w komentarzach poniżej.

Kredyty graficzne: Wilk w owczej skórze (Shutterstock), NetQoS Symposium USB Stick (Michael Coté), Niszczarka papieru (Sh4rp_i)