Michael Fisher

0

3742

522

Numer karty SIM jest bramą dla nieustępliwych przestępców. Za pomocą czegoś tak prostego jak ciąg cyfr hakerzy mogą szybko wyczerpać twoje konto bankowe.

Chcesz poznać najstraszniejszą część? Cyberprzestępcy nie muszą nawet kraść telefonu, aby uzyskać dostęp do numeru i danych osobowych. Ten ostatni trend w hakowaniu stał się znany jako wymiana kart SIM.

Przyjrzyjmy się, czym jest zamiana karty SIM i jak tego uniknąć.

Jak działa karta SIM?

Zanim przejdziemy do drobiazgów oszustwa polegającego na zamianie karty SIM, musisz wiedzieć, jak działa karta SIM. Czy pamiętasz, kiedy kupiłeś ostatni telefon? Być może zauważyłeś, że jeden z przedstawicieli Twojego operatora zmienił kartę SIM ze starego telefonu na nowy.

Wierzcie lub nie, ten niewielki czip w telefonie przechowuje wszystkie niezbędne informacje o koncie. Gdy jego 20-cyfrowy numer ICCID wpadnie w ręce wykwalifikowanego przestępcy, masz kłopoty.

Co to jest oszustwo podczas wymiany karty SIM?

Wymiana kart SIM wiąże się z wieloma oszustwami i oszustwami. Hakerzy kontaktują się z dostawcami usług i mają nadzieję porozmawiać ze szczególnie ufnym pracownikiem. Podszyją się pod Ciebie, aby uzyskać to, czego chcą: dane karty SIM.

Jeśli ich oszustwo się powiedzie, dane karty SIM zostaną przesłane na kartę SIM przestępcy. Nie, nie są zainteresowani twoimi SMS-ami ani telefonami od twoich znajomych; skupiają się na otrzymywaniu wiadomości uwierzytelniania dwuskładnikowego (2FA) z kont przechowujących cenne informacje.

Większość banków wymaga 2FA po zalogowaniu się na konto internetowe. Ale zamiast wprowadzać jednorazowe hasło (OTP) otrzymane przez SMS, haker robi.

Wskazówki, jak się chronić przed zamianą kart SIM

Chociaż haker nie może wiele zrobić, gdy przechwyci informacje o karcie SIM, nadal istnieją metody, które można temu zapobiec. Oto niektóre z najbardziej skutecznych sposobów powstrzymania hakerów:

1. Zmień metodę 2FA

Odbieranie 2FA za pośrednictwem wiadomości tekstowych jest wygodne i wszystko, ale może tylko pogorszyć sytuację, gdy jesteś ofiarą zamiany karty SIM.

Zdecydowanie się na użycie aplikacji uwierzytelniającej. 5 najlepszych alternatyw dla Google Authenticator. 5 najlepszych alternatyw dla Google Authenticator. Aby poprawić bezpieczeństwo kont internetowych, potrzebujesz dobrej aplikacji do uwierzytelniania dwuskładnikowego w celu wygenerowania kodów dostępu. Myślisz, że Google Authenticator to jedyna gra w mieście? Oto pięć alternatyw. tak jak Authy lub Google Authenticator kojarzy Twój OTP z rzeczywistym telefonem, a nie z numerem telefonu. Wystarczy podłączyć aplikację do najważniejszych kont, a zamiast niej otrzymasz kody bezpieczeństwa.

2. Skonfiguruj kod PIN u swojego operatora komórkowego

Dodanie kodu PIN do konta utrudnia hakerowi dostęp do niego. Osoba dokonująca zamiany karty SIM będzie musiała podać swój tajny kod PIN lub hasło podczas próby wprowadzenia zmian na koncie, dlatego tak ważne jest, aby go mieć.

Na szczęście możesz dodać kod PIN do swojego konta, odwiedzając stronę internetową swojego operatora.

Jeśli jesteś klientem Verizon, musisz posiadać kod PIN. Aby edytować lub dodać kod PIN do konta, zaloguj się na stronie zarządzania kodem PIN Verizon. Po ustaleniu kodu PIN wpisz go ponownie, a następnie naciśnij Zatwierdź.

Aby utworzyć kod PIN w T-Mobile, zaloguj się do swojego konta My T-Mobile. Musisz wybrać metodę weryfikacji i nacisnąć Wybierz. Po zakończeniu wprowadź kod PIN i kliknij Kolejny potwierdzać.

Dzięki AT&T możesz dodać hasło do swojego konta, logując się i przechodząc do swojego konta Profil. Pod Bezprzewodowe hasło, trafienie Zarządzaj dodatkowymi zabezpieczeniami. Kliknięcie pola wyboru będzie wymagało podania hasła podczas wprowadzania poważnych zmian.

Możesz dodać kod PIN ze strony internetowej Sprint, logując się na swoje konto i wybierając Mój sprint. Kliknij Profil i bezpieczeństwo, następnie zlokalizuj Informacja bezpieczeństwa Sekcja. Po prostu dodaj lub edytuj kod PIN i naciśnij Zapisać.

3. Oddziel swój numer telefonu od swoich kont

Czy kiedykolwiek używałeś telefonu jako sposobu zmiany hasła? Gdy hakerzy kradną dane karty SIM, mogą to zrobić.

Gdy hakerzy zablokują Cię na twoich kontach, zgromadzą jak najwięcej informacji. Przestępcy nie zawahają się wyciągnąć pieniędzy z konta bankowego, a co gorsza sprzedać dane osobowe w ciemnej sieci.

Usunięcie numeru telefonu z najważniejszych kont internetowych może zaoszczędzić ci bólu związanego z zamianą karty SIM. Jeśli musisz mieć numer telefonu powiązany z Twoim kontem, uzyskaj numer VoIP za pomocą Google Voice Jak zrobić telefon VoIP za pomocą Google Voice Jak zrobić telefon VoIP za pomocą Google Voice Za pomocą Google Voice możesz zmienić dowolny nieaktywny telefon w pełni funkcjonalny telefon VoIP za darmo. Oto wszystko, co musisz wiedzieć, aby rozpocząć. zamiast.

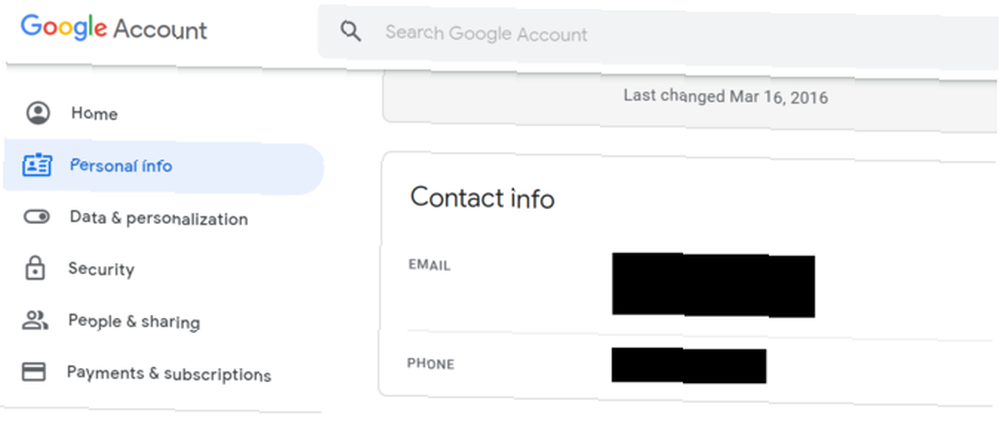

Aby usunąć swój numer telefonu z Google, zaloguj się na stronie konta Google i przejdź do Dane osobiste Sekcja. Jeśli widzisz swój numer telefonu, usuń go.

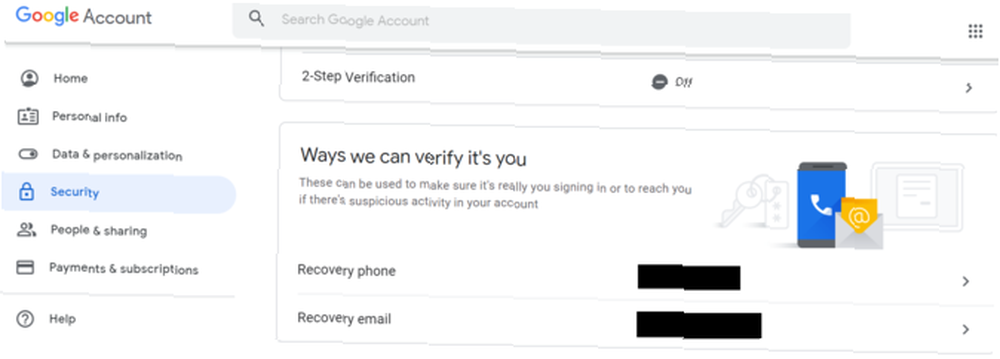

w Bezpieczeństwo przewiń w dół i usuń swój numer telefonu z Sposoby możemy zweryfikować, że to ty opcja.

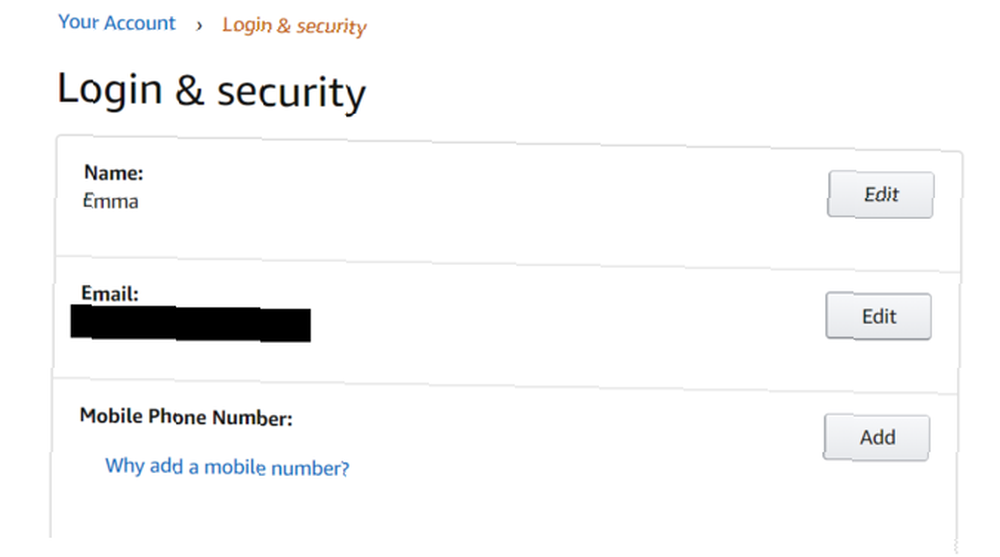

W przypadku Amazon kliknij Twoje konto, a następnie przejdź do Logowanie i bezpieczeństwo. Usuń swój numer telefonu lub stamtąd dodaj numer VoIP.

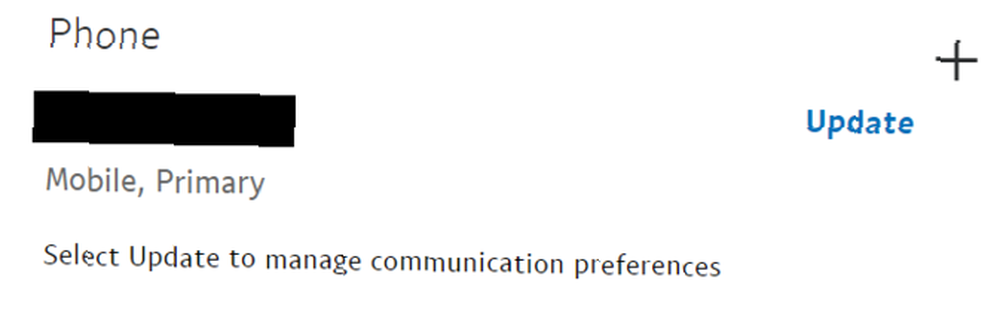

Możesz również usunąć swój numer telefonu z PayPal, klikając ikonę koła zębatego w rogu strony internetowej. Pod Telefon sekcji, wybierz, aby zmienić swój numer.

Powinieneś również usunąć swój numer telefonu na głównych portalach społecznościowych, sprzedawcach internetowych, a zwłaszcza na swoim koncie bankowym online.

4. Użyj szyfrowanej wiadomości

SMS nie obsługuje szyfrowania, co oznacza, że hakerzy mogą łatwo szpiegować wiadomości i kraść kody 2FA. Korzystanie z zaszyfrowanej aplikacji do przesyłania wiadomości, takiej jak iMessage, Signal lub WhatsApp, może zapobiegać wścibskim hakerom.

5. Strzeż się oszustw związanych z wyłudzaniem informacji

Zawsze należy usuwać pobieżne wiadomości e-mail z prośbą o podanie danych osobowych. Banki i inne instytucje nigdy nie będą wymagać poufnych informacji za pośrednictwem poczty elektronicznej. Tego rodzaju wiadomości e-mail są zawsze wynikiem hakera próbującego ukraść informacje.

Dowiedz się więcej w naszym artykule na temat ataków phishingowych i jak ich uniknąć. Czym dokładnie jest phishing i jakich technik używają oszuści? Czym dokładnie jest phishing i jakich technik używają oszuści? Sam nigdy nie byłem fanem rybołówstwa. Wynika to głównie z wczesnej wyprawy, kiedy mój kuzyn zdołał złapać dwie ryby, podczas gdy ja złapałem zip. Podobnie jak w prawdziwym rybołówstwie, wyłudzanie informacji nie jest… .

Czy jesteś ofiarą zamiany karty SIM??

Wiele ofiar nie zdaje sobie sprawy, że zamieniono karty SIM, dopóki nie jest za późno. Największym znakiem ostrzegawczym oszustwa jest utrata odbioru z komórki.

Niektóre banki i operatorzy komórkowi mają zabezpieczenia, które zapobiegają przede wszystkim zamianie kart SIM. Twój operator może powiadomić Cię o ponownym wydaniu karty SIM, a banki zazwyczaj wysyłają ostrzeżenie, jeśli wykryje nietypową aktywność na Twoim koncie.

Dołączenie numeru telefonu komórkowego do konta ułatwia logowanie. Jednak nie zawsze możesz liczyć na to, że Twój numer telefonu pozostanie bezpieczny na zawsze. Wymiana kart SIM stanowi zbyt duże zagrożenie, aby zagwarantować prywatność.

Zwracaj uwagę na wiadomości phishingowe, ponieważ odpowiedzi na te złośliwe zapytania mogą ułatwić pracę hakera. Nie wiesz, jak wygląda wiadomość phishingowa? Więcej informacji można znaleźć w naszym artykule na temat wykrywania wiadomości e-mail wyłudzających informacje Jak rozpoznać wiadomości e-mail wyłudzających informacje Jak rozpoznać wiadomości e-mail wyłudzające informacje Złapanie wiadomości e-mail wyłudzających informacje jest trudne! Oszuści udają PayPal lub Amazon, próbując ukraść hasło i dane karty kredytowej, jeśli ich oszustwo jest niemal idealne. Pokazujemy, jak rozpoznać oszustwo. .

Źródło obrazu: VitalikRadko / Depositphotos