Peter Holmes

0

2778

112

Na szczęście minęły przecieki zdjęć gwiazd z ostatnich kilku miesięcy. To wydarzenie Apple bada gwiazdy nago, YouTube przedstawia Tip Jar i więcej… [Przegląd wiadomości technicznych] Apple bada gwiazdy Celebrity Nudes, YouTube przedstawia Tip Jar i więcej… [Tech News Digest] Również, czekając na spowolnienie Internetu, krawędzie Windows XP 1% bliżej śmierci, zagraj w Star Citizen za darmo, nową przeglądarkę internetową Raspberry Pi i urządzenia do noszenia, których ledwo unikaliśmy. - określany jako The Fappening, Celebgate i wiele innych nazwisk - zobaczył około 500 nieprzyzwoitych zdjęć celebrytów, w tym Jennifer Lawrence, Mary Elizabeth Winstead i Kaley Cuoco, wyciekła do publicznej wiadomości w Internecie.

Ta forma inwazji mogła przytrafić się każdemu i prawdopodobnie w pewnym momencie - po prostu nie słyszysz o tym, gdy dotyczy tylko kilku zwykłych ludzi. Mam nadzieję, że nigdy nie będziesz musiał doświadczać tak zawstydzającego wydarzenia; jeśli zastosujesz się do tych wskazówek, nie zrobisz tego.

Uważaj przede wszystkim na swoje oszczędności

Dyskutowano o tym wiele, a intencją nie jest obwinianie ofiar. Jednak ważne jest, aby pamiętać, że jeśli w telefonie nie ma nagich zdjęć (ani żadnych innych obciążających plików), nie mogą zostać skradzione przez innych. Nawet z bezpieczną aplikacją do przesyłania wiadomości 6 Bezpiecznych aplikacji do obsługi wiadomości na iOS, które traktują prywatność bardzo poważnie 6 Bezpiecznych aplikacji do obsługi wiadomości iOS, które traktują prywatność bardzo poważnie Nie wyobrażasz sobie, że wiadomości są odczytywane przez niechciane strony? Uzyskaj bezpieczną aplikację do przesyłania wiadomości i nie martw się więcej. , nie masz gwarancji ochrony. Podczas korzystania z Snapchata, jednorazowy komunikator do zdjęć Wysyłaj samozniszczające zdjęcia i filmy Risqué za pomocą Snapchat [iOS i Android] Wyślij samozniszczające zdjęcia i filmy Risqué za pomocą Snapchat [iOS i Android] Więc chcesz wysłać komuś SMS-a do prywatnego, zalotnego lub głupiego zdjęcia lub wideo, ale wiesz, że zdjęcia i filmy można szybko udostępniać i rozpowszechniać w Internecie. No cóż… na przykład wszystko, co musi zrobić odbiorca nielegalnego zdjęcia, to zrobić zrzut ekranu. Ostateczny przewodnik na temat robienia zrzutów ekranu. Ostateczny przewodnik na temat robienia zrzutów ekranu. Większość osób uważa, że robienie zrzutów ekranu jest proste i prosty proces i że byłoby tak samo na każdej napotkanej platformie. Cóż, byliby w błędzie. Proces robienia zrzutów ekranu…; kto wie, gdzie się rozprzestrzeni?

W tym celu uważaj na urządzenia. Jeśli musisz zachować coś potencjalnie krępującego, pamiętaj o ich zaszyfrowaniu w telefonie Jak zaszyfrować dane w smartfonie Jak zaszyfrować dane w smartfonie Dzięki skandalowi Prism-Verizon rzekomo zdarzyło się to, że obywatel Stanów Zjednoczonych Agencja Bezpieczeństwa (NSA) zajmuje się eksploracją danych. Oznacza to, że przeglądali zapisy połączeń z…; Chris podał cztery powody, dla których szyfrowanie jest dobrym pomysłem Nie tylko dla paranoidów: 4 powody do szyfrowania życia cyfrowego Nie tylko dla paranoidów: 4 powody do szyfrowania życia cyfrowego Szyfrowanie nie tylko dla paranoicznych teoretyków spisku, ani też nie tylko maniacy technologii. Szyfrowanie to coś, z czego może skorzystać każdy użytkownik komputera. Witryny techniczne piszą o tym, jak możesz zaszyfrować swoje cyfrowe życie, ale… jeśli potrzebujesz bardziej przekonujących.

Zachowaj silne hasła i ciasny dostęp

Początkowo obwiniano iCloud za przecieki zdjęć, ale później zdecydowano, że atak był ukierunkowany na nazwy użytkowników, hasła i pytania bezpieczeństwa. Jak utworzyć pytanie bezpieczeństwa, którego nikt inny nie może odgadnąć Jak stworzyć pytanie bezpieczeństwa, którego nikt inny Mogę zgadywać W ostatnich tygodniach dużo napisałem o tym, jak odzyskać konta internetowe. Typową opcją bezpieczeństwa jest ustawienie pytania bezpieczeństwa. Chociaż potencjalnie zapewnia to szybki i łatwy sposób na…. To mówi nam, że usługa, w której przechowywane były zdjęcia, nie była winna, ale sprawca prawdopodobnie mógł się włamać na konta. Dlatego ważne jest, aby hasła były jak najbardziej hermetyczne.

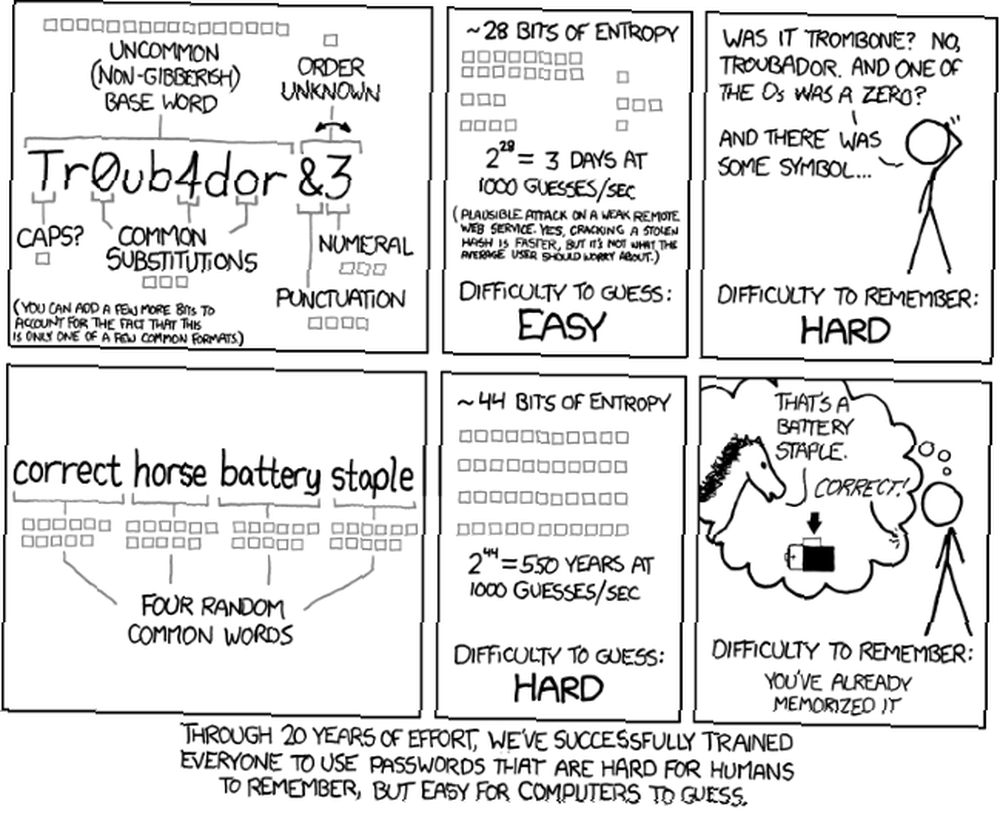

Jeśli potrzebujesz porady na temat rozbudowywania haseł, porównaliśmy metody zarządzania hasłami 5 Porównanych narzędzi do zarządzania hasłami: Znajdź jedno, które jest dla Ciebie idealne 5 Porównanych narzędzi do zarządzania hasłami: Znajdź jedno, które jest dla Ciebie idealne Wybieranie jakiegoś hasła kluczowa jest strategia zarządzania radząca sobie z ogromną ilością potrzebnych haseł. Jeśli jesteś jak większość ludzi, prawdopodobnie przechowujesz hasła w mózgu. Aby je zapamiętać…; LastPass to niesamowite narzędzie, które upraszcza proces tworzenia hasła lub jeśli wolisz staroświecki sposób, pamiętaj, aby postępować zgodnie ze wskazówkami, aby stworzyć niezapomniane, ale silne hasło. 6 porad dotyczących tworzenia niezłomnego hasła, które możesz zapamiętać. 6 porad dotyczących tworzenia niezniszczalnego hasła. Że pamiętasz Jeśli twoje hasła nie są unikalne i nie do złamania, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić złodziei na lunch. .

Gdy zajmujemy się hasłami, ważne jest, aby zachować je dla siebie. Jeśli nie ufasz komuś, kto ma numer karty kredytowej, nie udostępniaj mu haseł. Oczywiście twój małżonek jest szczególnym przypadkiem, ale powinny być rzadkie.

Jeśli wcześniej przekazałeś te dane osobowe, zrób sobie przysługę i zmień swoje hasła. Nie musisz być bardzo wrażliwy i zmieniać je raz w tygodniu lub cokolwiek, ale to dobry pomysł, jeśli byłeś rozluźniony w przeszłości.

Skorzystaj z uwierzytelniania dwuskładnikowego

Uwierzytelnianie dwuskładnikowe Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda zabezpieczeń, która wymaga dwóch różnych sposobów potwierdzenia tożsamości . Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty,… dodaje dodatkową warstwę zabezpieczeń do każdego konta, które ją obsługuje. Oprócz hasła (coś, co wiesz), aby uzyskać dostęp do konta, ktoś musi mieć kod z telefonu (coś, co masz). Nie jest w 100% kuloodporny i na początku może wydawać się niewygodny, ale dodatkowe bezpieczeństwo, które przynosi, jest warte każdego drobnego problemu. Jeśli osoba o złośliwych zamiarach złamie twoje hasło, nadal zostanie zablokowana bez kodu.

Pisaliśmy o najważniejszych usługach umożliwiających uwierzytelnianie dwuskładnikowe Zablokuj te usługi teraz z uwierzytelnianiem dwuskładnikowym Zablokuj te usługi teraz z uwierzytelnieniem dwuskładnikowym Uwierzytelnianie dwuskładnikowe to inteligentny sposób ochrony kont internetowych. Rzućmy okiem na kilka usług, które możesz zablokować z większym bezpieczeństwem. i zalecamy używanie Authy jako podstawowej Czy weryfikacja dwuetapowa może być mniej irytująca? Cztery tajne hacki gwarantowane w celu poprawy bezpieczeństwa Czy weryfikacja dwuetapowa może być mniej irytująca? Cztery tajne hacki gwarantowane w celu poprawy bezpieczeństwa Czy chcesz mieć bezpieczeństwo konta kuloodpornego? Zdecydowanie sugeruję włączenie uwierzytelniania „dwuskładnikowego”. aplikacja do generowania kodu. Na koniec, jeśli jesteś zainteresowany, TwoFactorAuth.org podaje pełne szczegóły zgodności dwuskładnikowej dla setek stron internetowych; Twój bank lub ulubione witryny detaliczne również mogą to oferować!

Kontroluj swoje konta

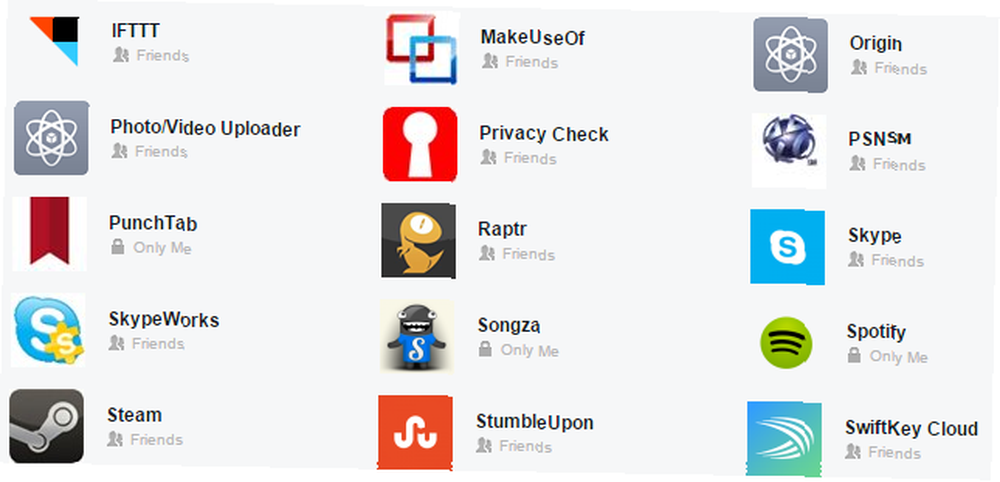

Nie jest tajemnicą, że Facebook zmienia sposób działania Facebook zmienia Twój kanał informacyjny, Apple chroni Twoją prywatność i nie tylko… [Tech News Digest] Facebook zmienia Twój kanał informacyjny, Apple chroni Twoją prywatność i więcej… [Tech News Digest] Również, Twitpic mieszka, Amazon kupuje. Kup, BlackBerry naśladuje Porsche, Aubrey Plaza to Grumpy Cat, a iPhone 6 spada. często, a to niestety obejmuje ustawienia prywatności. Z tego powodu musisz zachować czujność i sprawdzać, co regularnie udostępniasz; Nowsze menu prywatności Facebooka Upewnij się, że jesteś bezpieczny dzięki nowym ustawieniom prywatności Facebooka: Kompletny przewodnik Upewnij się, że jesteś bezpieczny dzięki nowym ustawieniom prywatności Facebooka: Pełny przewodnik Facebook oznacza również dwie inne rzeczy: częste zmiany i obawy dotyczące prywatności. Jeśli dowiedzieliśmy się czegoś o Facebooku, to tak naprawdę nie przejmują się tym, co lubimy, ani naszą prywatnością. Nie powinni też… pomagać, ale to też może się zmienić. Czy dodałeś jakieś aplikacje innych firm? Jeśli tak, przejdź do dozwolonych aplikacji na Facebooku i upewnij się, że lista jest bezpieczna i aktualna. Wszelkie wpisy, z których nie korzystałeś od jakiegoś czasu, a nawet nie słyszałeś wcześniej, powinny zostać odrzucone.

Im więcej informacji o sobie i zdjęciach udostępnisz publicznie, tym większa szansa na naruszenie bezpieczeństwa. Nie ma nic złego w udostępnianiu na Facebooku lub innych mediach społecznościowych; pamiętaj tylko o swoich odbiorcach. Przeglądaj listę znajomych raz w miesiącu, aby upewnić się, że nie zaakceptowałeś próśb znajomych z Facebooka: niepisane reguły i ukryte ustawienia. ? to potrzebujesz tego przewodnika po zaproszeniach do znajomych na Facebooku. od każdego dziwnego lub kogoś, kogo nie znasz dobrze. Dobry test bieżącego stanu prywatności znajduje się na osi czasu: kliknij menu z trzema kropkami po prawej stronie Wyświetl dziennik aktywności i wybierz Wyświetl jako… aby zobaczyć, jak Twoja strona wygląda publicznie.

Innym dobrym pomysłem jest dla siebie Google Wyzwanie Google Yourself [INFOGRAPHIC] Wyzwanie Google Yourself [INFOGRAPHIC] Nazywają to „ego surfingiem” - kiedy siadasz przed komputerem, idź do Google (lub innej wyszukiwarki, którą preferujesz) i dowiedz się, jakie informacje na Twój temat są w Internecie. Ja… czasami. Znajomość pierwszych wyników, które pojawiają się, gdy ktoś Cię szuka, pomaga oszacować, ile twoich danych osobowych jest dostępnych od razu. Jeśli znajdziesz coś, czego tam nie chcesz, zidentyfikuj witrynę, w której się znajduje, i napraw to tak szybko, jak to możliwe.

Weźmy przykład prawdziwego włamania, aby zilustrować inny punkt. Scarlett Johannson była ofiarą kilka lat temu, a jej haker skorzystał z niej Zapomniałeś hasła działać wraz z łatwo dostępnymi informacjami internetowymi, aby dostać się na jej konto. Gdy był w domu, skonfigurował przekazywanie, aby wysłać każdą wiadomość z jej skrzynki odbiorczej na adres e-mail, który mógł monitorować. To pozwoliło mu dalej czytać jej wiadomości, nawet jeśli zmieniła hasło.

Lekcja polega na pilnowaniu wiadomości wychodzących na wszystkich stronach. Na pewno widzisz oszustwo w mediach społecznościowych 5 sposobów na wykrycie oszustw w mediach społecznościowych i fałszywych aplikacji 5 sposobów na wykrycie oszustw w mediach społecznościowych i fałszywych aplikacji Facebook to ogromna platforma dla wszelkiego rodzaju oszustw. Sprzątanie po zakochaniu się w jednym to ból; przyjrzyjmy się niektórym sposobom ich identyfikacji i unikania. gdy konto znajomego zostaje przejęte i wysyła Ci link do jakiejś niepotrzebnej witryny lub gorzej. Często ludzie nie mają pojęcia, że tak się stało, dopóki ich znajomi im o tym nie powiedzą, a ktoś, kto nie jest obeznany z technologią, mógł już się na to zakochać. Bądź pilny i upewnij się, że nikt nie używa twojego konta w ciszy.

Ty! = Jennifer Lawrence

Dzięki tym wskazówkom znacznie rzadziej staniesz się ofiarą naruszenia prywatności. Ponieważ prawdopodobnie nie jesteś osobą tak dobrze znaną jak te kobiety, ryzyko jest mniejsze, ale wiedz, że nadal jesteś celem niezależnie.

Teraz, gdy już się zabezpieczyłeś, usiądź wygodnie i ciesz się bardziej beztroskim podejściem: najśmieszniejsze tweety o sławnych aktach wyciek Ciekawe tweety: 18 najśmieszniejszych reakcji na celebrytę Wyciek nagiej [dziwna i cudowna sieć] Titillujące tweety: 18 najśmieszniejszych reakcji To The Celebrity Nudes Leak [Weird & Wonderful Web] Opinie na temat tej sagi są zróżnicowane. Nie jesteśmy tutaj, aby głosić, więc przedstawione bez oceny ich przydatności, oto niektóre z najśmieszniejszych tweetów, które pojawiły się na Twitterze w następstwie. .

Jakie inne metody chronią Cię przed włamaniem? Czy masz jakieś historie ofiar? zostaw komentarz!

Kredyty obrazkowe: Włamywacz za pośrednictwem Shutterstock, palec wskazujący za pośrednictwem Shutterstock, mysz i klucz za pośrednictwem kostnicy; xkcd Hasła za pośrednictwem xkcd; PIN Ręcznie przez Shutterstock