Peter Holmes

0

3395

160

Po wiadomości o ogromnym naruszeniu serwerów Google, w wyniku którego włamano się do rzekomych 5 milionów adresów e-mail, różne witryny sugerowały, że czytelnicy powinni sprawdzić, czy byli ofiarami, wpisując swoje adresy e-mail na “sprawdzanie narzędzi” - strony internetowe, które mogą ustalić, czy adres e-mail znajduje się na liście zhakowanych danych uwierzytelniających.

Problem polega na tym, że niektóre z tych narzędzi sprawdzających nie były tak uzasadnione, jak witryny, które do nich prowadzą, miały nadzieję…

5 milionów adresów e-mail: prawda

Zgłoszone w tym czasie jako ogromny wyciek 5 milionów nazw użytkowników i haseł do kont Gmail, wkrótce okazało się, że historia była, no cóż, po prostu: historia.

Wyjaśniając to nieco później, Google ujawniło, że mniej niż 2% kombinacji nazwy użytkownika / hasła było dokładne i że ich własne narzędzia bezpieczeństwa logowania złapałyby większość z nich.

Wyjaśnili również, że poświadczenia nie zostały zhakowane z ich własnych serwerów, ale z innych stron internetowych:

Ważne jest, aby pamiętać, że w tym i innych przypadkach wyciek nazwy użytkownika i hasła nie były wynikiem naruszenia systemów Google. Często te poświadczenia są uzyskiwane za pomocą kombinacji innych źródeł.

Na przykład, jeśli ponownie użyjesz tej samej nazwy użytkownika i hasła w różnych witrynach internetowych, a jedna z tych witryn zostanie zhakowana, twoje dane logowania mogą zostać użyte do zalogowania się w innych.

Tak więc konto Gmail odebrane w poprzednim naruszeniu - o wysokim profilu lub w inny sposób - mogło być jednym z tych znajdujących się na zrzucie danych uwierzytelniających w rękach “hakerzy”. Zasadniczo informacje, które mogły być już online w takiej czy innej formie, konta Gmail zostały pobrane z kilku źródeł.

Ale jak ta historia stała się tak popularna? Prawdopodobnie z pomocą dużej, okrągłej liczby, takiej jak 5 milionów, i sprytnego ciągnięcia hakerów, którzy opublikowali hasła do konta na rosyjskim forum Bitcoin. Wrzuć narzędzie do sprawdzania online, które potwierdza, czy twoje konto e-mail znajduje się na śmietniku, i masz dużą wiadomość.

Oczywiście wydaje się prawdopodobne isleaked.com to nie jest strona internetowa, którą ludzie tak myśleli.

Jak działa Fake Hacked Account Checker

Sprawdzanie adresu e-mail w bazie danych (która może być SQL, Access, a nawet plikiem tekstowym A więc czym jest baza danych? W każdym razie [MakeUseOf wyjaśnia] A więc czym jest baza danych? [MakeUseOf wyjaśnia] Dla programisty lub entuzjasty technologii , koncepcja bazy danych jest czymś, co naprawdę można uznać za coś oczywistego. Jednak dla wielu osób sama koncepcja bazy danych jest nieco obca…) zaatakowanych kont e-mail jest stosunkowo prosta. W połączeniu z łatwym do pobrania skryptem taką stronę internetową można skonfigurować w około 30 minut.

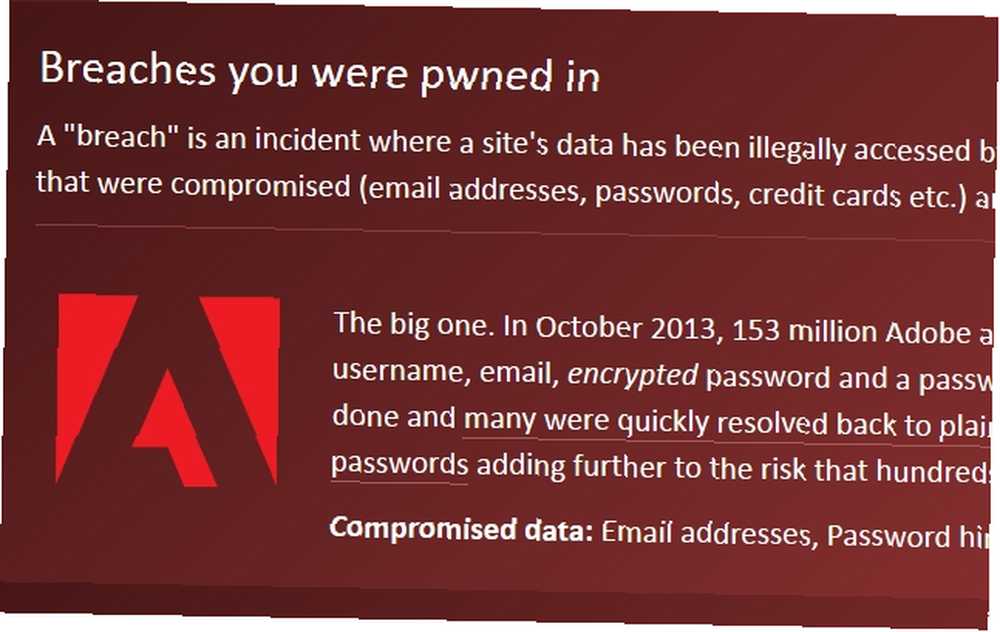

Tymczasem Troy Hunt ma znacznie lepsze podejście, dlatego powinieneś używać jego witryny do sprawdzania, czy nie ma wycieków danych uwierzytelniających za każdym razem, gdy czytasz lub słyszysz o włamaniu na konto.

Jak wyjaśniono na jego blogu, Hunt stworzył Czy zostałem Pwned ?, legalną stroną internetową (Hunt to Microsoft MVP for Developer Security) przeznaczoną dla przeciętnych użytkowników, którzy mogą wpisać swój adres e-mail i dowiedzieć się, czy zostali zaatakowani. Korzystając z danych przesyłanych do witryn takich jak Pastebin.com, informuje nawet, które naruszenie jest odpowiedzialne za obecność twojego konta e-mail w jego bazie danych.

Szukasz sprawdzonego konta e-mail zaatakowanego przez hakerów?

Po wyświetleniu wyników witryna wyświetla nazwę witryny, z której wyciekły dane konta. Mamy nadzieję, że ta strona wyśle ci e-mailem prywatnie lub ogłosi.

(Oczywiście, jeśli obawiasz się, że Twoje konto e-mail zostało zhakowane, i tak zmień swoje hasło. Pamiętaj, aby było bezpieczne i zapamiętywane. 6 porad dotyczących tworzenia niezniszczalnego hasła, które możesz zapamiętać 6 wskazówek dotyczących tworzenia niezniszczalnego hasła, które ty Zapamiętaj Jeśli twoje hasła nie są unikalne i nie do złamania, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić złodziei na lunch.)

Jak widać na powyższym obrazku, moje konto e-mail było jednym z wielu odzyskanych w wyniku masowego naruszenia bezpieczeństwa Adobe w 2013 roku. Powinieneś skorzystać z informacji podanych przez witrynę Hunta, aby działać natychmiast, ale pamiętaj, że nawet po zmianie hasła, Twój adres e-mail pozostanie na stronie.

Jeśli to praktyczne, warto również rozważyć zmianę adresu e-mail używanego do kont online.

Należyta staranność nie powinna być przeszłością

Istotnym elementem dziennikarstwa jest należyta staranność; sprawdzanie faktów. Po prostu zwrot informacji prasowych nie wystarczy. Każdy pisarz, bez względu na to, czy publikuje treści za 1 USD za 1000 słów, czy otrzymuje pensję na czołówkę w branży wydawniczej, może to zrobić.

Niestety w Internecie nie dzieje się to wystarczająco.

Kilka minut sprawdzania faktów wykazałoby, że 5 milionów adresów twierdzi, że to podróbka. Jak informowaliśmy w tym czasie, adresy zostały pobrane ze zbioru wcześniejszych wycieków. Przeciek haseł Gmaila, Microsoft Drops Windows Phone i wiele innych… [Przegląd wiadomości technicznych] Wyciek haseł Gmaila, Microsoft Drops Windows Phone i więcej… [ Przegląd wiadomości technicznych] Również negatywne recenzje, Deezer w Stanach Zjednoczonych, Google Pyramids, NES 3DS i świetna maszyna Rube Goldberg. . Rosyjscy hakerzy mogli raczej zestawić listę, niż naruszyć bezpieczeństwo Google.

Tymczasem szczególnie podejrzana była witryna polecana przez wiele stron internetowych do sprawdzania wiadomości e-mail, isleaked.com. Ciekawe, zarejestrowane zaledwie dwa dni przed wyciekiem, w Rosji, jego nagłe istnienie było albo wyjątkowo losowe, albo planowane.

Jak zawsze mówię, bezpieczeństwo online nie jest zbieżne.

W końcu czy jest lepszy sposób na potwierdzenie listy adresów, które rzekomo zostały zhakowane, niż skłonienie właścicieli kont do sprawdzenia, czy nadal ich używają, czy nie? Jest to sposób działania spamerów - martwe adresy są bezwartościowe, dlatego wiele e-maili ze spamem prosi o odpowiedź. Twoja odpowiedź jest rejestrowana, a adres zachowany.

Sprawdzanie e-maila isleaked.com może być bardziej wyrafinowanym podejściem. Podczas gdy twierdzą:

Nie zbieramy twoich e-maili, adresów URL / adresów IP, dzienników dostępu ani sprawdzania wyników. Albo nie zrobimy nic szkodliwego z twoim urządzeniem podczas testu!

… Nie ma powodu, by ufać tej witrynie. Troy Hunt, którego reputacja jest godna zaufania, wyjaśnia, jak działa jego strona, więc warto z niego korzystać.

Werdykt: Nie reaguj bez faktów

Możemy się z tego nauczyć, że nikt nie powinien reagować na roszczenia o naruszenie danych i włamania bez posiadania pełnych faktów. Jest po prostu zbyt wiele zmiennych, które należy wziąć pod uwagę.

W przypadku roszczeń dotyczących hakowania Gmaila wydaje się bezpiecznym założeniem, że domniemani hakerzy po prostu weryfikują swoją kolekcję adresów, prawdopodobnie wykorzystywanych w różnych kampaniach spamowych.

Niektóre były autentyczne, inne wygasły.

Najlepszą witryną do sprawdzania, czy Twój e-mail nie został zaatakowany przez hakerów i znalazł się na stronie takiej jak Pastebin.com, jest haveibeenpwned.com.

Jak na ironię, jeśli chodzi o 5 milionów adresów Gmaila, które rzekomo zostały zhakowane z Google, to prasa technologiczna była naprawdę dobrze znana.

Rob Hyrons przez Shutterstock