Lesley Fowler

0

4875

833

Od czasu systemu plików NTFS Od FAT do NTFS do ZFS: systemy plików zdemistyfikowane od FAT do NTFS do ZFS: systemy plików zdemistyfikowane Różne dyski twarde i systemy operacyjne mogą korzystać z różnych systemów plików. Oto, co to oznacza i co musisz wiedzieć. został wprowadzony jako domyślny format w edycjach konsumenckich systemu Windows (począwszy od Windows XP), ludzie mieli problemy z dostępem do swoich danych zarówno na dyskach wewnętrznych, jak i zewnętrznych. Proste atrybuty plików nie są już jedyną przyczyną problemów podczas wyszukiwania i używania ich plików. Teraz musimy walczyć z uprawnieniami do plików i folderów, jak odkrył jeden z naszych czytelników.

Pytanie naszego czytelnika:

Nie widzę folderów na wewnętrznym dysku twardym. Uruchomiłem polecenie “attrib -h -r -s / s / d” i pokazuje odmowę dostępu w każdym folderze. Mogę przejść do folderów za pomocą polecenia Uruchom, ale nie widzę folderów na dysku twardym. Jak to naprawić??

Odpowiedź Bruce'a:

Oto kilka bezpiecznych założeń opartych na otrzymanych informacjach: System operacyjny to Windows XP lub nowszy; używany system plików to NTFS; użytkownik nie ma uprawnień do pełnej kontroli w części systemu plików, którą próbuje manipulować; nie są w kontekście administratora; a domyślne uprawnienia w systemie plików mogły zostać zmienione.

Wszystko w systemie Windows to obiekt, niezależnie od tego, czy jest to klucz rejestru, drukarka czy plik. Mimo że używają tych samych mechanizmów do definiowania dostępu użytkownika, ograniczymy naszą dyskusję do obiektów systemu plików, aby było to możliwie najprostsze.

Kontrola dostępu

Security Red Alert: 10 blogów poświęconych bezpieczeństwu komputerowemu, które powinieneś śledzić dzisiaj Red Alert: 10 blogów poświęconych bezpieczeństwu komputerowemu, których powinieneś śledzić dzisiaj Bezpieczeństwo jest kluczowym elementem informatyki i powinieneś starać się kształcić i być na bieżąco. Będziesz chciał sprawdzić te dziesięć blogów poświęconych bezpieczeństwu i ekspertów od bezpieczeństwa, którzy je piszą. jakikolwiek rodzaj polega na kontrolowaniu kto może coś zrobić na zabezpieczanym obiekcie. Kto ma kartę kluczową, aby odblokować bramę i wejść na teren? Kto ma klucze do otwarcia biura CEO? Kto ma połączenie, aby otworzyć sejf w swoim biurze?

Ten sam sposób myślenia dotyczy bezpieczeństwa plików i folderów w systemach plików NTFS. Każdy użytkownik w systemie nie ma uzasadnionej potrzeby dostępu do każdego pliku w systemie, ani też nie wszyscy muszą mieć taki sam dostęp do tych plików. Podobnie jak każdy pracownik w firmie nie musi mieć dostępu do sejfu w biurze dyrektora generalnego ani możliwości modyfikowania raportów korporacyjnych, chociaż może mieć możliwość ich odczytania.

Uprawnienia

System Windows kontroluje dostęp do obiektów systemu plików (plików i folderów), ustawiając uprawnienia dla użytkowników lub grup. Określają one, jaki rodzaj dostępu użytkownik lub grupa ma do obiektu. Te uprawnienia można ustawić na oba dopuszczać lub zaprzeczać określony typ dostępu, który można ustawić jawnie na obiekcie lub pośrednio poprzez dziedziczenie z jego folderu nadrzędnego.

Standardowe uprawnienia do plików to: Pełna kontrola, Modyfikacja, Odczyt i wykonywanie, Odczyt, Zapis i Specjalne. Foldery mają inne specjalne uprawnienia, o nazwie Lista folderów. Te standardowe uprawnienia to predefiniowane zestawy zaawansowane uprawnienia które umożliwiają bardziej szczegółową kontrolę, ale zwykle nie są potrzebne poza standardowymi uprawnieniami.

Na przykład Przeczytaj i wykonaj standardowe uprawnienie obejmuje następujące uprawnienia zaawansowane:

- Przejdź do folderu / uruchom plik

- Lista folderów / odczyt danych

- Czytaj atrybuty

- Przeczytaj Rozszerzone atrybuty

- Czytaj uprawnienia

Listy kontroli dostępu

Każdy obiekt w systemie plików ma powiązaną listę kontroli dostępu (ACL). Lista ACL to lista identyfikatorów zabezpieczeń (SID), które mają uprawnienia do obiektu. Podsystem lokalnych zabezpieczeń (LSASS) porówna identyfikator SID dołączony do tokena dostępu podanego użytkownikowi podczas logowania do identyfikatorów SID na liście ACL dla obiektu, do którego użytkownik próbuje uzyskać dostęp. Jeśli identyfikator SID użytkownika nie pasuje do żadnego z identyfikatorów SID na liście ACL, dostęp zostanie zabroniony. Jeśli się zgadza, żądany dostęp zostanie przyznany lub odmówiony na podstawie uprawnień dla tego identyfikatora SID.

Istnieje również kolejność oceny uprawnień, którą należy wziąć pod uwagę. Jawne uprawnienia mają pierwszeństwo przed niejawnymi uprawnieniami, a odmowa uprawnień ma pierwszeństwo przed uprawnieniami zezwalającymi. Po kolei wygląda to tak:

- Wyraźnie odmawiaj

- Jawne Zezwól

- Implicit Deny

- Implicit Allow

Domyślne uprawnienia do katalogu głównego

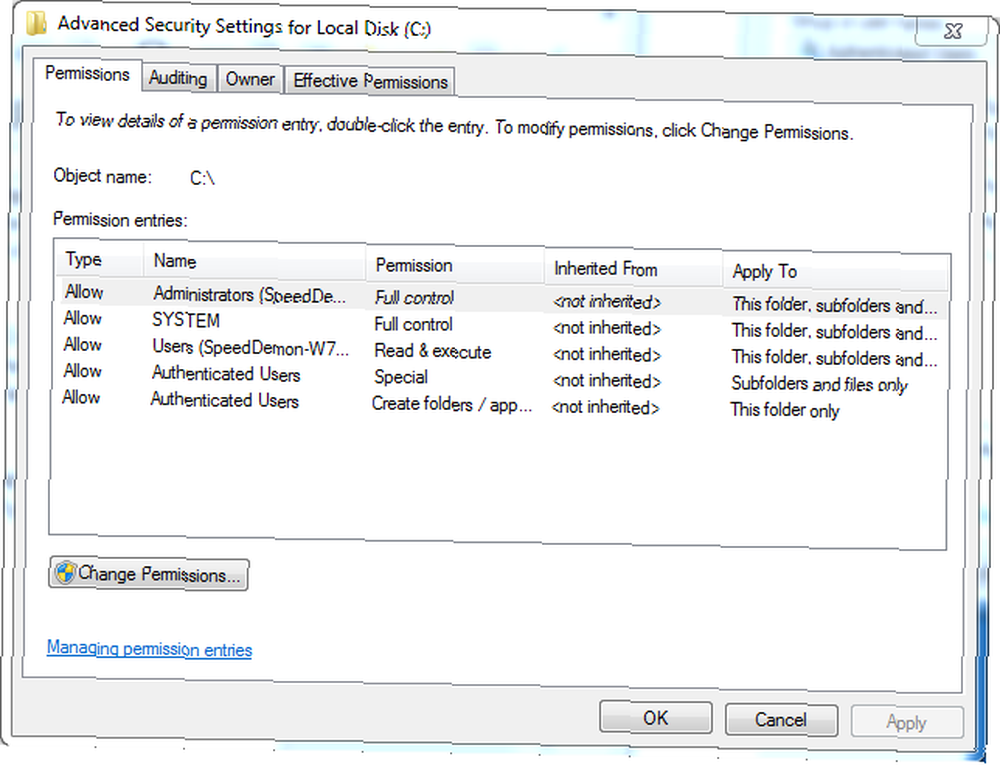

Uprawnienia przyznane w katalogu głównym dysku różnią się nieznacznie, w zależności od tego, czy dysk jest dyskiem systemowym, czy nie. Jak widać na poniższym obrazie, dysk systemowy ma dwa oddzielne Dopuszczać wpisy dla uwierzytelnionych użytkowników. Jest taki, który pozwala uwierzytelnionym użytkownikom tworzyć foldery i dołączać dane do istniejących plików, ale nie zmieniać żadnych istniejących danych w pliku, które dotyczą wyłącznie katalogu głównego. Drugi umożliwia uwierzytelnionym użytkownikom modyfikowanie plików i folderów zawartych w podfolderach, jeśli ten podfolder dziedziczy uprawnienia z katalogu głównego.

Katalogi systemowe (Windows, dane programu, pliki programu, pliki programu (x86), użytkownicy lub dokumenty i ustawienia oraz ewentualnie inne) nie dziedziczą swoich uprawnień z katalogu głównego. Ponieważ są to katalogi systemowe, ich uprawnienia są jawnie ustawione, aby zapobiec przypadkowym lub złośliwym zmianom systemu operacyjnego, programu i plików konfiguracyjnych przez złośliwe oprogramowanie lub hakera.

Jeśli nie jest to dysk systemowy, jedyną różnicą jest to, że grupa Użytkownicy uwierzytelnieni ma jeden wpis zezwalający, który umożliwia modyfikowanie uprawnień do folderu głównego, podfolderów i plików. Wszystkie uprawnienia przypisane do 3 grup i konta SYSTEM są dziedziczone na całym dysku.

Analiza problemu

Kiedy nasz plakat prowadził atrybut polecenie próbujące usunąć dowolne atrybuty systemowe, ukryte i tylko do odczytu dla wszystkich plików i folderów zaczynających się w (nieokreślonym) katalogu, w którym się znajdowały, otrzymywały komunikaty wskazujące, że działanie, które chcieli wykonać (Zapis atrybutów) zostało odrzucone. W zależności od katalogu, w którym znajdowali się podczas uruchamiania polecenia, jest to prawdopodobnie bardzo dobra rzecz, szczególnie jeśli znajdowali się w C: \.

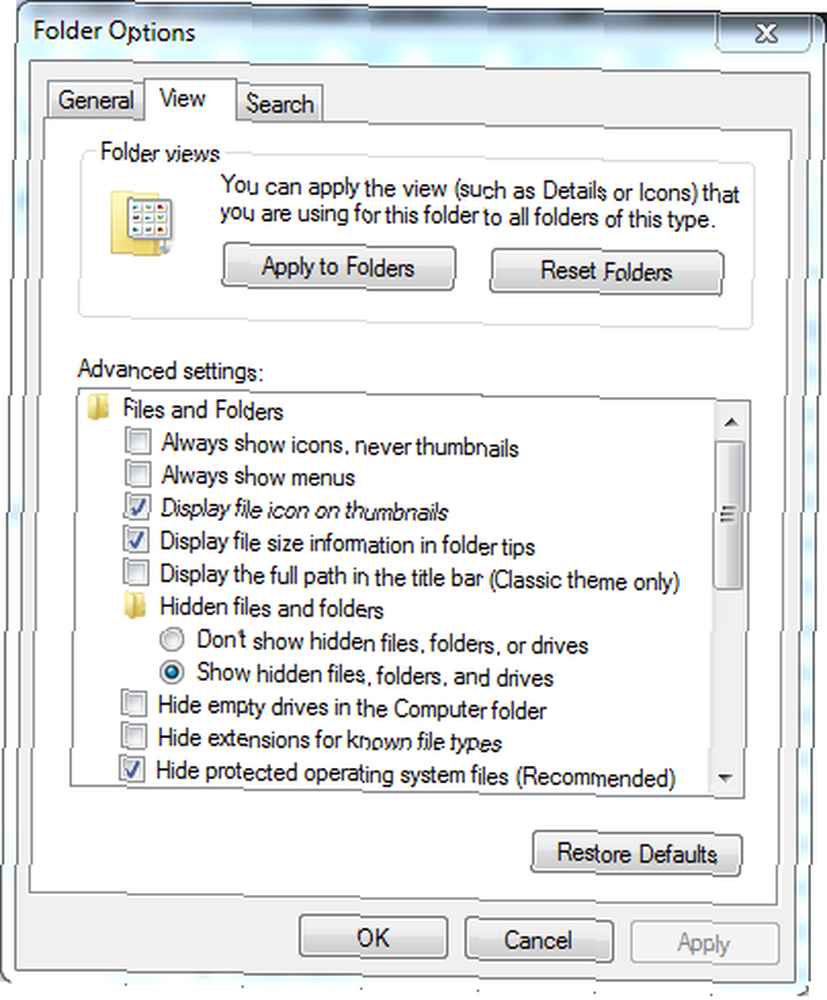

Zamiast próbować uruchomić to polecenie, lepiej byłoby po prostu zmienić ustawienia w Eksploratorze Windows / Eksploratorze plików, aby wyświetlać ukryte pliki i katalogi. Można to łatwo osiągnąć, przechodząc do Organizuj> Opcje folderów i wyszukiwania w Eksploratorze Windows lub Plik> Zmień opcje folderów i wyszukiwania w Eksploratorze plików. W wyświetlonym oknie dialogowym wybierz Karta Widok> Pokaż ukryte pliki, foldery i dyski. Po włączeniu tej opcji ukryte katalogi i pliki będą wyświetlane jako przyciemnione pozycje na liście.

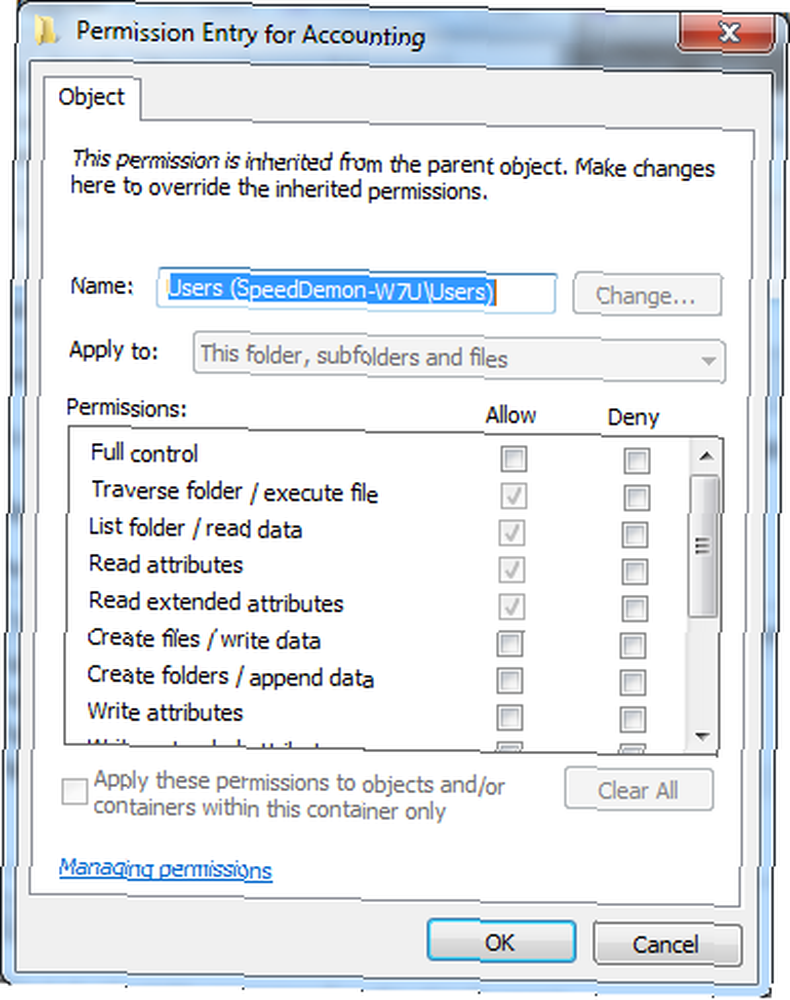

W tym momencie, jeśli pliki i foldery nadal nie są wyświetlane, występuje problem z zaawansowanym uprawnieniem Folder listy / Odczyt danych. Użytkownik lub grupa, do której należy użytkownik, to wyraźnie lub niejawnie odmówiono tego uprawnienia do danych folderów lub użytkownik nie należy do żadnej z grup, które mają dostęp do tych folderów.

Możesz zapytać, w jaki sposób czytnik może przejść bezpośrednio do jednego z tych folderów, jeśli użytkownik nie ma uprawnień do folderu listy / odczytu danych. Tak długo, jak znasz ścieżkę do folderu, możesz do niego przejść, pod warunkiem że masz na nim zaawansowane uprawnienia Traverse Folder / Wykonaj plik. Jest to również powód, dla którego prawdopodobnie nie będzie to problem ze standardowym uprawnieniem Zawartość folderu listy. To ma obie tych zaawansowanych uprawnień.

Rezolucja

Z wyjątkiem katalogów systemowych większość uprawnień jest dziedziczona w dół łańcucha. Tak więc pierwszym krokiem jest zidentyfikowanie katalogu najbliższego katalogu głównego dysku, na którym pojawiają się objawy. Po zlokalizowaniu tego katalogu kliknij go prawym przyciskiem myszy i wybierz Właściwości> karta Zabezpieczenia. Sprawdź uprawnienia dla każdej z wymienionych grup / użytkowników, aby sprawdzić, czy mają zaznaczone uprawnienia w kolumnie Zezwalaj na zawartość folderu listy, a nie w kolumnie Odmów.

Jeśli żadna kolumna nie jest zaznaczona, spójrz również na wpis Uprawnienia specjalne. Jeśli ta opcja jest zaznaczona (zezwól lub nie), kliknij zaawansowane przycisk Zmień uprawnienia w wyświetlonym oknie dialogowym, jeśli korzystasz z systemu Vista lub nowszego. Spowoduje to wyświetlenie prawie identycznego okna dialogowego z kilkoma dodatkowymi przyciskami. Wybierz odpowiednią grupę, kliknij Edytować i upewnij się, że zezwolenie na folder List / odczyt danych jest dozwolone.

Jeśli czeki są wyszarzone, oznacza to, że jest to odziedziczone pozwolenie, a zmiany należy dokonać w folderze nadrzędnym, chyba że istnieje ważny powód, aby tego nie robić, na przykład katalog profilu użytkownika, a nadrzędny to folder Użytkownicy lub Dokumenty i ustawienia. Rozsądne jest również dodawanie uprawnień, aby drugi użytkownik mógł uzyskać dostęp do katalogu profilu innego użytkownika. Zamiast tego zaloguj się jako ten użytkownik, aby uzyskać dostęp do tych plików i folderów. Jeśli jest to coś, co należy udostępnić, przenieś je do katalogu profilu publicznego lub użyj karty Udostępnianie, aby umożliwić innym użytkownikom dostęp do zasobów.

Możliwe jest również, że użytkownik nie ma uprawnień do edycji uprawnień do danych plików lub katalogów. W takim przypadku system Windows Vista lub nowszy powinien wyświetlać Kontrolę konta użytkownika (UAC) Przestać irytujące monity UAC - Jak utworzyć białą listę kontroli konta użytkownika [Windows] Przestać irytować Monity UAC - Jak utworzyć białą listę kontroli konta użytkownika [Windows] Ever od Visty my, użytkownicy systemu Windows, jesteśmy prześladowani, podsłuchiwani, zirytowani i zmęczeni monitem Kontroli konta użytkownika (UAC) informującym, że program się uruchamia, który celowo uruchomiliśmy. Pewnie, że zostało ulepszone… monit o hasło administratora lub pozwolenie na podniesienie uprawnień użytkownika w celu umożliwienia tego dostępu. W systemie Windows XP użytkownik powinien otworzyć Eksploratora Windows z opcją Uruchom jako… i użyć konta administratora Konto administratora systemu Windows: wszystko, co musisz wiedzieć Konto administratora systemu Windows: wszystko, co musisz wiedzieć Począwszy od systemu Windows Vista, wbudowanego administratora systemu Windows konto jest domyślnie wyłączone. Możesz to włączyć, ale rób to na własne ryzyko! Pokażemy ci jak. aby zapewnić możliwość wprowadzenia zmian, jeśli nie są one jeszcze uruchomione przy użyciu konta administracyjnego.

Wiem, że wiele osób powiedziałoby ci, abyś przejął na własność katalogi i pliki, o których mowa, ale jest jeden olbrzymi zastrzeżenie do tego rozwiązania. Jeśli wpłynie to na pliki systemowe i / lub katalogi, poważnie osłabisz ogólne bezpieczeństwo swojego systemu. Powinno nigdy do wykonania w katalogu głównym, systemie Windows, użytkownikach, dokumentach i ustawieniach, plikach programu, plikach programu (x86), danych programu lub katalogach inetpub lub dowolnym z ich podfolderów.

Wniosek

Jak widać, uprawnienia na dyskach NTFS nie są zbyt trudne, ale zlokalizowanie źródła problemów z dostępem może być żmudne w systemach z wieloma katalogami. Uzbrojeni w podstawową wiedzę na temat działania uprawnień z listami kontroli dostępu i odrobinę wytrwałości, lokalizowanie i rozwiązywanie tych problemów wkrótce stanie się dziecinnie proste.