Gabriel Brooks

0

1571

138

Dla wielu słowo “szyfrowanie” prawdopodobnie wywołuje podobne do Jamesa Bonda obrazy złoczyńcy z teczką przykutą do nadgarstka kodami nuklearnymi lub inną zszywką filmu akcji. W rzeczywistości wszyscy używamy technologii szyfrowania na co dzień i chociaż większość z nas prawdopodobnie nie rozumie “w jaki sposób” albo “czemu,” jesteśmy przekonani, że bezpieczeństwo danych jest ważne, a jeśli szyfrowanie pomaga nam to osiągnąć, to zdecydowanie jesteśmy na pokładzie.

Niemal każde urządzenie komputerowe, z którym codziennie kontaktujemy się, wykorzystuje pewną formę technologii szyfrowania. Ze smartfonów (które często mogą mieć zaszyfrowane dane Jak zaszyfrować dane na smartfonie Jak zaszyfrować dane na smartfonie Za pomocą skandalu Prism-Verizon rzekomo dzieje się tak, że Narodowa Agencja Bezpieczeństwa Stanów Zjednoczonych (NSA) były kopaniem danych. Oznacza to, że przeglądali rejestry połączeń…), na tabletach, komputerach stacjonarnych, laptopach, a nawet w Twoim zaufanym Kindle, szyfrowanie jest wszędzie.

Ale jak to działa?

Co to jest szyfrowanie?

Szyfrowanie jest nowoczesną formą kryptografii, która pozwala użytkownikowi ukrywać informacje Nie tylko dla paranoików: 4 powody do szyfrowania życia cyfrowego Nie tylko dla paranoików: 4 powody do szyfrowania życia cyfrowego Szyfrowanie nie tylko dla paranoicznych teoretyków spisku, ani nie jest to tylko dla maniaków technologii. Szyfrowanie to coś, z czego może skorzystać każdy użytkownik komputera. Witryny techniczne piszą o tym, jak możesz szyfrować swoje cyfrowe życie, ale ... od innych. Szyfrowanie wykorzystuje złożony algorytm zwany szyfrem, aby przekształcić znormalizowane dane (tekst jawny) w serię pozornie losowych znaków (tekst zaszyfrowany), które są nieczytelne dla osób nieposiadających specjalnego klucza do ich odszyfrowania. Osoby posiadające klucz mogą odszyfrować dane w celu ponownego wyświetlenia zwykłego tekstu zamiast losowego ciągu znaków zaszyfrowanego tekstu.

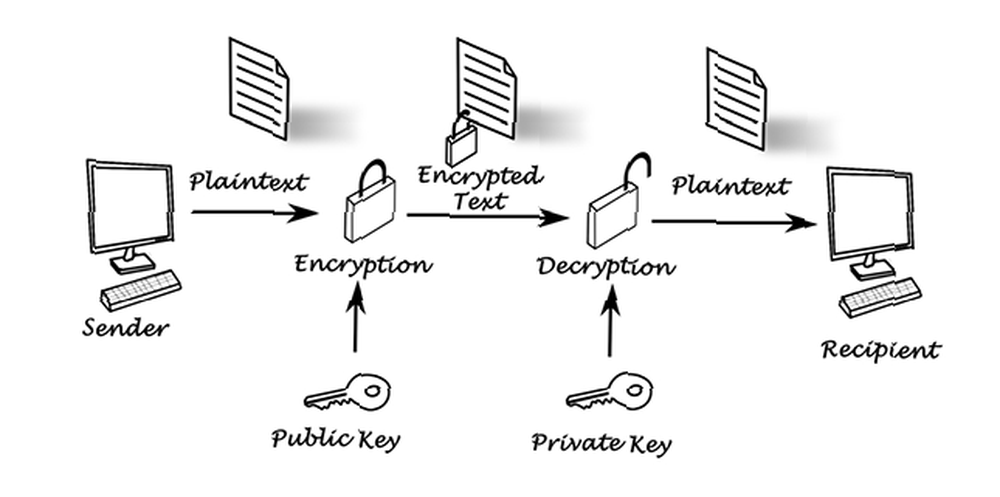

Dwie najczęściej stosowane metody szyfrowania to szyfrowanie kluczem publicznym (asymetryczne) i szyfrowanie kluczem prywatnym (symetryczne). Oba są podobne w tym sensie, że oba umożliwiają użytkownikowi szyfrowanie danych w celu ukrycia ich przed innymi, a następnie odszyfrowanie w celu uzyskania dostępu do oryginalnego zwykłego tekstu. Różnią się jednak sposobem obsługi kroków między szyfrowaniem a deszyfrowaniem.

Szyfrowanie klucza publicznego

Szyfrowanie klucza publicznego - lub asymetrycznego - wykorzystuje klucz publiczny odbiorcy, a także (matematycznie) pasujący klucz prywatny.

Na przykład, gdyby Joe i Karen mieli klucze do skrzynki, z Joe posiadającym klucz publiczny, a Karen z pasującym kluczem prywatnym, Joe mógłby użyć swojego klucza do odblokowania skrzynki i włożenia do niej rzeczy, ale nie byłby w stanie aby zobaczyć przedmioty, które już tam są, ani nie byłby w stanie niczego odzyskać. Z drugiej strony Karen mogła otworzyć pudełko i przeglądać wszystkie przedmioty w środku, a także usuwać je według własnego uznania, używając pasującego klucza prywatnego. Nie mogła jednak dodać rzeczy do pudełka bez dodatkowego klucza publicznego.

W sensie cyfrowym Joe może szyfrować zwykły tekst (swoim kluczem publicznym) i wysyłać go do Karen, ale tylko Karen (i jej pasujący klucz prywatny) może odszyfrować tekst zaszyfrowany z powrotem do zwykłego tekstu. Klucz publiczny (w tym scenariuszu) służy do szyfrowania tekstu zaszyfrowanego, podczas gdy klucz prywatny służy do odszyfrowywania go z powrotem do zwykłego tekstu. Karen potrzebowałaby tylko klucza prywatnego do odszyfrowania wiadomości Joe, ale potrzebowałaby dostępu do dodatkowego klucza publicznego, aby zaszyfrować wiadomość i odesłać ją z powrotem do Joe. Joe z drugiej strony nie mógł odszyfrować danych swoim kluczem publicznym, ale mógł go użyć, aby wysłać Karen zaszyfrowaną wiadomość.

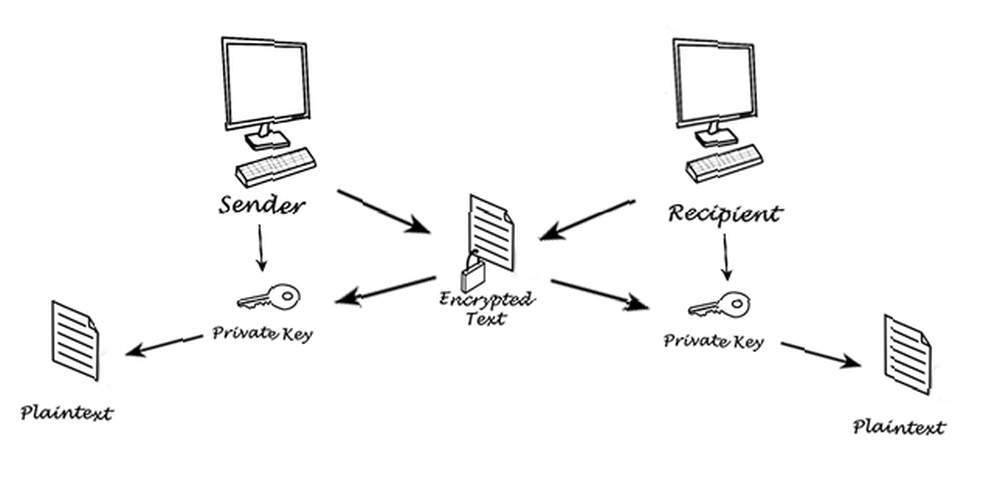

Szyfrowanie klucza prywatnego

Tam, gdzie szyfrowanie kluczem prywatnym - lub symetrycznym - różni się od szyfrowania kluczem publicznym, jest to celem samych kluczy. Do komunikacji potrzebne są jeszcze dwa klucze, ale każdy z nich jest teraz zasadniczo taki sam.

Na przykład Joe i Karen posiadają klucze do wyżej wymienionego pudełka, ale w tym scenariuszu klucze robią to samo. Obaj mogą teraz dodawać lub usuwać elementy z pudełka.

Mówiąc cyfrowo, Joe może teraz szyfrować wiadomość oraz odszyfrowywać ją za pomocą swojego klucza. Karen może zrobić to samo z nią.

(Krótka) historia szyfrowania

Mówiąc o szyfrowaniu, należy wprowadzić rozróżnienie, że wszystkie współczesne technologie szyfrowania pochodzą z kryptografii. Komputery kwantowe: koniec kryptografii? Komputery kwantowe: koniec kryptografii? Informatyka kwantowa jako pomysł istnieje już od jakiegoś czasu - teoretyczna możliwość została pierwotnie wprowadzona w 1982 roku. W ciągu ostatnich kilku lat dziedzina ta była coraz bliższa praktyczności. . Kryptografia jest - u podstaw - aktem tworzenia i (odszyfrowywania) kodu. Podczas gdy szyfrowanie elektroniczne jest stosunkowo nowe w szerszym schemacie rzeczy, kryptografia jest nauką sięgającą starożytnej Grecji.

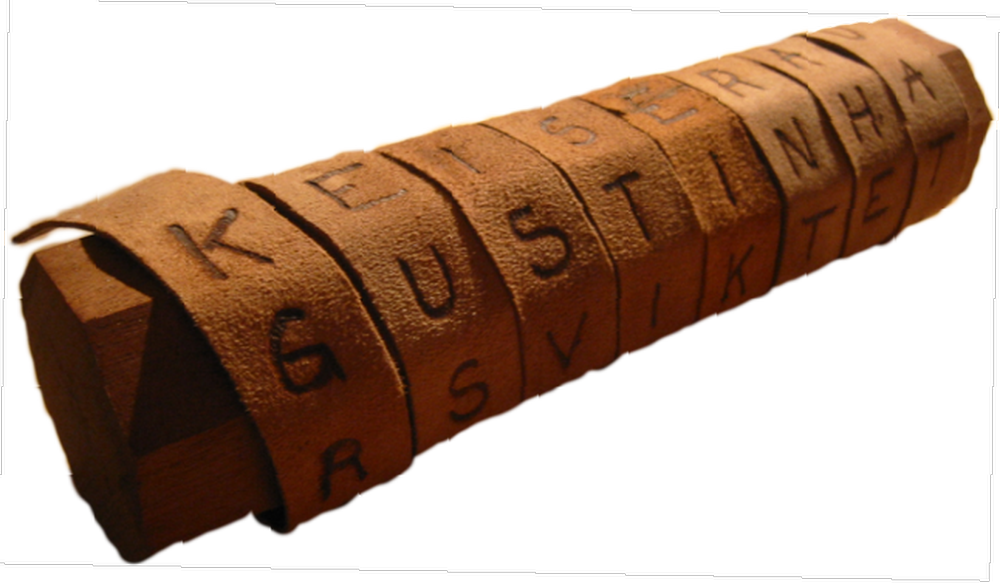

Grecy byli pierwszym społeczeństwem, któremu przypisano stosowanie kryptografii w celu ukrycia poufnych danych w formie słowa pisanego, przed oczami wrogów i opinii publicznej. Użyli bardzo prymitywnej metody kryptografii, która polegała na użyciu scytale jako narzędzia do tworzenia szyfru transpozycji (klucza odpowiedzi) do dekodowania zaszyfrowanych wiadomości. Scytale to cylinder służący do owijania pergaminu w celu rozszyfrowania kodu. Gdy dwie strony komunikujące się użyły cylindra o tej samej grubości, pergamin wyświetli komunikat po przeczytaniu od lewej do prawej. Gdy pergamin był rozwinięty, wyglądałby jak długi, cienki pergamin z pozornie przypadkowymi cyframi i literami. Tak więc, gdy nie jest rzucony, może wydawać się konkurować z bełkotem, po przeniesieniu na scytale wyglądałby bardziej tak:

Grecy nie byli sami w opracowywaniu prymitywnych metod kryptografii. Rzymianie poszli w ich ślady, wprowadzając to, co stało się znane jako “Szyfr Cezara,” szyfr zastępczy polegający na zastąpieniu litery inną literą przesunął się w dół alfabetu. Na przykład, jeśli klucz wymagałby przesunięcia w prawo o trzy, litera A stałaby się D, litera B byłaby E i tak dalej.

Inne przykłady, które uznano za przełomowe dla ich czasu, to:

- Plac Polybius: Kolejny przełom kryptograficzny ze starożytnej Grecji polega na siatce 5 x 5, która zaczyna się na literę “ZA” w lewym górnym rogu i “Z” w prawym dolnym rogu (“ja” i “jot” udostępnij kwadrat). Numery od 1 do 5 pojawiają się zarówno w poziomie, jak i w pionie na górnym rzędzie liter i po lewej stronie. Kod polega na podaniu numeru, a następnie zlokalizowaniu go na siatce. Na przykład, “Piłka” wyniesie 12, 11, 31, 31.

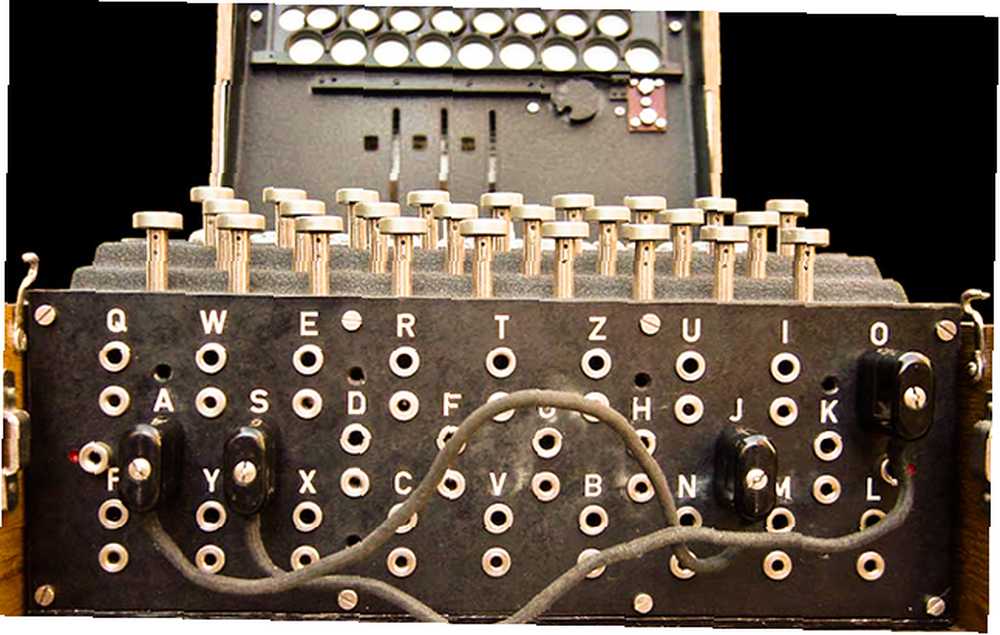

- Maszyna Enigma: Maszyna Enigma to technologia z II wojny światowej znana jako elektromechaniczny wirnik do szyfrowania. To urządzenie wyglądało jak zbyt duża maszyna do pisania i pozwalało operatorom pisać w postaci zwykłego tekstu, podczas gdy urządzenie szyfrowało wiadomość i wysyłało ją do innej jednostki. Odbiorca zapisuje losowy ciąg zaszyfrowanych liter po ich zaświeceniu na maszynie odbierającej i złamał kod po ustawieniu oryginalnego wzoru od nadawcy na jego maszynie.

- Standard szyfrowania danych: Data Encryption Standard (DES) był pierwszym nowoczesnym algorytmem klucza symetrycznego stosowanym do szyfrowania danych cyfrowych. DES, opracowany w 1970 roku w IBM, stał się Federalnym Standardem Przetwarzania Informacji dla Stanów Zjednoczonych w 1977 roku i stał się fundamentem, na którym zbudowano nowoczesne technologie szyfrowania.

Nowoczesna technologia szyfrowania

Nowoczesna technologia szyfrowania wykorzystuje bardziej wyrafinowane algorytmy, a także większe rozmiary kluczy, aby lepiej ukryć zaszyfrowane dane Twoje zainteresowanie prywatnością zapewni, że będziesz atakowany przez NSA Twoje zainteresowanie prywatnością zagwarantuje, że będziesz atakowany przez NSA Tak, zgadza się . Jeśli zależy Ci na prywatności, możesz zostać dodany do listy. . Im większy rozmiar klucza, tym więcej możliwych kombinacji musiałby wykonać atak brutalnej siły, aby pomyślnie znaleźć odszyfrowany tekst zaszyfrowany.

Ponieważ rozmiar klucza stale się poprawia, czas potrzebny na złamanie szyfrowania za pomocą gwałtownego ataku siłowego. Na przykład, podczas gdy klucz 56-bitowy i klucz 64-bitowy wydają się mieć stosunkowo zbliżoną wartość, klucz 64-bitowy jest w rzeczywistości 256 razy trudniejszy do złamania niż klucz 56-bitowy. Większość współczesnych szyfrowań używa minimum 128-bitowego klucza, a niektóre używają 256-bitowych lub większych kluczy. Aby spojrzeć na to z innej perspektywy, złamanie 128-bitowego klucza wymagałoby ataku brutalnej siły w celu przetestowania ponad 339 000 000 000 000 000 000 000 000 000 000 000 możliwych kombinacji klawiszy. Jeśli jesteś ciekawy, odgadnięcie właściwego klucza za pomocą ataków siłowych zajęłoby milion lat, a to przy użyciu najpotężniejszych istniejących superkomputerów. Krótko mówiąc, jest teoretycznie niewiarygodne, że ktokolwiek próbowałby nawet złamać twoje szyfrowanie przy użyciu technologii 128-bitowej lub wyższej.

3DES

Standardy szyfrowania przeszły długą drogę od czasu przyjęcia DES w 1977 r. W rzeczywistości nowa technologia DES, znana jako Triple DES (3DES), jest dość popularna i opiera się na zmodernizowanej wersji oryginalnego algorytmu DES. Podczas gdy oryginalna technologia DES była raczej ograniczona, a rozmiar klucza wynosił zaledwie 56 bitów, obecny rozmiar klucza 3DES wynoszący 168 bitów znacznie utrudnia i zajmuje dużo czasu na złamanie.

AES

Advanced Encryption Standard to symetryczny szyfr oparty na szyfrie blokowym Rijandael, który jest obecnie standardem rządu federalnego Stanów Zjednoczonych. AES został przyjęty na całym świecie jako spadkobierca obecnie przestarzałego standardu DES z 1977 r. I chociaż istnieją opublikowane przykłady ataków, które są szybsze niż brutalna siła, potężna technologia AES jest nadal uważana za obliczeniowo niemożliwą do złamania. Ponadto AES oferuje solidną wydajność na szerokiej gamie sprzętu i oferuje zarówno wysoką prędkość, jak i niskie wymagania pamięci RAM, co czyni go najlepszym wyborem dla większości aplikacji. Jeśli używasz komputera Mac, popularne narzędzie do szyfrowania FileVault Czym jest FileVault w Mac OS X i jak go używać? Co to jest FileVault w Mac OS X i jak go używać? Tylko ręcznie szyfrując pliki na dysku twardym, możesz naprawdę chronić swoje pliki. Właśnie tam wkracza FileVault Mac OS X. jest jedną z wielu aplikacji korzystających z AES.

RSA

RSA jest jednym z pierwszych szeroko stosowanych asymetrycznych kryptosystemów do transmisji danych. Algorytm został po raz pierwszy opisany w 1977 roku i opiera się na kluczu publicznym opartym na dwóch dużych liczbach pierwszych i wartości pomocniczej w celu zaszyfrowania wiadomości. Każdy może użyć klucza publicznego w celu zaszyfrowania wiadomości, ale tylko osoba znająca liczby pierwsze może próbować dekodować wiadomość. RSA otworzyło drzwi do kilku protokołów kryptograficznych, takich jak podpisy cyfrowe i metody głosowania kryptograficznego. Jest to również algorytm kilku technologii typu open source, takich jak PGP PGP Me: Wyjaśnienie prywatności całkiem dobre PGP Me: Wyjaśnienie prywatności całkiem dobre Pretty Good Prywatność to jedna z metod szyfrowania wiadomości między dwojgiem ludzi. Oto, jak to działa i czy można to sprawdzić. , który pozwala szyfrować cyfrową korespondencję.

ECC

Kryptografia krzywych eliptycznych jest jedną z najpotężniejszych i najmniej zrozumiałych obecnie stosowanych metod szyfrowania. Zwolennicy podejścia ECC powołują się na ten sam poziom bezpieczeństwa przy krótszym czasie działania, głównie ze względu na ten sam poziom bezpieczeństwa przy użyciu mniejszych rozmiarów kluczy. Wysokie standardy wydajności wynikają z ogólnej wydajności krzywej eliptycznej, co czyni je idealnymi dla małych systemów wbudowanych, takich jak karty inteligentne. NSA jest największym zwolennikiem tej technologii i jest już rozliczana jako następca wspomnianego podejścia RSA.

Czy szyfrowanie jest bezpieczne??

Odpowiedź jest jednoznaczna: tak. Ilość czasu, zużycia energii i kosztów obliczeniowych na złamanie większości nowoczesnych technologii kryptograficznych sprawia, że próba przełamania szyfrowania (bez klucza) jest kosztownym ćwiczeniem, które, relatywnie rzecz biorąc, jest daremne. To powiedziawszy, szyfrowanie ma luki, które w dużej mierze wykraczają poza możliwości technologii.

Na przykład:

Backdoors

Bez względu na to, jak bezpieczne jest szyfrowanie, backdoor może potencjalnie zapewniać dostęp do klucza prywatnego Dlaczego poczta elektroniczna nie może być chroniona przed rządowym nadzorem Dlaczego poczta elektroniczna nie może być chroniona przed rządowym nadzorem “Jeśli wiesz, co wiem o e-mailu, możesz go również nie używać,” powiedział właściciel bezpiecznego serwisu e-mail Lavabit, gdy niedawno go zamknął. „Nie ma możliwości szyfrowania…. Ten dostęp zapewnia środki niezbędne do odszyfrowania wiadomości bez przerywania szyfrowania.

Obsługa klucza prywatnego

Podczas gdy nowoczesna technologia szyfrowania jest wyjątkowo bezpieczna, na ludzi nie jest tak łatwo liczyć. Błąd w obsłudze klucza KeePass Password Safe - The Ultimate Encrypted Password System [Windows, Portable] KeePass Password Safe - The Ultimate Encrypted Password System [Windows, Portable] Bezpiecznie przechowuj swoje hasła. W komplecie z szyfrowaniem i przyzwoitym generatorem haseł - nie wspominając o wtyczkach do Chrome i Firefox - KeePass może być najlepszym dostępnym systemem zarządzania hasłami. Jeśli… na przykład narażenie osób zewnętrznych z powodu zgubionego lub skradzionego klucza lub błąd ludzki w przechowywaniu klucza w niepewnych lokalizacjach może umożliwić innym dostęp do zaszyfrowanych danych.

Zwiększona moc obliczeniowa

Korzystając z aktualnych szacunków, nowoczesne klucze szyfrowania są niewykonalne obliczeniowo. To powiedziawszy, wraz ze wzrostem mocy obliczeniowej technologia szyfrowania musi nadążać, aby wyprzedzić konkurencję.

Nacisk rządu

Zgodność z prawem zależy od kraju pochodzenia Wyszukiwania smartfonów i laptopów: Poznaj swoje prawa Wyszukiwania smartfonów i laptopów: Poznaj swoje prawa Czy wiesz, jakie masz prawa, podróżując za granicę za pomocą laptopa, smartfona lub dysku twardego? , ale zazwyczaj mówiąc, obowiązkowe przepisy dotyczące odszyfrowywania zmuszają właściciela zaszyfrowanych danych do przekazania klucza pracownikom organów ścigania (z nakazem / nakazem sądowym), aby uniknąć dalszego ścigania. W niektórych krajach, np. W Belgii, właściciele zaszyfrowanych danych, których dotyczy samooskarżenie, nie są zobowiązani do przestrzegania, a policja może jedynie żądać zgodności, a nie żądać. Nie zapominajmy, że istnieje również precedens polegający na tym, że właściciele witryn świadomie przekazują klucze szyfrujące, które przechowują dane klientów lub komunikację urzędnikom organów ścigania, próbując pozostać współpracującym.

Szyfrowanie nie jest kuloodporne, ale chroni każdego z nas w prawie każdym aspekcie naszego cyfrowego życia. Chociaż nadal istnieje (względnie) niewielka grupa demograficzna, która nie ufa bankowości internetowej lub robieniu zakupów w Amazon lub innych sklepach internetowych, reszta z nas jest o wiele bezpieczniej robić zakupy online (z zaufanych źródeł), niż byłoby to możliwe ta sama wycieczka na zakupy w naszym lokalnym centrum handlowym.

Podczas gdy przeciętna osoba będzie błogo nieświadoma technologii chroniących ją, kupując kawę w Starbucks za pomocą karty kredytowej lub logując się na Facebooku, to po prostu świadczy o sile tej technologii. Widzisz, chociaż technologia, która nas ekscytuje, jest zdecydowanie bardziej seksowna, ale te, które pozostają stosunkowo niewidoczne, robią największe dobro. Szyfrowanie zdecydowanie wpada w ten obóz.

Czy masz jakieś przemyślenia lub pytania dotyczące szyfrowania? Skorzystaj z pola komentarzy poniżej.

Źródło zdjęcia: Blokada systemu Jurija Samoilowa przez Flickr, szyfrowanie klucza publicznego przez Shutterstock, szyfrowanie klucza publicznego (zmodyfikowane) przez Shutterstock, Scytale przez Wikimedia Commons, Enigma Plugboard przez Wikimedia Commons, kłódka, klucz i dane osobowe przez Shutterstock