Harry James

0

4829

574

Kiedy słyszysz “naruszenie bezpieczeństwa,” co przychodzi ci na myśl? Zły haker siedzący przed ekranami Matryca cyfrowy przesyłanie tekstu w dół? A może mieszkający w piwnicy nastolatek, który nie widział światła dziennego od trzech tygodni? A może potężny superkomputer próbujący zhakować cały świat?

W rzeczywistości wszystkie te sytuacje mogą sprowadzać się do jednego prostego aspektu: skromnego - ale niezbędnego - hasła. Jeśli ktoś ma twoje hasło, jest to zasadniczo koniec gry. Jeśli twoje hasło jest zbyt krótkie lub łatwe do odgadnięcia, gra się kończy. A kiedy dojdzie do naruszenia bezpieczeństwa, możesz odgadnąć, czego nikczemni ludzie szukają w ciemnej sieci. Zgadza się. Twoje hasło.

Istnieje siedem typowych taktyk używanych do hakowania haseł. Spójrzmy.

1. Słownik

Najpierw w przewodniku po taktykach dotyczących hakowania haseł jest atak słownikowy. Dlaczego nazywa się atakiem słownikowym? Ponieważ automatycznie próbuje każdego słowa w określonym “słownik” przeciwko hasłu. Słownik nie jest tym, którego używałeś w szkole.

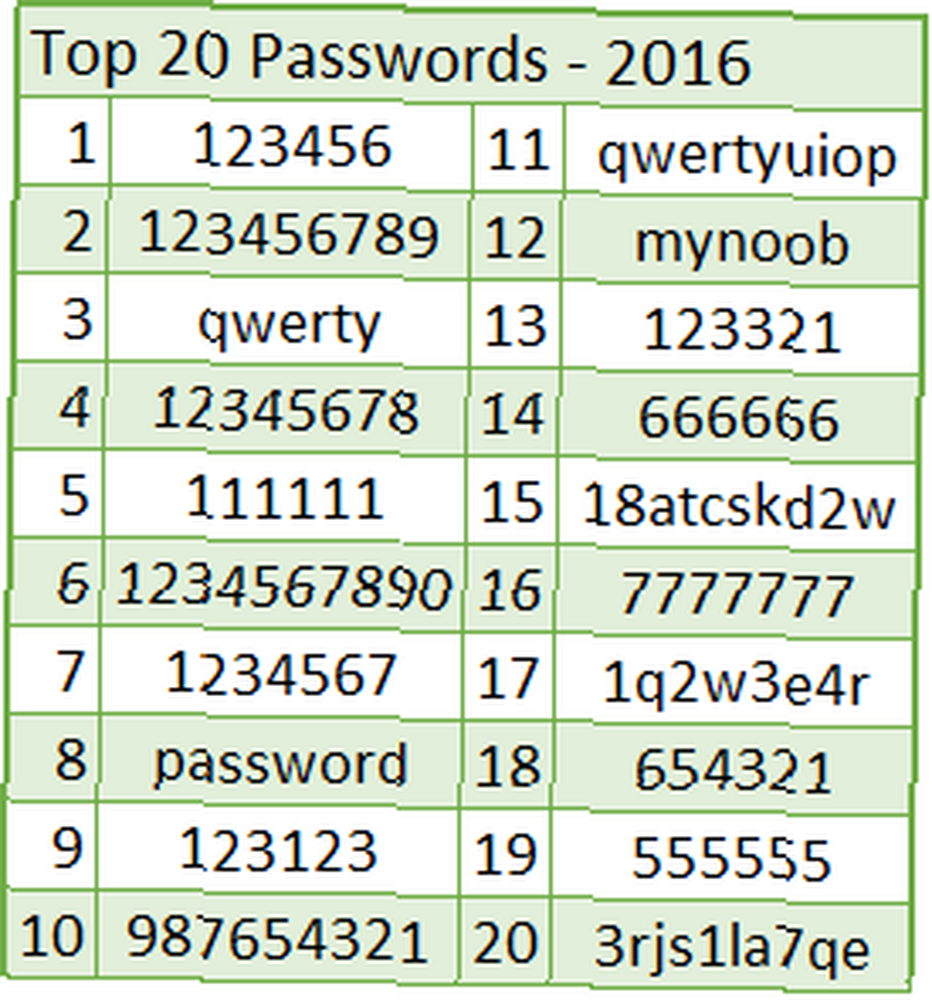

Nie. Ten słownik jest w rzeczywistości małym plikiem, który będzie również zawierał najczęściej używane kombinacje haseł. Obejmuje 123456, qwerty, hasło, mynoob, księżniczkę, baseball i klasyczną klasę, hunter2.

Plusy: szybko, zwykle odblokowuje się trochę żałośnie chronione konta.

Cons: nawet nieco silniejsze hasła pozostaną bezpieczne.

Bądź bezpieczny przez: użyj silnego hasła jednorazowego dla każdego konta, w połączeniu z aplikacją do zarządzania hasłami. (Chroni to również przed rozpylaniem haseł). Menedżer haseł pozwala przechowywać inne hasła w repozytorium. Następnie możesz użyć jednego, absurdalnie silnego hasła dla każdej witryny. Zobacz nasze omówienie Menedżera haseł Google Menedżer haseł Google: 7 rzeczy, które musisz znać Menedżer haseł Google: 7 rzeczy, które musisz wiedzieć Szukasz menedżera haseł? Oto dlaczego powinieneś zachować prostotę i polegać na Menedżerze haseł Google Chrome. zacząć z tym.

2. Brute Force

Następnie rozważamy atak brutalną siłą, w którym atakujący próbuje każdej możliwej kombinacji postaci. Próby hasła będą zgodne ze specyfikacjami reguł złożoności, np. w tym jedną wielką, jedną małą, dziesiętne liczby Pi, zamówienia pizzy i tak dalej.

Atak brutalny spróbuje również najpierw wypróbować najczęściej używane kombinacje znaków alfanumerycznych. Obejmują one wcześniej wymienione hasła, a także 1q2w3e4r5t, zxcvbnm i qwertyuiop.

Plusy: teoretycznie złamie hasło, próbując każdej kombinacji.

Cons: w zależności od długości hasła i trudności może to zająć bardzo dużo czasu. Wrzuć kilka zmiennych, takich jak $, &, lub], a zadanie stanie się niezwykle trudne.

Bądź bezpieczny przez: zawsze używaj zmiennej kombinacji znaków, a tam, gdzie to możliwe, wprowadzaj dodatkowe symbole, aby zwiększyć złożoność. 6 porad dotyczących tworzenia niezłomnego hasła, które możesz zapamiętać 6 wskazówek dotyczących tworzenia niezniszczalnego hasła, które możesz zapamiętać Jeśli twoje hasła nie są unikalne i niezniszczalne, możesz a także otwórz drzwi i zaproś rabusiów na lunch. .

3. Phishing

To nie jest ściśle “włamać się,” ale padanie ofiarą phishingu lub próby wyłudzenia włóczni zwykle kończy się źle. Ogólne wiadomości e-mail wyłudzające informacje wysyłane przez miliardy do wszystkich użytkowników Internetu na całym świecie.

E-mail phishingowy zazwyczaj działa w następujący sposób:

- Docelowy użytkownik otrzymuje sfałszowany e-mail rzekomo pochodzący od dużej organizacji lub firmy

- Sfałszowana wiadomość e-mail wymaga natychmiastowej uwagi i zawiera link do strony internetowej

- Link do strony internetowej faktycznie prowadzi do fałszywego portalu logowania, wyśmiewanego tak, aby wyglądał dokładnie tak samo jak legalna strona

- Niepodejrzewający niczego użytkownik docelowy wprowadza swoje dane logowania i jest przekierowywany lub polecany, aby spróbować ponownie

- Poświadczenia użytkownika są skradzione, sprzedane lub wykorzystane w sposób nieuprzejmy (lub oba!).

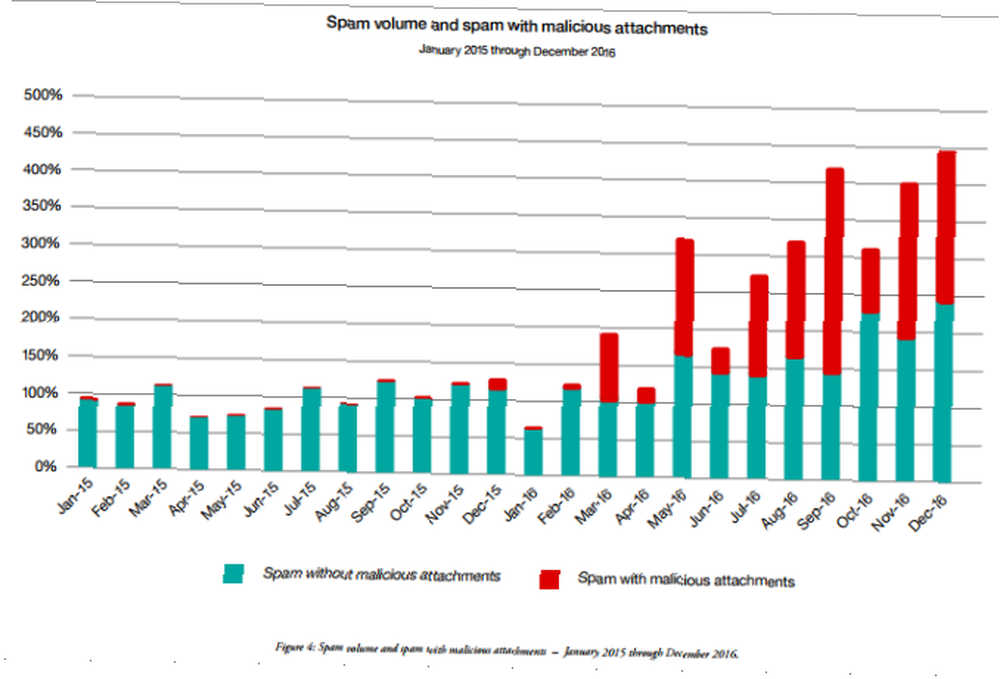

Pomimo tego, że niektóre bardzo duże botnety przechodziły w tryb offline w 2016 r., Do końca roku dystrybucja spamu wzrosła czterokrotnie [IBM X-Force PDF, Rejestracja]. Ponadto złośliwe załączniki rosły w niezrównanym tempie, jak na poniższym obrazku.

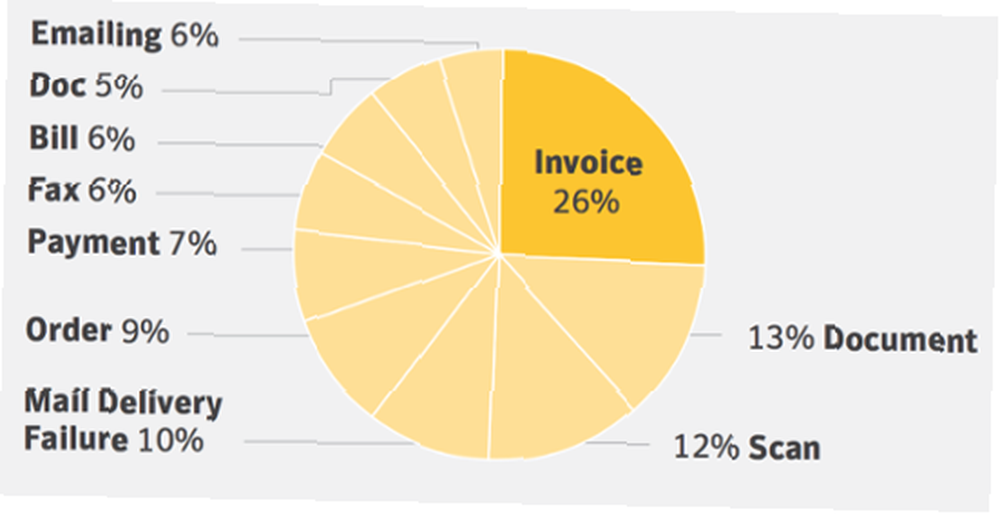

Zgodnie z raportem o zagrożeniach internetowych Symantec 2017 fałszywe faktury to przynęta phishingowa nr 1.

Plusy: użytkownik dosłownie przekazuje swoje dane logowania, w tym hasło. Stosunkowo wysoki współczynnik trafień, łatwy do dostosowania do określonych usług (identyfikatory Apple są celem nr 1).

Cons: wiadomości spamowe można łatwo filtrować, a domeny spamu na czarnej liście.

Bądź bezpieczny przez: omówiliśmy, jak rozpoznać wiadomość e-mail wyłudzającą informacje Jak rozpoznać wiadomość e-mail wyłudzającą informacje Jak rozpoznać wiadomość e-mail wyłudzającą informacje Łapanie wiadomości e-mail wyłudzających informacje jest trudne! Oszuści udają PayPal lub Amazon, próbując ukraść hasło i dane karty kredytowej, jeśli ich oszustwo jest niemal idealne. Pokazujemy, jak rozpoznać oszustwo. . Co więcej, zwiększ swój filtr spamu do najwyższego ustawienia lub, lepiej, użyj proaktywnej białej listy. Za pomocą narzędzia do sprawdzania linków sprawdź 7 szybkich witryn, które pozwalają sprawdzić, czy link jest bezpieczny 7 szybkich witryn, które pozwolą Ci sprawdzić, czy link jest bezpieczny Przed kliknięciem łącza skorzystaj z tych programów do sprawdzenia, czy nie prowadzi on do złośliwego oprogramowania lub inne zagrożenia bezpieczeństwa. jeśli link e-mail jest prawidłowy przed kliknięciem.

4. Inżynieria społeczna

Inżynieria społeczna przypomina nieco phishing w prawdziwym świecie, z dala od ekranu. Przeczytaj mój krótki, podstawowy przykład poniżej (a oto kilka innych, na które należy uważać, jak chronić się przed tymi 8 atakami inżynierii społecznej Jak chronić się przed tymi 8 atakami inżynierii społecznej Jakie techniki socjotechniczne zastosowałby haker i jak byś je chronił się od nich? Rzućmy okiem na niektóre z najczęstszych metod ataku.!).

Zasadniczą częścią każdego audytu bezpieczeństwa jest sprawdzenie, co rozumie cała siła robocza. W takim przypadku firma ochroniarska zadzwoni do kontrolowanej przez siebie firmy. The “napastnik” informuje osobę przez telefon, że jest nowym zespołem wsparcia technicznego w biurze, i potrzebuje najnowszego hasła do czegoś konkretnego. Nieświadomy człowiek może przekazać klucze królestwu bez chwili namysłu.

Straszne jest to, jak często to faktycznie działa. Inżynieria społeczna istnieje od wieków. Bycie dwulicowym w celu uzyskania dostępu do bezpiecznego obszaru jest powszechną metodą ataku, której strzeże się tylko dzięki edukacji. Wynika to z faktu, że atak nie zawsze wymaga bezpośredniego podania hasła. Może to być fałszywy hydraulik lub elektryk z prośbą o wejście do bezpiecznego budynku i tak dalej.

Plusy: wykwalifikowani inżynierowie społeczni mogą uzyskać informacje o wysokiej wartości z szeregu celów. Może być wdrożony przeciwko prawie każdemu i wszędzie. Niezwykle skryty.

Cons: awaria może budzić podejrzenia o zbliżającym się ataku, niepewność, czy pozyskano prawidłowe informacje.

Bądź bezpieczny: To jest podchwytliwe. Udany atak socjotechniczny zostanie zakończony, gdy zdasz sobie sprawę, że coś jest nie tak. Edukacja i świadomość bezpieczeństwa są podstawową taktyką łagodzącą. Unikaj publikowania danych osobowych, które mogłyby zostać później wykorzystane przeciwko tobie.

5. Tęczowy stół

Tęczowa tabela to zwykle atak hasłem offline. Na przykład osoba atakująca uzyskała listę nazw użytkowników i haseł, ale są one szyfrowane. Zaszyfrowane hasło jest mieszane Każda bezpieczna strona robi to z Twoim hasłem Każda bezpieczna strona robi to z twoim hasłem Czy zastanawiałeś się kiedyś, w jaki sposób strony internetowe chronią twoje hasło przed naruszeniem danych? . Oznacza to, że wygląda zupełnie inaczej niż oryginalne hasło. Na przykład twoje hasło to (mam nadzieję, że nie!) Logmein. Znany skrót MD5 dla tego hasła to “8f4047e3233b39e4444e1aef240e80aa.”

Bzdury dla ciebie i dla mnie. Jednak w niektórych przypadkach atakujący uruchomi listę haseł w postaci jawnego tekstu za pomocą algorytmu mieszającego, porównując wyniki z zaszyfrowanym plikiem hasła. W innych przypadkach algorytm szyfrowania jest podatny na atak, a większość haseł jest już złamana, np. MD5 (stąd dlaczego znamy konkretny skrót dla “logmein.”

To miejsce, w którym tęczowy stół naprawdę się sprawdza. Zamiast konieczności przetwarzania setek tysięcy potencjalnych haseł i dopasowania ich wynikowego skrótu, tablica tęczy jest ogromnym zestawem wstępnie obliczonych wartości skrótu specyficznych dla algorytmu. Używanie tęczowego stołu drastycznie zmniejsza czas potrzebny na złamanie zaszyfrowanego hasła - ale nie jest to idealne. Hakerzy mogą kupować wypełnione tabele tęczy wypełnione milionami potencjalnych kombinacji.

Plusy: potrafi złamać dużą liczbę trudnych haseł w krótkim czasie, zapewnia hakerowi dużą kontrolę nad niektórymi scenariuszami bezpieczeństwa.

Cons: wymaga ogromnej ilości miejsca do przechowywania ogromnego (czasem terabajtowego) tęczowego stołu. Ponadto osoby atakujące są ograniczone do wartości zawartych w tabeli (w przeciwnym razie muszą dodać kolejną całą tabelę).

Bądź bezpieczny przez: To jest podchwytliwe. Tęczowe stoły oferują szeroki zakres potencjału ataku. Unikaj witryn, które używają algorytmu SHA1 lub MD5 jako algorytmu mieszania hasła. Unikaj witryn, które ograniczają Cię do krótkich haseł lub znaków, których możesz używać. Zawsze używaj złożonego hasła.

Zastanawiasz się, jak się dowiedzieć, czy witryna faktycznie przechowuje hasła w postaci zwykłego tekstu. Jak stwierdzić, czy witryna przechowuje hasła jako zwykły tekst (i co zrobić) Jak stwierdzić, czy witryna przechowuje hasła jako zwykły tekst (i co należy zrobić), wysyłając hasło do strona internetowa, nie zawsze jest wykonywana bezpiecznie. Oto, co powinieneś wiedzieć o hasłach w postaci zwykłego tekstu. ? Sprawdź ten przewodnik, aby się dowiedzieć.

6. Złośliwe oprogramowanie / Keylogger

Innym pewnym sposobem na utratę danych logowania jest oszukanie złośliwego oprogramowania. Złośliwe oprogramowanie jest wszędzie i może wyrządzić ogromne szkody. Jeśli wariant złośliwego oprogramowania zawiera keylogger, możesz go znaleźć wszystko zainfekowanych kont.

Źródło obrazu: welcomia / Depositphotos

Źródło obrazu: welcomia / Depositphotos

Alternatywnie, złośliwe oprogramowanie może w szczególności atakować prywatne dane lub wprowadzić trojana dostępu zdalnego w celu kradzieży twoich danych uwierzytelniających.

Plusy: tysiące wariantów złośliwego oprogramowania, niektóre z możliwością dostosowania, z kilkoma łatwymi metodami dostarczania. Dobra szansa, że duża liczba celów ulegnie co najmniej jednemu wariantowi. Może pozostać niewykryty, umożliwiając dalsze gromadzenie prywatnych danych i danych logowania.

Cons: istnieje ryzyko, że złośliwe oprogramowanie nie będzie działać lub zostanie poddane kwarantannie przed uzyskaniem dostępu do danych, nie ma gwarancji, że dane są przydatne

Bądź bezpieczny: instalowanie i regularne aktualizowanie oprogramowania antywirusowego i antymalware. Uważnie rozważ źródła pobierania. Nie przeglądanie pakietów instalacyjnych zawierających oprogramowanie pakietowe itp. Unikaj złych stron (wiem, łatwiej powiedzieć niż zrobić). Użyj narzędzi do blokowania skryptów, aby zatrzymać złośliwe skrypty.

7. Spidering

Łączenie powiązań z atakiem słownikowym, który omówiliśmy wcześniej. Jeśli haker atakuje określoną instytucję lub firmę, może wypróbować serię haseł związanych z samą firmą. Haker mógł odczytać i zestawić serię powiązanych terminów - lub użyć pająka wyszukiwania, aby wykonać dla nich pracę.

Być może słyszałeś ten termin “pająk” przed. Te pająki wyszukiwania są bardzo podobne do tych, które pełzają przez Internet, indeksując treści dla wyszukiwarek. Niestandardowa lista słów jest następnie używana na kontach użytkowników w nadziei na znalezienie dopasowania.

Plusy: może potencjalnie odblokować konta dla osób zajmujących wysokie pozycje w organizacji. Stosunkowo łatwy do złożenia i dodaje dodatkowy wymiar do ataku słownikowego.

Cons: może się okazać bezowocne, jeśli zabezpieczenia sieci organizacyjnej są dobrze skonfigurowane.

Bądź bezpieczny przez: ponownie używaj tylko silnych, jednorazowych haseł składających się z losowych ciągów - nic nie łączy z twoją osobowością, biznesem, organizacją itd..

Mocny, wyjątkowy, jednorazowego użytku

Jak więc powstrzymać hakera przed kradzieżą hasła? Naprawdę krótka odpowiedź brzmi: naprawdę nie możesz być w 100% bezpieczny. Narzędzia używane przez hakerów do kradzieży danych cały czas się zmieniają, np. Stosowanie zrzutu poświadczeń Co to jest zrzut poświadczeń? Chroń siebie za pomocą tych 4 wskazówek Co to jest zrzut poświadczeń? Chroń się dzięki 4 wskazówkom Hakerzy mają nową broń: zrzut poświadczeń. Co to jest? Jak uniknąć naruszenia bezpieczeństwa kont? . Ale ty mogą ograniczyć narażenie na podatność.

Jedno jest pewne: używanie silnych, unikalnych haseł jednorazowego użytku nikomu nie zaszkodzi - i tak zrobili Zdecydowanie pomógł, więcej niż jeden raz.

Dowiedz się, jak być hakerem Dowiedz się, jak hakować za pomocą 6 najlepszych witryn i samouczków hakerów Dowiedz się, jak hakować za pomocą 6 najlepszych stron i samouczków hakerów Sześć stron o hakerów w tym artykule może pomóc Ci nauczyć się hakowania. Nasz artykuł wyjaśnia, które strony są najlepsze i dlaczego. może być również dobrym sposobem na zrozumienie działania hakerów i pozwoli ci się chronić!

Źródło obrazu: SergeyNivens / Depositphotos