William Charles

0

5414

676

Wiesz, jak to działa: przeglądasz internet lub sprawdzasz wiadomość e-mail, gdy nagle pojawia się wiadomość. Twój komputer i dane na nim są szyfrowane przez oprogramowanie ransomware. Odmowa dostępu do momentu zapłacenia okupu.

Większość ludzi zna procedurę z oprogramowaniem ransomware, dlatego koderzy tego przestępcy znajdują nowe i pomysłowe sposoby na opłacenie. Oto kilka nowych rodzajów oprogramowania ransomware, o których powinieneś wiedzieć.

1. Talking Ransomware

Jeśli komputer zostanie zainfekowany ransomware Cerber (zwykle za pomocą załącznika e-mail udającego dokument Microsoft Office), dane zostaną zaszyfrowane, a każdy plik otrzyma nowe rozszerzenie: .cerber.

Uwaga: Chyba że jesteś w Rosji, na Ukrainie lub w innych byłych krajach ZSRR, takich jak Armenia, Azerbejdżan, Białoruś, Gruzja, Kirgistan, Kazachstan, Mołdawia, Turkmenistan, Tadżykistan lub Uzbekistan. Jeśli znajdujesz się w tych lokalizacjach, oprogramowanie ransomware Cerber zostanie dezaktywowane.

Dowiesz się, że zaraża Cię Cerber, ponieważ na pulpicie pojawi się informacja. Ponadto instrukcje dotyczące sposobu płatności można znaleźć w każdym folderze, w formacie TXT i HTML. Znajdziesz także plik VBS (Visual Basic Script), który po otwarciu poda ci instrukcje. Zgadza się: to oprogramowanie ransomware omawia sposób zapłaty okupu i odszyfrowania danych.

2. Zagraj w naszą grę… lub jeszcze raz

W kwietniu 2018 roku zobaczyliśmy oprogramowanie PUBG Ransomware, które przyjęło inne podejście do utrzymywania komputera w celu okupu. Zamiast żądać pieniędzy za zablokowane pliki, programista stojący za tym dziwnym szkodliwym oprogramowaniem daje Ci wybór:

- Zagraj w grę wideo PlayerUnknown's Battlegrounds (dostępne za 29,99 USD na Steam).

- Po prostu wklej ten kod, który udostępniliśmy Ci na ekranie, jesteś dobry.

W rzeczywistości jest to oprogramowanie niezalecane. Chociaż potencjalnie irytujące i wyglądające jak prawdziwe oprogramowanie ransomware, PUBG Ransomware wydaje się być tylko rozbudowanym narzędziem promocyjnym, bez wątpienia stworzonym w celu uzyskania kilku centymetrów kolumny na polach bitew PlayerUnknown.

Nie wydaje się tak źle, prawda? Poza tym, że z pewnością szyfruje pliki i zmienia nazwy rozszerzeń plików (na .pubg). Krótko mówiąc, jeśli poczułeś się rozdarty między wklejeniem kodu i zakupem trzygwiazdkowej strzelanki PvP, prawdopodobnie powinieneś podjąć działania. Gdyby to było prawdziwe oprogramowanie ransomware, płaciłbyś co najmniej dziesięć razy więcej.

Niestety jest to jeden z niewielu rodzajów oprogramowania ransomware, które jest tak łatwe do pokonania.

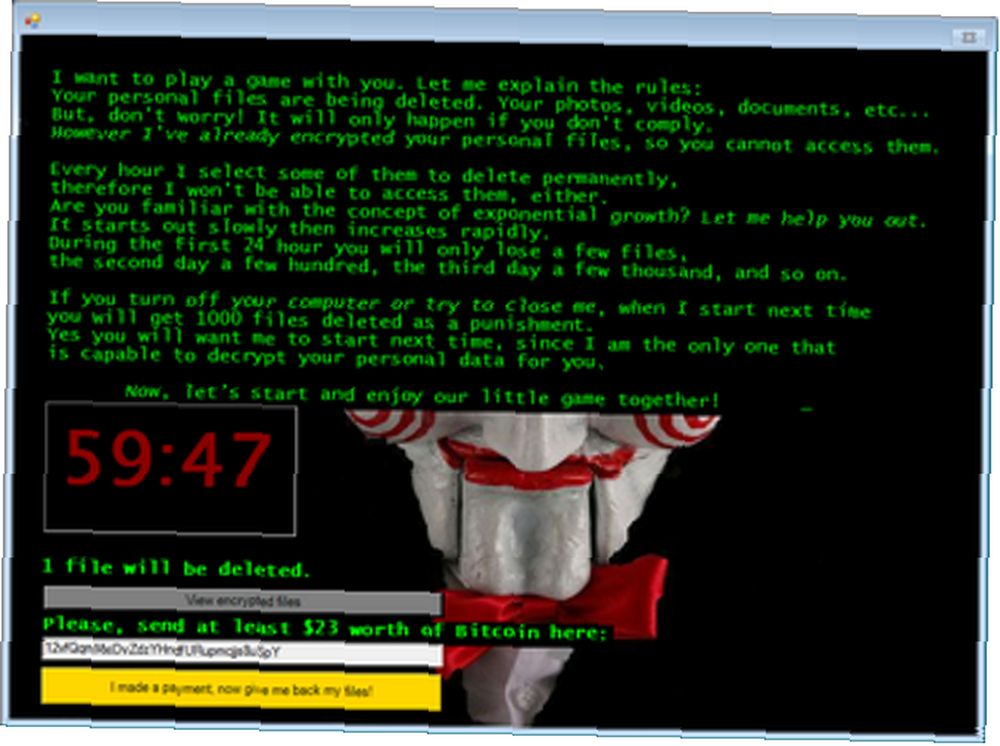

3. Usuwam jeden plik naraz

Jigsaw usuwa pliki jeden po drugim.

Jakby nie było wystarczająco źle mieć wszystkie dane zablokowane w nieznanym stanie istnienia, oprogramowanie ransomware Jigsaw posuwa dalej oszustwo. Pierwotnie znany jako “BitcoinBlackmailer,” to oprogramowanie ransomware zyskało nową nazwę dzięki pojawieniu się Billy the Puppet, jak widać w pile “tortury porno” serial filmowy.

Źródło zdjęcia: Wikimedia

Źródło zdjęcia: Wikimedia

Po raz pierwszy zauważony w kwietniu 2016 r. Jigsaw rozprzestrzeniał się za pośrednictwem spamu i zainfekowanych załączników. Po aktywacji Jigsaw blokuje dane użytkownika i główny rekord rozruchowy systemu (MBR), a następnie wyświetla załączony komunikat.

Jest to zasadniczo zagrożenie: jeśli okup nie zostanie zapłacony (przez Bitcoin) w ciągu godziny, plik zostanie usunięty z twojego komputera. Z każdą godziną opóźnienia liczba usuwanych plików rośnie, co znacznie zmniejsza szanse na loterię szyfrowania. Aha, a ponowne uruchomienie lub próba zakończenia procesu (Jigsaw wygląda jak przeglądarka Mozilla Firefox lub Dropbox w menedżerze zadań Windows) powoduje usunięcie 1000 plików.

I ostatnia rzecz: późniejsze wersje Jigsaw grożą doxem ofiary Co to jest Doxing i jak możesz tego uniknąć? Co to jest Doxing i jak możesz tego uniknąć? Jak możesz się upewnić, że ci się to nie przydarzy? jeśli nie zapłacą. Zachęcając ofiarę poprzez groźby, ten rodzaj oprogramowania ransomware zmienił grę złośliwego oprogramowania.

4. Och, zapłaciłeś już? Twardy

Wiemy, jak działa ransomware Historia ransomware: gdzie się zaczął i dokąd sięga Historia ransomware: gdzie się zaczyna i dokąd sięga Ransomware pochodzi z połowy 2000 roku i podobnie jak wiele zagrożeń bezpieczeństwa komputerowego, pochodzi z Rosji i Europa Wschodnia, zanim przekształciła się w coraz silniejsze zagrożenie. Ale co przyniesie przyszłość dla oprogramowania ransomware? . Zarażasz się złośliwym oprogramowaniem, które szyfruje ważne dane (lub cały komputer), a następnie zmusza Cię do zapłacenia okupu za odblokowanie. Pliki są z powrotem w twoich rękach za pomocą klucza deszyfrującego. Dobrze?

Zwykle, ale nie z Ranscam.

Właśnie wtedy, gdy myślałeś, że wszystko jest proste dzięki oprogramowaniu ransomware, pojawia się przykład, który bierze pieniądze i działa. Aha, nawet nie zadają sobie trudu szyfrowania danych w ramach pozorów - twoje dane są usuwane.

Odszedł na zawsze.

Chociaż większość oszustw związanych z oprogramowaniem ransomware jest wyraźnie napisana przez ekspertów, pojawiły się pewne wątpliwości co do biegłości ręki za Ranscam. Mniej zaawansowany niż inne rodzaje oprogramowania ransomware, Ranscam jest jednak skuteczny. Bardziej znany szczep ransomware Petya był również znany z niszczenia danych, zamiast zwracania dostępu do użytkownika.

5. Tak, zablokowaliśmy Twój telewizor

W czerwcu 2016 r. Odkryto, że oprogramowanie ransomware FLocker (ANDROIDOS_FLOCKER.A), które wcześniej uderzyło w telefony i tablety z Androidem, ewoluowało. Telewizory Smart TV z systemem Android zostały dodane do listy celów.

Być może słyszałeś już o FLocker, nawet jeśli nie znasz jego nazwy. Jest to jeden z typów oprogramowania ransomware, które wyświetla “egzekwowanie prawa” ostrzeżenie, informujące, że nielegalne materiały zostały wyświetlone w twoim systemie. Jest również skierowany do użytkowników z Europy Zachodniej i Ameryki Północnej; w rzeczywistości każdy, kto nie jest w Rosji, na Ukrainie ani w żadnym innym byłym kraju ZSRR.

Wymagana jest płatność za pośrednictwem kuponów iTunes (często celem oszustów Nie daj się nabrać na to oszustwo z kartą upominkową iTunes Nie daj się nabrać na to oszustwo z kartą upominkową iTunes Policja ostrzega ludzi w Ameryce i Europie o nowym oszustwie, który oszukuje Ciebie lub Twoich bliskich do kupowania kart upominkowych Apple. Jak tego uniknąć? Czy naprawdę należy się tym przejmować?), a po otrzymaniu kontrola nad telefonem lub telewizorem z Androidem jest zwracana.

6. Naprawdę zablokowaliśmy Twoje dane, uczciwie!

O dziwo (a może nie, kiedy się nad tym zastanowić) istnieją odmiany ransomware, które w rzeczywistości nic nie robią. Nie w taki sam sposób jak PUBG Ransomware; nie, te przykłady to po prostu fałszywe wyskakujące okienka, podające się za kontrolę nad komputerem.

Z tego rodzaju oprogramowaniem ransomware łatwo sobie poradzić, ale siła koncepcji wystarcza, aby przykłady te były opłacalne. Ofiary płacą, zupełnie nieświadome, że nie musiały tego robić. Ich dane nie były szyfrowane.

Takie ataki ransomware zwykle pojawiają się jako wyskakujące okno przeglądarki. Wygląda na to, że nie można zamknąć okna i że jakikolwiek komunikat o skutku “twoje pliki są zaszyfrowane; zapłać 300 $ w Bitcoin” jest jedynym rozwiązaniem.

Jeśli chcesz sprawdzić, czy oprogramowanie ransomware, na które zostałeś dotknięty, jest oryginalne, a nie tanie (er) oszustwo, spróbuj zamknąć okno. W systemie Windows użyj Alt + F4. To Cmd + W na Macu. Jeśli okno się zamknie, natychmiast zaktualizuj oprogramowanie antywirusowe i przeskanuj komputer.

7. Ransomware w przebraniu

Na koniec warto spojrzeć na niektóre sposoby, w jakie ransomware może oszukiwać poprzez wygląd. Wiesz już, że fałszywe załączniki wiadomości e-mail służą do dostarczania oprogramowania ransomware na komputery. W tej sytuacji załączniki wyglądają jak prawidłowe pliki DOC, wysyłane ze spamem zawierającym wiadomości e-mail z twierdzeniem, że jesteś winien pieniądze; załącznik jest fakturą. Po pobraniu twój system jest zagrożony.

Jednak stosowane są inne przebierania. Na przykład ransomware DetoxCrypto (Ransom.DetoxCrypto) twierdzi, że jest popularnym oprogramowaniem Malwarebytes Anti-Malware, choć z niewielką zmianą nazwy (“Malwerbyte”). Jest też wariant Cryptolocker (CTB-Locker), który udaje Windows Update.

Myślałeś, że widziałeś to wszystko z ransomware? Pomyśl jeszcze raz! Oszuści nie mogą się doczekać, aby chwycić zawartość portfela i cały czas wymyślają nowe rodzaje oprogramowania ransomware.

Jeśli obawiasz się, że chcesz zostać skazany na okup, zapoznaj się z naszym przewodnikiem, jak obronić się przed oprogramowaniem ransomware. Chroń swoje dane przed oprogramowaniem ransomware za pomocą tych 5 kroków. Chroń swoje dane przed oprogramowaniem ransomware za pomocą tych 5 kroków. Ransomware jest przerażające, a jeśli tak się stanie, może sprawić, że poczujesz się bezradny i pokonany. Dlatego musisz podjąć te zapobiegawcze kroki, aby nie dać się zaskoczyć. . Za późno? Być może jedno z tych narzędzi może być użyte do złamania szyfrowania oprogramowania ransomware 12 Narzędzia, których możesz użyć, aby pokonać Ransomware 12 Narzędzia, których możesz użyć, aby pomóc pokonać Ransomware Jednym z największych problemów, przed którymi stają użytkownicy komputerów, jest ransomware. Chociaż walka z infekcją ransomware jest niezwykle trudna, nie jest to niemożliwe. Zobacz, jak te narzędzia mogą pomóc. .