Joseph Goodman

0

5267

104

W dzisiejszych czasach bezpieczeństwo online wydaje się przytłaczającym i skomplikowanym przedsięwzięciem. Niezależnie od tego, czy odpowiadasz na e-maile, przeglądasz Internet, pobierasz muzykę lub kupujesz rzeczy online, wydaje się, że za każdym razem istnieje niebezpieczeństwo.

W dzisiejszych czasach bezpieczeństwo online wydaje się przytłaczającym i skomplikowanym przedsięwzięciem. Niezależnie od tego, czy odpowiadasz na e-maile, przeglądasz Internet, pobierasz muzykę lub kupujesz rzeczy online, wydaje się, że za każdym razem istnieje niebezpieczeństwo.

Hakerzy próbują instalować keyloggery na twoim komputerze, podejrzane postacie próbują przechwycić ruch internetowy w celu usunięcia informacji o karcie kredytowej, a przestępcy próbują włamać się na twoje konto bankowe lub Paypal. Z tymi wszystkimi zagrożeniami, co na Ziemi powinien robić zwykły użytkownik? Czasami wydaje się, że zagrożenie jest tak wielkie, że Internet stał się bezużyteczny - wirtualne pole minowe potencjalnej kradzieży tożsamości lub infekcji komputerowej.

W MakeUseOf mocno skoncentrowaliśmy się na bezpieczeństwie, ponieważ jako pisarze internetowi, którzy codziennie kontaktują się z czytelnikami, wiemy, że takie rzeczy jak poczta elektroniczna, przeglądarka i zabezpieczenia sieci społecznościowych naprawdę mają znaczenie dla ludzi, a ataki hakerskie zdarzają się często. Aby pomóc czytelnikom zachować czujność, udostępniliśmy artykuły, takie jak ważne wskazówki Tiny, jak zabezpieczyć konto na Facebooku 5 rzeczy, które możesz zrobić TERAZ, aby zabezpieczyć swoje konto na Facebooku i sprawić, by można je odzyskać 5 rzeczy, które możesz zrobić TERAZ, aby zabezpieczyć swoje konto na Facebooku i zrobić Można go odzyskać Dla większości z nas jest to największy koszmar. Chcesz zalogować się na swoje konto na Facebooku, a hasło już nie działa. W najgorszym przypadku ktoś zdołał włamać się na twoje konto i… lista Joela z 7 poradami dotyczącymi bezpieczeństwa poczty e-mail 7 Ważne wskazówki dotyczące bezpieczeństwa poczty e-mail, które powinieneś wiedzieć o 7 Ważne porady dotyczące bezpieczeństwa poczty e-mail, które powinieneś wiedzieć o bezpieczeństwie internetowym to temat, który wszyscy wiemy być ważne, ale często leży daleko w zakamarkach naszych umysłów, oszukując samych siebie, wierząc, że „mi się to nie przydarzy”. Czy… oraz artykuł Jamesa na temat zabezpieczania strony internetowej Daj swojej stronie dokładną kontrolę bezpieczeństwa za pomocą HackerTarget Daj swojej stronie internetowej dokładną kontrolę bezpieczeństwa za pomocą HackerTarget W miarę ewolucji Internetu i systemów, na których działa, trudniej się włamać, pomyślałbyś, że strony internetowe mniej zhakowany! W rzeczywistości jest odwrotnie, ponieważ problem numer jeden nie leży w… .

Są to świetne posty, które koncentrują się na poszczególnych obszarach, w których zaostrzenie bezpieczeństwa jest bardzo skoncentrowanym działaniem. Blokujesz bramę na Facebooku lub blokujesz tylne drzwi do swoich prywatnych e-maili. Ale ogólnie, co możesz teraz zrobić, aby zbudować wirtualną fortecę bezpieczeństwa na wszystkich frontach? Jak możesz mieć pewność, że przeglądanie Internetu, wymiana e-maili i pliki osobiste są bezpieczne i chronione za podwójnie zamkniętą bramą bezpieczeństwa?

Tworzenie wirtualnej fortecy wokół siebie

Większość hakowania to wysiłek oportunistyczny. Są to wszystko, od drobnoskórych nastolatków, którzy mają wysokie umiejętności programowania komputerowego, po dobrze płatnych programistów pracujących dla organizacji przestępczości zorganizowanej. W większości przypadków wszyscy szukają odblokowanych drzwi.

Problem polega na tym, że większość ludzi nie wie, że zostawili otwarte drzwi. Cholera, nawet nie wiedzą, że w ogóle jest zamek. Celem tego artykułu jest prezentacja twojego wirtualnego domu - tego komputera podłączonego do Internetu, którego używasz przez cały czas - oraz pokazanie otwartych okien i odblokowanych drzwi, które hakerzy mogą odkryć i wykorzystać.

Szyfrowanie ruchu przeglądarki

Pierwszą rzeczą do rozważenia jest obszar, w którym prawdopodobnie spędzasz większość czasu - przeglądanie. Jak bezpieczny jest Twój ruch internetowy podczas korzystania z przeglądarki i jak łatwo byłoby komuś, kto może przechwycić ten ruch, usunąć prywatne informacje o Tobie?

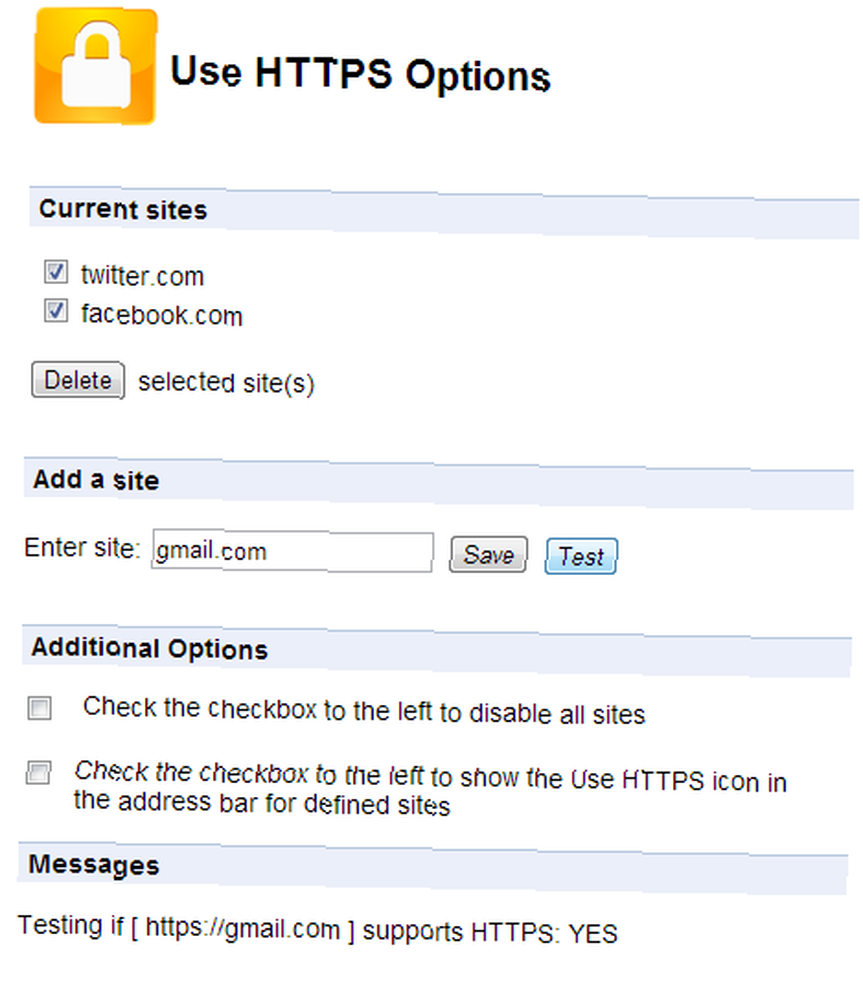

Przynajmniej upewnij się, że za każdym razem, gdy dokonujesz zakupu online, przesyłasz informacje logowania lub w inny sposób wypełniasz formularze zawierające numery telefonów, e-maile lub numery ubezpieczenia społecznego, ruch ten powinien być zawsze szyfrowany. W Chrome możesz to zrobić za pomocą Użyj HTTPS rozszerzenie, które bardzo mi się podoba.

Z Użyj HTTPS, możesz zmusić przeglądarkę do korzystania z szyfrowanej transmisji, jeśli witryna ma taką opcję. Daje ci pole do sprawdzenia, czy witryna je oferuje, a jeśli tak, możesz dodać go do listy. Byłbyś zaskoczony, ile witryn daje ci możliwość wymuszenia HTTPS. Twitter, Facebook, e-mail i więcej.

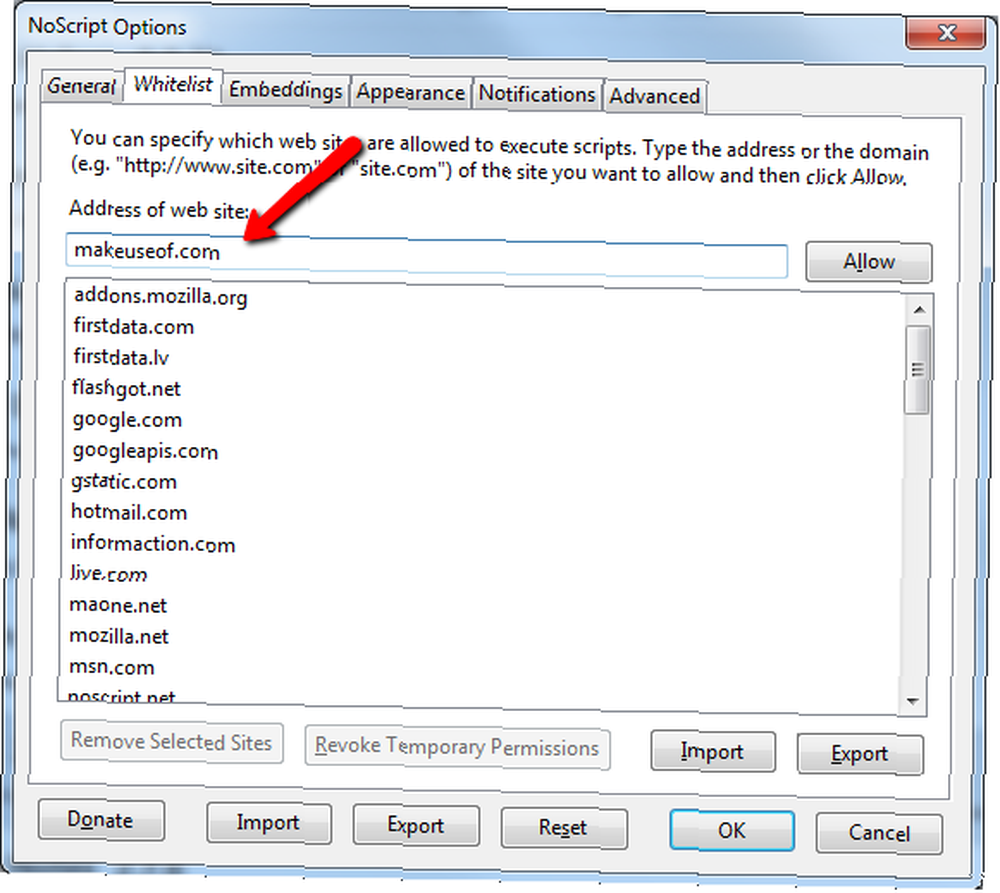

FireFox oferuje również dodatek o nazwie NoScript to robi to samo. Niestety, NoScript złamie większość skryptów na stronach, które kochasz, chyba że wyraźnie powiesz, że można uruchamiać skrypty na tej stronie. Pamiętaj, że witryny, które lubisz czytać za darmo, istnieją z powodu wyświetlanych reklam, które wymagają uruchomienia skryptów. Jeśli więc włączysz NoScripts, poświęć trochę czasu, aby przejść do Opcji, kliknij “Biała lista” i dodaj makeuseof.com i wszystkie inne ulubione witryny do białej listy.

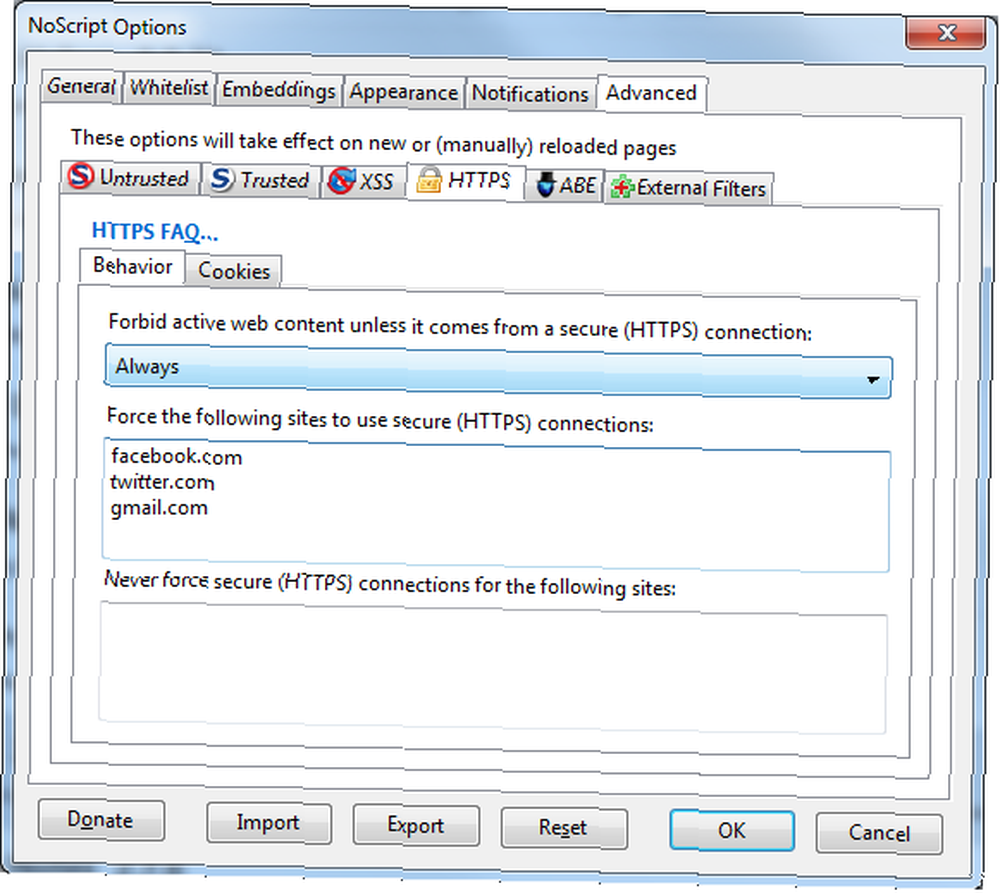

Następnie kliknij “zaawansowane” wybierz kartę “HTTPS” w środku i dodaj wszystkie witryny, które chcesz wymuszać zaszyfrowaną komunikację HTTPS przez cały czas.

Tak, może to nieco spowolnić stronę, ponieważ ruch musi być zaszyfrowany / odszyfrowany, ale oznacza to również, że jeśli ktoś spróbuje przechwycić Twoją aktywność na Facebooku lub wymianę wiadomości e-mail, będzie musiał spróbować przedostać się przez ściana szyfrowania, aby zobaczyć te informacje. Szyfrowanie podnosi wymaganą umiejętność hakera o bardzo duży czynnik. Dla większości drobnych przestępców wypłata nie jest warta wysiłku - zamiast tego spróbowaliby znaleźć głupsze ryby.

Podłącz swój telefon do Facebooka, Gmaila i Twittera

Niektóre alerty są naprawdę denerwujące, na przykład gdy twój kolega Sam łamie 12 000 punktów na Angry Birds (kogo to obchodzi?), Ale są też inne alerty, w których naprawdę chcesz otrzymać e-mail. Na przykład, jeśli ktoś zalogował się na Twoje konto Facebook lub Gmail z nierozpoznanego urządzenia.

Domyślnie te powiadomienia są wyłączone. Jeśli włączysz te powiadomienia, możesz przejść długą drogę do zapewnienia bezpieczeństwa swojego konta. To da ci czas na natychmiastowe zalogowanie się i zmianę hasła, zanim ktokolwiek będzie mógł uzyskać jakiekolwiek informacje o tobie - lub, co gorsza, zablokować cię z własnego konta.

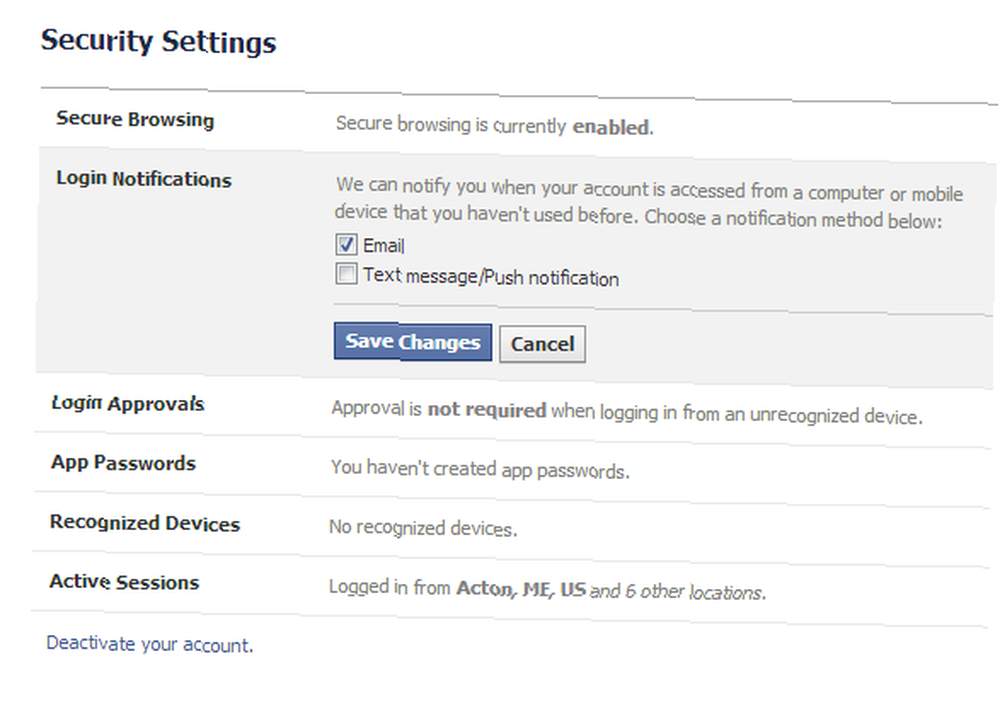

Możesz to łatwo zrobić na Facebooku, przechodząc do Ustawień konta, klikając “Bezpieczeństwo” na lewym pasku nawigacyjnym i ustawienia “Powiadomienie logowania” na wiadomości e-mail lub SMS-y (jednak chcesz otrzymywać powiadomienia).

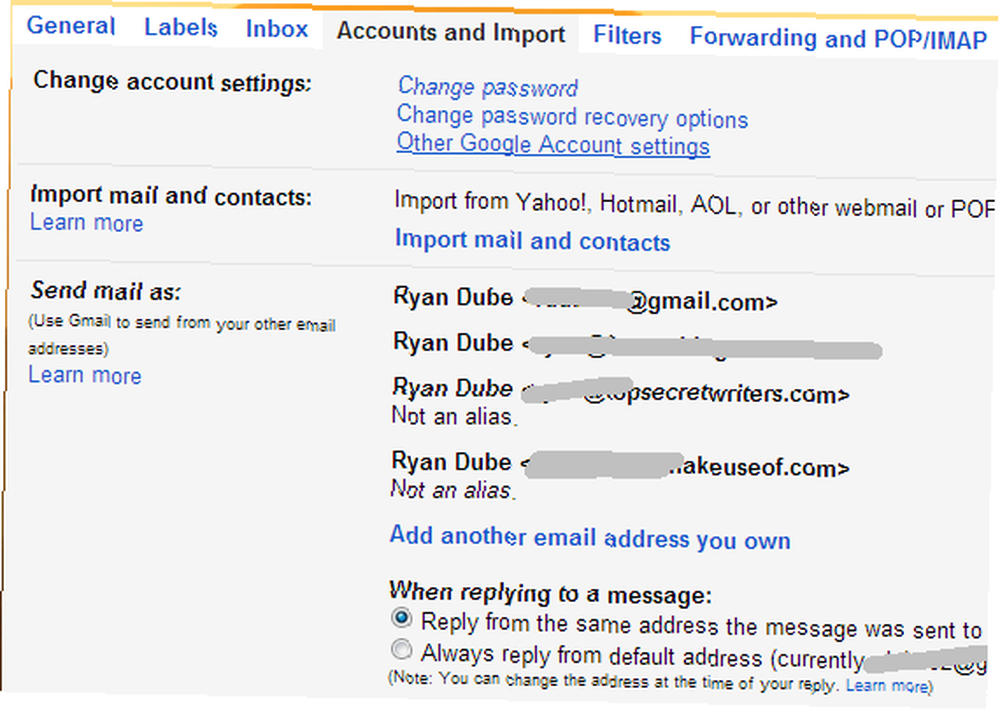

Google oferuje procedurę bezpieczeństwa weryfikacji dwuetapowej, która pozwala połączyć konto Google z numerem telefonu komórkowego. Jest to doskonałe bezpieczeństwo, ponieważ nikt nie może zmienić hasła do konta bez posiadania telefonu komórkowego pod ręką, aby zweryfikować tę zmianę. Robisz to, przechodząc do Gmaila, a następnie do Ustawień i “Konta i import” patka. Następnie kliknij “Inne ustawienia konta Google”.

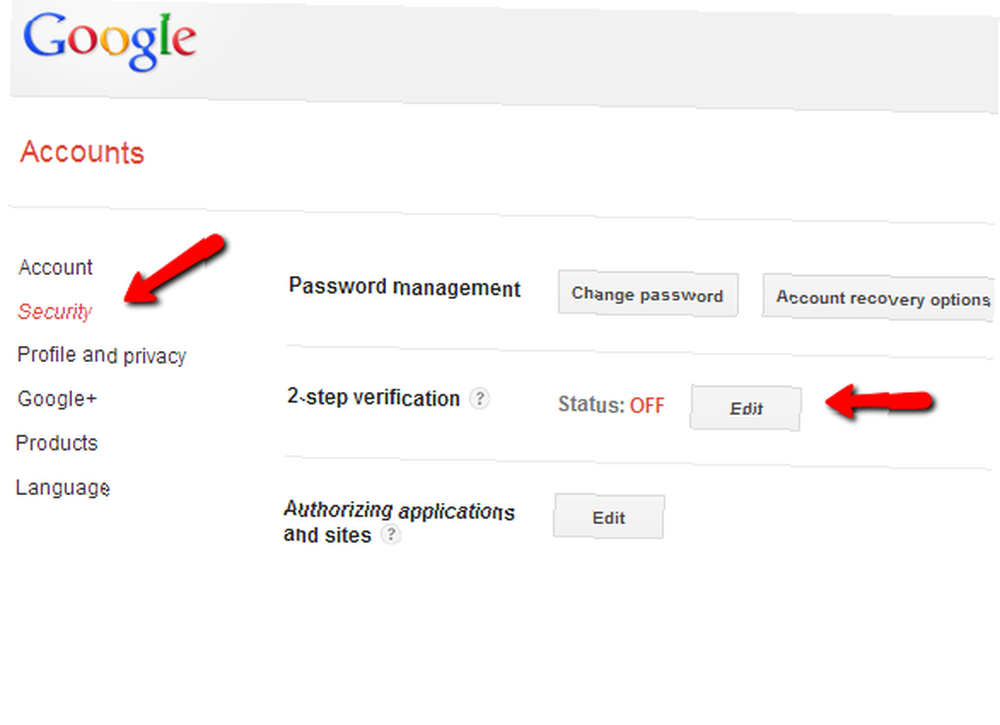

Spowoduje to przejście do strony ustawień kont Google. Tam kliknij Bezpieczeństwo. Jeśli nigdy tu nie byłeś, zauważysz, że prawdopodobnie jest WYŁĄCZONY. Po prostu kliknij Edytować i włącz weryfikację dwuetapową.

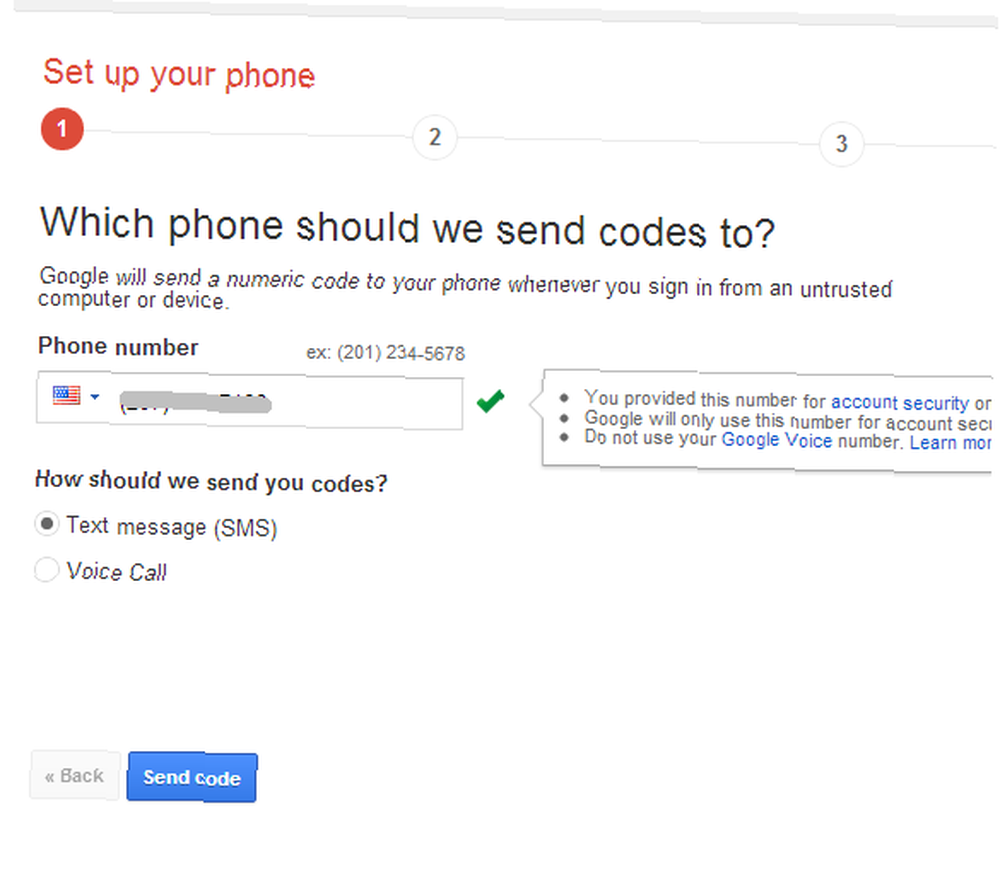

Proces jest naprawdę szybki i bezbolesny. Wystarczy wpisać numer telefonu domowego lub telefonu komórkowego (najlepiej telefon komórkowy, aby można było zweryfikować zmiany z dowolnego miejsca). Wybierz, czy chcesz przeprowadzać weryfikację zmiany konta przez SMS, czy połączenie głosowe - i gotowe!

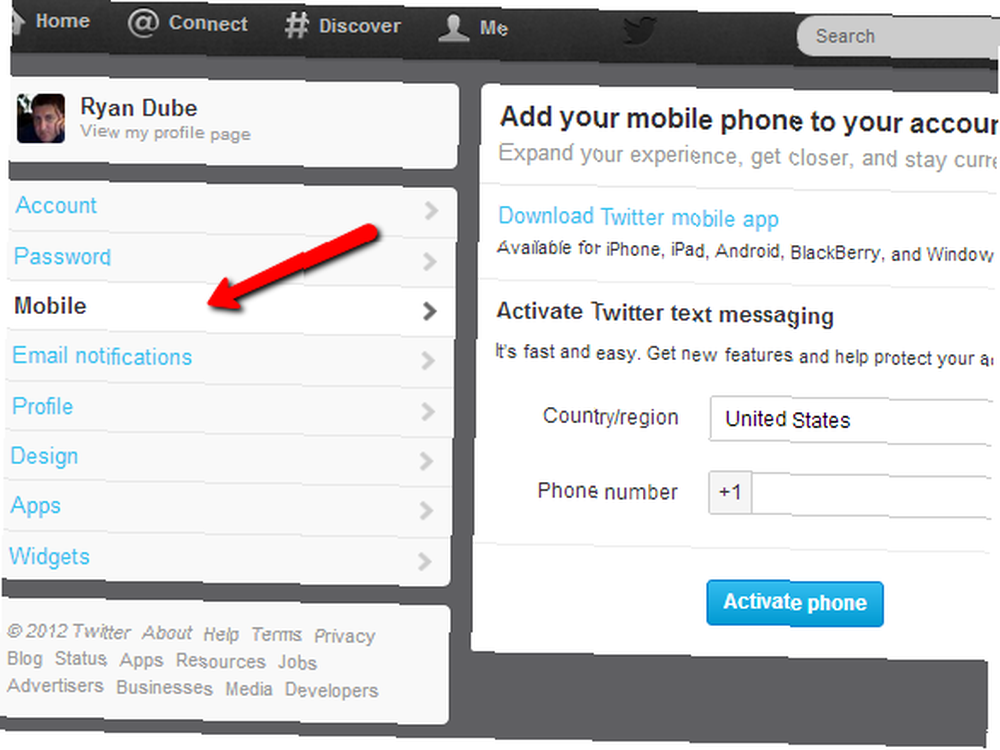

Możesz podłączyć swój telefon komórkowy do konta Twitter, aby otrzymywać powiadomienia tekstowe o zmianach kont, dodając swój numer telefonu do konta. Zrób to na stronie Twittera, przechodząc do “Ustawienia”, a następnie klikając “mobilny” i wypełnienie swojego numeru telefonu. Kliknij “Aktywuj telefon” i jesteś teraz chroniony.

Trzymaj swój adres e-mail i numer telefonu poza Internetem

Inne olbrzymi błąd, który jest również bardzo częsty, występuje, gdy ludzie publikują w Internecie wiadomości e-mail, które są zwykłymi wiadomościami domowymi lub służbowymi. Jest to szybka ścieżka do stałego strumienia nie tylko spamowych reklam e-mail, ale najgorszego ze wszystkich ataków phishingowych.

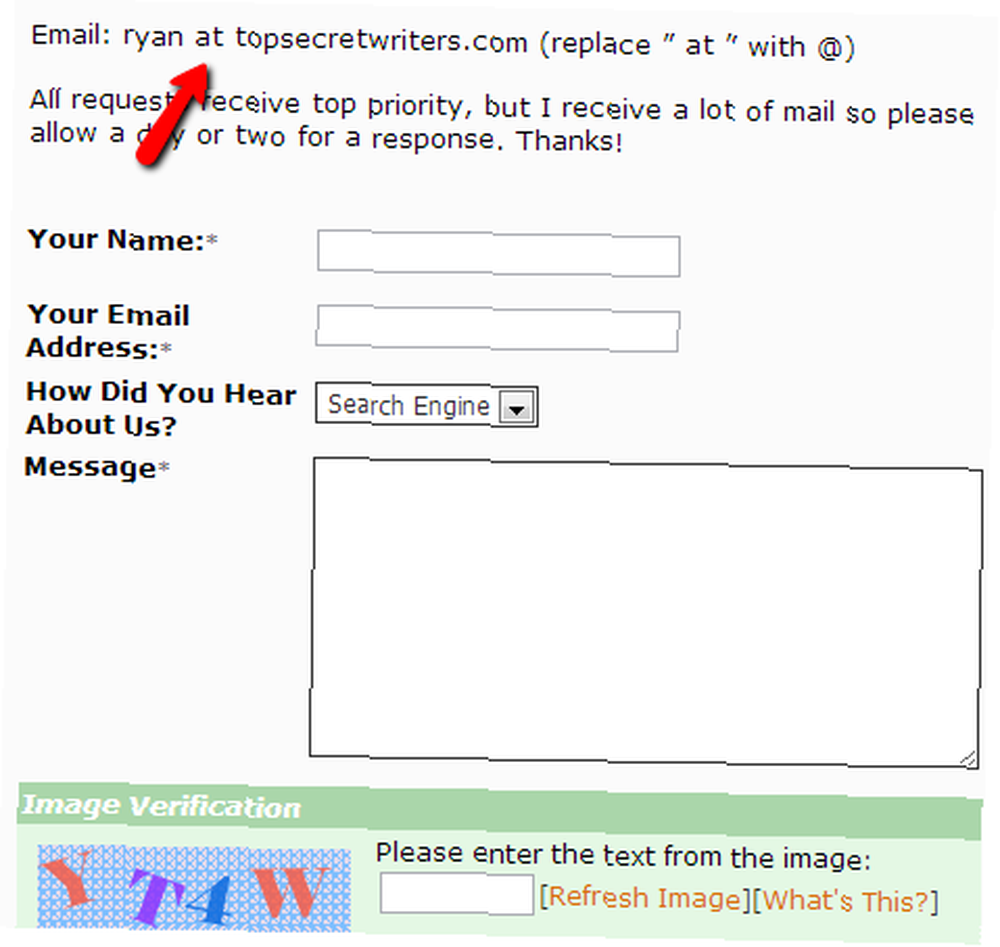

Hakerzy przeszukują sieć w poszukiwaniu adresów e-mail, aby dodać je do swoich “cel” listy e-mailowe. Możesz tego uniknąć, używając konta typu „out-out”, którego używasz wyłącznie do otrzymywania wiadomości e-mail z określonej strony kontaktowej lub formularza rejestracji. Jeśli musisz użyć faktycznego adresu e-mail, przynajmniej nie sprawiaj, że będzie wyglądał jak prawdziwy adres e-mail - opublikuj go jako coś takiego jak twoja nazwa-na-twojastrona.com na stronie kontaktowej.

To samo dotyczy twojego prawdziwego numeru telefonu. Twój adres e-mail, numer telefonu i adres pocztowy nie powinny znajdować się w pobliżu Internetu. Te dane są szybką ścieżką do śledzenia twojej fizycznej lokalizacji, pochodzenia, wykształcenia, zatrudnienia i tak dalej.

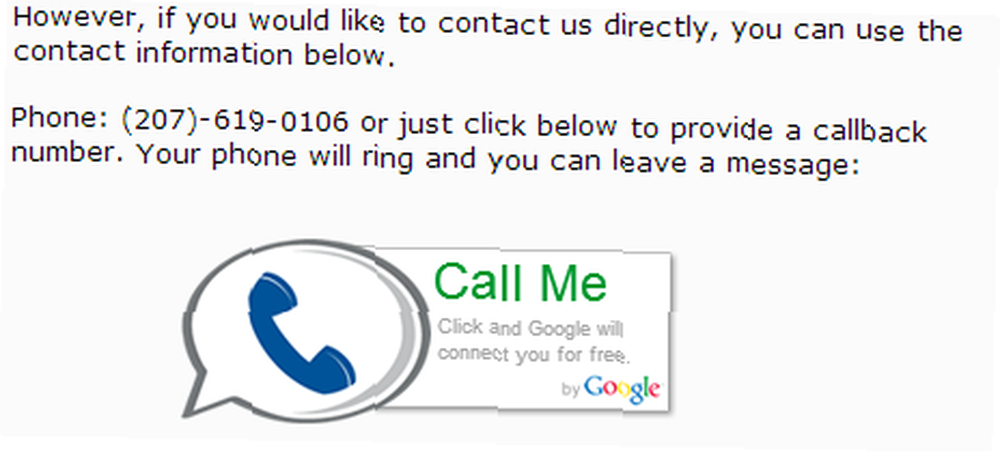

Jeśli chcesz odbierać połączenia telefoniczne od odwiedzających witrynę, zarejestruj konto Google Voice 5 fajnych rzeczy, które możesz zrobić za pomocą Google Voice 5 fajnych rzeczy, które możesz zrobić za pomocą Google Voice, a następnie użyj go jako punktu kontaktowego dla odwiedzających online.

Google Voice jest fajny, ponieważ możesz odsłuchać wiadomość bezpośrednio w przeglądarce, a następnie usunąć ją, jeśli nie jesteś zainteresowany. Możesz też oddzwonić - ale dzwoniący nie może wykonać wyszukiwania wstecznego numeru telefonu Google Voice, aby dowiedzieć się więcej o Tobie.

Użyj dobrze zaszyfrowanego menedżera haseł

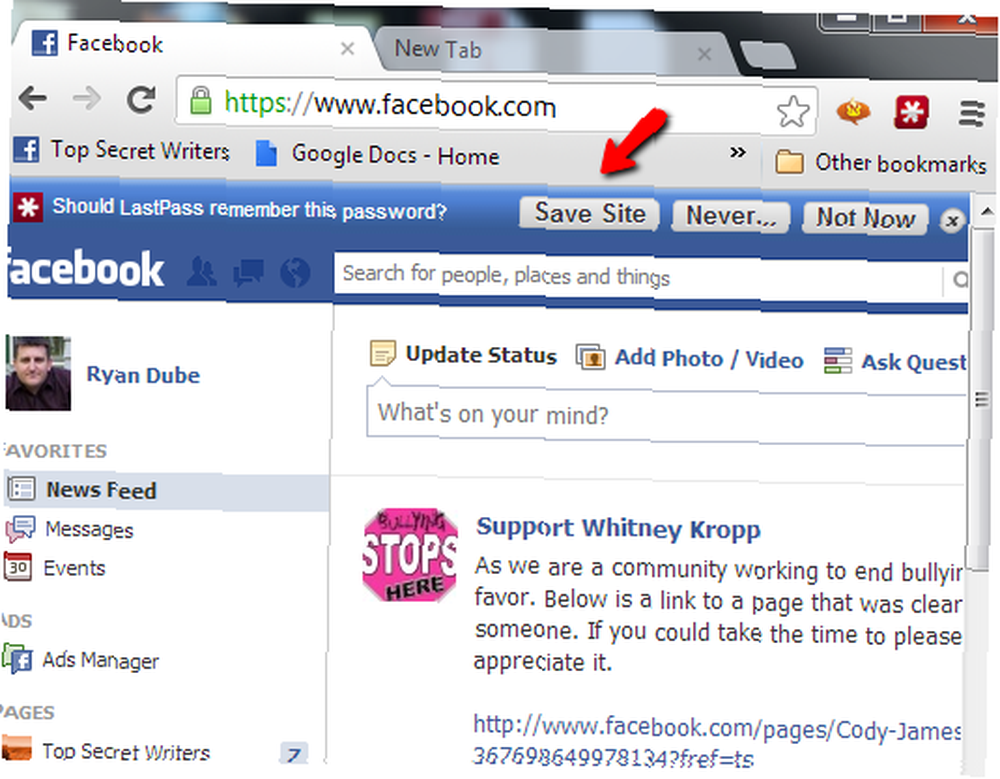

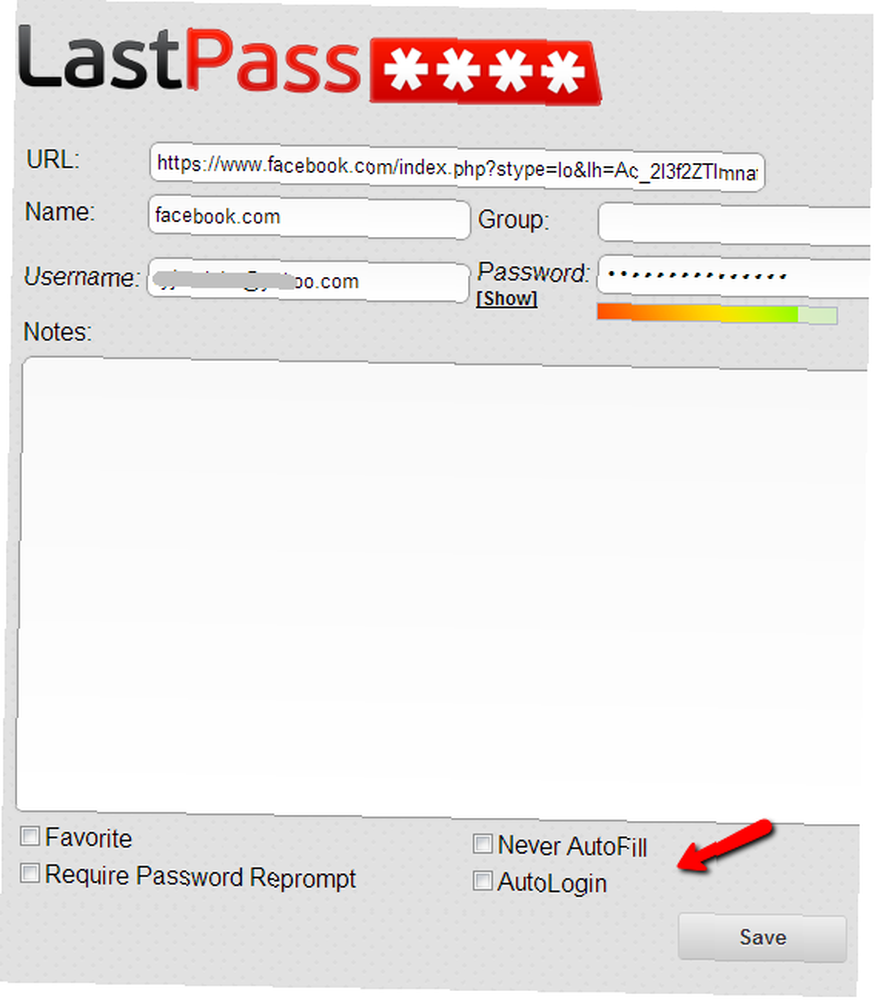

Jeśli jesteś typem osoby, która ma kilkanaście kont z różnymi hasłami i używasz papierowego notatnika lub pliku tekstowego do przechowywania wszystkich haseł do konta, zrób sobie przysługę i zainstaluj teraz zaszyfrowanego menedżera haseł. Skorzystaj z porad pisarzy i czytelników MUO i wybierz LastPass Password Manager Battle Royale: Kto skończy na szczycie? Menedżer haseł Battle Royale: Kto skończy na szczycie? , ponieważ często znajduje się na szczycie każdej listy menedżerów haseł. Jest tak łatwy w użyciu. Odwiedź stronę, na której musisz się zalogować, LastPass zapyta Cię, czy chcesz zapisać ten login.

Możesz organizować hasła według grup, dodawać notatki, automatycznie je wypełniać lub autologować - ale najlepsze ze wszystkich haseł są przechowywane za algorytmem szyfrującym i jednym trudnym hasłem.

Oznacza to, że pamiętasz jedno hasło i to wszystko. Wyrzuć te małe skrawki papieru. Jeszcze lepiej - zniszcz je.

Zablokuj wrażliwe dane cyfrowe na swoim USB

Zanim przejdę do haseł (które w końcu muszą zostać objęte), ważne jest, aby zdecydować, gdzie umieścić te dokumenty i pliki, które zawierają dane osobowe. Cyfrowe zeznania podatkowe, dokumenty ubezpieczenia, dokumenty szkolne - wszystkie muszą zostać zapisane, ale wszystkie zawierają Twój numer ubezpieczenia społecznego, dane kontaktowe, a czasem nawet numery kart kredytowych.

Idealnie byłoby przechowywać te pliki na urządzeniu lub komputerze, który nie jest nawet w Internecie. Ale ponieważ nie zawsze jest to możliwe, możesz przynajmniej utworzyć zablokowany, zaszyfrowany dysk na dysku USB za pomocą oprogramowania takiego jak Rohos Mini Drive. Rohos jest wysoce rekomendowany przez Marka Łatwo Szyfruj Dysk USB Za pomocą Rohos Mini Drive 1.7 Łatwo Szyfruj Dysk USB Za pomocą Rohos Mini Drive 1.7, a Tina i inni polecili go również w odpowiedziach MUO. Możesz z niego korzystać, nawet jeśli nie masz uprawnień administratora na komputerze, do którego podłączasz dysk.

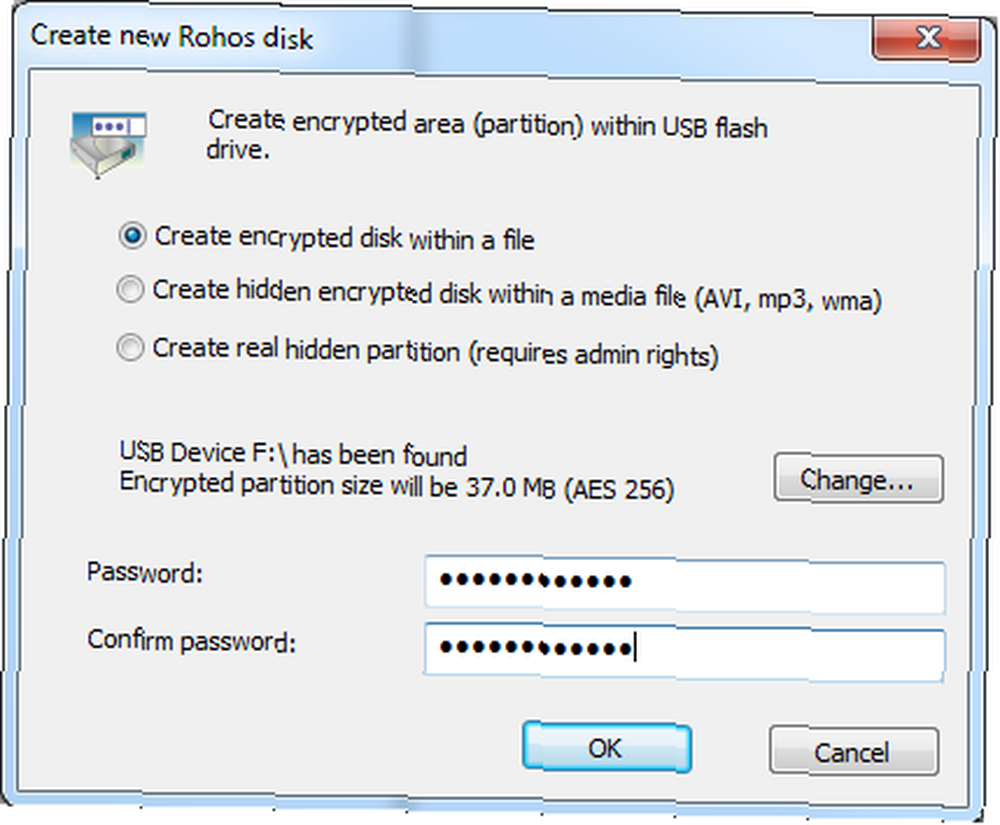

Aby skonfigurować zaszyfrowaną, bezpieczną partycję cyfrową, pobierz i zainstaluj Rohos Mini Drive Portable i umieść plik .exe na dysku USB. Uruchom go, aby utworzyć zaszyfrowany dysk chroniony hasłem na dysku USB.

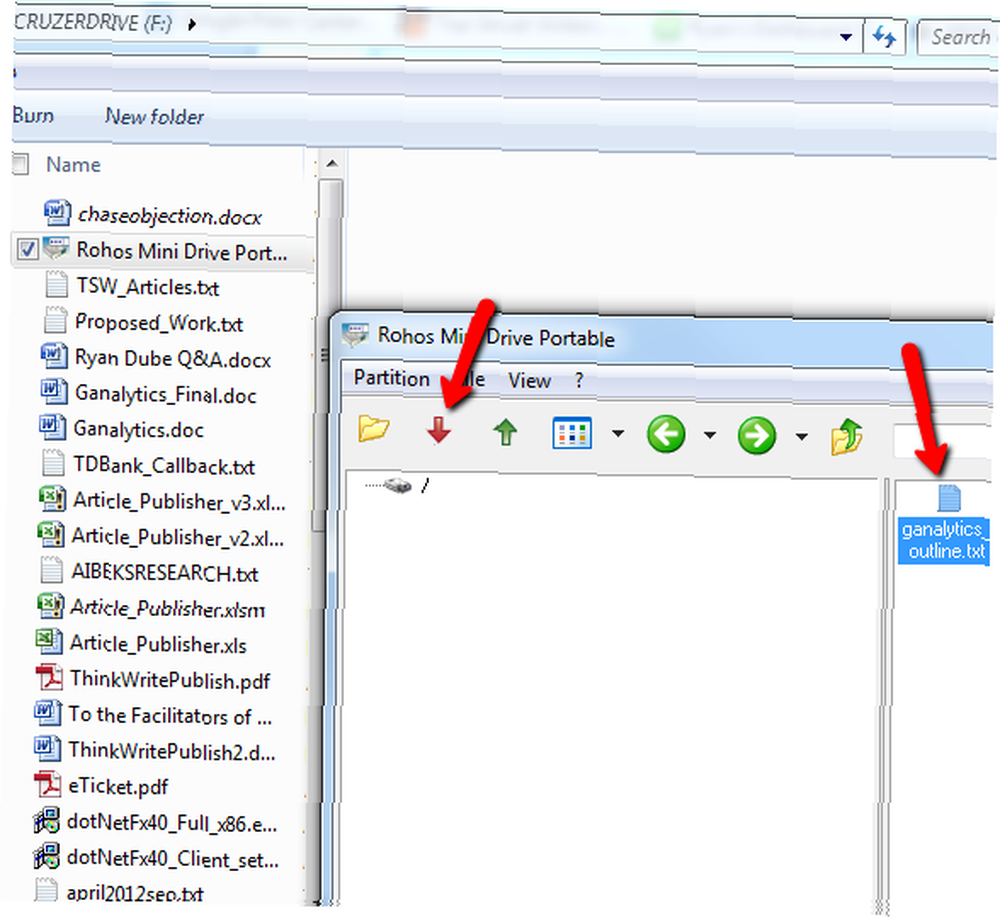

Teraz, gdy uruchomisz przenośny plik .exe na pamięci USB, otworzy on dysk. Wszystko, co musisz zrobić, to kliknąć na czerwono “importować plik” ikona, aby przenieść pliki na chroniony dysk lub zielony “eksportuj plik” wyciągnąć to. Nigdy nie powinieneś używać eksportu, ponieważ możesz otworzyć pliki bezpośrednio z dysku, jeśli masz hasło.

Piękno tego polega na tym, że twoje pliki danych będą na dysku USB, który możesz przechowywać poza Internetu przez większość czasu. Jedyny czas, kiedy jest on podłączony do komputera, to kiedy potrzebujesz tych wrażliwych plików. To drastycznie zmniejszy szanse, że ktoś dostanie się do twojego komputera i odkryje te informacje. Jeśli go nie ma, nie można go ukraść. W każdym razie masz zainstalowany dobry program antywirusowy Bezpłatne porównanie antywirusowe: 5 popularnych wyborów Przejdź od stóp do głów Darmowe porównanie antywirusowe: 5 popularnych wyborów Przejdź od stóp do głów Co to jest najlepszy darmowy program antywirusowy? To jedno z najczęściej zadawanych pytań w MakeUseOf. Ludzie chcą być chronieni, ale nie chcą płacić rocznej opłaty ani korzystać z… prawda?

Jak tam hasło??

Tak więc w centrum tego jest również silne hasło. Twoje narzędzie do zarządzania hasłami wymaga dobrego hasła na początek. Twój zaszyfrowany dysk USB również go potrzebuje. Moją ogólną zasadą jest myśleć o rymowanku z co najmniej 15 słowami. Wpisz pierwszą literę każdego słowa, napisz pierwszą lub ostatnią wielką literę, zamień literę O lub I na zero lub jedne i dodaj znak specjalny na końcu, np. Wykrzyknik.

Jest to naprawdę bardzo łatwe do zapamiętania, a otrzymasz 15-cyfrowe hasło, którego złamanie będzie prawie niemożliwe - nawet jeśli znają wybrany przez ciebie rymowanek.

Czy próbowałeś kiedyś tych wskazówek bezpieczeństwa? Czy masz inne sposoby na wzmocnienie swojej obecności w Internecie? Podziel się swoją opinią i własnymi wskazówkami w sekcji komentarzy poniżej!

Zdjęcie: Cannon in Castle via Shutterstock