Lesley Fowler

0

4975

1538

Kiedyś bezpieczeństwo systemów komputerowych oznaczało upewnienie się, że zamknąłeś drzwi przed wyjściem z biura. Niestety, te czasy minęły dziesięć lat temu, a wzrost komputera domowego do rangi niezbędnego sprzętu AGD wiąże się z pozornie niekończącą się spiralą zagrożeń bezpieczeństwa i aplikacji zabezpieczających, które mają na celu pokonywanie tych zagrożeń. Może to prowadzić do nieporozumień, które mogą narazić komputer na pewne usterki bezpieczeństwa.

Kiedyś bezpieczeństwo systemów komputerowych oznaczało upewnienie się, że zamknąłeś drzwi przed wyjściem z biura. Niestety, te czasy minęły dziesięć lat temu, a wzrost komputera domowego do rangi niezbędnego sprzętu AGD wiąże się z pozornie niekończącą się spiralą zagrożeń bezpieczeństwa i aplikacji zabezpieczających, które mają na celu pokonywanie tych zagrożeń. Może to prowadzić do nieporozumień, które mogą narazić komputer na pewne usterki bezpieczeństwa.

Porozmawiajmy o typowych problemach bezpieczeństwa, przed którymi programy antywirusowe zwykle nie chronią, oraz o tym, co możesz zrobić, aby wzmocnić swoją obronę.

Dostęp fizyczny / kradzież

Rzeczywista kradzież fizyczna pozostaje poważnym problemem bezpieczeństwa, który nie jest rzadkością wśród użytkowników laptopów, którzy często korzystają z laptopów poza domem. Złodzieje laptopów zwykle kradną laptopa, aby później go sprzedać, nie w celu uzyskania prywatnych danych, ale to nie znaczy, że twoje bezpieczeństwo nie zostanie naruszone. Nie daj się zwieść ekranowi logowania Windows chronionemu hasłem - to nie powstrzyma zdecydowanego napastnika.

Jeśli martwisz się możliwością kradzieży laptopa, powinieneś sprawdzić usługi, które pozwalają śledzić, wyłączać lub czyścić laptopa, jeśli zostanie skradziony. LAlarm Laptop LAlarm sprawia, że Twój laptop krzyczy, gdy został skradziony Laptop LAlarm sprawia, że Twój laptop krzyczy, gdy zostaje skradziony Stolen to darmowy program, który może obsłużyć niektóre z tych zadań, ale poważniejsza ochrona, taka jak Lo-Jack dla laptopów, wymaga od ciebie rozstania się z niektórymi gotówkowy.

Omówiliśmy wiele aplikacji i usług, które mogą pomóc Ci zlokalizować skradzionego laptopa. Sprawdź Prey wyśledzić i odzyskać skradziony laptop z Prey wyśledzić i odzyskać skradziony laptop z Prey, a jeśli masz komputer Mac, JackSMS.

Zdalne zagrożenia

Firmy zajmujące się bezpieczeństwem komputerowym nieustannie próbują przyciągnąć nowych klientów i zwiększyć przychody, oferując nowe produkty. Ma to efekt uboczny dezorientacji klientów. Jaka jest różnica między programem Norton Antivirus, Norton Internet Security i Norton 360? Będziesz musiał trochę kopać, aby w pełni zrozumieć wszystkie tajniki.

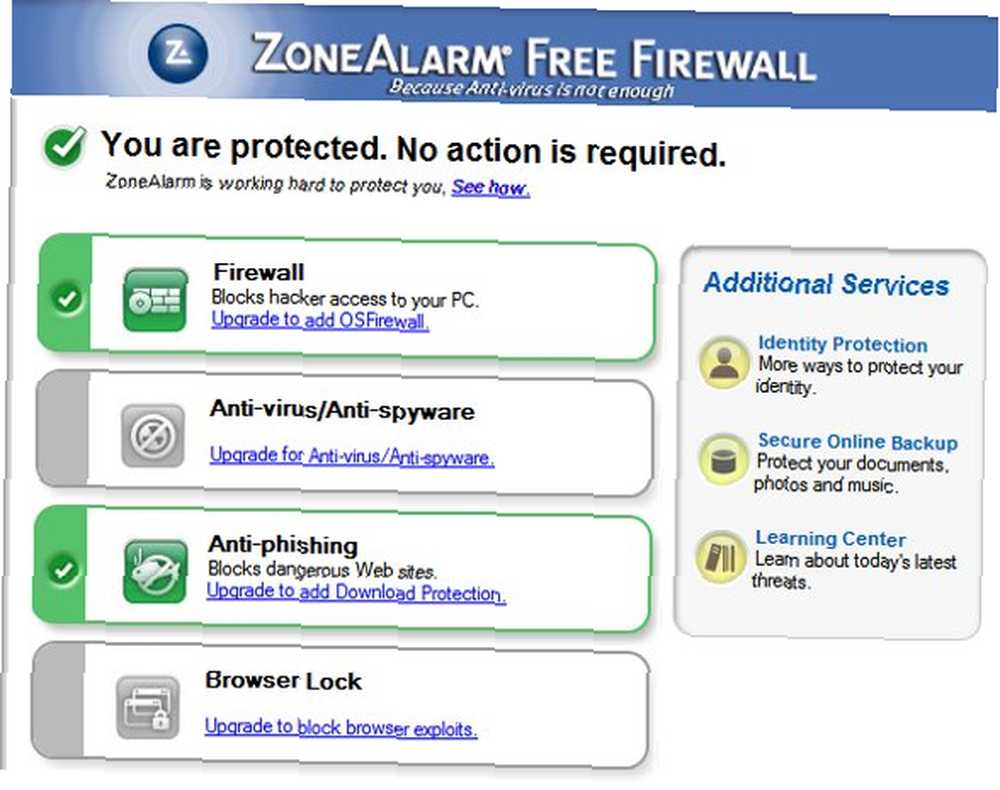

Niektóre osoby po prostu wybierają program antywirusowy. Ma najniższą cenę i mówi, że chroni przed wirusami - to wszystko, czego potrzebujesz, prawda? Nie tak szybko. Oprogramowanie zapory ogniowej jest również bardzo ważne. Program antywirusowy może wykrywać podejrzane pliki i poddawać je kwarantannie, ale nie robi nic przeciwko atakującym, którzy próbują uzyskać dostęp do komputera spoza sieci lokalnej. Hakerzy czasami wykorzystują te ataki, aby utworzyć “botnet” - seria komputerów zombie, którymi manipuluje ktoś inny niż ich właściciele. Komputery te są następnie wykorzystywane do szkicowych działań, takich jak kampanie spamowe lub ataki DoS. Jak atak DoS może zdjąć Twitter? [Wyjaśniona technologia] Jak atak DoS może zdjąć Twittera? [Technologia wyjaśniona] .

Dobrą wiadomością jest to, że dostępne są solidne bezpłatne zapory ogniowe Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows. Jeśli masz już rozwiązanie antywirusowe, programy te pomogą uzupełnić zabezpieczenia komputera.

Wirusy peryferyjne

Chociaż obecnie jest to rzadkie, pojawiło się kilka ostatnich przykładów ataków na bezpieczeństwo komputerowe, które nie koncentrowały się na samych komputerach, ale na urządzeniach peryferyjnych. Te ataki stają się możliwe, ponieważ urządzenia, które są obecnie podłączane do komputerów - w tym klawiatury, myszy i dyski twarde - są często mini-komputerami z własną pamięcią i możliwościami przetwarzania.

Najbardziej znaną tego typu luką była luka w zabezpieczeniach klawiatury Apple zaprezentowana podczas konferencji Black Hat w 2009 roku. Sprytny haker udowodnił, że na samej klawiaturze można zainstalować keylogger. Haker nie udowodnił, że dane mogą być przesyłane zdalnie, ale uruchomił dzwonki alarmowe w głowach wielu ekspertów ds. Bezpieczeństwa, ponieważ obecnie nie ma obrony przed tego rodzaju atakiem, a wykrycie jest trudne.

Największym problemem stają się smartfony. Często łączą się z komputerami, aby przesyłać dane i dane osobowe. W smartfonach ciągle pojawiają się nowe luki w zabezpieczeniach, ale reakcja firm zajmujących się bezpieczeństwem jest wciąż w powijakach. W związku z tym niewiele można zrobić poza zdrowym rozsądkiem i trzymaniem telefonu z dala od komputera, jeśli podejrzewasz, że telefon padł ofiarą usterki bezpieczeństwa.

Wyłudzanie informacji

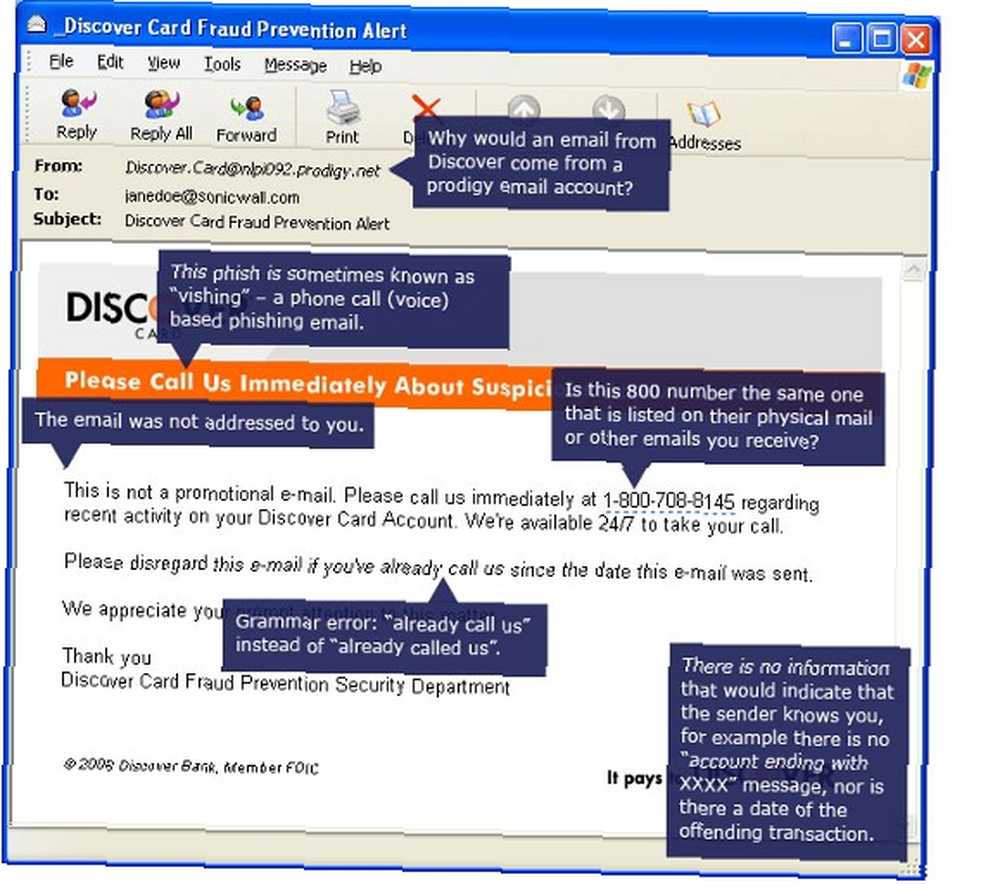

Atak typu „phishing” ma miejsce, gdy zostaniesz przekierowany na coś, co wydaje się być znaną witryną i spróbujesz się zalogować. Strona ta jest jednak w rzeczywistości sprytnym oszustwem, które kradnie Twoją nazwę użytkownika i hasło i wysyła je do nieznanej strony, która może z nich skorzystać dane do wyrządzenia szkody. Ataki te są dość trudne do zauważenia, a wraz z upływem czasu stają się coraz bardziej wyrafinowane i trudniejsze do wykrycia.

Programy antywirusowe nie chronią przed tym zagrożeniem, ponieważ tak naprawdę wcale nie jest wirusem. Bardziej kompletne produkty Internet Security oferowane przez większość firm zazwyczaj zawierają jakąś formę ochrony przed atakami typu „phishing”, ale będziesz musiał przekazać za to trochę gotówki. Istnieją jednak pewne sposoby ochrony przed zagrożeniami wyłudzającymi informacje bez konieczności płacenia za kosztowny pakiet zabezpieczeń.

Zdobycie wiedzy na temat taktyk phishingowych to najlepszy sposób na obronę przed tym zagrożeniem bez płacenia ani grosza. Bezpłatny test phishingowy SonicWALL SonicWALL: Dowiedz się, jak identyfikować wiadomości phishingowe SonicWALL: Dowiedz się, jak identyfikować wiadomości phishingowe uczy, jak identyfikować zagrożenia związane z phishingiem. Alternatywnie możesz spróbować skorzystać z jednej z kilku witryn internetowych, które pozwalają wprowadzić link, aby ustalić, czy jest to uzasadnione. 7 szybkich witryn, które pozwalają sprawdzić, czy link jest bezpieczny, 7 szybkich witryn, które pozwalają sprawdzić, czy link jest bezpieczny. Przed kliknięciem linku, użyj tych kontrolerów łączy, aby sprawdzić, czy nie prowadzi to do złośliwego oprogramowania lub innych zagrożeń bezpieczeństwa. .

Wniosek

Aplikacje antywirusowe to tylko pierwszy krok w bezpieczeństwie systemów komputerowych. Chociaż wiele zagrożeń zostanie zatrzymanych przez solidny program antywirusowy, nie wszystkie zagrożenia podlegają ich jurysdykcji. Wiedza tutaj powinna pomóc zabezpieczyć komputer przed innymi zagrożeniami. Jeśli znasz jakieś niewirusowe zagrożenia, które nie są tutaj wymienione, zostaw komentarz.