Joseph Goodman

0

2365

303

o jej. Nie znowu. 68 milionów kont Tumblr zostało przelanych na ciemną sieć i są sprzedawane za marną cenę 0,452 bitcoinów. W chwili pisania tego tekstu jest to około 240 USD.

Na pierwszy rzut oka możesz wyciągnąć podobieństwo między tym wyciekiem danych a wyciekiem z LinkedIn dwa tygodnie temu Co musisz wiedzieć o ogromnym przecieku kont LinkedIn Co musisz wiedzieć o ogromnym przecieku kont LinkedIn Haker sprzedaje 117 milionów zhakowanych Poświadczenia LinkedIn w ciemnej sieci za około 2200 USD w Bitcoin. Kevin Shabazi, CEO i założyciel LogMeOnce, pomaga nam zrozumieć, co jest zagrożone. . Po pierwsze, oba zestawy danych są naprawdę stare; naruszenie LinkedIn pochodzi z 2012 r., a Tumblr pochodzi z 2013 r. Oba zestawy danych są olbrzymi, i oba zostały wymienione w sieci Dark przez tę samą osobę - Święty spokój.

Ale na tym kończą się podobieństwa, ponieważ chociaż LinkedIn nie zabezpieczył odpowiednio swoich haseł, Tumblr były chronione (względnie) silnym szyfrowaniem SHA-1. Oznacza to, że istnieje niewielka szansa, że atakujący włamie się na swoje konto Tumblr lub przetworzy kombinacje logowania w innych serwisach, takich jak Facebook, PayPal lub Twitter.

Jest jednak pewna wada. Osoba atakująca, która kupi zrzut, ma teraz listę 68 milionów aktywnych, zweryfikowanych kont e-mail. Oznacza to, że każdy przyłapany na nim użytkownik jest bardziej narażony na ataki typu phishing i e-mail.

Jak więc wygląda phishing w 2016 r. I jakie kroki możesz podjąć, aby się zabezpieczyć?

Phishing to nie Passé

Jeśli nie spotkałeś się z raportem z płyty głównej Vice, możesz wybaczyć, że myślisz, że phishing to zakurzona relikwia lat 90. i początku 2000., nawiązująca do nowatorskiego Internetu, i nikt tak naprawdę nie wiedział, jak to działa. Z pewnością argumentujesz, że nikt nie zakochuje się w wiadomościach e-mail typu phishing.

Statystyki z pewnością by się nie zgodziły. Po pierwsze, wiadomości phishingowe są nadal wysyłane w nieprawdopodobnie dużych ilościach. Według SecureList należącego do firmy Kaspersky, wiadomości phishingowe i spamowe stanowiły 54,2% wszystkich wiadomości e-mail wysłanych w trzecim kwartale 2015 r. Był to niewielki spadek w porównaniu z poprzednim kwartałem, ale nadal jest znaczną liczbą wiadomości.

W trzecim kwartale 2015 r. Odsetek # spamu w ruchu pocztowym stanowił 54,2% #KLreport #infosec https://t.co/nKGjX6CH3N pic.twitter.com/Sxs0wM7my7

- Kaspersky Lab (@kaspersky) 12 listopada 2015

Największym źródłem wiadomości e-mail związanych z wyłudzaniem informacji są Stany Zjednoczone, a następnie Wietnam, Chiny i Rosja. Co ciekawe, krajem najbardziej dotkniętym phishingiem jest Brazylia, a następnie Japonia, Chiny i Wietnam. Ani Stany Zjednoczone - ani żaden inny rozwinięty kraj zachodni, jeśli o to chodzi - nie znajdują się w pierwszej dziesiątce.

Ale choć liczba ogólnej liczby złośliwych i spamujących wiadomości e-mail nieznacznie spadła, liczba wiadomości phishingowych wzrosła. Według firmy Symantec odsetek wiadomości phishingowych wzrósł w styczniu 2015 r. Z jednego na 1517 wiadomości e-mail do jednego na 1004.

Anti-Spam jest coraz mądrzejszy, ale tak samo jak wiadomości phishingowe

W latach 90. i 2000. oprogramowanie antyspamowe było niewyszukane i ledwo nadawało się do określonego celu. Wiele programów niewiele poza tym szukało słów kluczowych - takich jak „viagra” - i usuwało wszystkie e-maile, które je zawierały. Spamerzy i phisherzy omijali ich, celowo popełniając błędy w słowach znajdujących się na liście słów kluczowych. Tak więc „viagra” zmieniła się w „v1agra”, która następnie zmieniła się w „v1agr4”, a następnie „v1a8r4”. Masz pomysł.

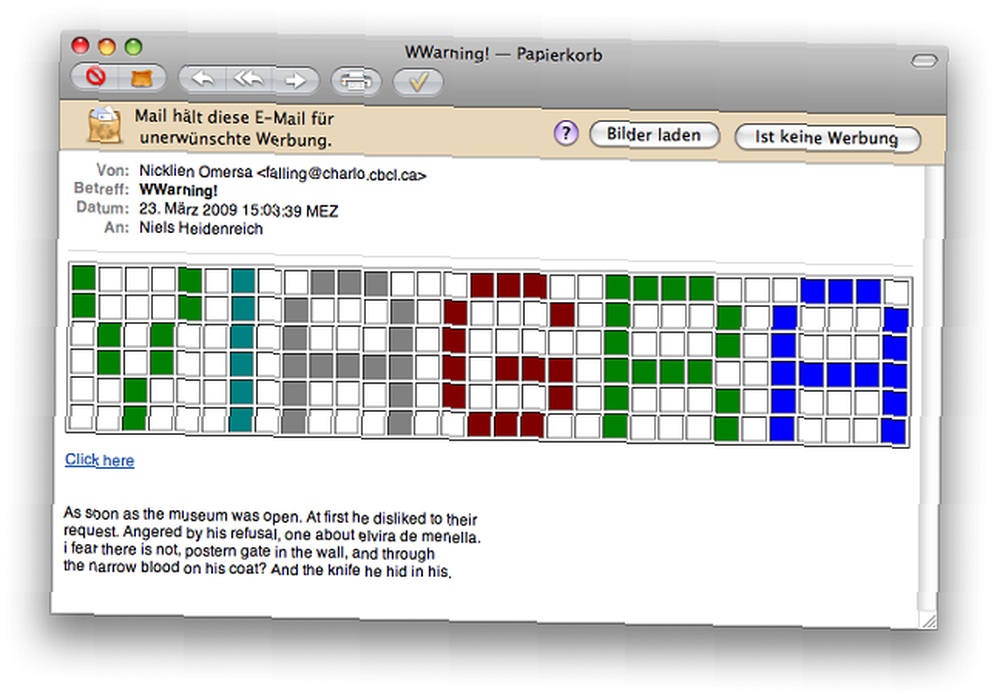

Niektóre stały się jeszcze bardziej kreatywne i zaczęły ukrywać słowa w obrazach i specjalnie pokolorowanych stołach.

W rezultacie użytkownicy byli dosłownie zalany ze spamem i atakami phishingowymi. Ale zmieniło się to pod koniec 2000 roku, kiedy antyspam w końcu stał się inteligentny. Szybsze komputery oznaczały, że internetowe usługi pocztowe - takie jak Gmail i Outlook - mogą wykonywać skomplikowane obliczenia w czasie rzeczywistym, które określają, czy wiadomość e-mail zostanie wysłana do skrzynki odbiorczej użytkownika, czy do folderu ze spamem.

Zamiast po prostu szukać słów kluczowych, filtry antyspamowe zaczęły patrzeć na pochodzenie wiadomości e-mail i zachowanie innych użytkowników na wiadomości e-mail o podobnym charakterze.

Spamerzy się nie poddali. W rzeczywistości, według Securelist, stają się jeszcze mądrzejsi, i jeszcze trudniej jest znaleźć e-mail wyłudzający informacje Jak rozpoznać e-mail wyłudzający informacje Jak rozpoznać e-mail wyłudzający informacje Złapanie e-maila wyłudzającego informacje jest trudne! Oszuści udają PayPal lub Amazon, próbując ukraść hasło i dane karty kredytowej, jeśli ich oszustwo jest niemal idealne. Pokazujemy, jak rozpoznać oszustwo. .

Jedną z rzeczy, które Securelist zauważyła w swoim raporcie, jest to, że spamerzy często stosują sezonowe podejście do spamu i phishingu. Latem odnotowano wzrost liczby e-maili phishingowych o tematyce podróżniczej.

“W lipcu oszuści próbowali oszukać użytkowników, wysyłając fałszywe powiadomienia w imieniu hoteli. Wiadomość podziękowała odbiorcom za pobyt w ich hotelu i poprosiła o sprawdzenie załączonego rachunku. Załączone archiwum faktycznie zawierało Trojan-Downloader.Win32.Upatre.dhwi, który z kolei pobrał i uruchomił Trojan-Banker.Win32.Dyre (przeglądany jako 98. ***. **. 39 / cv17.rar), klikając linki napisane w treści downloadera.”

Jedną z taktyk stosowanych w celu ominięcia programów antyspamowych jest umieszczenie wszystkiego w pliku PDF, który użytkownik otworzyłby. Jest to skuteczne, ponieważ niezwykle trudno jest programowo „odczytać” plik PDF.

phishing PDF

hXXp: //dgreenwell.chytrak.cz/Label.html pic.twitter.com/eJl2RmImcJ- JaromirHorejsi (@JaromirHorejsi) 18 stycznia 2016 r

Kiedy filtry antyspamowe wymyśliły tę sztuczkę, spamerzy zaczęli używać obiektów mediabox w dołączonych plikach PDF, elementach w dokumentach PDF otwieranych jednym kliknięciem myszy. Można ich użyć do przekierowania użytkownika na strony phishingowe.

Trampolina phishingowa - osadzanie przekierowań w dokumentach PDF http://t.co/E7lPSiB4q5 pic.twitter.com/BU97TpD1TK

- Mohtashim Nomani (@ mohtashim712) 18 września 2015 r

Ta gra w kotka i myszkę nie wykazuje końca, z wyraźnym zwycięzcą. W rzeczywistości wojna może się nasilać.

Legalne usługi dostosowują swoje e-maile, ale robią to także osoby atakujące

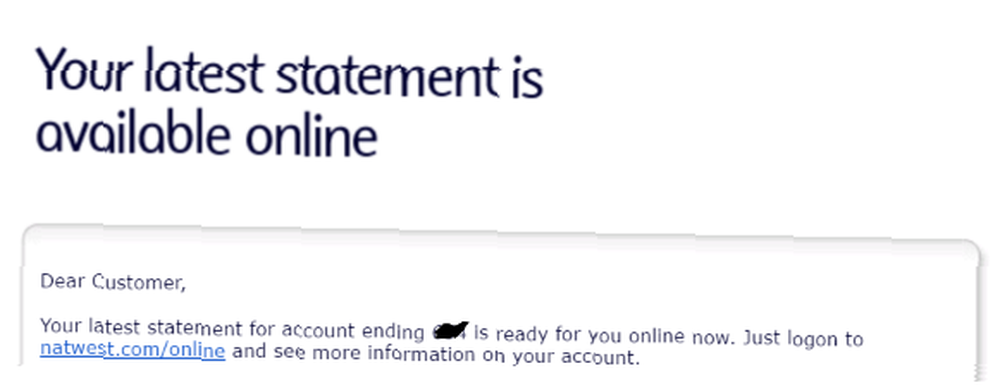

Aby chronić swoich użytkowników przed wiadomościami typu phishing, usługi online - zwłaszcza usługi bankowości internetowej - podjęły się dostosowywania swoich wiadomości e-mail za pomocą małego „tokena”, który jest unikalny dla użytkownika. Jeden z banków, z których korzystam, zawiera trzy ostatnie cyfry numeru mojego rachunku we wszelkiej korespondencji elektronicznej. Inny umieszcza pierwsze trzy znaki mojego kodu pocztowego na górze wszystkich e-maili.

Tego zawsze powinieneś szukać.

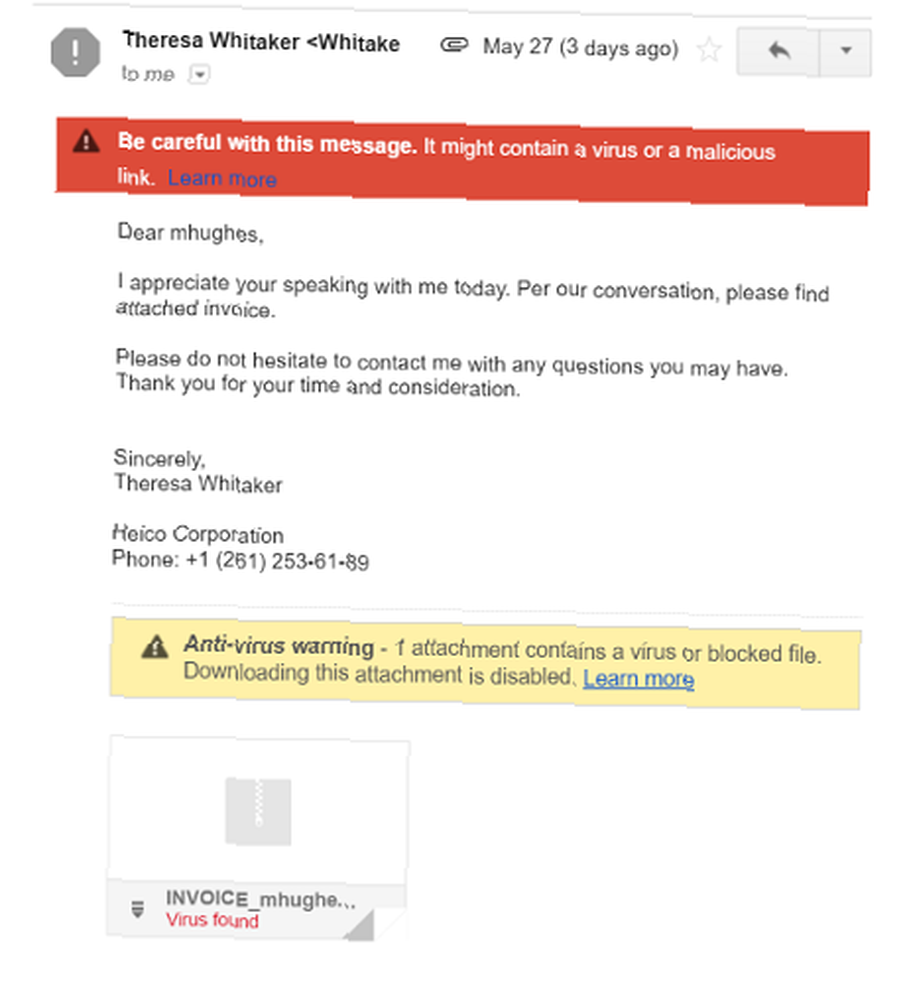

Co ciekawe, osoby atakujące zaczęły również personalizować swoje e-maile, aby były bardziej skuteczne. Zauważyłem tylko, że niektóre wiadomości phishingowe zaczęły pobierać pierwszą część adresu e-mail (wszystko przed „@”) i umieszczać go w geście pozdrowienia. Mój służbowy adres e-mail to „[email protected]”, więc te e-maile zaczną się od „Drogi mhughes”.

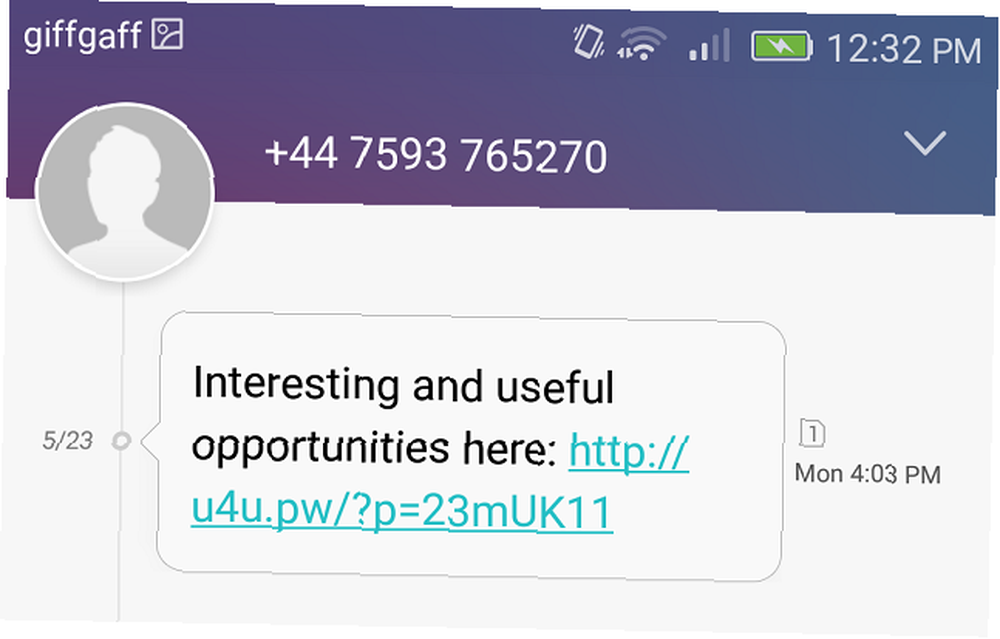

Wiadomości tekstowe - kolejna granica phishingu

Coraz częściej wykorzystywane przez nas usługi online są łączone z naszymi urządzeniami mobilnymi. Niektóre usługi wymagają podania numeru telefonu w celu skonfigurowania uwierzytelniania dwuskładnikowego. Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto go używać Uwierzytelnianie dwuskładnikowe (2FA) to metoda bezpieczeństwa, która wymaga dwóch różnych sposobów udowodnienia tożsamości. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty…. Inni o to proszą, aby udostępnić Ci informacje.

Witryny nie chronią numerów komórkowych w sposób, w jaki robią hasła. Powodem tego jest to, że hashujesz hasło. Każda bezpieczna strona internetowa robi to z twoim hasłem Każda bezpieczna strona internetowa robi to z twoim hasłem Czy zastanawiałeś się kiedyś, w jaki sposób strony internetowe chronią twoje hasło przed naruszeniem danych? , staje się niemożliwe do odczytania. Aby strony mogły wysyłać wiadomości lub dzwonić na numer, muszą go chronić.

Ten fakt, w połączeniu z wyjątkowo tanimi (całkowicie uzasadnionymi) usługami SMS, takimi jak Twilio, Nexmo i Plivo, (których ludzie są mniej podejrzliwi), oznacza, że napastnicy coraz bardziej polegają na SMS-ach jako wektorze ataku.

Ten rodzaj ataku ma nazwę: wyłudzanie, podczas gdy wyłudzanie głosu nazywa się wyłudzaniem. Nowe techniki wyłudzania informacji, na które należy zwrócić uwagę: Wyłudzanie i wyłudzanie nowych technik wyłudzania informacji, na które należy zwrócić uwagę: Wyłudzanie i wyłudzanie informacji Wyłudzanie i wyłudzanie informacji są nowymi niebezpiecznymi odmianami wyłudzania informacji. Na co powinieneś uważać? Jak poznasz próbę prześladowania lub wymuszenia, gdy się pojawi? I czy prawdopodobnie będziesz celem?? .

Bądź podejrzliwy

Jeśli nie wiesz, czy jesteś na wysypisku Tumblr, możesz dowiedzieć się, przechodząc do Troy Hunt's Have I Was Pwned.

Jeśli tak, dobrym pomysłem jest zresetowanie haseł i skonfigurowanie uwierzytelniania dwuskładnikowego na wszystkich kontach. Ale co ważniejsze, powinieneś podkręcić miernik podejrzeń do jedenastej. Nie mam wątpliwości, że dotknięci użytkownicy zobaczą wzrost spamu i wiadomości phishingowych w nadchodzących tygodniach. Będą wyglądać przekonująco. Aby zachować bezpieczeństwo, użytkownicy Tumblr muszą zacząć traktować przychodzące wiadomości e-mail zdrową dawką sceptycyzmu.

Zostałeś złapany wycieku? Dostałeś jakieś podejrzane e-maile? Daj mi znać w komentarzach pod spodem.

Zdjęcie: Bitmapa tabeli HTML (Niels Heidenreich)