Mark Lucas

0

1055

181

VPN lub wirtualna sieć prywatna Najlepsze usługi VPN Najlepsze usługi VPN Zebraliśmy listę najlepszych dostawców usług Wirtualnej sieci prywatnej (VPN), pogrupowanych według kategorii premium, darmowych i przyjaznych dla torrentów. , to metoda łączenia dwóch lokalizacji, tak jak w lokalnej sieci prywatnej. Istnieje kilka powodów, dla których warto je skonfigurować. Zwykle istnieje pewien aspekt wygody i możesz również chcieć zwiększyć bezpieczeństwo swojego połączenia.

Omówmy kilka powodów, dla których możesz chcieć skonfigurować tunel VPN, a następnie spójrzmy na różnice między uruchomieniem tunelu a uruchomieniem pełnej usługi VPN na komputerze.

Co to jest tunel VPN?

ZA “tunel” jest po prostu łącznikiem między dwiema lokalizacjami za pośrednictwem jakiegoś innego materiału. Dobrą analogią jest tunel prowadzący pod górą. Obie strony góry połączone są bezpośrednią ścieżką; w tym przypadku “Góra” jest internet. Zasadniczo tunel to bezpośredni skrót przez Internet.

Chociaż z definicji tunel nie jest szyfrowany, zazwyczaj powodem jego utworzenia jest chęć dodania do niego szyfrowania. Załóżmy, że masz oddział w jednej lokalizacji, korzystając ze zwykłego połączenia internetowego, a następnie chcesz połączyć się z serwerem gdzieś w głównej lokalizacji biura. Ponieważ dane przesyłane między biurami są prawdopodobnie wrażliwe, nie chciałbyś, aby ktoś mógł je przeglądać podczas podróży przez Internet. Właśnie wtedy wchodzi tunel VPN.

Dlaczego warto skonfigurować tunel VPN

Istnieje wiele powodów, dla których warto skonfigurować tunel VPN. Pierwszym powodem, dla którego wiele osób korzysta z tego, jest szyfrowanie połączenia TCP / IP z aplikacji do serwera. Niektóre aplikacje, głównie oparte na protokole klient / serwer, muszą połączyć się z serwerem bazy danych, aby uzyskać dostęp do swoich danych. Korzystanie z tunelu to doskonały sposób, aby nie tylko ułatwić połączenie użytkownikowi końcowemu, ale także zabezpieczyć komunikację.

Drugi powód jest taki, że chcesz zaszyfrować cały ruch opuszczający jakąś lokalizację. Tunel można skonfigurować za pomocą zwykłego lub przezroczystego serwera proxy, aby przesyłać wszystkie dane internetowe przez ten tunel.

Jak skonfigurować tunel VPN

Jorge napisał doskonały samouczek na temat tunelowania ruchu sieciowego za pomocą SSH Secure Shell Jak tunelować ruch internetowy za pomocą SSH Secure Shell Jak tunelować ruch internetowy za pomocą SSH Secure Shell. Ten samouczek służy do przekazywania całego ruchu w przeglądarce internetowej, ale używamy tylko lokalnego portu przekierowania, aby utworzyć prosty “tunel” między maszynami. W tym przykładzie powiedzmy, że chcemy przekierować lokalny port 5555 do zdalnego portu 80, aby bezpiecznie uzyskać dostęp do aplikacji internetowej na zdalnym komputerze. W tym samouczku założono również, że mamy działające połączenie SSH na komputerze do szyfrowania ruchu.

- Najpierw pobierz Putty i uruchom plik wykonywalny. Wpisz nazwę hosta (IP) i inne informacje dostępowe dla dostępu SSH.

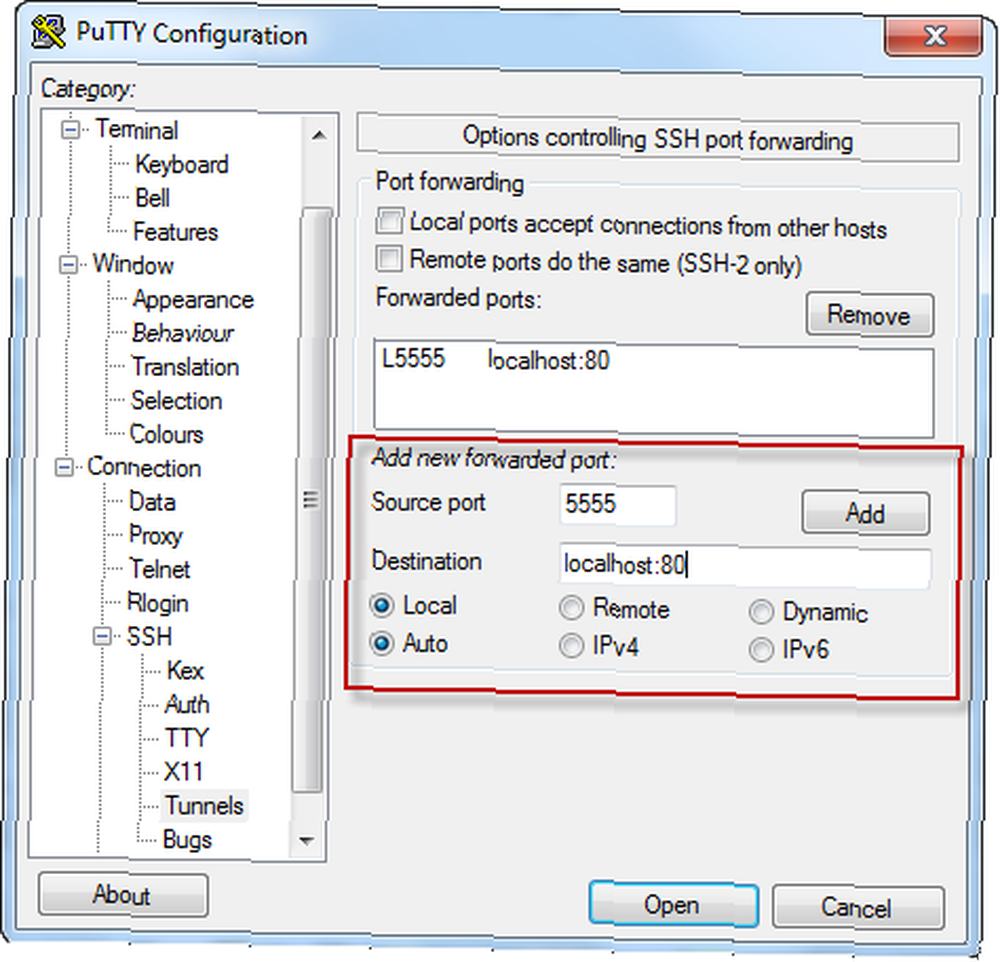

- Teraz wpisz Połączenie-> SSH-> Tunele menu. Tutaj konfigurujemy tunele SSH. Wprowadź informacje o porcie, w powyższym przykładzie numer i ustawienia pokazano poniżej.

- Po połączeniu Putty otworzy ekran łączący się ze zdalną lokalizacją. Możesz także ustawić go tak, aby nie uruchamiał powłoki - pokaże wtedy pusty ekran, ale tunel będzie nadal otwarty.

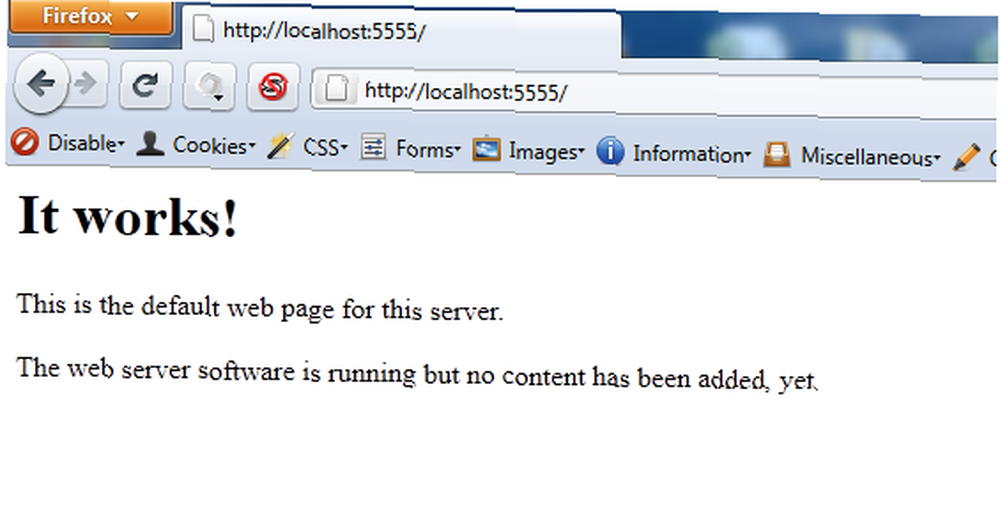

- Twój tunel jest teraz gotowy do użycia. Otwórz przeglądarkę internetową lub wskaż dowolną konfigurowaną aplikację na localhost, a port wskaż na cokolwiek, co chcesz przekazać. W tym przykładzie jest to port 5555 i przekazuje go do serwera WWW.

Nawet jeśli nie uruchamiasz lokalnego serwera WWW, zobaczysz, że łączysz się ze zdalnym serwerem, tak jak działa on na twoim komputerze lokalnym. Dlatego nazywa się to tunelem - jest to bezpośrednie połączenie z odległym miejscem przez górę Internetu.

Jeśli jesteś zainteresowany bardziej funkcjonalnym tunelem VPN, sprawdź doskonałe zasoby VPN, które mamy tutaj na MakeUseOf. Różnią się one od bezpłatnych VPN Najlepsze nieograniczone bezpłatne usługi VPN (i ich ukryte koszty) Najlepsze nieograniczone bezpłatne usługi VPN (i ich ukryte koszty) Szukasz bezpłatnego nieograniczonego VPN, aby chronić swoją prywatność w Internecie? Oto najlepsze wybory wraz z ich ukrytymi kosztami. do najlepszych VPN do torrentowania Najlepszy VPN do torrentowania: ExpressVPN vs. CyberGhost vs. Mullvad Najlepszy VPN do torrentowania: ExpressVPN vs. CyberGhost vs. Mullvad Przy setkach dostawców VPN może być trudno znaleźć odpowiedni Poznaj swoje zachcianki. Do torrentowania będziesz chciał trzymać się jednego z nich. .

Czy masz jakieś inne wyjątkowe powody, aby skonfigurować tunel VPN między dwoma komputerami? Podziel się swoimi pomysłami poniżej i jak zawsze daj nam znać, jeśli masz jakiekolwiek pytania dotyczące konfiguracji!

Źródło zdjęcia: Geograph