Joseph Goodman

0

5031

33

Wirtualna sieć prywatna Czym jest tunel VPN i jak go skonfigurować Czym jest tunel VPN i jak go skonfigurować to naprawdę przydatne narzędzie do ochrony prywatności i zachowania anonimowości w Internecie. Sieci VPN działają, przekazując połączenie internetowe przez inny komputer (zwany “punkt końcowy), za pomocą zaszyfrowanego tunelu. Oznacza to, że każda osoba znajdująca się między komputerem a punktem końcowym nie może zobaczyć, co robisz. Oznacza to również, że jesteś przebrany za punkt końcowy na każdym komputerze, z którym łączy się komputer. Mówiąc prościej, ukrywa twój adres IP.

Jednak luka w zabezpieczeniach wielu dostawców VPN odkryta niedawno przez Perfect Privacy stawia pod znakiem zapytania ten ostatni punkt. Ta luka w zabezpieczeniach może potencjalnie powodować utratę anonimowości podczas korzystania z VPN. Oto jak.

Podatność

Jak więc atak (który został nazwany) “Awaria portu”) praca? Po pierwsze, kilka warunków musi być spełnionych.

Po pierwsze, dostawca VPN i osoba atakująca muszą mieć włączone przekierowanie portów. W tym miejscu zmienia się adres IP i numer portu, gdy pakiet przemierza sieć. Aby zapoznać się z podstawowymi informacjami na ten temat, zapoznaj się z naszym artykułem na temat translacji adresów sieciowych Co to jest translacja adresów sieciowych (NAT) i jak to działa? Co to jest translacja adresów sieciowych (NAT) i jak to działa? (NAT). Atak nadal działa, jeśli ofiara nie ma włączonego przekierowywania portów.

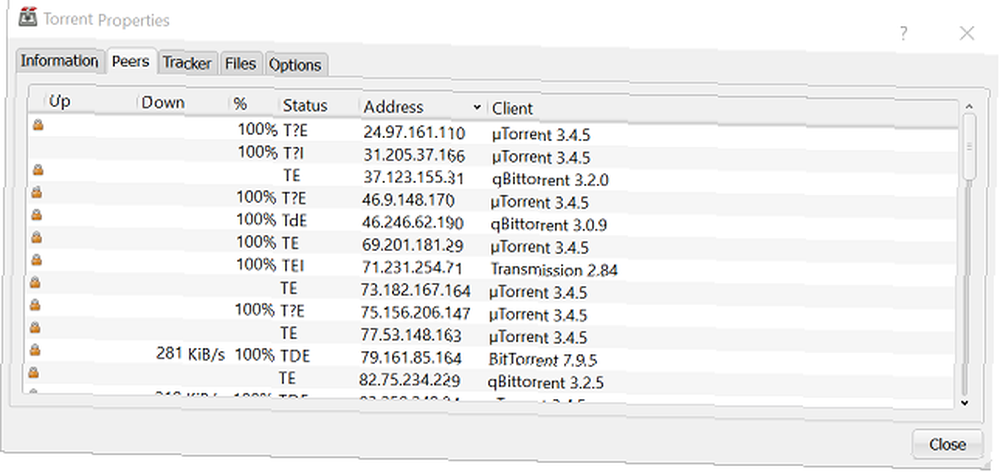

Atakujący musi również mieć konto w sieci VPN, na którą jest kierowany, i znać adres IP punktu końcowego VPN, z którego korzysta użytkownik. Można to znaleźć, obserwując rój BitTorrenta (wszystkie peery podłączone do jednego torrenta) lub monitorując IRC.

Następnie atakujący łączy się z tym samym punktem końcowym VPN co ofiara i czeka, aż odwiedzi złośliwą stronę internetową, która jest pod kontrolą atakującego. Często można to osiągnąć poprzez osadzenie strony internetowej w legalnej witrynie, jako obraz hostowany na serwerze WWW lub jako iFrame. Na tej podstawie można wydedukować rzeczywisty adres IP osoby, której dotyczy cel.

Kogo to dotyczyło

Luka ta dotknęła niektóre z największych nazw w sieci VPN. Obejmowały one Ovpn.to, nVPN i prywatny dostęp do Internetu (PIA). Wszyscy zostali poinformowani o luce w zabezpieczeniach przed jej ujawnieniem i byli w stanie naprawić poprawkę, zanim stała się znana publicznie. W rozmowie z TorrentFreak, Private Internet Access powiedział:

“Wdrożyliśmy reguły zapory na poziomie serwera VPN, aby zablokować dostęp do przekierowanych portów z rzeczywistych adresów IP klientów. Poprawka została wdrożona na wszystkich naszych serwerach w ciągu 12 godzin od początkowego raportu”.

PIA przyznało Perfect Privacy nagrodę w wysokości 5000 USD za uznanie za ich wysiłki oraz fakt, że ujawnili tę lukę w odpowiedzialny sposób. W przeszłości pisaliśmy obszernie o etyce ujawnienia podatności Pełne lub odpowiedzialne ujawnienie: Jak ujawnione są luki w zabezpieczeniach Pełne lub odpowiedzialne ujawnienie: Jak ujawnione są luki w zabezpieczeniach Luki w zabezpieczeniach popularnych pakietów oprogramowania są odkrywane przez cały czas, ale w jaki sposób zgłosili programistom i w jaki sposób hakerzy dowiadują się o lukach, które mogą wykorzystać? i jak prawie zawsze lepiej jest poinformować dostawcę przed wydaniem luki w środowisku naturalnym.

Oczywiście istnieją tysiące dostawców VPN. Chociaż niektóre wydały poprawki, prawdopodobnie wiele innych nie.

Dlaczego to ma znaczenie

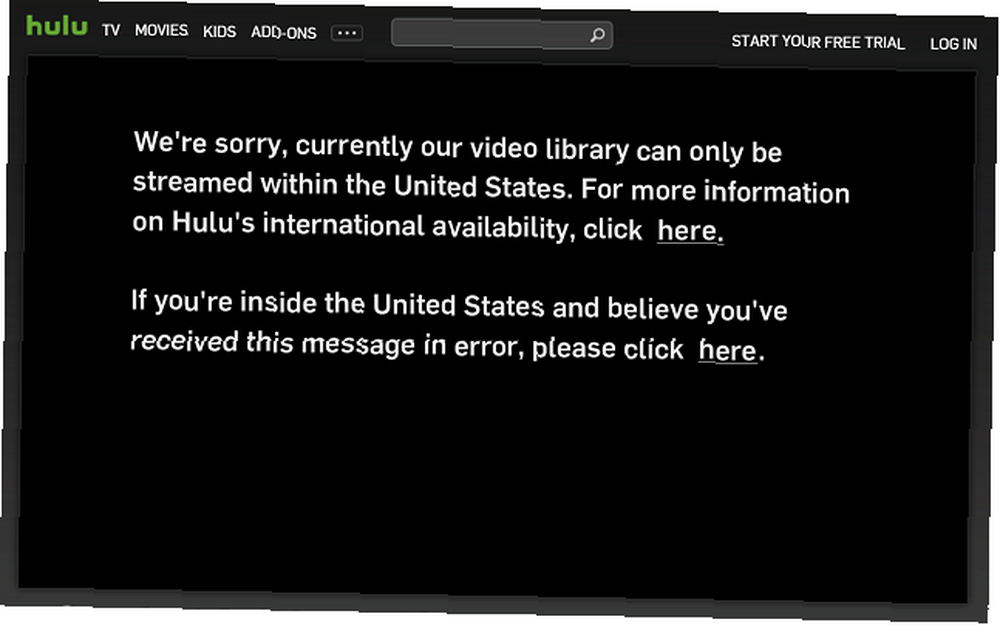

Ludzie korzystają z VPN z różnych powodów 8 przypadków, w których nie korzystałeś z VPN, ale powinieneś był: lista kontrolna VPN 8 przypadków, w których nie korzystałeś z VPN, ale powinieneś był: lista kontrolna VPN, jeśli jeszcze tego nie zrobiłeś rozważasz subskrybcję VPN, aby zabezpieczyć swoją prywatność, teraz nadszedł czas. . Wiele osób używa ich do pokonywania ograniczeń geograficznych Ostateczny przewodnik po oglądaniu telewizji online z prywatnym dostępem do Internetu Ostateczny przewodnik po oglądaniu telewizji online z prywatnym dostępem do Internetu Wirtualne sieci prywatne (VPN) umożliwiają przepchnięcie ruchu sieciowego przez zaszyfrowany tunel, ułatwiając aby ukryć swoją tożsamość i bezpiecznie przeglądać Internet podczas korzystania z publicznych punktów dostępu. na stronach telewizji internetowej. Niektórzy używają ich do zabezpieczenia komunikacji podczas korzystania z publicznego hotspotu Wi-Fi. Inni używają ich do pokonania rządowej cenzury i inwigilacji lub do nielegalnego pobierania filmów i muzyki bez pozwu.

Dla osób z tej drugiej kategorii odkrycie tej luki będzie naprawdę niepokojące. Jak zawsze, jedyną realną opcją jest głosowanie przy użyciu portfela i zasubskrybowanie dostawcy VPN, który potwierdził, że usunął tę lukę.

Osobiście jestem wielkim fanem prywatnego dostępu do Internetu Zabezpiecz swoją aktywność przeglądania prywatnym dostępem do Internetu VPN [Prezent] Zabezpiecz swoje działanie przeglądania prywatnym dostępem do Internetu VPN [Prezent] Rozdajemy 10 prywatnych kont dostępu do Internetu ważnych dla jednego rok! Przeczytaj nasz przewodnik, a następnie dołącz do nagrody! i poleciłbym je każdego dnia tygodnia. Aby uzyskać bardziej szczegółowe spojrzenie na rynek, sprawdź naszą listę najlepszych usług VPN. Istnieją również bezpłatne usługi VPN.

Bądź bezpieczny

Korzystając z VPN, możesz zrobić kilka rzeczy, aby poprawić swoją prywatność. Po pierwsze, możesz skonfigurować komputer tak, aby chronił przed wyciekami DNS. Jak wycieki DNS mogą zniszczyć anonimowość podczas korzystania z VPN i jak je zatrzymać. Jak wyciek DNS może zniszczyć anonimowość podczas korzystania z VPN i jak je zatrzymać, gdy próbujesz zachowaj anonimowość w Internecie, VPN jest najprostszym rozwiązaniem, maskującym twój adres IP, usługodawcę i lokalizację. Ale wyciek DNS może całkowicie podważyć cel VPN…, który może całkowicie podważyć twoją anonimowość. Co więcej, rozważ wyłączenie JavaScript (co to jest JavaScript? Co to jest JavaScript i czy Internet może istnieć bez niego? Co to jest JavaScript i czy Internet może istnieć bez niego? JavaScript jest jedną z tych rzeczy, które wielu uważa za oczywiste. Wszyscy go używają. ) w celu obrony przed atakami Canvas Fingerprinting Canvas Fingerprinting będzie Cię śledzić wszędzie. Oto dlaczego powinieneś się martwić, że odciski palców na płótnie śledzą Cię wszędzie. Oto dlaczego powinieneś się martwić. Warto zauważyć, że może to mieć negatywny wpływ na przeglądanie Internetu, a wielu (w tym James Bruce; nasz główny oficer sieci) odradza to AdBlock, NoScript & Ghostery - The Trifecta Of Evil AdBlock, NoScript & Ghostery - The Trifecta Of Evil W ciągu ostatnich kilku miesięcy skontaktowała się ze mną duża liczba czytelników, którzy mieli problemy z pobraniem naszych przewodników lub dlaczego nie widzą przycisków logowania lub komentarzy nie ładują się; i w… .

Czy masz jakieś inne strategie poprawy prywatności podczas korzystania z VPN? Opowiedz mi o nich w komentarzach poniżej.

Źródło zdjęcia: Szafy serwerowe Oleksiy Mark za pośrednictwem Shutterstock