Mark Lucas

0

4169

138

Telefony z Androidem, komputery stacjonarne i serwery z systemem Linux mają wspólne pochodzenie. Wszystkie są oparte na wspólnym jądrze i mają wspólne narzędzia i komponenty. Ilekroć w tych obszarach zostanie odkryta luka w zabezpieczeniach, zarażenie jest ogromne i nieuchronnie dotknie to setki milionów komputerów i urządzeń mobilnych.

Niedawno odkryta podatność (CVE-2016-0728) w jądrze Linuksa jest zadziwiającym tego przykładem. Wykorzystuje lukę w breloku systemu operacyjnego i pozwala każdemu nieuprzywilejowanemu atakującemu lub użytkownikowi uzyskać dostęp do roota do danego systemu. Oto jak to działa i na co należy uważać.

Zrozumienie tej luki w zabezpieczeniach

Luka została odkryta przez Perception Point - dużą firmę doradczą w zakresie bezpieczeństwa informacji z siedzibą w Tel Awiwie. Błąd został po raz pierwszy wprowadzony około trzy lata temu, wraz z wydaniem jądra Linux. Jądro Linux: wyjaśnienie w terminach laika. Jądro Linux: wyjaśnienie w terminach laika. Jest tylko jedna faktyczna cecha, która ma wspólną dystrybucję Linuksa: Jądro Linux. Ale choć często się o tym mówi, wiele osób tak naprawdę nie wie dokładnie, co robi. wersja 3.8. Punkt percepcji szacuje, że około dwie trzecie urządzeń z Androidem oraz nieznana liczba komputerów stacjonarnych i serwerów z systemem Linux (prawdopodobnie w dziesiątkach milionów) są podatne na ataki.

Jak wspomniano wcześniej, ten błąd można znaleźć w breloku do systemu operacyjnego. Jest to składnik używany w systemie Linux, który umożliwia sterownikom buforowanie danych bezpieczeństwa, takich jak klucze szyfrowania i tokeny uwierzytelniające. Z założenia dane przechowywane w breloku systemu operacyjnego nie powinny być dostępne dla innych aplikacji.

Exploit wykorzystuje lukę w sposobie zarządzania pamięcią w Breloku OS. Wykonując przepełnienie bufora, osoby atakujące mogą uruchomić system operacyjny w celu uruchomienia dowolnego dowolnego kodu powłoki, który zostałby wykonany jako root.

Oczekuje się, że większość dystrybucji Linuksa wyda poprawki do początku przyszłego tygodnia. Ale jeśli masz nowoczesny procesor Intel (Broadwell lub nowszy), SMAP (Zapobieganie dostępowi w trybie nadzorczym) i SMEP (Zapobieganie wykonywaniu w trybie nadzorczym) powinny być włączone i ograniczą szkody, które ta luka może wyrządzić.

Tymczasem, jeśli jesteś na Androidzie, SELinux powinien również załatwić sprawę. Warto zauważyć, że Google gwałtownie lekceważy ryzyko związane z tą luką. W oświadczeniu powiedzieli, że wszystkie urządzenia z systemem Android 5.0 Lollipop i nowszymi są chronione przez SELinux, a większość starszych urządzeń (z systemem Android 4.4 KitKat i wcześniejszymi) nie zawiera podatnego kodu, który został wprowadzony w wersji 3.8 jądra Linux.

Zespół ds. Bezpieczeństwa systemu Android narzekał również, że nie otrzymali powiadomienia o wydaniu poprawki. Zasadniczo powiedzieli, że Punkt Percepcji nie dokonał odpowiedzialnego ujawnienia Pełne lub odpowiedzialne ujawnienie: w jaki sposób ujawnione są luki w zabezpieczeniach Pełne lub odpowiedzialne ujawnienie: w jaki sposób ujawnione są luki w zabezpieczeniach Luki w zabezpieczeniach w popularnych pakietach oprogramowania są odkrywane przez cały czas, ale w jaki sposób zgłaszane programistom oraz w jaki sposób hakerzy dowiadują się o lukach, które mogą wykorzystać? .

Zasadniczo nie twierdzą, że nie ma problemu, ale że wpływa on na znacznie mniejszy odsetek urządzeń z Androidem, jak wcześniej twierdził Punkt Percepcji. Mimo to wydaje poprawkę, która po wydaniu powinna raz na zawsze zamknąć tę lukę.

Sprawdzanie twojego przywileju

Jedną z najbardziej podstawowych zasad bezpieczeństwa komputerowego można w skrócie podsumować: nie wszyscy użytkownicy powinni być w stanie robić wszystkie rzeczy przez cały czas.

Jeśli użytkownik byłby wiecznie zalogowany jako root lub administrator, znacznie łatwiej byłoby szkodnikowi lub złośliwemu atakującemu wyrządzić znaczne szkody. Z tego powodu większość użytkowników i aplikacji działa w trybie ograniczonym z ograniczonymi uprawnieniami. Gdy chcą zrobić coś, co może spowodować uszkodzenie komputera - na przykład zainstalować nowy program lub zmienić ważny plik konfiguracyjny - muszą najpierw podnieść swoje uprawnienia. Ta koncepcja jest uniwersalna i można ją znaleźć praktycznie w każdym systemie operacyjnym.

Załóżmy, że ktoś jest zalogowany na komputerze z systemem Linux lub Mac i ma konto administratora i chce edytować hosty. Jak edytować plik hostów Mac OS X (i dlaczego warto) Jak edytować plik hostów Mac OS X (i Dlaczego warto?) Plik hosts służy komputerowi do mapowania nazw hostów na adresy IP. Dodając lub usuwając linie do pliku hosts, możesz zmienić miejsce, w którym niektóre domeny będą wskazywać, kiedy uzyskasz do nich dostęp… plik, aby zmienić nazwę hosta na lokalny adres IP. Jeśli po prostu spróbują otworzyć go natychmiast za pomocą edytora tekstu, system operacyjny powróci z komunikatem o błędzie mówiąc coś podobnego “brak dostępu”.

Aby to zadziałało, musieliby podnieść swoje uprawnienia. Mogą wejść w tryb superużytkownika na czas nieokreślony. Co to jest SU i dlaczego ważne jest efektywne używanie Linuksa? Co to jest SU i dlaczego ważne jest efektywne używanie Linuksa? Linux SU lub konto użytkownika root to potężne narzędzie, które może być pomocne, gdy jest używane poprawnie lub dewastujące, jeśli jest używane lekkomyślnie. Zobaczmy, dlaczego powinieneś ponosić odpowiedzialność podczas korzystania z SU. biegiem “sudo su”. Jest to pomocne, jeśli zamierzają wykonać serię ograniczonych działań w nieokreślonym czasie. Aby wyjść z tego trybu i powrócić do normalnego konta użytkownika, po prostu użyj “wyjście” dowództwo.

Aby uruchomić tylko jedno polecenie jako superużytkownik, wystarczy poprzedzić to polecenie za pomocą “sudo”. Korzystając z przykładu pliku hosts, możesz go edytować za pomocą “sudo vim etc / hosts”. Zostaniesz poproszony o podanie hasła. Jeśli konto nie ma uprawnień administratora (tj. Jest standardowym kontem użytkownika), polecenie przestanie działać.

W Androidzie mają zasadniczo inny model uprawnień, w których aplikacje są rozpylane i przetwarzane w trybie piaskownicy, a użytkownicy mogą wprowadzać ograniczone zmiany pod maską. Użytkownicy są aktywnie zniechęcani do uzyskiwania dostępu do katalogu głównego. Z tego powodu większość operatorów i producentów (z HTC wśród wyjątków Jak zrootować pierwszą generację HTC One Jak zrootować pierwszą generację HTC One Niezwykle nie ma specjalnych narzędzi, które to umożliwią - zamiast tego należy użyć zatwierdzonego przez HTC rootowania metoda)) aktywnie zniechęcają użytkowników do rootowania telefonów i dlaczego jest to trochę trudne “ciemna sztuka”.

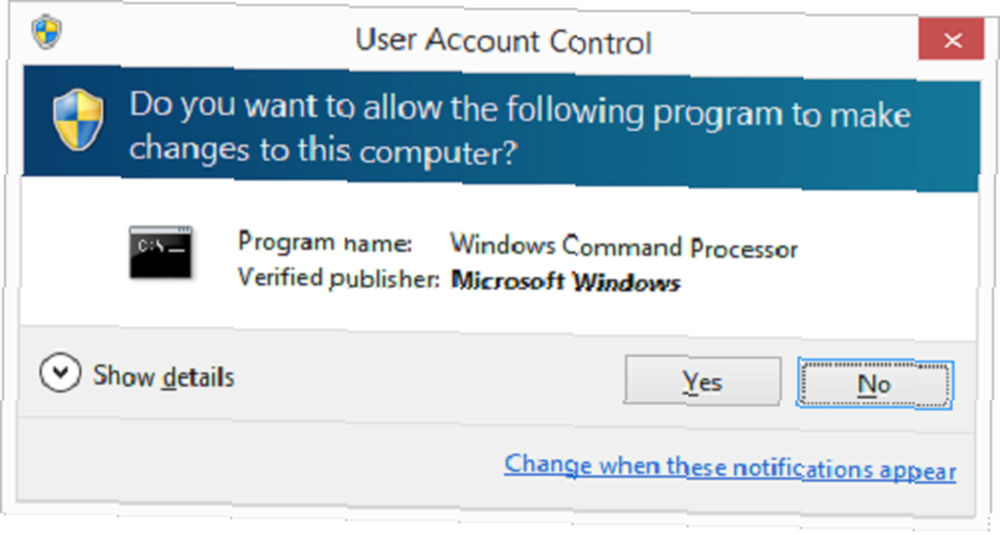

Również system Windows ma własny system podwyższonych uprawnień. Ilekroć program wprowadza zmiany w systemie, które wymagają rozszerzonych uprawnień, system Windows wyświetli monit z oknem UAC (Kontrola dostępu użytkownika). Pokazuje program, który żąda podniesionych uprawnień. Jeśli kod otrzyma podpis kryptograficzny, pokaże, kto go podpisał, umożliwiając wykrycie programów oszustów. Użytkownik może następnie nadać programowi wymagane uprawnienia lub odrzucić.

Chociaż proces ten nie jest pozbawiony wad (okna UAC są uważane za irytujące Zatrzymaj irytujące monity UAC - Jak utworzyć białą listę kontroli konta użytkownika [Windows] Przestań irytować Monity UAC - jak utworzyć białą listę kontroli konta użytkownika [Windows] Od tego czasu Vista, my, użytkownicy systemu Windows, byliśmy prześladowani, podsłuchiwani, zirytowani i zmęczeni komunikatem Kontrola konta użytkownika (UAC), który informuje nas, że program uruchamia się, który celowo uruchomiliśmy. Jasne, poprawił się,… i generalnie jest po prostu „klikany” na przykład ”), to taki, który ogólnie działa. Można go jednak łatwo obejść przez wady w systemie operacyjnym, podobnie jak w przypadku Punktu Percepcji.

Rosnące zagrożenia dla urządzeń z systemem Linux

W ostatnich latach mieliśmy do czynienia z zalewem ataków na systemy operacyjne oparte na Linuksie, ponieważ umacnia swoją pozycję na rynku serwerów i zwiększa swój udział w rynku na komputerach stacjonarnych.

Niedawno badacz z Rosji odkrył trojana zdalnego dostępu Jak w prosty i skuteczny sposób radzić sobie z trojanami zdalnego dostępu Jak w prosty i skuteczny sposób radzić sobie z trojanami zdalnego dostępu Wąchać RAT? Jeśli uważasz, że zostałeś zainfekowany trojanem dostępu zdalnego, możesz łatwo się go pozbyć, wykonując te proste kroki. który został zaprojektowany, aby pomóc atakującemu szpiegować użytkowników. Trojan, nazywany Linux.Ekoms.1, wykonuje zrzut ekranu co 30 sekund i zapisuje go w folderze tymczasowym jako plik JPEG ukryty z innym rozszerzeniem pliku. Dalsza analiza trojana ujawniła, że programiści pracowali nad funkcjami, które pozwolą mu nagrywać dźwięk. Pliki te zostaną następnie wysłane na zdalny serwer. Osoby atakujące będą również mogły wydawać polecenia za pośrednictwem serwera dowodzenia i kontroli.

Kolejny rootkit dla systemu Linux - o nazwie Snakso-A - atakował 64-bitowe serwery Linuxa i po cichu przechwycił strony internetowe, które były obsługiwane, w celu wstrzyknięcia iFrame obsługującego złośliwe oprogramowanie.

Potem oczywiście są tak poważne luki, że stały się międzynarodowymi wiadomościami. Mówię o takich jak Shellshock Worse Than Heartbleed? Poznaj ShellShock: nowe zagrożenie bezpieczeństwa dla systemów OS X i Linux Gorzej niż Heartbleed? Poznaj ShellShock: nowe zagrożenie bezpieczeństwa dla systemów OS X i Linux, usterka GHOST Usterka ducha systemu Linux: wszystko, co musisz wiedzieć Usterka ducha systemu Linux: wszystko, co musisz wiedzieć Usterka GHOST jest usterką istotną częścią każdego dużego systemu Linux dystrybucja. Teoretycznie może pozwolić hakerom przejąć kontrolę nad komputerami bez potrzeby podawania nazwy użytkownika lub hasła. i Heartbleed Heartbleed - Co możesz zrobić, aby zachować bezpieczeństwo? Heartbleed - Co możesz zrobić, aby zachować bezpieczeństwo? .

Zagrożenia te są zazwyczaj rozwiązywane w sposób celowy przez opiekunów i twórców komponentów systemu Linux, których dotyczą. Jednak w ostatnich miesiącach ich zdolność do podważenia została zakwestionowana z powodu braku funduszy i personelu, co prowadzi do pytania, czy Linux stał się ofiarą własnego sukcesu. Czy Linux był ofiarą własnego sukcesu? Czy Linux był ofiarą własnego sukcesu? Dlaczego szef Linux Foundation, Jim Zemlin, powiedział ostatnio, że „złoty wiek Linuksa” może wkrótce się skończyć? Czy misja „promowania, ochrony i rozwoju systemu Linux” nie powiodła się? .

Sprawdź aktualizacje

W ciągu kilku najbliższych dni większość dystrybucji Linuksa będzie wydawać łatki, podobnie jak Google dla Androida. Zalecane jest regularne sprawdzanie dostępności menedżera pakietów.

Czy ta luka sprawiła, że zastanawiasz się, czy powinieneś nadal używać Linuksa? Opowiedz mi o tym w komentarzach poniżej.

Zdjęcie Kredyty: Crypt (Christian Ditaputratama), PasswordFile (Christiaan Colen)