Michael Fisher

0

1048

186

Do tej pory wszyscy powinniśmy zdawać sobie sprawę z niebezpieczeństw związanych z zabezpieczaniem sieci za pomocą WEP, co pokazałem wcześniej, w jaki sposób można włamać się w 5 minut. Jak złamać własną sieć WEP, aby dowiedzieć się, jak naprawdę nie jest bezpieczne, jak złamać własną WEP Sieć, aby dowiedzieć się, jak naprawdę jest to niezabezpieczone. Ciągle mówimy, że używanie WEP do „zabezpieczania” sieci bezprzewodowej jest naprawdę głupcem, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać dokładnie, jak naprawdę niepewna jest WEP przez…. Rada zawsze polegała na używaniu WPA lub WPA2 do zabezpieczenia sieci przy użyciu długiego hasła, którego brutalna siła nie mogłaby złamać.

Do tej pory wszyscy powinniśmy zdawać sobie sprawę z niebezpieczeństw związanych z zabezpieczaniem sieci za pomocą WEP, co pokazałem wcześniej, w jaki sposób można włamać się w 5 minut. Jak złamać własną sieć WEP, aby dowiedzieć się, jak naprawdę nie jest bezpieczne, jak złamać własną WEP Sieć, aby dowiedzieć się, jak naprawdę jest to niezabezpieczone. Ciągle mówimy, że używanie WEP do „zabezpieczania” sieci bezprzewodowej jest naprawdę głupcem, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać dokładnie, jak naprawdę niepewna jest WEP przez…. Rada zawsze polegała na używaniu WPA lub WPA2 do zabezpieczenia sieci przy użyciu długiego hasła, którego brutalna siła nie mogłaby złamać.

Okazuje się, że w większości routerów istnieje znaczny backdoor, który można wykorzystać - w postaci technologii o nazwie WPS. Czytaj dalej, aby dowiedzieć się, jak działa hack, jak przetestować własną sieć i co możesz zrobić, aby temu zapobiec.

tło

Samo WPA jest dość bezpieczne. Hasło można złamać tylko przy użyciu brutalnej siły, więc można je realistycznie zhakować tylko wtedy, gdy wybrałeś słabe jedno słowo.

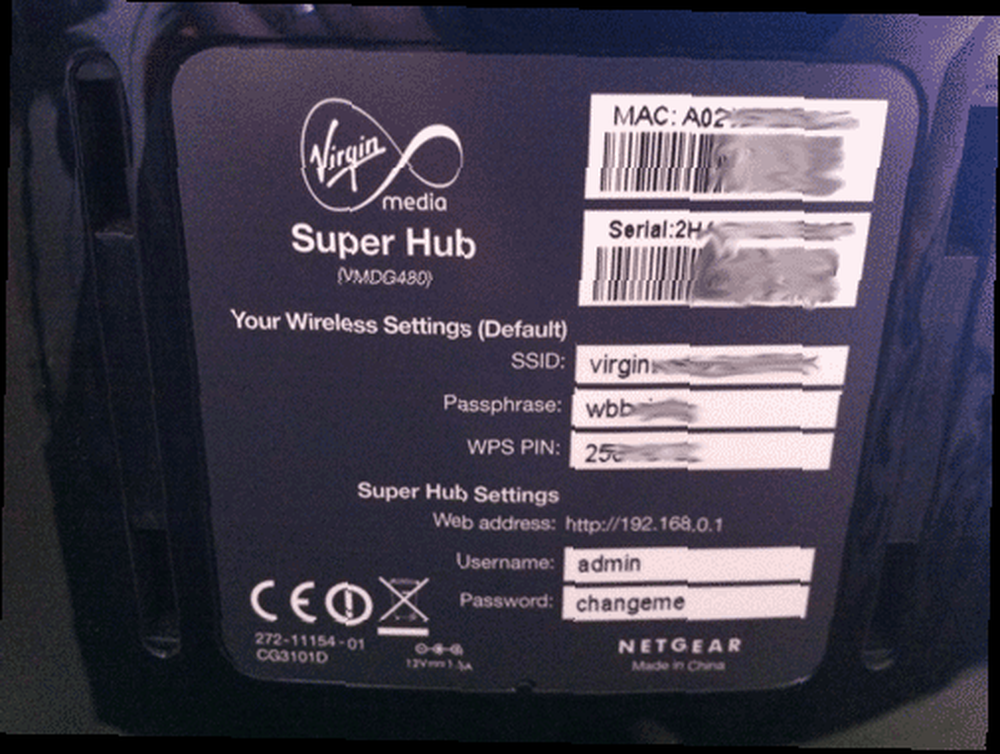

Z drugiej strony WPS to technologia wbudowana w większość routerów Wi-Fi, która pozwala łatwo ominąć hasło WPA za pomocą fizycznego kodu PIN zapisanego z boku routera lub przycisku, który można nacisnąć na obu urządzeniach, aby sparuj je.

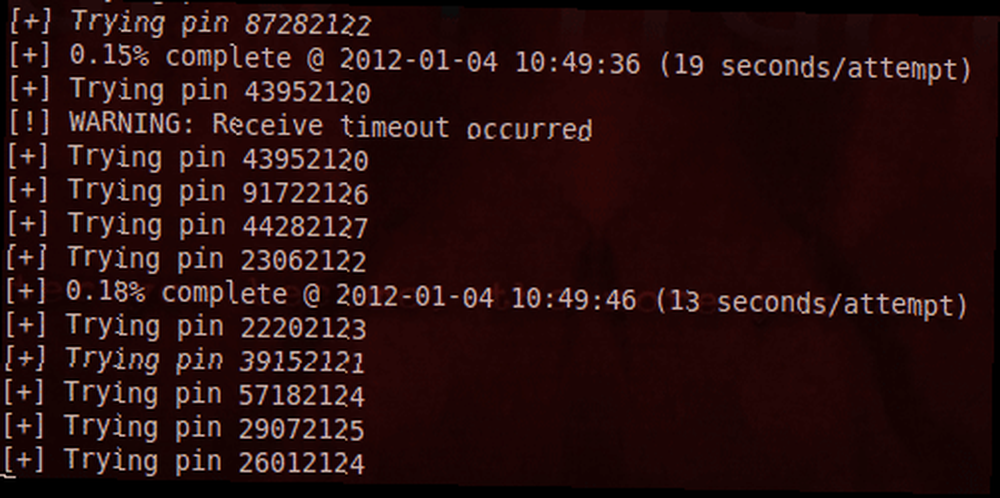

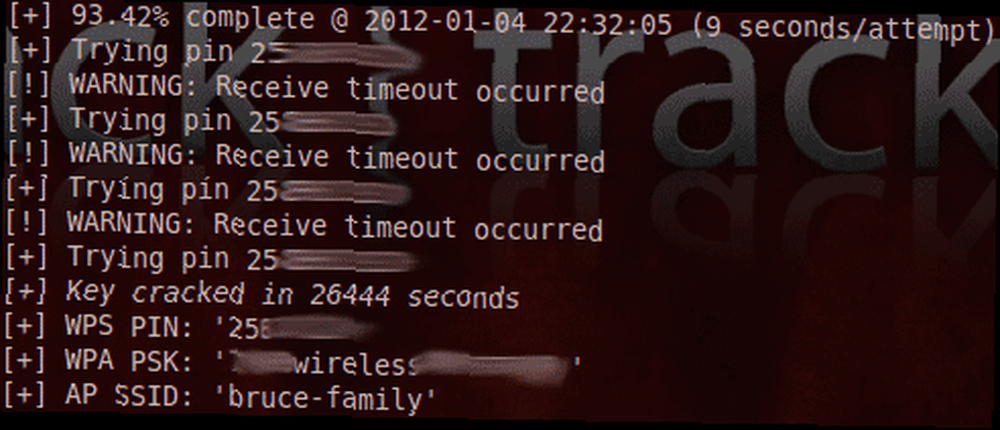

Okazuje się, że PIN WPS - 8-cyfrowy kod numeryczny - jest bardzo podatny na ataki siłowe. Zakładając, że podatny router i dobry sygnał, PIN WPS można zhakować w ciągu zaledwie 2 godzin. Po uzyskaniu kodu PIN WPS ujawniane jest również hasło WPA.

Reaver, wydany przez Craiga Heffnera i dostępny do pobrania w Google Code, jest praktyczną implementacją, którą możesz wskazywać i strzelać w realne sieci. Oto wideo z tego w akcji (przejdź do końca, jeśli chcesz zobaczyć całe hasło ujawnione atakującemu):

Stefan Viehböck również odkrył tę samą lukę niezależnie i wydał podobne narzędzie, które można pobrać. Oto wideo z aplikacji Stefana w akcji:

Łagodzenie ataku

Istnieje kilka metod łagodzenia ataku. Pierwszym jest całkowite wyłączenie opcji WPS na routerze. Niestety, nie jest to możliwe na każdym routerze i jest zwykle domyślnie włączone, więc użytkownicy bez wiedzy technicznej są tutaj podatni.

Nie tylko to, ale znalazłem to na moim routerze, opcję WYŁĄCZ PIN WPS tak naprawdę nie wyłączył PIN-a zapisanego z boku routera - tylko PIN zdefiniowany przez użytkownika. Cytuję:

Po wyłączeniu użytkownicy nadal mogą dodawać klienta bezprzewodowego za pomocą WPS za pomocą metody Push Button lub PIN Number.

Tak więc w niektórych przypadkach wydaje się, że jest to stały backdoor, którego nie można złagodzić za pomocą samych ustawień użytkownika.

Drugą opcją jest całkowite wyłączenie sieci bezprzewodowej na podatnych urządzeniach, choć oczywiście nie będzie to opłacalna opcja dla większości użytkowników, którzy potrzebują funkcji Wi-Fi na laptopach i urządzeniach mobilnych.

Zaawansowani użytkownicy mogą myśleć o filtrowaniu adresów MAC w celu skonfigurowania listy konkretnych urządzeń, które mogą dołączyć do sieci - ale można to łatwo obejść, fałszując adres MAC dozwolonego urządzenia.

Wreszcie urządzenia mogą zainicjować blokadę po wykryciu kolejnych nieudanych prób. Nie ogranicza to całkowicie ataku, ale wydłuża czas potrzebny do jego znacznego wykonania. Wierzę, że routery Netgear mają wbudowany automatyczny 5-minutowy blok, ale w moich testach wydłużyło to tylko wymagany czas ataku do około jednego dnia.

Aktualizacja oprogramowania układowego może wydłużyć czas blokowania urządzeń, a tym samym gwałtownie zwiększyć całkowity czas potrzebny na atak), ale musi to być inicjowane przez użytkownika (mało prawdopodobne dla większości użytkowników) lub wykonywane automatycznie po ponownym uruchomieniu routera (ponieważ często ma to miejsce w przypadku usług kablowych).

Spróbuj sam

Dla tych, którzy chcą przetestować własne ustawienia domowe pod kątem luki, możesz uzyskać najnowszy kod z projektu Reaver w Google Code. Będziesz potrzebował trochę Linuxa do przetestowania go (sugeruję Backtrack), a także karty, która pozwala na swobodne monitorowanie Wi-Fi i odpowiedni pakiet sterowników / aircrack. Jeśli byłeś w stanie wykonać mój ostatni samouczek na temat łamania WEP Jak złamać własną sieć WEP, aby dowiedzieć się, jak naprawdę jest to niebezpieczne, jak złamać własną sieć WEP, aby dowiedzieć się, jak naprawdę jest to niebezpieczne, to ciągle mówimy ci że używanie WEP do „zabezpieczania” sieci bezprzewodowej jest naprawdę głupcem, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać dokładnie, jak naprawdę niepewna jest WEP, do… to też zadziała.

Po pobraniu pakietu przejdź do katalogu i wpisz (zastępując XXXX bieżącym numerem wersji lub pamiętaj, że możesz nacisnąć klawisz TAB, aby konsola automatycznie uzupełniła polecenie za pomocą pasującej nazwy pliku):

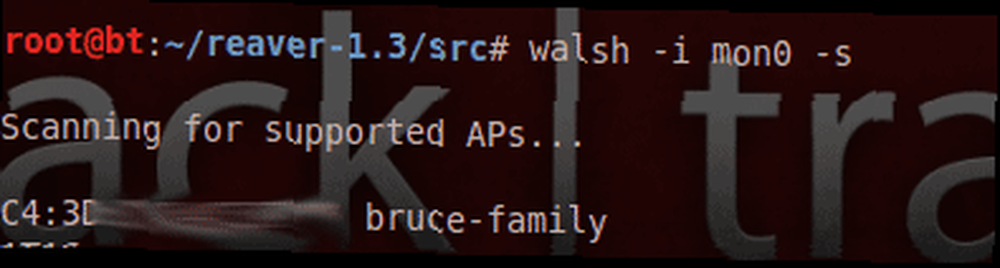

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src ./configure make make install airmon-ng start wlan0 Powinieneś zobaczyć coś o tworzeniu interfejsu mon0. Aby wyszukać odpowiednie sieci, użyj:

walsh -i mon0

i aby rozpocząć atak reaver, wpisz (zastąpiono BSSID szesnastkowym BSSID sieci docelowej):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks

Oczywiste jest, że byłoby to poważne przestępstwo polegające na oszustwach elektronicznych do wykonywania w dowolnej sieci, dla której nie masz wyraźnego pozwolenia na testowanie.

Rozwiązywanie problemów

Koniecznie sprawdź wiki Reaver, aby uzyskać pełniejsze FAQ. Najczęstszym problemem, który znalazłem, był albo zbyt słaby sygnał, co oznacza, że nie można było zakończyć pełnego uzgadniania WPS, lub powtarzano ten sam kod PIN wraz z upływem czasu - było to spowodowane blokadą routera 5 minut.

Zostawiłem jednak oprogramowanie uruchomione i po pewnym czasie spróbuje wprowadzić więcej kodów PIN, dopóki moja sieć domowa nie zostanie zerwana w mniej niż 8 godzin, a 20 alfanumerycznych, mieszanych słów interpunkcyjnych, które starannie ustawiłem, zostało ujawnionych na ekranie.

Powinieneś się martwić?

To wciąż bardzo nowy atak, ale ważne jest, aby zdawać sobie sprawę z niebezpieczeństw i wiedzieć, jak się chronić. Jeśli stwierdzisz, że Twój router jest podatny na ataki i masz numer pomocy, pod który można zadzwonić, sugeruję, aby zapytać go, ile czasu minie, zanim będzie dostępna odpowiednia aktualizacja oprogramowania układowego, lub jak przejść przez proces aktualizacji, jeśli jest już dostępny.

Niektórzy użytkownicy będą w stanie łatwo zapobiec temu atakowi za pomocą prostej zmiany ustawienia, ale dla ogromnej liczby używanych routerów jest to stały backdoor, dla którego tylko aktualizacja oprogramowania nieco złagodzi.

Daj nam znać w komentarzach, jeśli masz jakieś pytania lub udało Ci się wypróbować to we własnym wifi.