Edmund Richardson

0

3991

1067

Szpiegowanie na komputerach było problemem od dziesięcioleci. Tak zwany koń trojański Jak się pozbyć wirusa konia trojańskiego, który nie zniknie Jak się pozbyć wirusa konia trojańskiego, który nie zniknie, złośliwe oprogramowanie, które umożliwia hakerowi dostęp do komputera bez zgody właściciela istnieje już od lat 80-tych. Keyloggery są kolejnym obszarem zainteresowania i od czasu do czasu zwracano na nie uwagę popularnych mediów. Ale jakkolwiek to nazwiesz, szpiegowanie na komputerze PC jest akceptowanym ryzykiem, na które często zwraca uwagę jeden użytkownik.

Szpiegowanie na komputerach było problemem od dziesięcioleci. Tak zwany koń trojański Jak się pozbyć wirusa konia trojańskiego, który nie zniknie Jak się pozbyć wirusa konia trojańskiego, który nie zniknie, złośliwe oprogramowanie, które umożliwia hakerowi dostęp do komputera bez zgody właściciela istnieje już od lat 80-tych. Keyloggery są kolejnym obszarem zainteresowania i od czasu do czasu zwracano na nie uwagę popularnych mediów. Ale jakkolwiek to nazwiesz, szpiegowanie na komputerze PC jest akceptowanym ryzykiem, na które często zwraca uwagę jeden użytkownik.

A co z twoim smartfonem? Nowoczesne urządzenia to w zasadzie małe komputery, które również wykonują połączenia telefoniczne, a potencjalne negatywne skutki szpiegowania smartfona mogą być znacznie gorsze. Smartfony przesyłają dane o lokalizacji i przechowują listy wszystkich znajomych wraz z ich numerami telefonów. Oczywiście te informacje nie powinny znajdować się w niewłaściwych rękach, ale co można zrobić, aby zapobiec szpiegowaniu smartfona?

Ostrożnie monitoruj uprawnienia (Android)

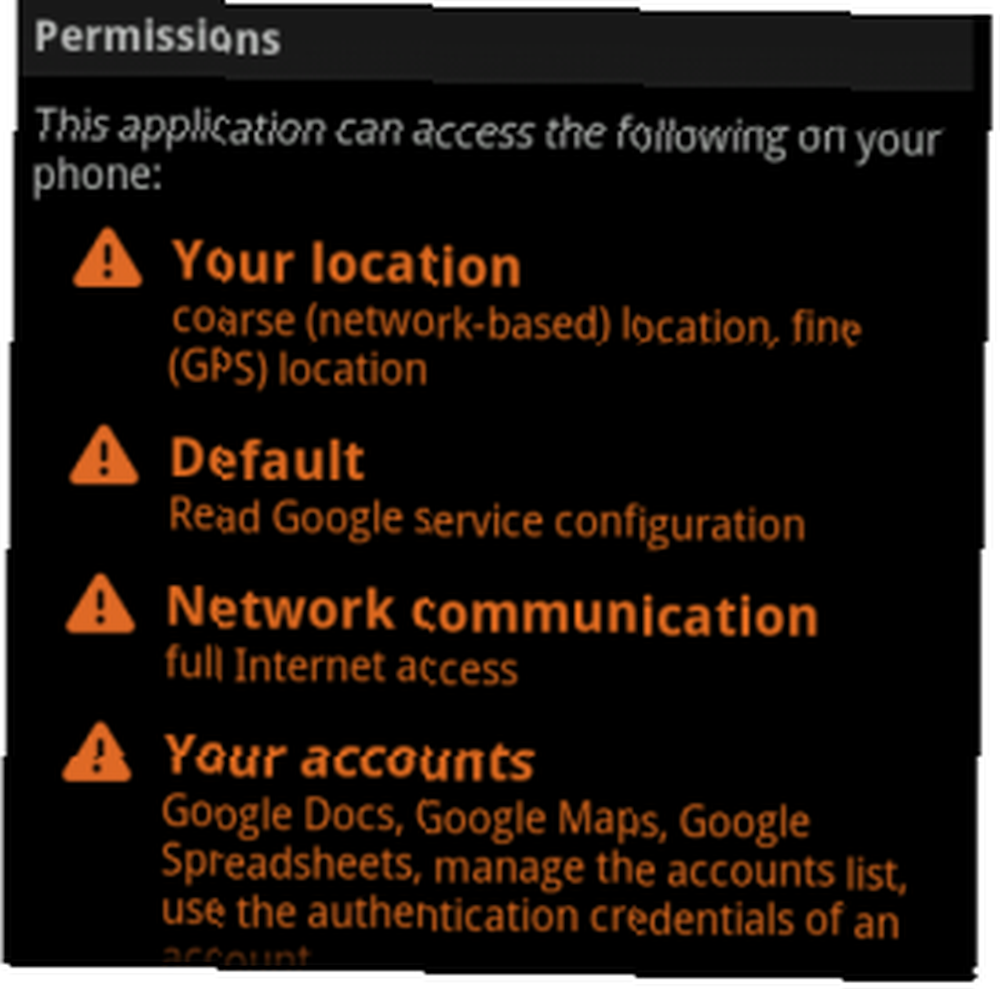

Jeśli używasz smartfona z Androidem, za każdym razem, gdy instalujesz nową aplikację, zobaczysz listę uprawnień (użytkownicy iPhone'a mogą przejść do następnej sekcji). W wykazie uprawnień szczegółowo opisano funkcje, do których aplikacja chce uzyskać dostęp w telefonie. Obejmują one od dość nieszkodliwych rzeczy, takich jak dostęp do odczytu / zapisu na karcie SD, po bardziej złowieszcze funkcje, takie jak możliwość czytania i edytowania kontaktów.

Chciałbym mieć szybką i łatwą regułę dotyczącą uprawnień, ale nie ma takiej. Moja najlepsza rada to upewnić się, że uprawnienia mają sens dla aplikacji. Aplikacja, która ulepszy Twoje kontakty, będzie oczywiście wymagać dostępu do danych kontaktowych. To ma sens. Ale może nie mieć sensu, aby aplikacja miała dostęp do Twojej dokładnej lokalizacji GPS. Mapy Google to jedyna prosta aplikacja dla turystów, której potrzebujesz Mapy Google to jedyna prosta aplikacja dla turystów, której potrzebujesz Jeśli podróżujesz, potrzebujesz GPS- włączone funkcje oferowane przez Google Maps. Oto tylko kilka z nich, które pomogą Ci znaleźć najlepsze połączenia w dowolnym mieście. , chyba że jest taka funkcja, która tego wymaga. Jeśli wahasz się, ale naprawdę chcesz aplikację, sprawdź witrynę programisty lub skontaktuj się bezpośrednio z programistą. Wiele osób poda powody, dla których ich aplikacja potrzebuje różnych uprawnień.

Nie zakładaj, że aplikacja jest na poziomie tylko dlatego, że jest popularna. Na przykład Pandora została ostatnio oskarżona o pozyskiwanie danych o użytkownikach (w tym lokalizację, urodziny i seks) za pośrednictwem swojej aplikacji, a następnie wysyłanie tych danych do serwerów reklamowych.

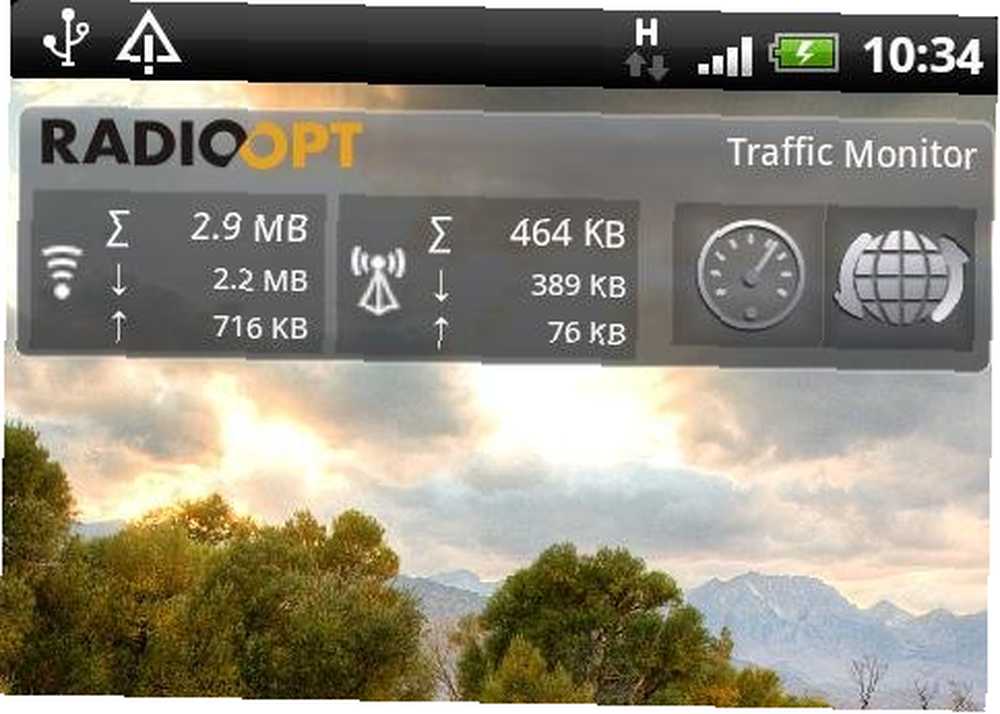

Użyj monitora danych

Jednym z najbardziej oczywistych oznak, że coś może być nie tak z bezpieczeństwem smartfona, jest nagły wzrost wykorzystania danych. Teoretycznie złośliwe oprogramowanie i inne oprogramowanie do szpiegowania smartfonów może wykonywać różne czynności na urządzeniu bez Twojej wiedzy. Jeden z ostatnich dowodów koncepcji sugeruje, że botnety na smartfony mogą być tuż za rogiem.

Monitor danych może pomóc ci kontrolować zużycie danych. Istnieje zbyt wiele takich aplikacji, aby dokonać ich szczegółowej oceny tutaj. Osobiście podoba mi się RadioOpt Traffic Monitor dla Androida, ale przebieg może się różnić.

Rozsądnie jest również od czasu do czasu sprawdzać wykorzystanie danych przez operatora. Chociaż monitor ruchu powinien wykryć wszelkie problemy, zawsze istnieje możliwość, że zagrożenie może znaleźć sposób na ukrycie się. Powinieneś również rozważyć monitor SMS-ów, jeśli jest dostępny dla twojego mobilnego systemu operacyjnego.

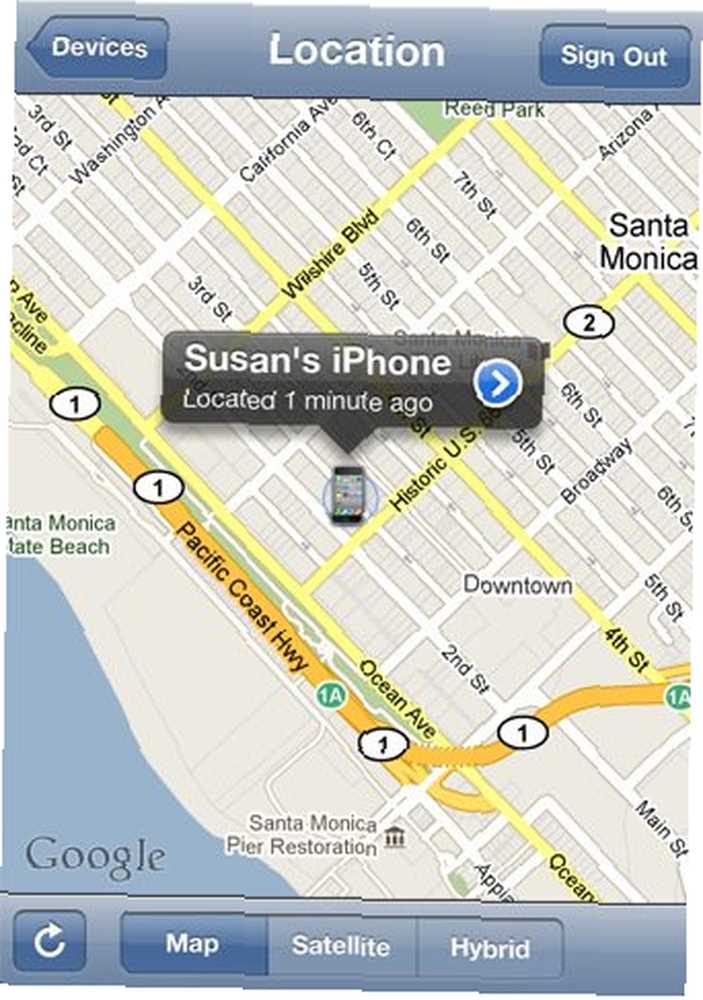

Zainstaluj Remote Phone Tracker i Data Nuker

Jak wspomniałem podczas omawiania bezpieczeństwa laptopa, fizyczna kradzież urządzenia mobilnego może być prawdziwym problemem bezpieczeństwa. Smartfony są jeszcze gorsze, ponieważ łatwo je zgubić, a większość użytkowników nawet nie chroni swojego urządzenia za pomocą hasła. Byłoby trywialne dla kogoś, aby uzyskać dostęp do danych w telefonie, gdy mają fizyczny telefon.

Jednak smartfony mają przewagę nad laptopami. Praktycznie wszystkie z nich mają GPS, co oznacza, że łatwo jest uzyskać dokładną lokalizację urządzenia, jeśli zginie, ale pozostaje włączone. Ponadto smartfony mają połączenia danych, które są zawsze włączone, chyba że zostaną specjalnie wyłączone, co oznacza, że łatwo jest wysłać zdalne polecenie czyszczenia.

Istnieje wiele aplikacji na Androida, które oferują tę funkcjonalność - ostatnio spojrzeliśmy na jeden przykład, zwany Mobile Defense Mobile Defense - Darmowy system śledzenia telefonów komórkowych [Android] Mobile Defense - Darmowy system śledzenia telefonów komórkowych [Android]. IPhone firmy Apple oferuje podobną funkcjonalność dzięki funkcji Znajdź mój iPhone Znajdź zgubionego lub skradzionego iPhone'a, iPada lub iPoda Touch z funkcją Znajdź mój iPhone Znajdź zgubionego lub skradzionego iPhone'a, iPada lub iPoda Touch z funkcją Znajdź mojego iPhone'a.

Rozważ aplikację antywirusową

Pole antywirusowe dla urządzeń mobilnych jest nadal niedojrzałe. Apple nie zezwala nawet na oprogramowanie antywirusowe na iPhonie, podczas gdy rynek antywirusowy Androida jest nasycony wieloma aplikacjami, z których wiele ma szczerze wątpliwe dane uwierzytelniające.

Mimo to przydatna może być wysokiej jakości aplikacja antywirusowa. Przynajmniej powinien być w stanie wskazać ustawienia telefonu, które mogłyby zagrozić Twojemu bezpieczeństwu, a wiele aplikacji antywirusowych dołącza także moduły do śledzenia telefonów. Antywirus powinien być również bardzo skuteczny, przynajmniej teoretycznie, ponieważ rynek aplikacji wykorzystywany na urządzeniach mobilnych służy jako brama do oprogramowania. Utrudnia to złośliwemu oprogramowaniu ponowne wprowadzenie się do ekosystemu aplikacji po jego wykryciu.

Problem polega na tym, że nikt jeszcze nie wie, jak przetestować te mobilne aplikacje antywirusowe. Nie ma definitywnego, obiektywnego źródła dostarczającego dane o skuteczności mobilnego antywirusa. Ponadto urządzenia mobilne - w szczególności Android - są gotowe na ataki fałszywego oprogramowania. Fałszywe oprogramowanie to tak zwany program antywirusowy, który w rzeczywistości jest oprogramowaniem szpiegującym lub złośliwym oprogramowaniem, ale oszukuje użytkowników, udostępniając fałszywe raporty, w których stwierdzono, że aplikacja wykryła zagrożenia bezpieczeństwa. Sugeruję przeprowadzenie wielu badań dotyczących dowolnej aplikacji antywirusowej przed jej zainstalowaniem.

Wniosek

Bezpieczeństwo smartfonów to temat, który niedawno stał się problemem. Ponieważ smartfony stają się coraz bardziej wydajne i popularne, złośliwe oprogramowanie atakujące je z pewnością wzrośnie. To tylko sposób bezpieczeństwa - jeśli coś jest warte kradzieży, ktoś prawdopodobnie spróbuje to ukraść.

Nie traktuj tego jednak jako scaremongering. Powyższe kroki pomogą Ci chronić, a dzięki czujności powinieneś być w stanie omijać wszelkie problemy.