Owen Little

0

1919

201

Nowy Rok już dawno minął, ale nie jest za późno na pozytywne rozstrzygnięcie na nadchodzący rok.

Nie mówię o dobrym jedzeniu ani piciu mniejszej ilości kofeiny. Jak rzucenie kofeiny uczyniło mnie bardziej produktywnym Jak rzucenie kofeiny sprawiło, że bardziej produktywnym Rezygnacja z kawy jest czymś, co dla wielu ludzi po prostu nie jest zrobione. Jeśli przesadzisz, może to być najlepsza decyzja zdrowotna, jaką kiedykolwiek podejmiesz. , chociaż dobrze byłoby to zrobić. Zamiast tego mówię o podjęciu kroków w celu ochrony bezpieczeństwa i prywatności online w nadchodzącym roku. Oto jak.

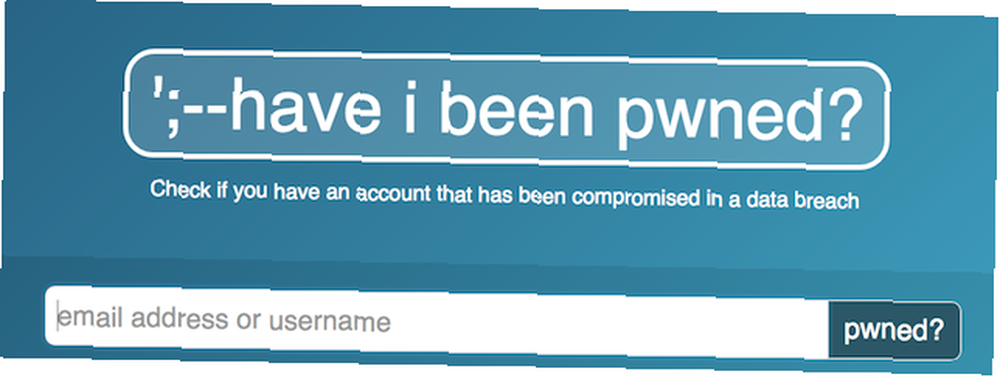

Dowiedz się, czy byłeś “Pwned”

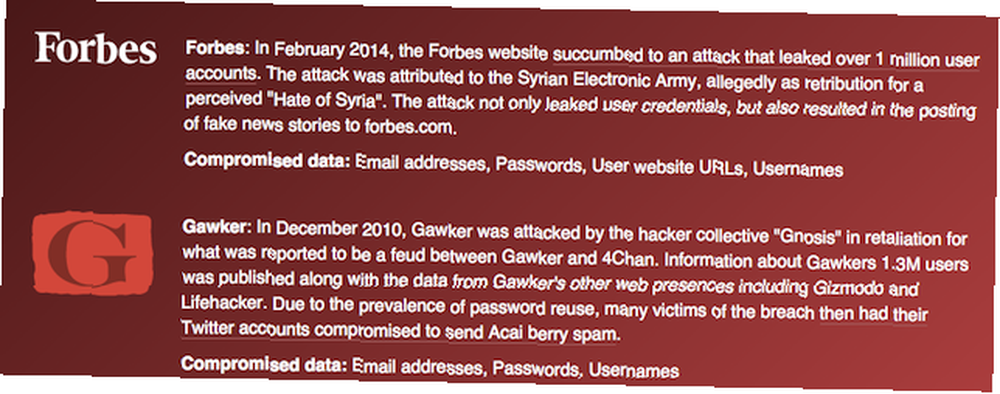

Jak sama nazwa wskazuje, HaveIBeenPwned.com informuje, czy Twoje dane osobowe zostały przelane na PasteBin, czy w inny sposób wyciekły do Internetu. To świetny sposób, aby sprawdzić, czy złapałeś się na naruszeniu danych. Czy narzędzia do sprawdzania konta e-mail zaatakowane przez hak są oryginalne czy oszustwem? Czy zaatakowane narzędzia do sprawdzania kont e-mail są oryginalne, czy oszustwem? Niektóre narzędzia do sprawdzania poczty e-mail po domniemanym naruszeniu serwerów Google nie były tak uzasadnione, jak mogłyby się wydawać witryny z linkami do nich. . Ich baza danych zawiera głośne wycieki z Adobe, Comcast, Ashley Madison (oczywiście Ashley Madison Leak No Big Deal? Think Again Jest to jednak o wiele poważniejszy problem niż przedstawiono w prasie, co ma znaczące konsekwencje dla bezpieczeństwa użytkowników) i wiele więcej.

Nie musisz się rejestrować. Wystarczy wpisać swój adres e-mail lub nazwę użytkownika, aby poinformować, które witryny wyciekły z Twoich danych, kiedy to się wydarzyło, a co ważniejsze, co wyciekło.

Możesz także zasubskrybować, aby otrzymywać powiadomienia, jeśli Twój e-mail i nazwa użytkownika pojawią się w przypadku jakichkolwiek przyszłych naruszeń.

Jeśli nie masz dość szczęścia, aby zostać złapanym w wyniku wycieku, najlepszym rozwiązaniem byłoby podjęcie proaktywnych kroków w celu zmniejszenia szkód. Jeśli witryna wyciekła z haseł, a nie udało się ich zaszyfrować i zasolić, zmień hasło wszędzie tam, gdzie możesz go użyć.

Jeśli wyciekły bardziej niebezpieczne rzeczy, takie jak imię i nazwisko, adres i dane biograficzne, możesz zainwestować w monitorowanie online kredytu.

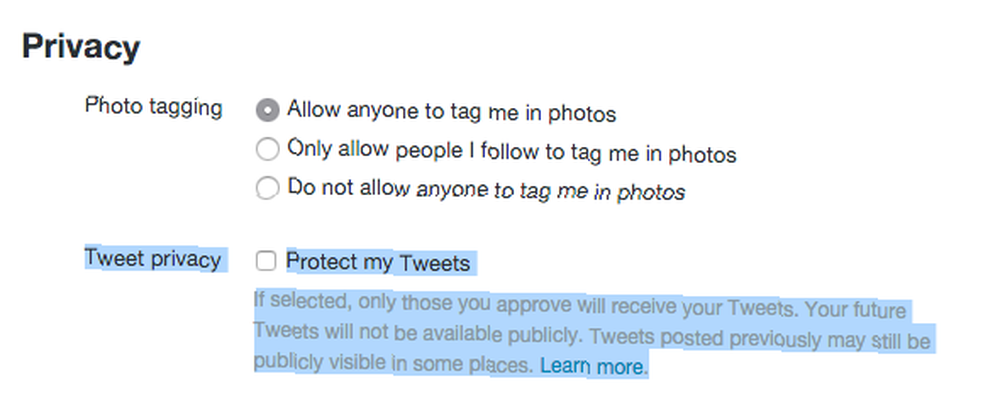

Uporządkuj ustawienia prywatności w mediach społecznościowych

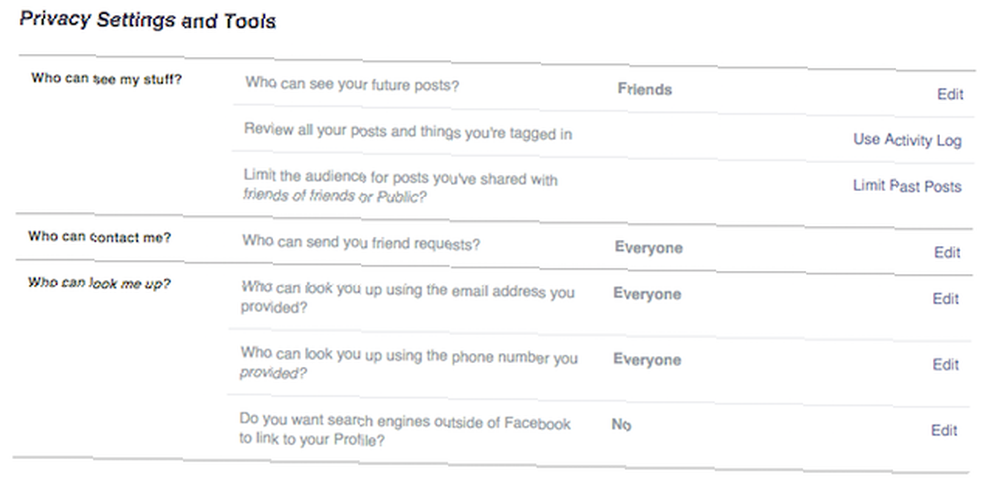

Większość z nas jest na Facebooku i Twitterze. Oboje są prawie wszechobecni. Ale bardzo niewielu z nas zajmuje się wyglądem naszych ustawień prywatności. Ustawiamy je tylko raz i zapominamy o tym. W lutym spróbuj odwiedzić je ponownie, aby sprawdzić, czy nadal są tym, czego chcesz.

Możesz zmienić swój profil na Twitterze na prywatny, klikając Ustawienia, Prywatność, i pod Prywatność Tweet, zaznacz pole z napisem Chroń moje tweety.

Na Facebooku kliknij Ustawienia, i wtedy Prywatność. Następnie możesz sprecyzować swoje ustawienia, jak chcesz. Możesz także skorzystać z bezpłatnego narzędzia do sprawdzania prywatności Facebooka Chroń się za pomocą narzędzia do sprawdzania prywatności Facebooka Chroń się za pomocą narzędzia do sprawdzania prywatności Facebooka Facebook ma problem z prywatnością. To nie jest tajemnica. Słyszysz o tym historie co drugi dzień. Aby pomóc użytkownikom lepiej zrozumieć ich ustawienia, Facebook wydał nowe narzędzie o nazwie Kontrola prywatności. .

Spraw, aby to był rok, w którym eksperymentujesz z nową, ukierunkowaną na prywatność siecią społecznościową lub komunikatorem. Ello był całkowitą porażką Ello właśnie miał odświeżenie, ale czy można go uratować? Ello właśnie miał odświeżenie, ale czy można go zapisać? Przez krótką chwilę Ello była popularną własnością cyfrową, w której wszyscy chcieli być. A potem wszystko zgasło. Teraz, jeśli ludzie wspominają o Ello, to zrobić ten sam zmęczony żart. , a App.net od dawna nie żyje Wszystko, co musisz wiedzieć o App.net - „Inna” sieć społecznościowa Wszystko, co musisz wiedzieć o App.net - „Inna” sieć społecznościowa App.net powstała z frustracji status quo. Jak dużo o tym wiesz? , ale możesz skorzystać z innych usług, które są naprawdę dobre. W tej chwili bawię się z Sessme.

Ta usługa, dostępna na Androida i iOS, pozwala na większą kontrolę nad wysyłanymi wiadomościami. Sessme pozwala zdalnie usuwać lub szyfrować wysyłane wiadomości (co jest przydatne, jeśli przypadkowo wyślesz zawstydzającą wiadomość do babci lub szefa). I oczywiście wszystko, co wysyłasz, jest szyfrowane, więc nie można go przechwycić podczas transportu.

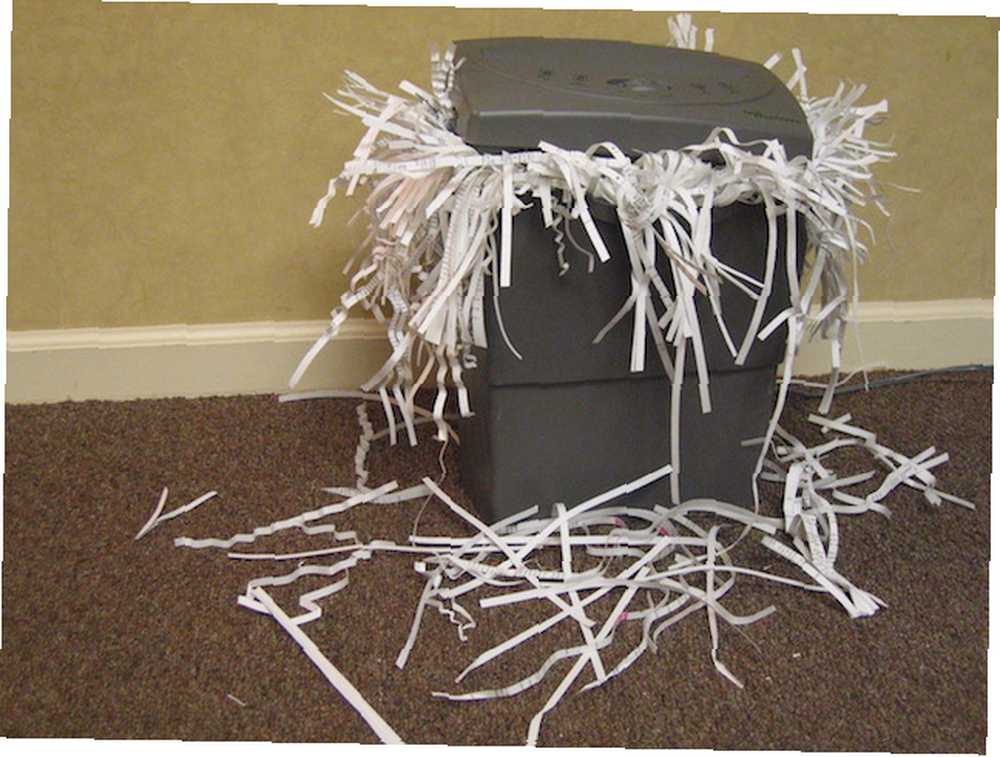

Nabierz nawyku prawidłowego usuwania poczty

Wiadomości-śmieci to denerwujący. Ciągle jestem bombardowany reklamami czasopism, kart kredytowych i hipotek po raz pierwszy. Nie chcę ich. Ale nie chcę też być ofiarą oszustwa tożsamości.

Dlatego zawsze staram się bezpiecznie niszczyć wszelkie śmieci. Zapewniam, że zanim trafi do kosza, najpierw niszczę byle co który zawiera moje dane osobowe.

To dwukrotnie więcej w przypadku listów z mojego banku i wystawcy karty kredytowej, których już nie potrzebuję.

Niszcząc śmieci, masz pewność, że nikt nie może uzyskać twoich danych osobowych przez nurkowanie w śmietniku. Jeśli nie jesteś pewien, jakie rodzaje poczty i dokumentów powinieneś zniszczyć, sprawdź ten kawałek. Oto 6 kawałków papieru, które zawsze powinieneś zniszczyć. Oto 6 kawałków papieru, które powinieneś zawsze zniszczyć. Wiemy, że ważne dokumenty muszą zostać zniszczone, ale samozadowolenie jest łatwe: „to naprawdę nie ma znaczenia”. Ale czy powinieneś popadać w skrajności i zniszczyć wszystkie zapisy? Jakie dokumenty naprawdę potrzebujesz zniszczyć? od innego pisarza ds. bezpieczeństwa MakeUseOf, Philipa Batesa.

Uzyskaj informacje na temat zagrożeń bezpieczeństwa i prywatności

Oszuści i hakerzy polegają całkowicie na tym, że ich ofiara jest błogo nieświadoma, że są oszukiwani i hakowani.

Oszustwa związane z pomocą techniczną Anatomia oszustwa: Zbadano „oszustwo związane z pomocą techniczną systemu Windows” Anatomia oszustwa: Zbadano oszustwo związane z „pomocą techniczną systemu Windows” Są nieustannie w akcji: oszuści dzwoniący na zimno, którzy twierdzą, że pochodzą z „pomocy technicznej systemu Windows”. Zostaliśmy zaatakowani przez jednego z tych oszustów i oto co się stało. działają tylko wtedy, gdy ofiara nie wie, że tak naprawdę nie jest to Microsoft na drugim końcu linii. Ludzie płacą tylko za fałszywe oprogramowanie anty-malware Jak rozpoznać i uniknąć fałszywych ostrzeżeń o wirusach i złośliwym oprogramowaniu Jak dostrzec i uniknąć fałszywych ostrzeżeń o wirusach i złośliwym oprogramowaniu Jak odróżnić oryginalne i fałszywe ostrzeżenia przed wirusami lub złośliwym oprogramowaniem? To może być trudne, ale jeśli zachowujesz spokój, istnieje kilka znaków, które pomogą ci rozróżnić te dwa. kiedy nie wiedzą, że jest to całkowicie nieskuteczne i zostało zainstalowane na ich komputerze pod fałszywym pretekstem. Ludzie klikają tylko wiadomości e-mail wyłudzające informacje Jak rozpoznać wiadomość e-mail wyłudzającą informacje Jak rozpoznać wiadomość e-mail wyłudzającą informacje Złapanie wiadomości e-mail wyłudzających informacje jest trudne! Oszuści udają PayPal lub Amazon, próbując ukraść hasło i dane karty kredytowej, jeśli ich oszustwo jest niemal idealne. Pokazujemy, jak rozpoznać oszustwo. kiedy nie wiedzą, czego szukać.

Dlatego zawsze powinieneś starać się poznać zagrożenia bezpieczeństwa, z którymi możesz się spotkać.

Regularnie piszemy o problemach bezpieczeństwa na MakeUseOf. Istnieje jednak wiele innych blogów poświęconych bezpieczeństwu. Red Alert: 10 blogów poświęconych bezpieczeństwu komputerowemu, które powinieneś śledzić dzisiaj. Red Alert: 10 blogów poświęconych bezpieczeństwu komputerowemu, których powinieneś śledzić dzisiaj. Bezpieczeństwo jest kluczową częścią komputerów i powinieneś starać się kształcić i być na bieżąco. Będziesz chciał sprawdzić te dziesięć blogów poświęconych bezpieczeństwu i ekspertów od bezpieczeństwa, którzy je piszą. , który wykona równie dobrą robotę, informując Cię. Jednym z moich ulubionych jest blog Sophos Naked Security Blog.

Jeśli jesteś fanem Twittera, polecamy również ekspertów ds. Bezpieczeństwa, których absolutnie powinieneś śledzić Bądź bezpieczny online: Śledź 10 ekspertów ds. Bezpieczeństwa komputerowego na Twitterze Bądź bezpieczny online: Śledź 10 ekspertów ds. Bezpieczeństwa komputerowego na Twitterze Istnieją proste kroki, które możesz podjąć, aby chroń się online. Korzystanie z zapory ogniowej i oprogramowania antywirusowego, tworzenie bezpiecznych haseł, bez pozostawiania urządzeń bez nadzoru; wszystkie są absolutną koniecznością. Poza tym sprowadza się… .

Wreszcie, jeśli YouTubery bardziej Ci się podobają, powinieneś całkowicie zasubskrybować J4VV4D. Kroczy tą linią między byciem informacyjnym a bolesną zabawą.

Zapewniając ciągłą wiedzę na temat ewoluujących zagrożeń dla bezpieczeństwa i prywatności, znacznie się zabezpieczysz.

Na koniec zaktualizuj te definicje wirusów i uruchom skanowanie

“Ostrzeżenie: Twoje definicje są nieaktualne. Ostatnia aktualizacja 398 dni temu.” Kliknij

To paradoks. Twój program antywirusowy chce, abyś zaktualizował swoje definicje, więc powoduje błędy w powiadomieniach, które trudno jest odrzucić i rzadko żeluje z estetyką Windows. To prawie tak, jakbyś nadal korzystał z systemu Windows XP.

Są tak denerwujące, że ignorujesz straszne ostrzeżenia, które mówi ci program antywirusowy. W końcu znajdujesz ustawienie, które nakazuje trwale się zamknąć, i włączasz je. Problem rozwiązany, prawda?

Popatrz. Wiem, że większość programów AV jest brzydka i źle zaprojektowana. Wiem, że są denerwujące, a ich ostrzeżenia mogą przeszkadzać w tym, co robisz. Ale ryzykujesz, że zabrzmi jak twoja mama, to dla twojego własnego dobra.

Jeśli Twoje definicje są nieaktualne, oznacza to, że nie masz ochrony przed wirusami, które pojawiły się od czasu uruchomienia aktualizacji. Wiele programów złośliwego oprogramowania, aby zapobiec usunięciu, będzie próbowało uniemożliwić pobieranie aktualizacji przez komputer po zainfekowaniu. Z tego powodu należy uruchamiać aktualizacje, gdy komputer jest w dobrym stanie.

Więc proszę. Dla mnie. Uruchom aktualizacje i wykonaj skanowanie, gdy jesteś przy nim.

Zaangażuj się w proaktywne podejście do bezpieczeństwa cyfrowego

Noworoczne postanowienia są takie same. Mówisz, że masz zamiar zrobić konkretną rzecz i masz wysiłek przez około miesiąc, kiedy to robisz. Potem nadchodzi luty i - bez niespodzianek - przestajecie to robić.

Ale to? Powinno być inaczej, ponieważ dotyczy to bezpośrednio Twojej prywatności i bezpieczeństwa. W nadchodzących miesiącach powinieneś zobowiązać się do proaktywnego dbania o bezpieczeństwo swojego komputera i przestrzeganie zasad higieny danych.

Nie tylko powinieneś regularnie przeprowadzać skanowanie w poszukiwaniu złośliwego oprogramowania, ale powinieneś również upewnić się, że Twój system jest regularnie aktualizowany i łatany. Jeśli nadal korzystasz z systemu Windows XP, co oznacza dla ciebie Windows XPocalypse, co oznacza dla ciebie Windows XPocalypse, Microsoft zamierza zabić obsługę systemu Windows XP w kwietniu 2014 roku. Ma to poważne konsekwencje zarówno dla firm, jak i konsumentów. Oto, co powinieneś wiedzieć, jeśli nadal korzystasz z systemu Windows XP. , spraw, aby w tym roku przeniosłeś się na coś bardziej aktualnego.

Powinieneś również dołożyć starań, aby całe używane oprogramowanie było również aktualne. Ilekroć zobaczysz wyskakujące okienko aktualizacji Java, Pobierz to. To dwukrotnie więcej w przypadku Adobe Reader, Flash i Microsoft Office.

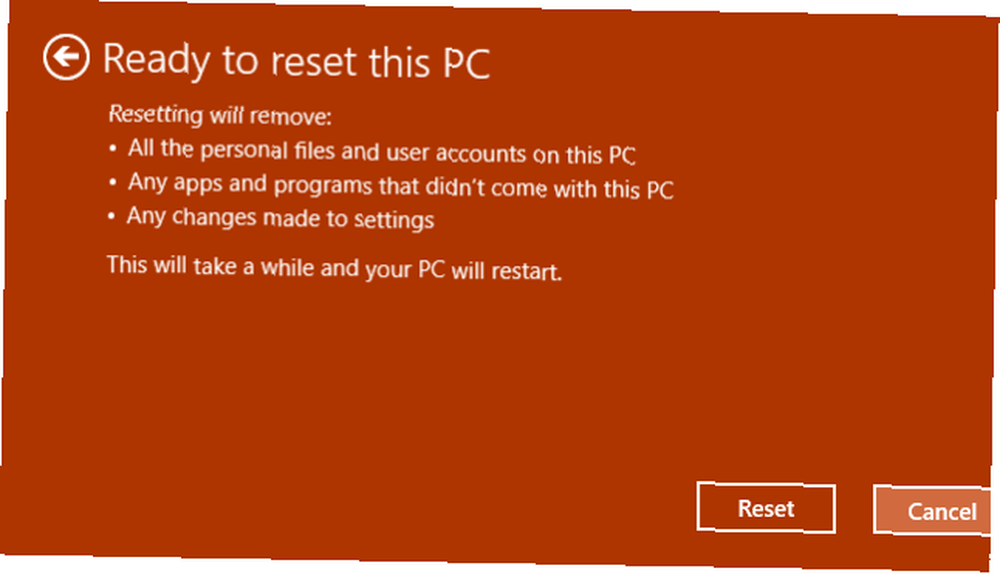

Nie bój się zaczynać od nowa

Wreszcie, jeśli Twój komputer jest powolną, sterowaną złośliwym oprogramowaniem stertą maszyn, nie bój się zaczynać od nowa. Zarówno Windows 8.1, jak i Windows 10 pozwalają przywrócić urządzenie do ustawień fabrycznych. 4 sposoby przywracania ustawień fabrycznych komputera z systemem Windows 10. 4 sposoby przywracania ustawień fabrycznych komputera z systemem Windows 10. Chcesz wiedzieć, jak przywrócić ustawienia fabryczne komputera? Przedstawiamy najlepsze metody resetowania komputera z systemem Windows za pomocą systemu Windows 10, 8 lub 7. .

Przestrzegam tej zasady: jeśli nie jestem pewien, czy wpisuję numer karty kredytowej na komputerze, usuwam go. Ty też powinieneś.

Życzymy bezpiecznego i prywatnego roku

Przestrzegając tych prostych zasad, możesz drastycznie zmniejszyć zagrożenia ze źródeł zewnętrznych i zabezpieczyć swoją prywatność.

Czy masz własne strategie bezpieczeństwa w tym roku? Jakieś postanowienia, które przestrzegasz? Daj mi znać w komentarzach pod spodem.

Zdjęcie: Stetoskop na laptopie autorstwa Twinsterphoto przez Shutterstock, Antivirus (Roman Harak)