Owen Little

0

1874

542

Smartfon ewoluował w integralną część życia. Pomyśl o tym, ile razy używasz telefonu do jakiegoś zadania w ciągu jednego dnia? Przypuszczam, że wiele razy. Jednak w przypadku urządzenia, które jest tak ważne, często jestem zszokowany błędami popełnianymi na smartfonach i niepotrzebnie narażam się na zagrożenia bezpieczeństwa.

Poniżej znajduje się lista dziesięciu najczęstszych błędów smartfonów.

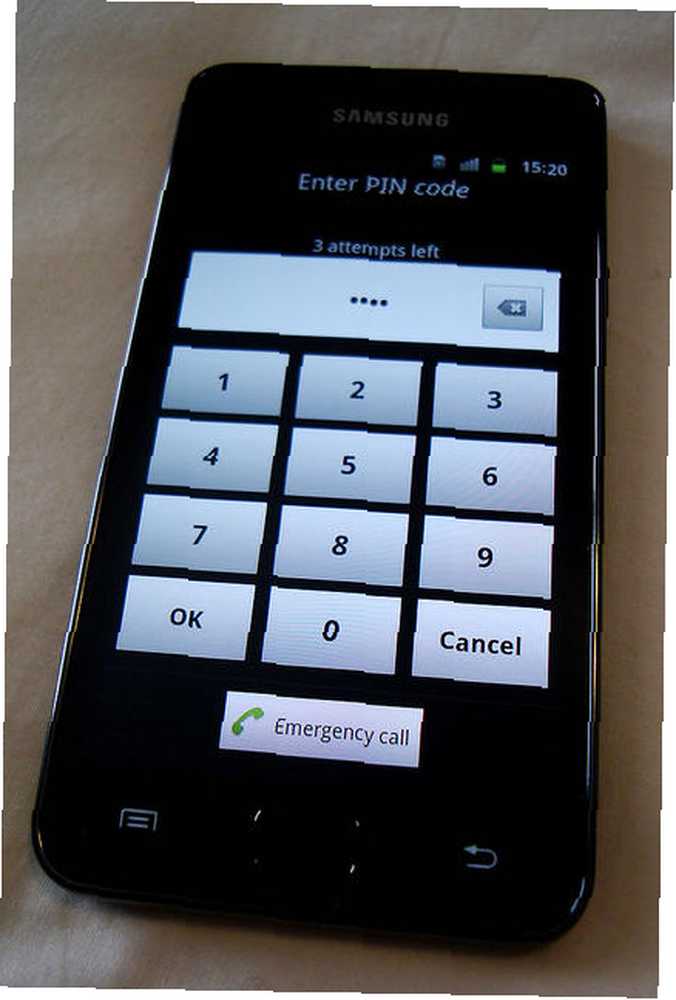

Nie blokuje tego telefonu

Wprowadzanie hasła blokady ekranu za każdym razem, gdy chcesz korzystać z telefonu, może być nieco irytujące, ale jest to jeden z najprostszych sposobów zapobiegania nieautoryzowanemu dostępowi i / lub korzystaniu z telefonu. Choć sprytni technicznie złoczyńcy mogą z czasem złamać zabezpieczenia blokady ekranu, wdrożenie tego środka zapewnia przynajmniej pewną podstawową formę zabezpieczeń, która uniemożliwi większości osobom dostęp do twojego telefonu.

Najlepszym rodzajem blokady ekranu jest PIN lub hasło. Unikaj wzorów blokowania ekranu Które jest bardziej bezpieczne, hasło lub blokada wzoru? Które jest bezpieczniejsze, hasło lub blokada wzoru? Nasze smartfony zawierają wiele danych osobowych. Wszystkie Twoje wiadomości tekstowe, e-maile, notatki, aplikacje, dane aplikacji, muzyka, zdjęcia i wiele innych są dostępne. Jest to bardzo wygodna funkcja…, którą można łatwo zhakować. Ustaw telefon tak, aby blokował ekran po minucie bezczynności.

Dołączanie do publicznych sieci Wi-Fi

Publiczne sieci Wi-Fi mogą być tanie, ale stanowią także poważne zagrożenie bezpieczeństwa. Informacje przesyłane za pośrednictwem publicznych sieci Wi-Fi są widoczne dla wszystkich osób w sieci, jeśli wiedzą, jak je wyświetlić. Hakerzy mogą łatwo ukraść Twoje informacje i zdalnie uzyskać dostęp do Twojego urządzenia. Jeśli musisz korzystać z publicznej sieci Wi-Fi, połącz się z Internetem za pomocą VPN. VPN oznacza Virtual Private Network i jest metodą bezpiecznego łączenia się ze stronami internetowymi, nawet w sieciach publicznych. W przeciwnym razie skorzystaj z mobilnej sieci danych.

Nieużywanie antywirusa i innego oprogramowania zabezpieczającego

Wiele osób nie zdaje sobie sprawy, że smartfon to tak naprawdę komputer i nadal jest narażony na takie same zagrożenia złośliwym oprogramowaniem. Dołożą wszelkich starań, aby upewnić się, że mają najnowszy i najbardziej aktualny program antywirusowy dla swojego komputera, ale nie mają żadnej ochrony dla swojego smartfona. Według Journal of Information Systems Technology and Planning ponad 96% smartfonów nie ma wstępnie zainstalowanego oprogramowania zabezpieczającego. Niewielu użytkowników smartfonów ma problem z instalacją oprogramowania antywirusowego i innego oprogramowania zabezpieczającego.

Niektóre dobre bezpłatne oprogramowanie antywirusowe dla telefonów z systemem Android obejmują; Bitdefender, AVG i Avast. Apple twierdzi, że ich iPhone'y są praktycznie nieprzepuszczalne dla złośliwego oprogramowania, ale tylko czas pokaże.

Instalując program antywirusowy na smartfonie, unikniesz również przeniesienia wirusa na komputer przez USB, co jest obecnie częstym problemem. Ponadto dobrym pomysłem jest zainstalowanie oprogramowania zabezpieczającego przed kradzieżą, które uniemożliwia dostęp do telefonu po jego kradzieży. Aplikacja taka jak Prey Użyj Prey i nigdy więcej nie trać laptopa lub telefonu [na różnych platformach] Użyj Prey i nigdy nie trać laptopa lub telefonu na raz [na różnych platformach] Oto kwestia urządzeń mobilnych i przenośnych: ponieważ nie są na uwięzi na cokolwiek, prawie zbyt łatwo jest je zgubić lub, co gorsza, mieć je skradzione tuż pod nosem. Chodzi mi o to, że jeśli… zdalnie wyczyścisz swoje dane, jeśli telefon zostanie skradziony.

Aby śledzić telefon za pomocą GPS, możesz również zainstalować aplikację, taką jak Where's My Droid na Androida lub Find My iPhone na iPhone'y.

Zapominanie o zainstalowaniu tych aktualizacji

Producenci smartfonów i twórcy aplikacji regularnie wydają aktualizacje oprogramowania w celu poprawy funkcjonalności i usunięcia luk w zabezpieczeniach. Zasadniczo należy zaakceptować aktualizacje systemu operacyjnego telefonu, gdy tylko zostanie wyświetlone powiadomienie. To samo dotyczy aplikacji działających na telefonie. Nawyk regularnej aktualizacji oprogramowania działającego na smartfonie.

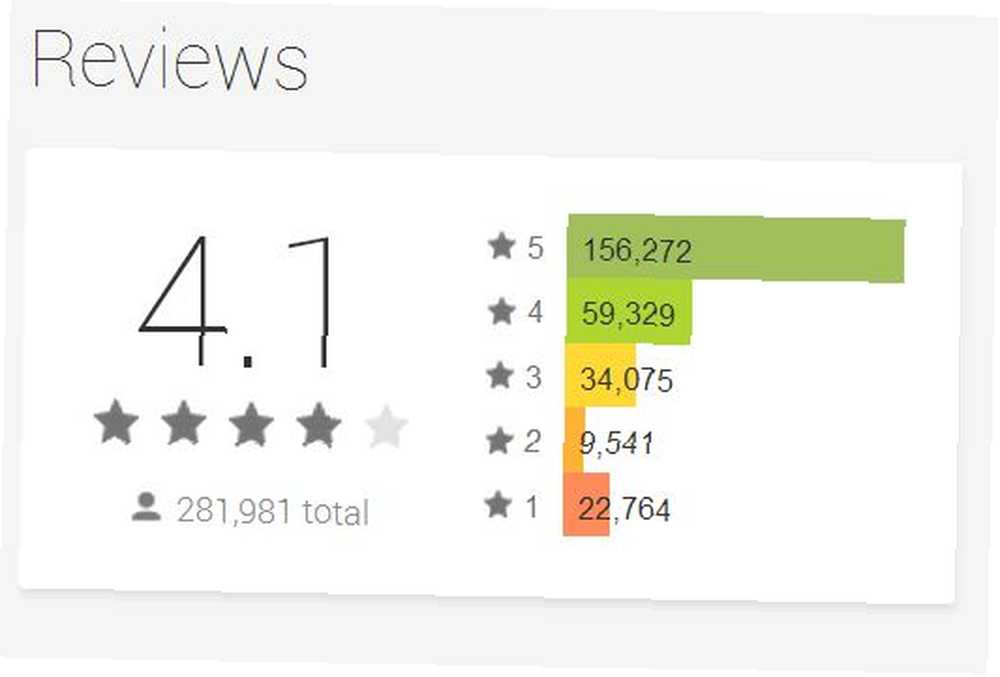

Nie weryfikuję Twoich aplikacji

Niewiele osób weryfikuje aplikacje przed pobraniem i zainstalowaniem ich. Przez weryfikację mam na myśli sprawdzenie historii programisty, wcześniejszych produktów, recenzji i przejście do trybu online w celu przeprowadzenia podstawowych badań przed zainstalowaniem aplikacji. Wielu użytkowników smartfonów pobiera i instaluje aplikacje dostarczane ze złośliwym oprogramowaniem, które umożliwia zdalny dostęp do roota hakerów. Problem dotyczy głównie telefonów z Androidem ze względu na łagodne zasady wymagane do hostowania aplikacji w Sklepie Play. Użytkownicy iPhone'a są bezpieczniejsi dzięki polityce zamkniętej ściany Apple.

Po prostu stukając w linki

Według ekspertów ds. Bezpieczeństwa cybernetycznego RSA użytkownicy smartfonów są bardziej podatni na ataki phishingowe niż użytkownicy komputerów stacjonarnych. Są mniej czujni w kwestii bezpieczeństwa. Trudniej jest znaleźć fałszywą stronę logowania na smartfonie niż na komputerze. Ponadto skrócone adresy URL utrudniają wykrywanie nielegalnych adresów. Najlepszą obroną jest unikanie klikania łączy wysyłanych SMS-em lub komunikatorami internetowymi. Ponadto zawsze otwieraj linki e-mail za pomocą komputera.

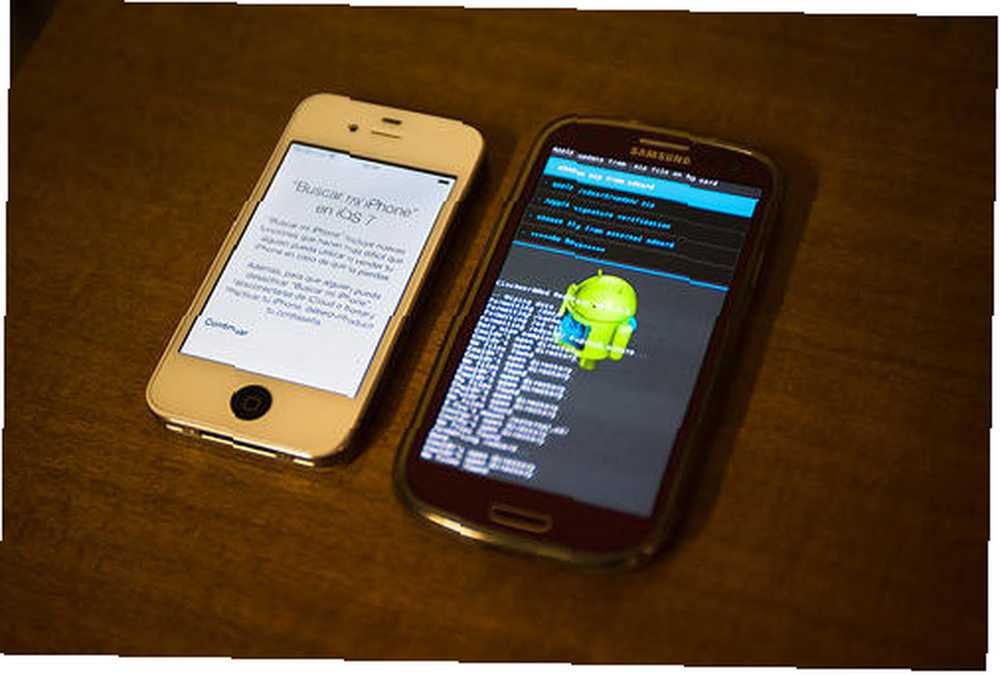

Łamanie więzień lub rootowanie

Wiem, że dostanę do tego wiele poprawek od hardkorowych „jailbreakerów” i „rooterów” na tym. Faktem jest, że niezrootowane urządzenia z Androidem i nie zepsute iPhone'y mają zabezpieczenia, które ograniczają dostęp użytkownika do istotnych części systemu operacyjnego telefonu. Jailbreaking lub rootowanie daje dostęp do ukrytych ustawień systemowych, które pozwalają zrobić znacznie więcej z telefonem. Oczywiście cena, którą za to płacisz, stanowi większe zagrożenie bezpieczeństwa.

Ale nie mówię, że nie powinieneś jailbreakować ani zrootować swojego telefonu. Mówię tylko, że jeśli zdecydujesz się to zrobić, upewnij się, że wiesz, co robisz. Jeśli znasz się na tych koncepcjach, przeczytaj nasz Przewodnik po rootowaniu Androida i nasz artykuł o Jailbreaking dla początkujących Przewodnik dla początkujących po Jailbreaking [iPhone / iPod Touch / iPad] Nowy przewodnik po Jailbreaking [iPhone / iPod Touch / iPad] .

Nie wyłączam Bluetooth

Czy słyszałeś o terminach bluejacking, bluebugging lub bluesnarfing? Wszystkie opisują sytuację, w której haker uzyskuje dostęp do telefonu za pomocą połączenia Bluetooth. Korzystając z tej techniki, haker musi znajdować się co najmniej 30 stóp od ciebie i nigdy nie będziesz wiedział, co cię uderzyło. W ciągu kilku sekund Bluesnarfer może ukraść dane, takie jak informacje poufne, a nawet dane logowania do różnych stron. Tak więc, chyba że przesyłasz lub odbierasz plik, wyłącz połączenie Bluetooth.

Zapominanie o wylogowaniu

Jeśli zawsze jesteś zalogowany do PayPal, Amazon, eBay i innych wrażliwych stron, na których masz łatwy dostęp do swoich finansów, równie dobrze możesz zostawić kartę kredytową na stole w lokalnej restauracji. Nie przechowuj telefonu na stałe w takich witrynach. Nie zaznaczaj pola w aplikacji, która prosi o zapisanie nazwy użytkownika i hasła. Wygodnie jest nie logować się do aplikacji za każdym razem, ale naraża Cię to na znaczne ryzyko finansowe. Gdyby twój telefon został skradziony, złodziej miałby nieograniczony dostęp do twoich finansów i mógłbyś skończyć z ogromnym rachunkiem za rzeczy, których nigdy nie kupiłeś.

To samo dotyczy przeglądarki. Jeśli logujesz się na poufne witryny, takie jak wspomniane powyżej, nie zezwalaj przeglądarce na zapisywanie nazwy użytkownika i hasła. Upewnij się również, czy wyczyściłeś historię przeglądarki po surfowaniu w poszukiwaniu wrażliwych materiałów. Chris Hoffman opublikował doskonały artykuł na temat usuwania historii przeglądarki Androida Jak usunąć historię przeglądania na Androidzie Jak usunąć historię przeglądania na Androidzie Oto jak usunąć historię przeglądania w popularnych przeglądarkach na Androida, w tym Chrome, Firefox, Dolphin i więcej. a dla użytkowników iPhone'a przeczytaj “Jak usunąć dowolną i całą historię na swoim iPhonie Jak usunąć dowolną i całą historię na swoim iPhonie Jak usunąć dowolną i całą historię na swoim iPhonie Niezależnie od tego, czy chcesz selektywnie usunąć kilka rekordów, czy też bezkrytycznie nuke całego losu, w ten sposób możesz Zrób to. ” autor: Joshua Lockhart.

Przechowywanie wrażliwych danych w telefonie

Nigdy do końca nie rozumiałem, dlaczego niektórzy ludzie niepewnie przechowują kody PIN kart kredytowych, hasła do bankowości internetowej, numery ubezpieczenia społecznego i inne poufne dane na swoich telefonach. W przypadku kradzieży telefonu nie byłoby geniuszem dowiedzieć się, że czterocyfrowy numer przechowywany jako kontakt telefoniczny jest numerem PIN do jednego z twoich kont. Przy odrobinie kopania sprytny oszust może popsuć ci życie.

Odejdź

Zabezpieczenia wszystkich wymienionych tutaj błędów są łatwe do wdrożenia. Problem polega na tym, że wiele osób uważa bezpieczeństwo za coś oczywistego i zakłada, że najgorsze ich nie spotka. Bezpieczeństwo dotyczy „gdy„nie trafisz”Jeśli„zostałeś trafiony. Pod koniec dnia musisz przejąć kontrolę nad bezpieczeństwem swojego smartfona.

A teraz, czy jesteś winny któregoś z tych błędów? Jakie masz inne zalecenia dotyczące bezpieczeństwa? Podziel się z nami w komentarzach poniżej.

Zdjęcia: Warrenski przez Flickr, Rocco Lucia przez Flickr, quinn.anya przez Flickr, Ryanne przez Flickr, Ikona koszyka przez Shutterstock