Brian Curtis

0

4521

79

Nadchodzi nowy rok i nadszedł czas, aby podsumować swoje życie i przygotować plany na udany rok - i częścią tych planów powinno być upewnienie się, że twoje osobiste bezpieczeństwo jest na najwyższym poziomie. Łatwo jest to odłożyć, ale przeznaczając godzinę na osobisty audyt bezpieczeństwa na początku roku, możesz poczuć się bardziej pewny swojego bezpieczeństwa cyfrowego.

Oto 10 kroków, które należy podjąć, aby wszystko było aktualne. Większość z nich ma zastosowanie na komputerze, ale jeśli możesz to zrobić również na telefonie, powinieneś.

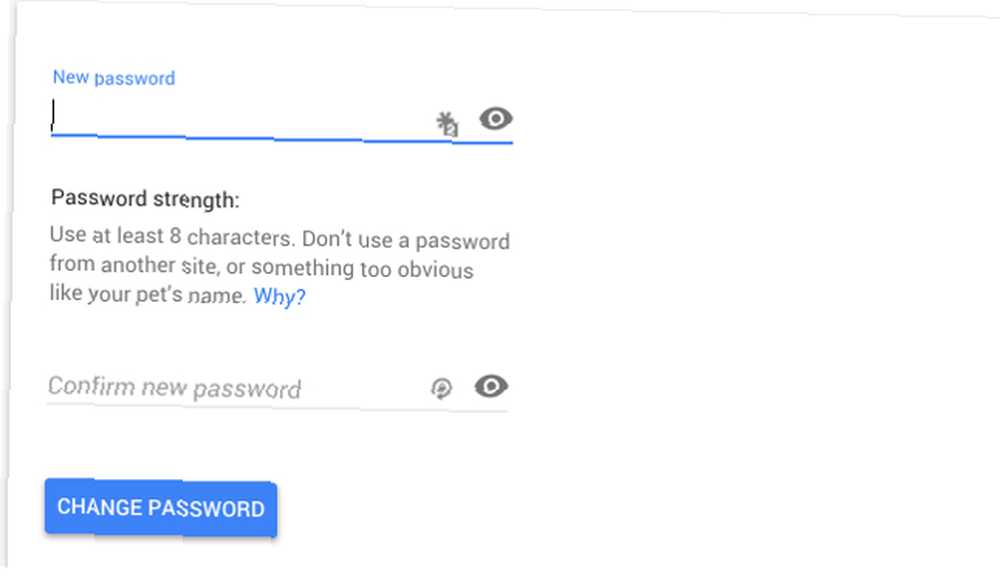

1. Zmień swoje hasła

Tak, wszystkie z nich. Zmień każdy z nich. Prawdopodobnie minęło już dużo czasu, odkąd zmieniłeś większość z nich, a nawet jest prawdopodobne, że wiele z nich jest takich samych lub bardzo podobnych. Jest to ogromne zagrożenie bezpieczeństwa i nadszedł czas, aby je naprawić. Ale nie martw się, nie będzie to tak trudne, jak się wydaje.

Jeśli nie używasz jeszcze menedżera haseł, powinieneś go pobrać natychmiast. Używam LastPass Kompletny przewodnik po uproszczeniu i zabezpieczeniu życia za pomocą LastPass i Xmarks Kompletny przewodnik po uproszczeniu i zabezpieczeniu życia za pomocą LastPass i Xmarków Chmura oznacza, że możesz łatwo uzyskać dostęp do ważnych informacji w dowolnym miejscu, ale oznacza to również, że masz wiele haseł do śledzenia. Właśnie dlatego powstał LastPass. , ale mamy KeePass KeePass Password Safe - The Ultimate Encrypted Password System [Windows, Portable] KeePass Password Safe - The Ultimate Encrypted Password System [Windows, Portable] Bezpiecznie przechowuj hasła. W komplecie z szyfrowaniem i przyzwoitym generatorem haseł - nie wspominając o wtyczkach do Chrome i Firefox - KeePass może być najlepszym dostępnym systemem zarządzania hasłami. Jeśli… i 1Password Pozwól 1Password na Maca zarządzaj hasłami i zabezpieczonymi danymi Pozwól 1Password na Mac zarządzaj hasłami i zabezpieczonymi danymi Pomimo nowej funkcji iCloud Keychain w OS X Mavericks, nadal wolę moc zarządzania hasłami w klasycznej i popularnej wersji AgileBits 1Password, teraz w czwartej wersji. zwolennicy MakeUseOf również. Nie ma znaczenia, który wybierzesz; wybierz jeden i zacznij go używać. Musisz tylko zapamiętać jedno hasło główne, a aplikacja pomoże Ci wygenerować bezpieczniejsze hasła. 6 porad dotyczących tworzenia niezłomnego hasła, które możesz zapamiętać. 6 wskazówek dotyczących tworzenia niezłomnego hasła, które możesz zapamiętać, jeśli hasła nie są unikalne. i nie do złamania, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić złodziei na lunch. w przyszłości. Jest łatwy w użyciu i znacznie zwiększa bezpieczeństwo. Bezmózgowiec.

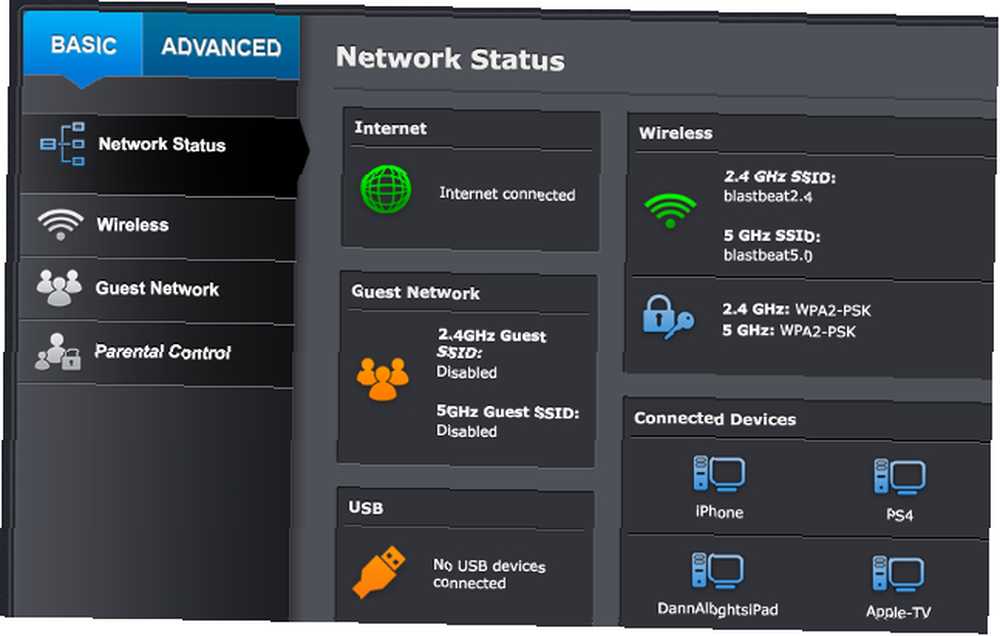

2. Zaktualizuj ustawienia routera

Nawet jeśli powstrzymasz się od logowania do ważnych stron internetowych, gdy korzystasz z publicznej sieci Wi-Fi - co powinieneś - nadal możesz być narażony na atak w domu Dlaczego router jest zagrożeniem dla bezpieczeństwa (i jak to naprawić) Dlaczego router jest zabezpieczeniem Ryzyko (i jak to naprawić), zwłaszcza jeśli nie podjąłeś odpowiednich środków ostrożności w celu zabezpieczenia routera domowego. Używanie domyślnej nazwy sieci lub hasła wymaga jedynie kłopotów.

Na szczęście zapewniliśmy Ci wszystkie potrzebne informacje, od zwiększenia bezpieczeństwa sieci domowej Jak skonfigurować router, aby sieć domowa była naprawdę bezpieczna Jak skonfigurować router, aby sieć domowa była naprawdę bezpieczna Domyślne ustawienia routera sieć zagrożona, pozwalając nieznajomym na swobodnym ładowaniu ściskać przepustowość i potencjalnie popełniać przestępstwa. Skorzystaj z naszego podsumowania, aby skonfigurować standardowe ustawienia routera, aby zapobiec nieautoryzowanemu dostępowi do sieci. wybrać najlepszy rodzaj szyfrowania WPA2, WEP i przyjaciele: Jaki jest najlepszy sposób szyfrowania Wi-Fi? WPA2, WEP i przyjaciele: Jaki jest najlepszy sposób szyfrowania Wi-Fi? Podczas konfigurowania bezprzewodowego szyfrowania w routerze można spotkać wiele mylących terminów - WPA2, WPA, WEP, WPA-Personal i WPA-Enterprise. . Jeśli potrzebujesz dodatkowej pomocy dotyczącej konkretnego routera, wyszukaj samouczek online lub opublikuj komentarz, a my postaramy się pomóc.

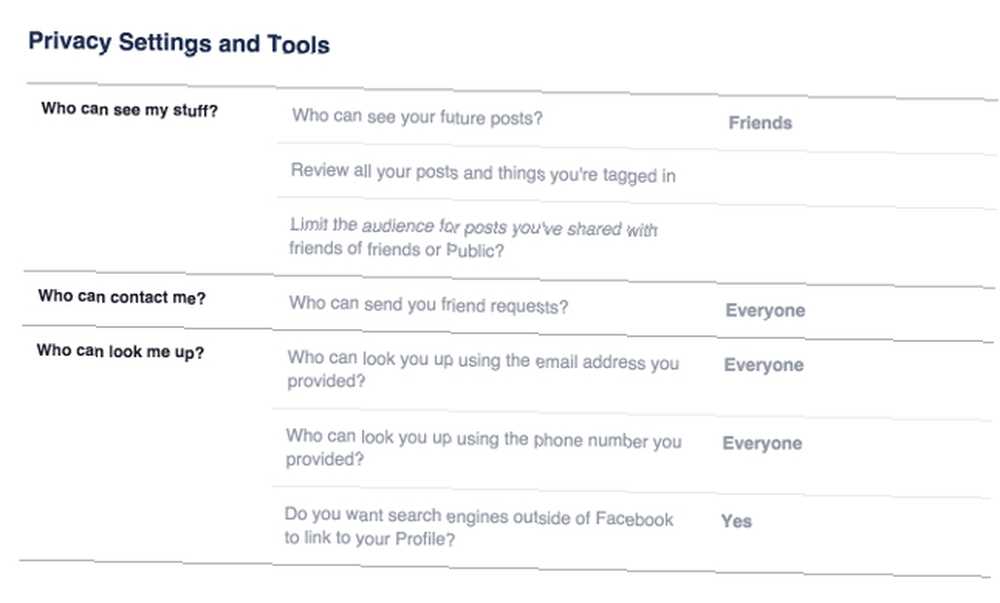

3. Sprawdź ustawienia prywatności w mediach społecznościowych

Prywatność i bezpieczeństwo idą w parze, a brak prywatności na kontach w mediach społecznościowych może mieć zaskakująco znaczące skutki. 5 sposobów braku prywatności Facebooka może cię kosztować 5 sposobów braku prywatności Facebooka może cię kosztować Przegapianie wpływu Facebooka Twoje życie finansowe jest wielkim błędem, o czym przekonało się ostatnio wiele osób. Oto pięć sposobów, w jakie działania na Facebooku mogą Cię kosztować. . Ustawienia różnią się w zależności od sieci, ale upewnij się, że tylko Twoi znajomi mogą widzieć Twoje posty, że uprawnienia aplikacji są aktualne (wykonując czynności opisane tutaj Tysiące przekazało dane osobowe za darmo na Facebooku - Czy ty? Dane za darmo na Facebooku - czy ty? Jeśli jesteś jak tysiące innych osób, po prostu rozdałeś masę danych osobowych, na grafikę przedstawiającą najczęściej używane słowa na Facebooku. ?), a ograniczenie informacji przekazywanych przez znajomych to dobra rzecz na wszystkich platformach społecznościowych.

Pamiętaj, aby sprawdzić ustawienia prywatności zdjęć na Facebooku. Ustawienia prywatności zdjęć na Facebooku. Musisz wiedzieć o ustawieniach prywatności zdjęć na Facebooku. Musisz wiedzieć o tym. Podobnie jak w przypadku wszystkich kwestii związanych z prywatnością na Facebooku, zarządzanie ustawieniami prywatności zdjęć nie zawsze jest łatwe. , Ustawienia zabezpieczeń WhatsApp Wszystko, co musisz wiedzieć o ustawieniach prywatności WhatsApp Wszystko, co musisz wiedzieć o ustawieniach prywatności WhatsApp Podobnie jak w przypadku wszystkich narzędzi komunikacji, prywatność ma ogromne znaczenie. Oto jak chronić swoją prywatność podczas korzystania z WhatsApp. , sprawdź ustawienia Twittera i Instagrama oraz użyj narzędzia do sprawdzania prywatności Facebooka Chroń się za pomocą narzędzia do sprawdzania prywatności Facebooka Chroń się za pomocą narzędzia do sprawdzania prywatności Facebooka Facebook ma problem z prywatnością. To nie jest tajemnica. Słyszysz o tym historie co drugi dzień. Aby pomóc użytkownikom lepiej zrozumieć ich ustawienia, Facebook wydał nowe narzędzie o nazwie Kontrola prywatności. aby sprawdzić, czy wszystko jest tak bezpieczne, jak powinno być. Pamiętaj, że wszystko, co opublikujesz, prawdopodobnie istnieje na zawsze, więc upewnij się, że tylko odpowiednie osoby to zobaczą.

4. Uruchom pełne skanowanie w poszukiwaniu wirusów

ty zrobić masz oprogramowanie antywirusowe, prawda? Jeśli nie, musisz go zdobyć natychmiast. Sprawdziliśmy kilka świetnych darmowych pakietów antywirusowych. 5 najlepszych darmowych pakietów bezpieczeństwa dla systemu Windows 5 najlepszych darmowych pakietów bezpieczeństwa dla systemu Windows Który pakiet zabezpieczeń najbardziej Ci odpowiada? Patrzymy na pięć najlepszych darmowych pakietów bezpieczeństwa dla Windows, z których wszystkie oferują funkcje antywirusowe, anty-malware i funkcje ochrony w czasie rzeczywistym. , a nawet powiedział, jak porównać różne dostępne opcje Porównaj swoją skuteczność antywirusową z tymi 5 najpopularniejszymi witrynami Porównaj swoją skuteczność antywirusową z tymi 5 najlepszymi stronami Które oprogramowanie antywirusowe powinno używać? Które jest najlepsze"? Tutaj przyjrzymy się pięciu najlepszym zasobom online do sprawdzania wydajności antywirusowej, aby pomóc ci podjąć świadomą decyzję. . W większości przypadków trudno będzie znaleźć taki, który jest zły, więc po prostu pobierz jeden z dużych nazwisk i uruchom go (jeśli nie chcesz o tym myśleć, wybierz Avirę).

Pełne skanowanie powinno przeskanować każdy plik na komputerze, aby upewnić się, że nigdzie nie ukrywa się złośliwe oprogramowanie. Może to potrwać kilka godzin, więc możesz chcieć uruchomić go z dnia na dzień. Jeśli skanowanie coś wymyśli, aplikacja antywirusowa powinna dokładnie powiedzieć, co z tym zrobić.

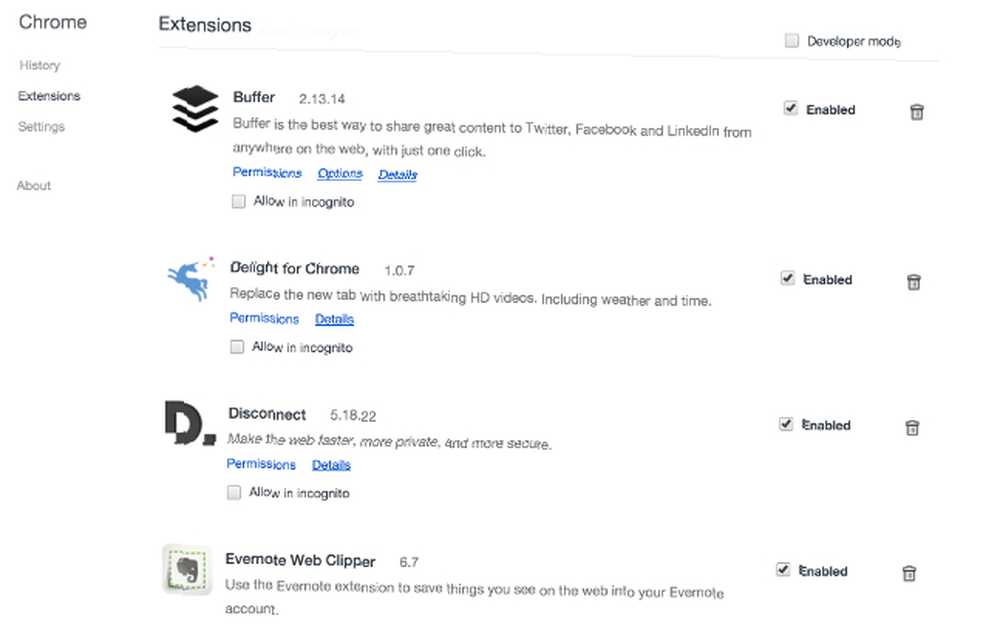

5. Sprawdź nieznane aplikacje i rozszerzenia.

Podczas gdy niektóre złośliwe oprogramowanie przedostaje się do komputera za pośrednictwem reklam lub zainfekowanych wiadomości e-mail, istnieje spora szansa, że niektóre zostały również pobrane przypadkowo. Wiele adware jest dołączonych do darmowych aplikacji Pozbyć się „reklam przeglądarki Warden” na stałe Pozbyć się „reklam przeglądarki Warden” na stałe Niektóre złośliwe oprogramowanie po prostu odmawia śmierci. Jeśli Twój komputer został zainfekowany Warden Browser, czas położyć temu kres. Oto jak się go pozbyć na stałe. , a możesz mieć bezpłatny pasek narzędzi 4 Irytujące paski narzędzi przeglądarki i jak się ich pozbyć 4 Irytujące paski narzędzi przeglądarki i jak się ich pozbyć Paski narzędzi przeglądarki po prostu nie znikają. Spójrzmy na niektóre typowe niedogodności i opiszmy, jak je usunąć. lub rozszerzenie kuponu, które gromadzi dane o Tobie podczas wyświetlania szalonej liczby reklam.

Sprawdź listę aplikacji na swoim komputerze i usuń te, których nie pamiętasz, zezwalając na instalację (prawdopodobnie mógłbyś usunąć kilka z nich zrobił zainstaluj również, aby zaoszczędzić trochę miejsca). To samo dotyczy rozszerzeń przeglądarki, bez względu na to, z której przeglądarki korzystasz - złośliwe rozszerzenia przeglądarki 4 złośliwe rozszerzenia przeglądarki, które pomagają hakerom w dotarciu do ich ofiar 4 złośliwe rozszerzenia przeglądarki, które pomagają hakerom w dotarciu do swoich ofiar Nie pomylisz się, sądząc, że wszystkie rozszerzenia przeglądarki są zaprojektowany, aby ci pomóc. Niezależnie od tego, czy rozszerzenia wykorzystują luki w zabezpieczeniach, czy wysyłają dane do hakerów, nadszedł czas, aby zachować czujność w kwestii ulepszenia przeglądarki. są tam i musisz ich szukać.

6. Uruchom aktualizacje

Nieaktualne oprogramowanie znacznie ułatwia hakerowi dostęp do komputera lub telefonu. Kiedy firmy wypuszczają łatki bezpieczeństwa, nie zawsze wypuszczają je dla starszych wersji swojego oprogramowania, a jeśli używasz nieobsługiwanej wersji, możesz zostać narażony na niebezpieczeństwo.

Więc uruchom swoje aktualizacje. Twój system operacyjny, aplikacje, przeglądarka i rozszerzenia, telefon - wszystko. Jeśli nie robiłeś tego od dłuższego czasu, może to chwilę potrwać, ale jest to warte czasu i minimalnego wysiłku. Być może denerwujesz się koniecznością ponownego nauczenia się obsługi komputera, jeśli wszystko wygląda i działa inaczej, ale to lepsze niż opróżnianie konta bankowego, gdy ktoś zdobędzie twoje hasło.

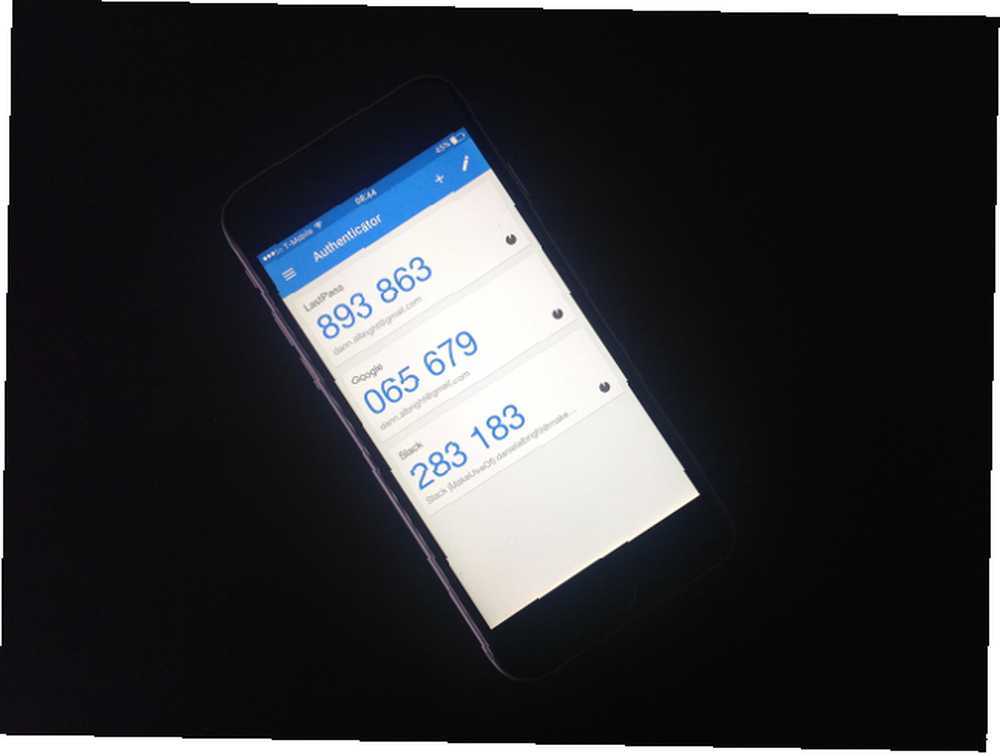

7. Włącz uwierzytelnianie dwuskładnikowe

Gdy logujesz się do witryny lub aplikacji za pomocą hasła, jest to uwierzytelnianie jednoskładnikowe. Uwierzytelnianie dwuskładnikowe Zablokuj te usługi teraz dzięki uwierzytelnieniu dwuskładnikowemu Zablokuj te usługi teraz dzięki uwierzytelnieniu dwuskładnikowemu Uwierzytelnianie dwuskładnikowe to inteligentny sposób ochrony kont internetowych. Rzućmy okiem na kilka usług, które możesz zablokować z większym bezpieczeństwem. wymaga od Ciebie kolejnej informacji. Ta informacja jest zwykle kodem numerycznym wysyłanym na Twój telefon za pomocą wiadomości tekstowej lub aplikacji - wystarczy spojrzeć na kod, wprowadzić go na stronę i gotowe. Tak, to więcej wysiłku. Ale to też droga więcej Ochrony.

Jeśli nic innego, pamiętaj o ochronie swoich kont Google i wszelkich innych kont e-mail z uwierzytelnianiem dwuskładnikowym. Będą chwile, kiedy będziesz chciał, żebyś go nie włączał (zwykle dlatego, że musisz zatrzymać Netflix, aby znaleźć telefon), ale znacznie zmniejsza to szanse, że ktoś będzie mógł uzyskać dostęp do twoich kont.

8. Wyłącz śledzenie

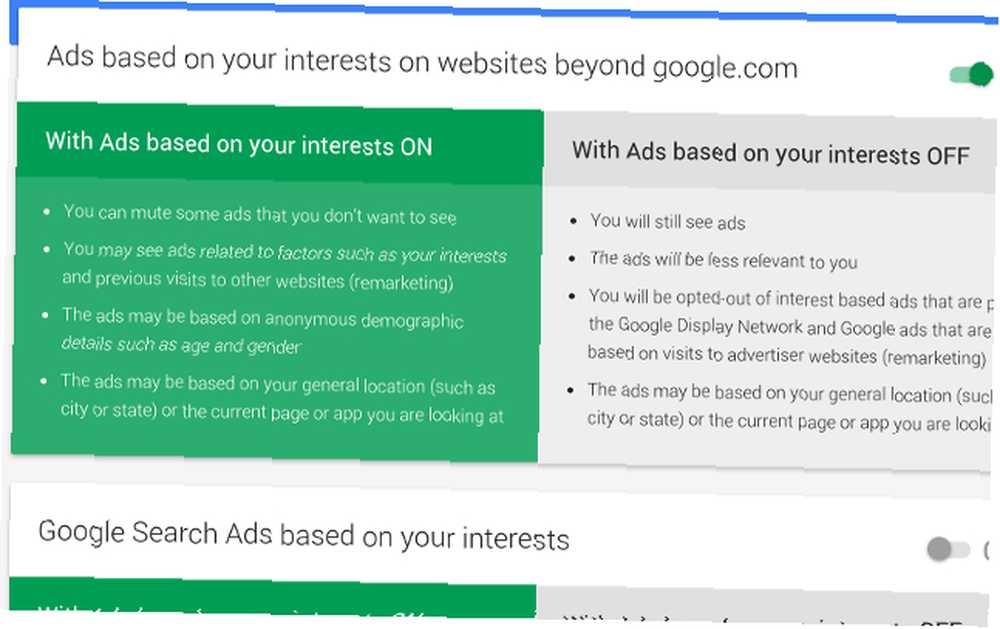

Mnóstwo witryn i usług śledzi, gdzie się wybierasz i co robisz online. Największym winowajcą jest Google, zwłaszcza jeśli korzystasz z wielu ich usług (Gmail, Kalendarz Google, Google Talk, Hangouts, Dysk itp.). Na szczęście mamy samouczek na temat tego, jak przestać przekazywać tyle danych osobowych użytkownikom Google Android: Jak przestać udostępniać tyle danych osobowych użytkownikom Google Android: Jak przestać udostępniać tak dużo danych osobowych użytkownikom Google Android, domyślnie Google wiele informacji. Oto jak wydostać się z tej pułapki. i to naprawdę dobre miejsce na początek.

Ale przejrzyj ustawienia konta również w innych witrynach - prawdopodobnie zobaczysz, że śledzą cię również z różnych powodów (zwykle w celu wyświetlania reklam). Im więcej witryn można temu zapobiec, tym lepiej. Korzystanie z rozszerzenia przeglądarki Rozłącz pomoże ci odkryć, kto cię śledzi, i spróbuje położyć temu kres.

9. Zabezpiecz swoje urządzenia do noszenia i urządzenia Smart Home

Technologia noszenia rozwinęła się w ciągu ostatnich kilku lat, a ogromna liczba urządzeń trafia na rynek i zyskuje popularność. Niestety wiele z tych noszonych urządzeń może stanowić zagrożenie bezpieczeństwa. Zapoznaj się z naszym artykułem, w jaki sposób zabezpieczyć urządzenia do noszenia Jak zatrzymać sprzęt do noszenia, stając się zagrożeniem dla bezpieczeństwa Jak zatrzymać swój sprzęt do noszenia, stając się zagrożeniem dla bezpieczeństwa, aby zminimalizować zagrożenie.

Inteligentne urządzenia domowe mogą również stanowić ryzyko - kamery IP mogą zapewniać wizualny dostęp do domu, urządzenia bezpieczeństwa mogą potencjalnie zostać zhakowane, a wszelkie inne spustoszenia mogą zostać sfotografowane, jeśli haker uzyska dostęp do sieci domowej. Miej na uwadze te obawy związane z bezpieczeństwem 5 obaw związanych z bezpieczeństwem przy tworzeniu inteligentnego domu 5 obaw związanych z bezpieczeństwem przy tworzeniu inteligentnego domu Wiele osób próbuje połączyć jak najwięcej aspektów swojego życia z Internetem, ale wiele osób wyraziło prawdziwe obawy dotyczące jak bezpieczne są te zautomatyzowane przestrzenie mieszkalne. . Podobnie jak w przypadku wszystkich innych elementów, wybór silnych haseł i szyfrowania ma kluczowe znaczenie.

10. Bądź na bieżąco

To jest duże. Naprawdę musisz zacząć być informowany o zagrożeniach bezpieczeństwa i prywatności. Dokładamy wszelkich starań, abyś był na bieżąco z ważnymi wydarzeniami tutaj, ale inne strony publikują codzienne aktualizacje na temat tego, co dzieje się w świecie cyberbezpieczeństwa, i warto je regularnie sprawdzać lub śledzić w mediach społecznościowych, aby uzyskać najnowsze informacje o zagrożeniach.

Aby rozpocząć, sprawdź 10 blogów poświęconych bezpieczeństwu. Red Alert: 10 blogów poświęconych bezpieczeństwu komputerowemu, które powinieneś śledzić dzisiaj. Red Alert: 10 blogów poświęconych bezpieczeństwu komputerowemu, których powinieneś śledzić dzisiaj. Bezpieczeństwo to kluczowy element informatyki i powinieneś dążyć do edukacji . Będziesz chciał sprawdzić te dziesięć blogów poświęconych bezpieczeństwu i ekspertów od bezpieczeństwa, którzy je piszą. . Przynajmniej powinieneś je sprawdzać co jakiś czas, aby sprawdzić, czy zgłaszają coś, co może na ciebie wpłynąć (zawsze możesz zapisać się do ich newslettera i użyć Unroll.me, aby nie zaśmiecał skrzynki odbiorczej 4 Wskazówki dotyczące usuwania śmieci dla biuletynów, jeśli nie chcesz ich wyrzucać 4 Wskazówki dotyczące usuwania biuletynów, jeśli nie chcesz ich wyrzucać Ile masz subskrypcji e-mail? Jeśli jesteś podobny do mnie, nie masz pojęcia, ale wiedz, że to dużo. Czas podjąć działania.). I, oczywiście, czytaj dalej Security Matters tutaj na MakeUseOf!

Uczyń rok 2016 bezpiecznym

Wiem, że powyższe kroki brzmią jak ogrom pracy, ale jeśli po prostu usiądziesz i je wykonasz, nie powinno to zająć zbyt długo. A jeśli nadążasz za rzeczami, które i tak powinieneś robić - skanami wirusów, zmianami haseł, śledzeniem wycieków haseł - następnym razem nie będzie to już tak czasochłonne.

Wszyscy zgodzimy się być nieco bezpieczniejszymi online w 2016 roku i ograniczymy ryzyko do minimum. Czy w tym roku przeprowadzisz osobisty audyt bezpieczeństwa? Co planujesz zrobić, aby zminimalizować zagrożenia w tym roku? Podziel się swoimi przemyśleniami poniżej!

Zdjęcia: Bloomua przez Shutterstock.com, LDprod przez Shutterstock.com.