Harry James

7

4860

144

Czy prowadzisz osobistego bloga? Być może jesteś częścią trwającego boomu na blogach. Jeśli umiesz dobrze pisać, robić piękne zdjęcia i przyciągać uwagę odbiorców, blogowanie ma mnóstwo pieniędzy. To zależy również od tego, o czym piszesz na blogu. Jednak niezależnie od tego, czy masz 10 milionów wyświetleń miesięcznie, czy tylko 10, Twój blog może nadal być celem hakerów.

Względna łatwość hakowania niektórych platform blogowych sprawia, że są one nisko wiszącym owocem dla niektórych pozbawionych skrupułów osób. Ponadto istnieje wiele metod hakowania najpopularniejszych platform blogowych, takich jak WordPress. Pokażę ci niektóre z najczęstszych, a także stosunkowo nową grę z podręcznika hakera.

Inżynieria społeczna czcionek Chrome

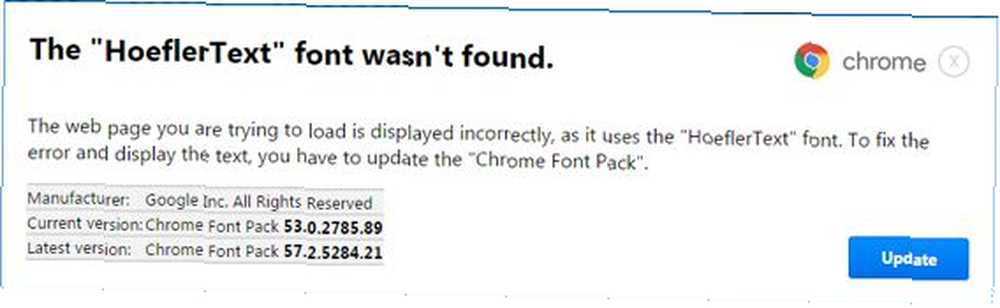

Wiele stron zostało przejętych przez włamanie, które zmienia wygląd tekstu. Atak wykorzystuje JavaScript, aby zmienić Twoje nowe zagrożenie bezpieczeństwa w 2016 roku: JavaScript Ransomware Nowe zagrożenie bezpieczeństwa w 2016 roku: JavaScript Ransomware Locky ransomware niepokoi badaczy bezpieczeństwa, ale od czasu jego krótkiego zniknięcia i powrotu jako wieloplatformowego zagrożenia ransomware JavaScript, rzeczy mają zmienione. Ale co możesz zrobić, aby pokonać ransomware Locky? renderowanie tekstu, powodujące wyświetlanie zniekształconej mieszanki symboli zamiast treści witryny. Użytkownik jest następnie monitowany o aktualizację “Pakiet językowy Chrome” w celu rozwiązania problemu.

Proces infekcji jest dość prosty. Jeśli potencjalna ofiara spełnia zestaw kryteriów, w tym kraj docelowy i język oraz User-Agent (potwierdzony jako Chrome działający w systemie Windows), JavaScript jest wstawiany na stronie. Następnie pojawia się jedno z dwóch potencjalnych okien dialogowych, wyjaśniając to “Nie znaleziono czcionki „HoeflerText”,” wraz z jedną opcją: Aktualizacja.

Okna dialogowe są starannie skonstruowanymi przynętami, ale rozwinę je za chwilę.

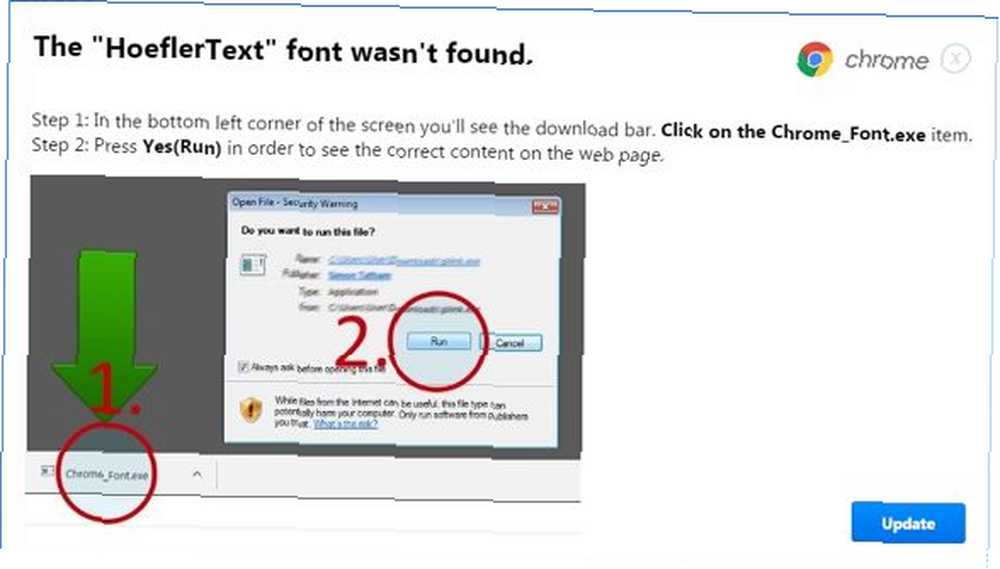

Wybranie opcji Aktualizuj automatycznie pobiera zainfekowany plik. Oczywiście, jeśli użytkownik nie uruchomi pliku, komputer pozostaje wolny od infekcji. Jednak skrypt tworzy fałszywy problem, zachęcając użytkownika do interakcji z oknem dialogowym. Jest to klasyczna sztuczka socjotechniczna, która gwarantuje usidlenie wielu użytkowników.

Co to jest ukrywanie plików?

Exploit ten pojawia się na radarze od grudnia 2016 r., Kiedy badacz bezpieczeństwa @Kafeine został poinformowany o zainfekowanej stronie internetowej. Witryna, o której mowa, dostarczała użytkownikom zainfekowany ładunek. “Firma cyberbezpieczeństwa nowej generacji” ProofPoint udostępnił szczegółowe porzucenie i analizę włamania i potencjalnego wykorzystania.

Spojrzenie na EITest i jego nowo dodany schemat inżynierii społecznej „Czcionka Chrome” https://t.co/bWIEoDjyYA pic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17 stycznia 2017 r

Ich analiza szczegółowo opisuje rozległy i dynamiczny ekosystem zagrożeń, który atakuje wiele krajów. Ładunek zawiera rodzaj złośliwego oprogramowania reklamowego, znanego jako Fleercivet. Złośliwe oprogramowanie reklamowe jest wykorzystywane do przekierowywania użytkowników na strony internetowe, a następnie do automatycznego klikania wyświetlanych tam reklam. Po zainstalowaniu zainfekowany system zaczyna samodzielnie przeglądać Internet w tle.

Dlaczego jest inaczej??

Hacki socjotechniczne są coraz częstsze Jak chronić się przed 8 atakami socjotechnicznymi Jak chronić się przed tymi 8 atakami socjotechnicznymi Jakie techniki socjotechniczne zastosowaliby hakerzy i jak się przed nimi zabezpieczyć? Rzućmy okiem na niektóre z najczęstszych metod ataku. . Ten hack wyróżnia się szczególnym ukierunkowaniem na użytkowników Chrome w połączeniu ze szczegółowymi przynętami.

Pierwsze okno dialogowe przynęty poinformowało o tym użytkownika “Nie znaleziono czcionki „HoeflerText”.” Aby dodać autentyczności przynęcie, pudełko dodaje szczegóły dotyczące domniemanej bieżącej paczki czcionek Chrome. Oczywiście Twoja wersja będzie przestarzała, zachęcając użytkownika do naciśnięcia przycisku Aktualizuj.

Drugie okno dialogowe przynęta zawiera prawie ten sam tekst, ale używa innego formatowania, w tym obrazu do “wspierać” użytkownika w kierunku szkodliwego pliku.

Podmioty grożące mają trudności z zarażeniem liczby systemów wymaganych do utrzymania rentowności. Dlatego zwracają się do najsłabszego ogniwa w łańcuchu bezpieczeństwa: ludzi.

Dostępne są inne hacki

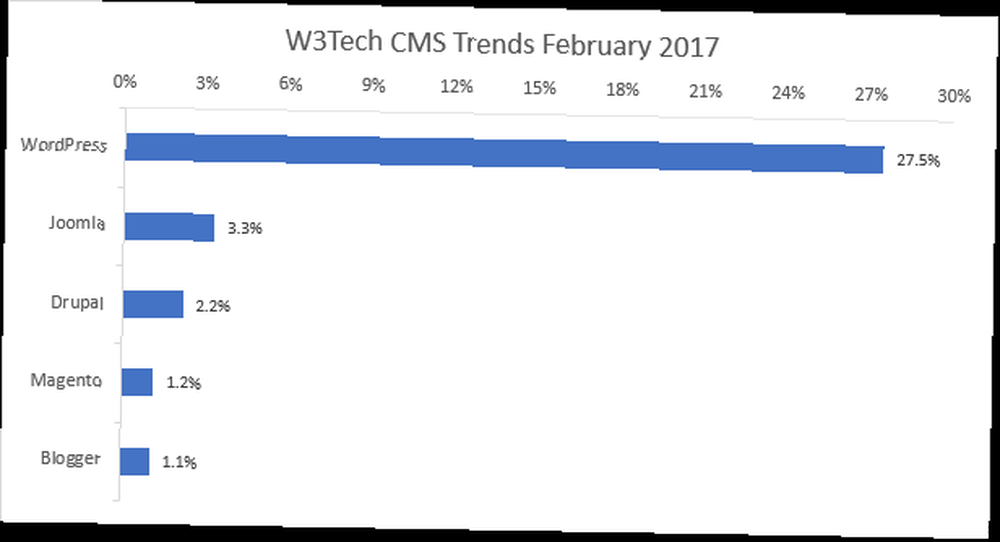

Istnieje miliardy stron internetowych. W lutym 2017 r. WordPress zasilał około 27,5% sieci. Joomla, Drupal, Magento i Blogger zapewniają kolejne 8,9 procent mocy. Sama liczba witryn obsługiwanych przez te systemy zarządzania treścią czyni je ogromnym celem. (Jeśli zaokrąglimy całkowitą liczbę witryn w internecie do jednego miliarda, 364 miliony z nich są zasilane przez jeden z powyższych CMS. Jest to rażące uproszczenie).

Źródło zdjęcia: W3Tech

Źródło zdjęcia: W3Tech

Podobnie liczba witryn prowadzonych przez niewykwalifikowanych i amatorskich webmasterów stanowi łatwy cel dla wykwalifikowanych hakerów. To powiedziawszy, duża liczba profesjonalnych witryn jest równie narażona na atak. Które strony internetowe najprawdopodobniej zainfekują Cię złośliwym oprogramowaniem? Które strony internetowe najprawdopodobniej zainfekują Cię złośliwym oprogramowaniem? Możesz pomyśleć, że witryny pornograficzne, ciemna sieć lub inne niesmaczne strony internetowe są najbardziej prawdopodobnymi miejscami zainfekowania komputera złośliwym oprogramowaniem. Ale mylisz się. .

Dlaczego mój blog został zhakowany?

Czy Twój blog został kiedyś zhakowany? Istnieje kilka typowych powodów.

- Bezpieczeństwo - Twój komputer został przejęty i straciłeś dane logowania do atakującego. Mogło to pochodzić z dowolnej liczby wektorów ataku.

- Aplikacja strony trzeciej - Dodatki, rozszerzenia i widżety innych firm mogą z łatwością stać się podatnością. Ogromna ich liczba utrudnia kontrolę bezpieczeństwa, chociaż exploity są zazwyczaj łatane szybko. Po co aktualizować swojego bloga: Luki w zabezpieczeniach WordPressa powinieneś być świadomy Dlaczego aktualizować swojego bloga: Luki w zabezpieczeniach WordPressa powinieneś być świadomy Mam wiele wspaniałych rzeczy do powiedzieć o Wordpress. Jest to popularne na całym świecie oprogramowanie typu open source, które pozwala każdemu założyć własny blog lub stronę internetową. Jest wystarczająco silny, aby być… .

- Serwer naruszony - Aby zaoszczędzić pieniądze na zasobach, hostowane są miliony witryn “udostępnione” serwery. Umożliwiło to bardzo tani hosting, ale także stwarza szansę na włamanie do wielu witryn.

- Wyłudzanie informacji - Wiadomości e-mail typu „phishing” są nadal jedną z najpopularniejszych nowych technik phishingowych, na które należy zwrócić uwagę: Vishing i Smishing. Nowe techniki phishingowe, na które należy zwrócić uwagę: Vishing i Smishing. „Vishing” i „smishing” to niebezpieczne nowe warianty phishingowe. Na co powinieneś uważać? Jak poznasz próbę prześladowania lub wymuszenia, gdy się pojawi? I czy prawdopodobnie będziesz celem? metody dostarczania złośliwego oprogramowania ze względu na ich ciągłą skuteczność. Bardzo popularny blog może otrzymywać ukierunkowane wiadomości e-mail typu „spear phishing” Jak rozpoznać niebezpieczny załącznik wiadomości e-mail Jak rozpoznać niebezpieczny załącznik wiadomości e-mail Wiadomości e-mail mogą być niebezpieczne. Czytanie zawartości wiadomości e-mail powinno być bezpieczne, jeśli masz najnowsze poprawki zabezpieczeń, ale załączniki wiadomości e-mail mogą być szkodliwe. Poszukaj wspólnych znaków ostrzegawczych. , dostosowane do właściciela witryny lub współpracowników.

- Czy zaktualizowałeś?? - Nieaktualne CMS lub przestarzałe rozszerzenie, dodatek lub widget to doskonały punkt wejścia dla atakującego. Nowe złośliwe oprogramowanie podkreśla znaczenie aktualizacji i zabezpieczenia bloga WordPress Nowe złośliwe oprogramowanie podkreśla znaczenie aktualizacji i zabezpieczenia bloga WordPress Gdy infekcja złośliwym oprogramowaniem jest tak niszcząca jak pojawia się nowo odkryty SoakSoak.ru, ważne jest, aby właściciele blogów WordPress działali. Szybki. .

- Bezpieczeństwo strony internetowej - Mniejsze blogi będą prawdopodobnie opierać się na silnym generowaniu haseł. 7 błędów hasła, które prawdopodobnie Cię zhakują 7 błędów hasła, które prawdopodobnie cię zhakują Najgorsze hasła z 2015 roku zostały wydane i są dość niepokojące. Ale pokazują, że absolutnie niezbędne jest wzmocnienie słabych haseł za pomocą kilku prostych poprawek. i po prostu uważaj. Większe strony powinny mieć dodatkowe protokoły bezpieczeństwa, aby złagodzić potencjalne ataki cyberbezpieczeństwa.

Jest “ElTest” Coming My Way?

Szczerze, kto wie? Hack wymiany czcionek Chrome został bezpośrednio powiązany z “ElTest” łańcuch infekcji. Łańcuch infekcji jest zwykle powiązany z oprogramowaniem ransomware i zestawami exploitów. Historia Ransomware: gdzie to się zaczęło i gdzie się dzieje Historia Ransomware: gdzie to się zaczęło i gdzie to się dzieje Ransomware pochodzi z połowy 2000 roku i podobnie jak wiele zagrożeń bezpieczeństwa komputerowego, powstało z Rosji i Europy Wschodniej, zanim przekształciły się w coraz większe zagrożenie. Ale co przyniesie przyszłość dla oprogramowania ransomware? , i działa od 2014 roku. Nie ma jasnej ścieżki dla łańcucha, tylko w celu znalezienia wrażliwych witryn i narażenia ich użytkowników.

Prezentacja kampanii #EITest https://t.co/ApFiGdRqQA pic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30 stycznia 2017 r

Mając to na uwadze, zawsze warto wziąć pod uwagę bezpieczeństwo witryny. Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Mamy prawie dwa miesiące do nowego roku, ale wciąż jest czas na pozytywne rozkład. Zapomnij o piciu mniejszej ilości kofeiny - mówimy o podjęciu kroków w celu zapewnienia bezpieczeństwa i prywatności online. . Zajmując się punktami, które omówiliśmy w ostatniej sekcji, w pewien sposób zapewnisz ci bezpieczeństwo. Jak widzieliśmy, ludzie są często najsłabszym ogniwem łańcucha bezpieczeństwa. Czy to dlatego, że zapomnieliśmy zaktualizować nasz CMS lub program antywirusowy, lub dlatego, że zostaliśmy oszukani przez atak inżynierii społecznej Jak rozpoznać i unikać 10 najbardziej podstępnych technik hakowania Jak rozpoznać i unikać 10 najbardziej podstępnych technik hakowania Hakerzy stają się bardziej podstępni a wiele ich technik i ataków często pozostaje niezauważonych przez nawet doświadczonych użytkowników. Oto 10 najbardziej podstępnych technik hakowania, których należy unikać. , musimy poważnie potraktować odpowiedzialność za nasze cyberbezpieczeństwo.

Czy doświadczyłeś włamania na blog lub stronę internetową? Co stało się z twoją witryną? Czy masz wystarczające bezpieczeństwo na miejscu, czy narażono Cię na szwank w innym miejscu? Daj nam znać swoje wrażenia poniżej!