Lesley Fowler

0

4249

1011

Internet przedmiotów zawiera wiele obietnic. Każde urządzenie, z którym współpracujemy w sieci, ma pewne możliwości, zapewniając wszystkim tanią technologię inteligentnego domu. To tylko jedna z możliwości. Niestety, tak ekscytujący jak dźwięk w pełni połączonego świata, Internet przedmiotów jest konsekwentnie i żałośnie niepewny.

Grupa badaczy bezpieczeństwa Uniwersytetu Princeton twierdzi, że Internet Rzeczy jest więc żałośnie niepewne, czy nawet zaszyfrowany ruch sieciowy jest łatwo rozpoznawalny Jak działa szyfrowanie i czy jest naprawdę bezpieczne? Jak działa szyfrowanie i czy jest naprawdę bezpieczne?? .

Czy ich roszczenie jest uzasadnione, czy też jest inne? “standard” Hit IoT? Spójrzmy.

Pieczone W

Problem polega na tym, że poszczególne urządzenia mają indywidualne profile zabezpieczeń. I niektóre ustawienia zabezpieczeń wchodzą do urządzenia. Oznacza to, że użytkownicy końcowi nie mogą zmienić ustawień zabezpieczeń.

Ustawienia są takie same dla tysięcy pasujących produktów.

Możesz zobaczyć ogromny problem związany z bezpieczeństwem. Oto dlaczego Internet przedmiotów jest największym koszmarem bezpieczeństwa. Dlaczego Internet przedmiotów jest największym koszmarem bezpieczeństwa. Pewnego dnia wracasz do domu z pracy i odkrywasz, że Twój system bezpieczeństwa w chmurze został naruszony. . Jak to mogło się stać? Dzięki Internetowi rzeczy (IoT) możesz dowiedzieć się na własnej skórze. .

W połączeniu z ogólnym nieporozumieniem (czy to zwykła niewiedza?), Jak łatwo jest zaadaptować urządzenie IoT do niecnych działań, a pod ręką jest prawdziwy, globalny problem.

Na przykład badacz bezpieczeństwa, rozmawiając z Brianem Krebsem, przekazał, że był świadkiem źle zabezpieczonych routerów internetowych używanych jako serwery proxy SOCKS, reklamowanych otwarcie. Spekulowali, że łatwo byłoby korzystać z internetowych kamer internetowych i innych urządzeń IoT do tych samych celów i niezliczonych innych celów.

I mieli rację.

Pod koniec 2016 r masywny Atak DDoS. “Masywny,” mówisz? Tak: 650 Gb / s (to około 81 GB / s). Badacze bezpieczeństwa z Imperva, którzy zauważyli atak, zauważyli w analizie ładunku, że większość mocy pochodzi z zainfekowanych urządzeń IoT. Dubbing “Leet” po ciągu znaków w ładunku To tak działają instalatorzy oprogramowania w systemach Windows, macOS i Linux To tak działają instalatorzy oprogramowania w systemach Windows, macOS i Linux Nowoczesne systemy operacyjne zapewniają łatwe metody konfigurowania nowych aplikacji. Ale co tak naprawdę dzieje się po uruchomieniu tego instalatora lub wydaniu tego polecenia? , jest to pierwszy botnet IoT, który rywalizuje z Mirai (ogromny botnet atakujący znanego badacza bezpieczeństwa i dziennikarza, Briana Krebsa).

IoT Sniffing

Artykuł badawczy Princeton, zatytułowany Inteligentny dom to nie zamek [PDF], bada ideę tego “bierni obserwatorzy sieci, tacy jak dostawcy usług internetowych, mogą potencjalnie analizować ruch sieciowy IoT w celu wyciągnięcia poufnych informacji o użytkownikach.” Badacze Noah Apthorpe, Dillon Reisman i Nick Feamster przyglądają się “monitor snu Sense 6 inteligentnych gadżetów, które pomogą Ci lepiej spać 6 inteligentnych gadżetów, które pomogą Ci lepiej spać Nie uzyskanie dobrego snu nigdy nie jest dobrym sposobem na rozpoczęcie dnia. Na szczęście istnieje wiele domowych gadżetów, które pomogą ci się wyspać. , kamera bezpieczeństwa Nest Cam Indoor, przełącznik WeMo i Amazon Echo.”

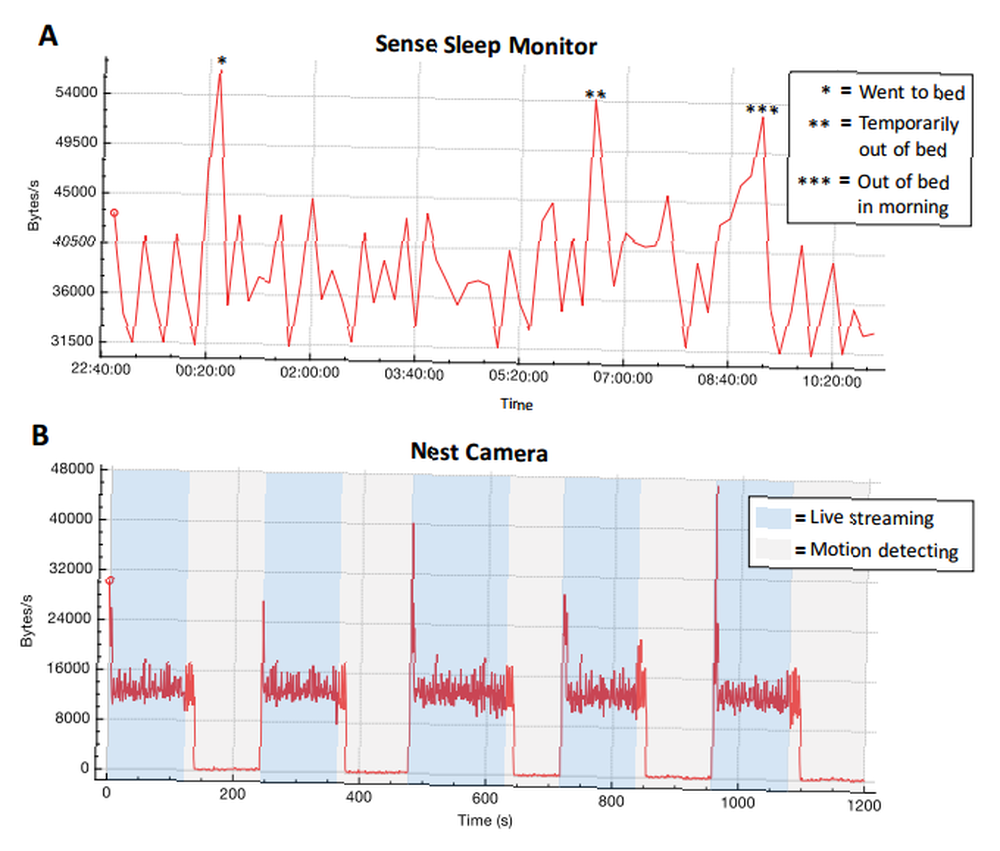

Ich wniosek? Odciski palców drogowych z każdego urządzenia są rozpoznawalne, nawet gdy są szyfrowane.

- Nest Cam - Obserwator może wnioskować, kiedy użytkownik aktywnie monitoruje kanał lub gdy kamera wykrywa ruch w polu widzenia.

- Sens - Obserwator może wywnioskować wzorce snu użytkownika.

- WeMo - Obserwator może wykryć, kiedy urządzenie fizyczne w inteligentnym domu zostanie włączone lub wyłączone.

- Echo - Obserwator może wykryć, kiedy użytkownik wchodzi w interakcję z inteligentnym osobistym asystentem.

Uzyskaj dostęp do pakietów

Artykuł z Princeton zakłada, że osoba atakująca wącha (przechwytuje) pakiety (dane) bezpośrednio od dostawcy usług internetowych. Ich analiza pochodzi bezpośrednio z metadanych pakietów: nagłówków pakietów IP, nagłówków pakietów TCP oraz szybkości wysyłania / odbierania. Bez względu na punkt przechwytywania, jeśli masz dostęp do pakietów w trakcie przejścia, możesz próbować interpretować dane.

Naukowcy zastosowali trzyetapową strategię do identyfikacji urządzeń IoT podłączonych do ich prowizorycznej sieci:

- Rozdziel ruch na strumienie pakietów.

- Oznaczaj strumienie według typu urządzenia.

- Sprawdź natężenie ruchu.

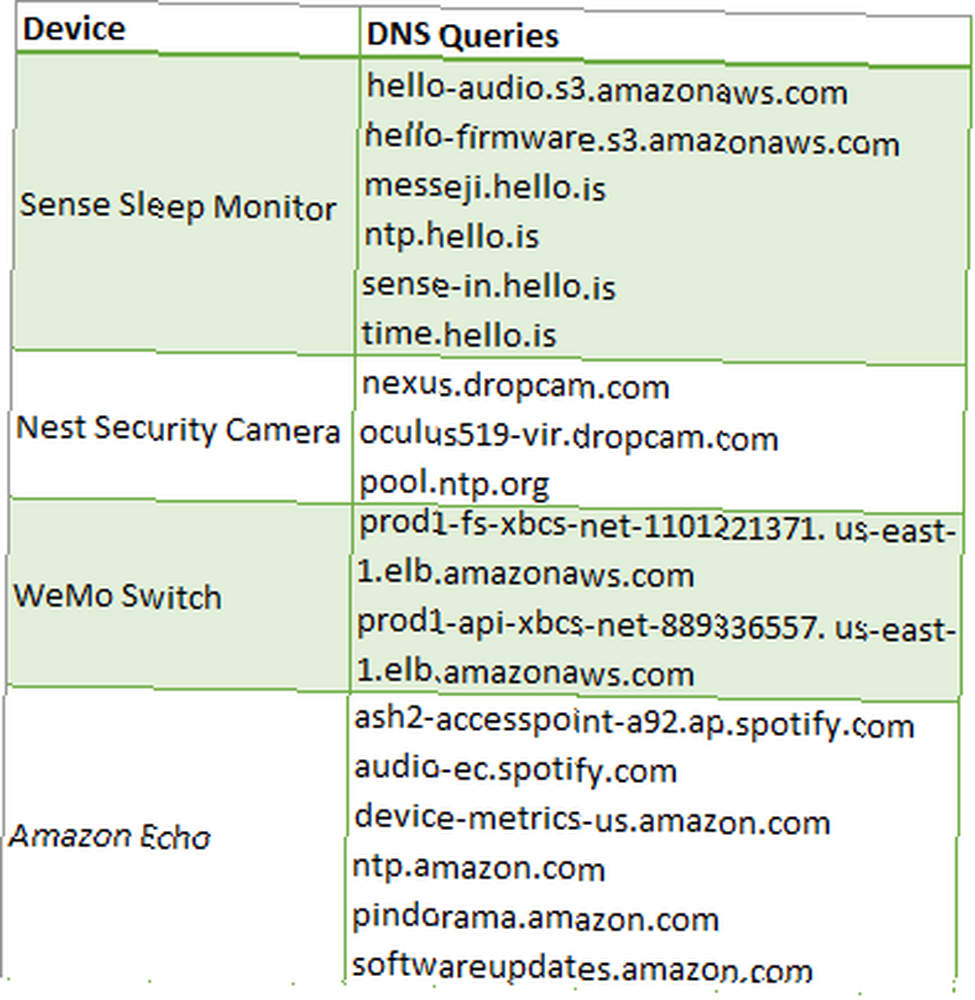

Strategia ta ujawniła, że nawet jeśli urządzenie komunikuje się z wieloma usługami, potencjalny atakujący “zazwyczaj wystarczy tylko zidentyfikować pojedynczy strumień, który koduje stan urządzenia.” Na przykład poniższa tabela ilustruje zapytania DNS związane z każdym strumieniem, mapowane na konkretne urządzenie.

Wyniki badań opierają się na kilku założeniach, niektóre specyficzne dla urządzenia. Dane dla monitora snu Sense zakładają, że użytkownicy “przestają korzystać ze swoich urządzeń bezpośrednio przed snem, że wszyscy w domu śpią w tym samym czasie i nie współużytkują swoich urządzeń, a użytkownicy nie pozostawiają uruchomionych innych urządzeń w celu wykonywania zadań lub aktualizacji wymagających dużej sieci.”

Szyfrowanie i wnioski

BII szacuje, że do 2020 r. W Internecie będzie dostępnych 24 miliardy urządzeń IoT. Lista najważniejszych luk w zabezpieczeniach IoT Open Project Application Security Project (OWASP) jest następująca:

- Niezabezpieczony interfejs sieciowy.

- Niewystarczające uwierzytelnianie / autoryzacja.

- Niebezpieczne usługi sieciowe.

- Brak szyfrowania transportu.

- Obawy dotyczące prywatności.

- Niebezpieczny interfejs chmury.

- Niezabezpieczony interfejs mobilny.

- Niewystarczająca konfigurowalność zabezpieczeń.

- Niebezpieczne oprogramowanie / oprogramowanie układowe.

- Słabe bezpieczeństwo fizyczne.

OWASP opublikował tę listę w 2014 roku - i od tego czasu nie widział aktualizacji wrażliwości pozostają takie same. Jak informują badacze z Princeton, zaskakujące jest, jak łatwo pasywny obserwator sieci może wnioskować o zaszyfrowanym ruchu inteligentnego domu. Nie wierz w te 5 mitów o szyfrowaniu! Nie wierz w te 5 mitów na temat szyfrowania! Szyfrowanie wydaje się skomplikowane, ale jest o wiele prostsze niż myśli większość. Niemniej jednak możesz czuć się trochę zbyt ciemno, aby skorzystać z szyfrowania, więc pomińmy niektóre mity dotyczące szyfrowania! .

Wyzwaniem jest wdrożenie zintegrowanych rozwiązań IoT VPN, a nawet przekonanie producentów urządzeń IoT, że większe bezpieczeństwo jest warte (w przeciwieństwie do konieczności).

Ważnym krokiem byłoby rozróżnienie typów urządzeń. Niektóre urządzenia IoT są z natury bardziej wrażliwe na prywatność, takie jak zintegrowane urządzenie medyczne w porównaniu z Amazon Echo. W analizie wykorzystano jedynie szybkość wysyłania / odbierania zaszyfrowanego ruchu w celu zidentyfikowania zachowania użytkownika - nie jest wymagana głęboka kontrola pakietów. I chociaż dodatkowe zintegrowane funkcje bezpieczeństwa mogą negatywnie wpłynąć na wydajność urządzenia IoT, odpowiedzialność za zapewnienie spoczywa na producentach trochę pozory bezpieczeństwa dla użytkowników końcowych.

Urządzenia IoT są coraz bardziej wszechobecne. Odpowiedzi na pytania dotyczące relacji prywatności nie są łatwo dostępne, a badania tego typu doskonale ilustrują te obawy.

Czy witasz w swoim domu inteligentne urządzenia domowe i urządzenia IoT? Czy masz obawy związane z prywatnością po tym badaniu? Jakie bezpieczeństwo Twoim zdaniem producenci powinni być zobowiązani do zainstalowania w każdym urządzeniu? Daj nam znać swoje przemyślenia poniżej!