Michael Cain

0

3940

613

Rozpakowanie nowego smartfona ma być jedną z nowych radości technicznych. Usunięcie celofanu, zsunięcie górnej części pudełka i włączenie nieskazitelnego urządzenia. Logo rozruchu obraca się w całej okazałości, a telefon przygotowuje nowy system operacyjny.

Ale co, jeśli nie jest tak piskliwie czysty? Pod tą jasną powierzchnią może kryć się coś bardziej złowieszczego. Jak się okazuje, istnieje coraz więcej dowodów, że możesz nie być w stanie zaufać nowemu telefonowi z Androidem.

Łańcuch dostaw elektroniki użytkowej

Nowoczesne łańcuchy dostaw produkcji są skomplikowane. W wyniku globalizacji istnieje światowy rynek wszystkiego, od surowców po gotowe produkty, a elektronika użytkowa nie różni się. Jednym z największych producentów elektroniki są Chiny, gdzie wiele zachodnich firm zleca produkcję na zewnątrz, odkąd jej gospodarka zaczęła rosnąć w latach 80-tych.

Chińczycy są również największym producentem krzemu, ważnego materiału w nowoczesnej elektronice. Kraj jest odpowiedzialny za produkcję większości elektroniki użytkowej używanej na całym świecie. Chiński import do USA wyniósł 189 miliardów dolarów w samym 2017 roku. Ten fenomenalny wzrost i dominacja rynkowa spowodowały ostatnią wojnę handlową między USA i Chinami, w której oba kraje nałożyły wysokie cła na swoje produkty przez cały 2018 r..

Źródło obrazu: omur12 / Depositphotos

Źródło obrazu: omur12 / Depositphotos

Chociaż Chiny kontrolują dużą część łańcucha dostaw, materiały i zmontowane komponenty są pozyskiwane na całym świecie. Z tego powodu Twój iDevice firmy Apple ma “Zaprojektowany w Kalifornii. Montowane w Chinach” grawerowane z tyłu. W swoim eseju z 1958 roku “Ja, Ołówek,” ekonomista Leonard Read szczegółowo opisał skomplikowany proces wymagany do wyprodukowania jednego ołówka, pozornie prostego, jednorazowego produktu.

Rozległy i złożony łańcuch dostaw elektroniki oznacza, że dokładne śledzenie jest prawie niemożliwym zadaniem.

Produkcja smartfonów z Androidem

Podejście Apple do ogrodu oznacza, że zachowują ścisłą kontrolę nad procesem produkcyjnym. Firma była oskarżana w przeszłości o złe i niebezpieczne warunki dla pracowników fabryki, ale ściśle kontrolują proces.

Tego samego nie można powiedzieć o urządzeniach z Androidem.

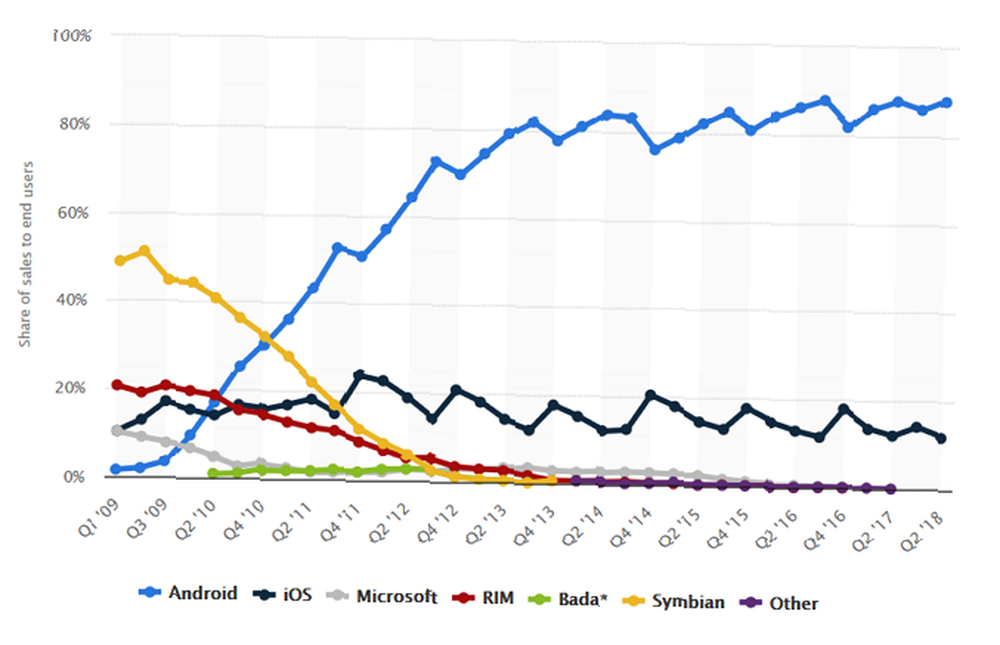

Google stosuje podejście mobilne do swojego systemu operacyjnego. Ponieważ Android jest oprogramowaniem typu open source, producenci mogą robić z nim wszystko, co chcą, nie płacąc ani grosza. Ten model biznesowy przypisuje się wprowadzaniu Androida do głównego nurtu i jego obecnej dominacji na rynku.

Takie podejście ma jednak pewne wady. Fragmentacja, powolne lub czasem nieistniejące aktualizacje oraz niereagujące lub pełne spamu programy uruchamiające, aby wymienić tylko kilka. Każdy producent i przewoźnik może indywidualnie zaprojektować sprzęt i oprogramowanie każdego urządzenia. W rezultacie na rynku jest teraz wiele różnych urządzeń z Androidem.

Ponieważ większość procesu produkcyjnego odbywa się w Chinach (dlatego kupując telefony bezpośrednio z Chin, dlaczego warto kupować swoje technologie z Chin (i jak to zrobić bezpiecznie) Dlaczego warto kupować swoje technologie z Chin (i jak to zrobić Bezpiecznie) Istnieje kilka dobrych powodów, aby kupować produkty techniczne i gadżety z Chin zamiast, powiedzmy, Amazon. Oto, co musisz wiedzieć. Staje się tak popularny), fabryki często montują smartfony dla wielu producentów. Mogą nawet działać na tej samej linii produkcyjnej ze zmienionym brandingiem. Doprowadziło to do tego, że wiele urządzeń współdzieli oprogramowanie, komponenty, a czasem nawet cały gotowy produkt.

Nie możesz zaufać swojemu nowemu smartfonowi

Otwarta natura Androida nadaje się do złośliwego oprogramowania w sposób, którego nie robią starannie wyselekcjonowane urządzenia Apple. Chociaż Google w ciągu ostatnich kilku lat podjął kroki w celu poprawy bezpieczeństwa platformy, złe praktyki i zawiłe łańcuchy dostaw producentów stanowią okazję dla złośliwych atakujących.

Złośliwe oprogramowanie RottenSys

Na początku 2018 r. Usługa Wi-Fi na Xiaomi Redmi zwróciła uwagę badaczy z Check Point Research (CPR). Po pewnym dochodzeniu ustalono, że w ogóle nie zapewniało to usług Wi-Fi. Zamiast tego poprosił o długą listę wrażliwych uprawnień Androida, z których żadne nie było związane z usługami Wi-Fi.

Jednym z najważniejszych uprawnień było POBIERANIE_WITHOUT_NOTIFICATION. Wygląda na to, że aplikacja korzysta z tego uprawnienia do pobierania złośliwego oprogramowania z serwera Command & Control (C&C) po niewielkim opóźnieniu po pierwszym włączeniu telefonu. Złośliwe oprogramowanie, znane jako RottenSys, było w stanie ukryć się przed systemem operacyjnym, wykorzystując platformę open source o nazwie MarsDaemon, aby utrzymać swoje procesy przy życiu.

Serwer C&C dostarczył pliki do złośliwej sieci reklamowej, która została cicho zainstalowana w telefonie przez fałszywą usługę Wi-Fi. CPR oszacował, że osoby atakujące mogą zarobić do 115 000 USD za każde dziesięć dni operacji. Naukowcy znaleźli również dowody na to, że osoby atakujące przygotowywały się do rekrutacji zainfekowanych urządzeń do swojego botnetu (co to jest botnet? Co to jest botnet i czy komputer jest częścią jednego? Co to jest botnet i czy komputer jest częścią jednego? Botnety to głównym źródłem złośliwego oprogramowania, oprogramowania ransomware, spamu itp. Ale czym jest botnet? Jak powstają? Kto je kontroluje? I jak możemy je zatrzymać?).

Dochodzenie CPR wykazało, że hurtownia elektroniki Tian Pai poradziła sobie z prawie połową zainfekowanych urządzeń. Chociaż nie posunęli się tak daleko, aby sugerować, że Tian Pai był współwinny, doszli do wniosku, że złośliwe oprogramowanie zostało prawdopodobnie zainstalowane w pewnym momencie łańcucha dostaw.

Szkodliwe oprogramowanie zaczęło się rozprzestrzeniać we wrześniu 2016 r., A do marca 2018 r. Zainfekowało prawie pięć milionów urządzeń na całym świecie. Na szczęście usunięcie RottenSys zajmuje tylko kilka sekund - gdy już wiesz, gdzie go znaleźć. Jeśli Twoje nowe urządzenie z Androidem wydaje się być pełne oprogramowania reklamowego, przejdź do ustawień i usuń dowolne aplikacje wymienione w raporcie CPR. Po odinstalowaniu aplikacji RottenSys powinien zniknąć wraz z nią.

Shanghai AdUps Technology

Nasze smartfony generują i przechowują wiele danych osobowych i wrażliwych. Ostatnią rzeczą, jakiej można oczekiwać od nowego smartfona, będzie gromadzenie wszystkich danych i wysyłanie ich na chiński serwer co 72 godziny.

Jednak to właśnie znaleźli badacze z firmy Kryptowire w 2016 roku. Zagrożone oprogramowanie zostało zauważone na wielu urządzeniach z Androidem sprzedawanych w USA, w tym na popularnym BLU R1 HD. W wyniku ominięcia uprawnień systemu Android uzyskał nieograniczony dostęp do wszystkich danych. Według raportu obejmowało to:

“… Informacje o użytkowniku i urządzeniu, w tym pełne wiadomości tekstowe, listy kontaktów, historia połączeń z pełnymi numerami telefonów, unikalne identyfikatory urządzeń, w tym międzynarodowa tożsamość abonenta mobilnego (IMSI) i międzynarodowa tożsamość urządzenia mobilnego (IMEI).”

Był również w stanie zdalnie przeprogramować urządzenia, zainstalować aplikacje i zbierać dane dokładnej lokalizacji. Kryptowire prześledził podejrzaną działalność do chińskiej firmy Shanghai AdUps Technology. Firma stwierdziła, że gromadzenie danych było błędem, a oprogramowanie wewnętrzne służyło wyłącznie do aktualizacji. Współpracowali jednak z rządem USA, Amazon, BLU i Google w celu usunięcia oprogramowania szpiegującego.

Rok później naukowcy odkryli, że Shanghai AdUps nadal używa programów szpiegujących na urządzeniach z Androidem. Większość syfonowania danych została raczej ukryta niż usunięta. Kilka funkcji zostało wyłączonych dla urządzeń amerykańskich, ale nadal wysyłały dane z powrotem do chińskiej firmy. Kryptowire zauważył, że AdUps nadal zbiera listę zainstalowanych aplikacji, numer telefonu, identyfikatory urządzeń i informacje o wieży komórkowej.

Biorąc pod uwagę stan stosunków między USA i Chinami, warto zauważyć, że Kryptowire otrzymuje fundusze od Agencji Zaawansowanych Projektów Badawczych Obrony Stanów Zjednoczonych (DARPA) i Departamentu Bezpieczeństwa Wewnętrznego (DHS).

Zrób z tego co chcesz.

Komu naprawdę możesz zaufać?

Wiele winy za preinstalowane szkodliwe oprogramowanie i luki w zabezpieczeniach spada na chińskie stopy. Prawdą jest, że polityka prowadzenia największego na świecie państwa inwigilacyjnego może czasami przenikać do ich branż produkcyjnych. Jednak przypisywanie jest trudne, a nawet raporty, które wymieniają i zawstydzają odpowiedzialne strony, zwykle po prostu odgadują.

Nie oznacza to, że Chiny należy całkowicie uwolnić. Ostatnie oskarżenia postawione w Huawei oznaczają, że prawdopodobnie nie powinieneś kupować ich telefonów, jeśli cenisz sobie prywatność. Nie po raz pierwszy Huawei uwikłany jest w skandal związany z bezpieczeństwem.

Chociaż dotychczasowy strumień szkodliwego oprogramowania ograniczał się do urządzeń z Androidem, nie oznacza to, że pozostanie taki na zawsze. Nawet pod czujnym okiem Apple ryzyko złośliwego oprogramowania jest raczej mało prawdopodobne niż niemożliwe. Jeśli cała ta niepewność sprawia, że chcesz rzucić ręce w górę w porażce, być może nadszedł czas, aby rozważyć porzucenie smartfona i zakup głupiego telefonu. Zamiast tego Dlaczego porzuciłem swój smartfon i kupiłem telefon zamiast tego Dlaczego porzuciłem smartfon i kupiłem telefon Zamiast tego smartfony mogą nie być wszystkim, na co mają ochotę. .