Gabriel Brooks

0

2947

119

Ciągle trwa wojna między wrogimi hakerami a specjalistami ds. Bezpieczeństwa informacji. Według badania przeprowadzonego przez Biuro Statystyki Pracy, przewidywane tempo wzrostu liczby miejsc pracy w zakresie bezpieczeństwa informacji jest znacznie wyższe niż we wszystkich innych zawodach. Jako niewinni obserwatorzy istnieje kilka środków, które możemy podjąć, aby zniechęcić złych ludzi.

Źródło zdjęcia: designer491 przez Shutterstock

Źródło zdjęcia: designer491 przez Shutterstock

Uwierzytelnianie dwuskładnikowe (2FA) istnieje już od jakiegoś czasu. Wymaga zastosowania dwóch metod uwierzytelnienia w celu weryfikacji tożsamości użytkownika. Zwykle składa się ona ze zwykłej nazwy użytkownika i hasła, a także kodu weryfikacyjnego wysyłanego na urządzenie mobilne za pomocą wiadomości SMS. Oznacza to, że nawet jeśli twoje hasło zostało naruszone (jak wzmocnić hasła Jak utworzyć silne hasła, które łatwo zapamiętać Jak stworzyć silne hasła, które łatwo zapamiętać), psotny haker będzie potrzebował dostępu do urządzenia mobilnego, aby aby uzyskać pełny dostęp do swojego konta.

Istnieją doniesienia o paskudnych osobach udających operatorów komórkowych i twierdzących, że tak “zgubiony” ich karty SIM w celu uzyskania dostępu do numeru telefonu ofiary. To wciąż udowadnia, że jest miejsce na ulepszenia, ale 2FA wykracza poza weryfikację wiadomości tekstowej. Ten przewodnik pomoże skonfigurować zwiększone bezpieczeństwo zarówno serwerów Ubuntu, jak i komputerów stacjonarnych, w połączeniu z Google Authenticator do uwierzytelniania dwuskładnikowego Zablokuj te usługi teraz z uwierzytelnianiem dwuskładnikowym Zablokuj te usługi teraz z uwierzytelnieniem dwuskładnikowym Uwierzytelnianie dwuskładnikowe to inteligentny sposób na ochronę swoich kont internetowych. Rzućmy okiem na kilka usług, które możesz zablokować z większym bezpieczeństwem. .

Uwagi i warunki wstępne

Ustawienie to oznacza, że wszyscy użytkownicy systemu będą potrzebować kodu weryfikacyjnego z Google Authenticator, gdy:

- Logowanie do systemu

- Uruchamianie poleceń sudo

Podczas gdy kompromisem jest czas, dodatkowa warstwa bezpieczeństwa może być niezbędna. Zwłaszcza na maszynach przechowujących wrażliwe dane. W tym przewodniku wykorzystamy:

- Ubuntu 16.04 (komputer stacjonarny lub serwer)

- Aplikacja Google Authenticator (ze Sklepu Google Play Aplikacje oszustwa w Sklepie Play Musisz unikać aplikacji oszustwa w Sklepie Play Musisz unikać W przypadku każdej niesamowitej aplikacji, którą można znaleźć na Androida, tani podróbka czeka na marnowanie czasu i kradzież twoje pieniądze. lub Apple App Store)

Zainstaluj Google Authenticator

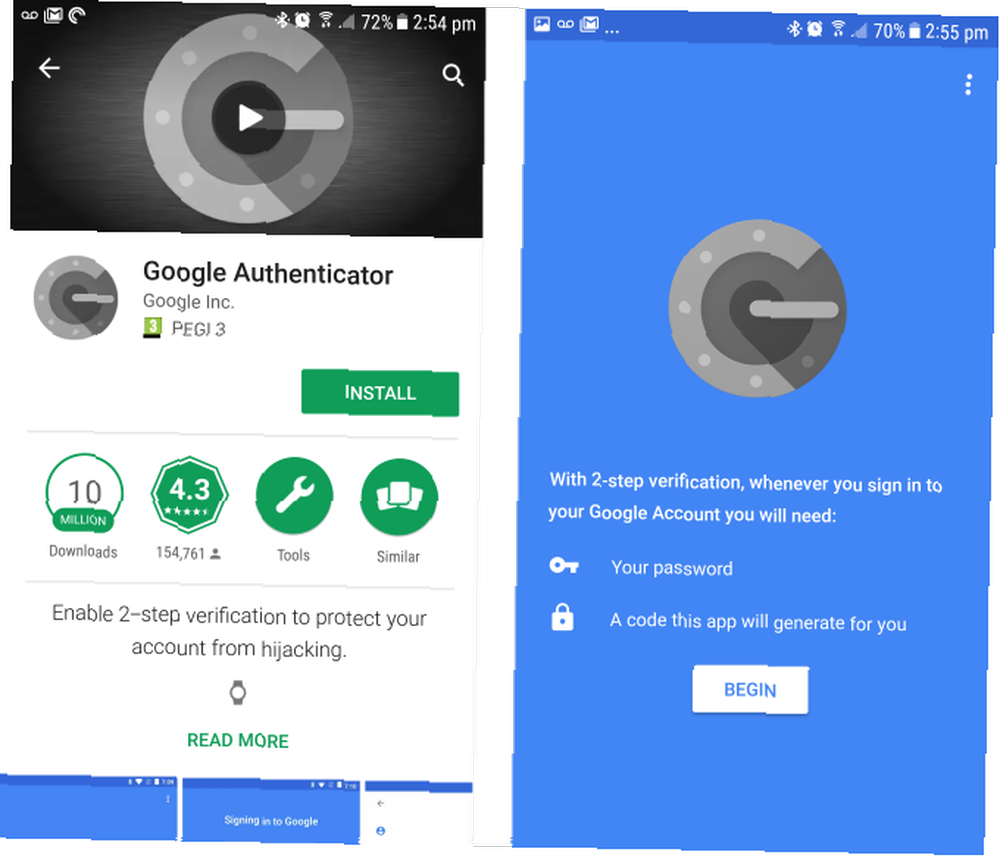

Jak już wspomnieliśmy, użyjemy Google Authenticator jako drugiej linii obrony przed nieuzasadnionym dostępem. Najpierw wykonajmy mobilną część równania. Kroki instalacji są dokładnie takie same, jak instalowanie dowolnej innej aplikacji. Poniższe kroki instalacji dotyczą sklepu Google Play, ale nie powinny się różnić w sklepie Apple App Store.

Otwórz sklep Google Play na urządzeniu z Androidem i wyszukaj uwierzytelniacz google. Znajdź i stuknij prawidłowy wpis, uważając, aby został opublikowany przez Google Inc. Następnie stuknij zainstalować, i Zaakceptować po wyświetleniu monitu i poczekaj na zakończenie instalacji.

Następnie uruchom sesję terminalu na pulpicie lub serwerze.

Uruchom następujące polecenie:

sudo apt-get install libpam-google -hentatorPo wyświetleniu monitu wprowadź hasło i naciśnij Wchodzić. Jeśli pojawi się monit, wpisz Y i uderzył Wchodzić ponownie, następnie usiądź i pozwól instalacji zakończyć

Konfiguracja

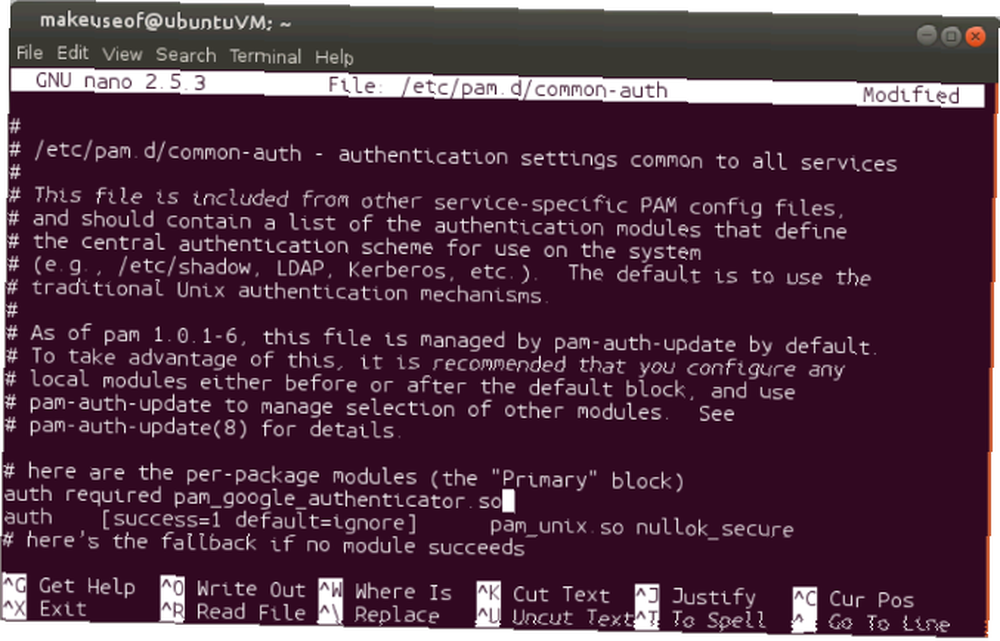

Będziesz teraz musiał edytować plik, aby dodać dwuetapowe uwierzytelnianie do cennego systemu Linux. Uruchom następujące polecenie:

sudo nano /etc/pam.d/common-authNiedaleko odszukaj wiersz o treści:

auth [sukces = 1 wartość domyślna = ignoruj] pam_unix.so nullok_secureBezpośrednio powyżej tego wiersza dodaj:

wymagane uwierzytelnianie pam_google_authenticator.soTwój plik powinien wyglądać mniej więcej tak:

naciśnij Ctrl + X śledzony przez Y zapisać i zamknąć plik 40+ najczęściej używanych poleceń terminalu Linux 40+ najczęściej używanych poleceń terminalu Linux Bez względu na to, czy dopiero zaczynasz, czy po prostu ciekawi Cię terminal Linux, oto najczęstsze polecenia, które przeprowadzą cię przez cały czas na Linux. .

Skonfiguruj każdego użytkownika

Następny krok w końcu połączy Twoje konto z Google Authenticator. Ten krok należy wykonać dla wszystkich użytkowników logujących się do systemu. Nasz przykład ma tylko jednego użytkownika, zrobić użytek z. Jednak kroki będą identyczne dla każdego innego użytkownika w systemie.

W swoim terminalu uruchom następujące:

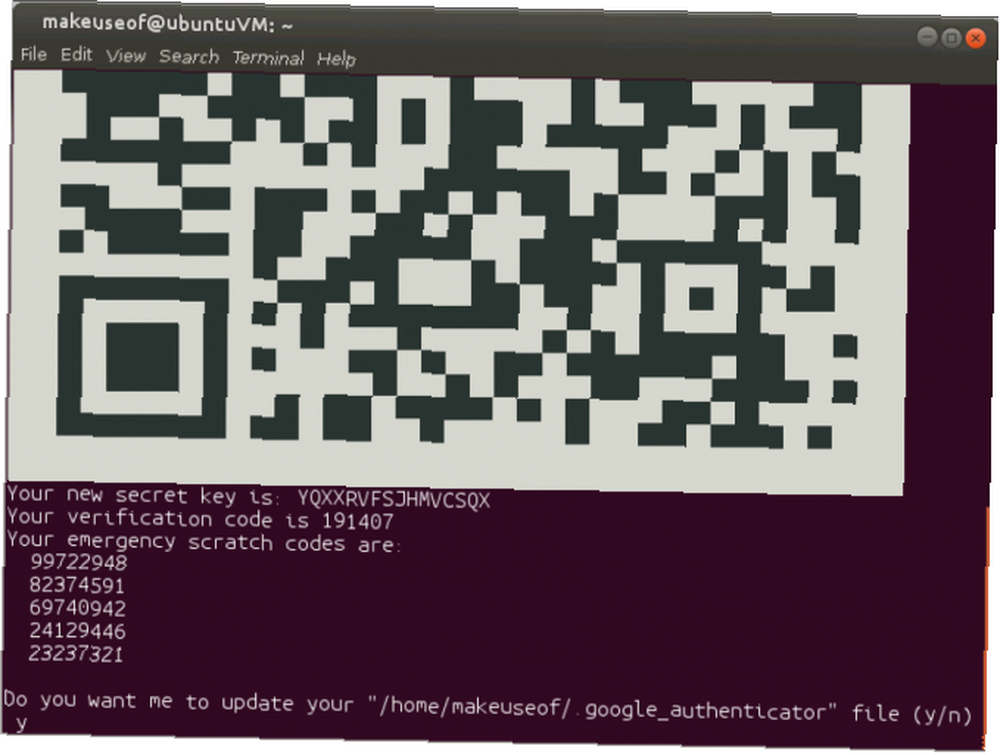

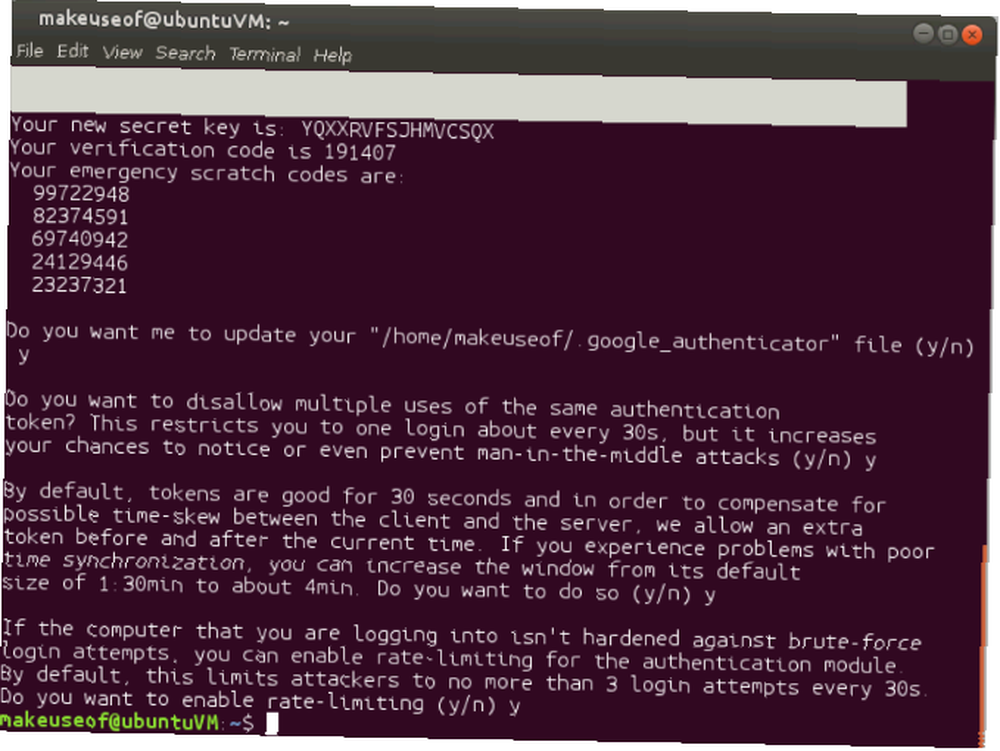

Google-AuthenticatorPrzy bliższym przyjrzeniu się temu, co jest dostępne, znajdujemy:

- Kod QR

- Kod weryfikacyjny

- Nowy tajny klucz

- 5 kodów alarmowych

Kod QR 8 Naprawdę naukowy, ale kreatywny sposób na wykorzystanie kodów QR w domu 8 Naprawdę naukowy, ale kreatywny sposób na użycie kodów QR w domu Zwykły kod QR Jane miał swój początek w zaawansowanej technologii - Toyota zastosowała je w procesie produkcji do skanowania samochodów składniki. Stamtąd kody QR udały się w podróż nawet do modnych ramp. To pokazuje, że… a tajny klucz właściwie spełnia tę samą funkcję. Wrócimy do nich za sekundę. Kod weryfikacyjny to jednorazowy kod, którego można użyć natychmiast, jeśli to konieczne. Kody zdrapki to jednorazowe kody, których można użyć w przypadku, gdy nie masz pod ręką swojego urządzenia mobilnego. Możesz je wydrukować i przechowywać pod zamkiem i kluczem termojądrowym lub po prostu je zignorować. Ostatecznie będzie to zależeć od tego, jak bardzo jesteś skłonny zapomnieć lub zgubić urządzenie mobilne.

Zostanie również zadana seria pytań. Wartości domyślne są więcej niż wystarczające i możesz odpowiedzieć Y dla nich wszystkich. Możesz je jednak dowolnie zmieniać. Nie zamykaj jeszcze okna ani sesji terminali.

Skonfiguruj aplikację mobilną

Zanim przejdziemy do innego użytkownika, wypełnijmy tego, z którego jesteś aktualnie zalogowany.

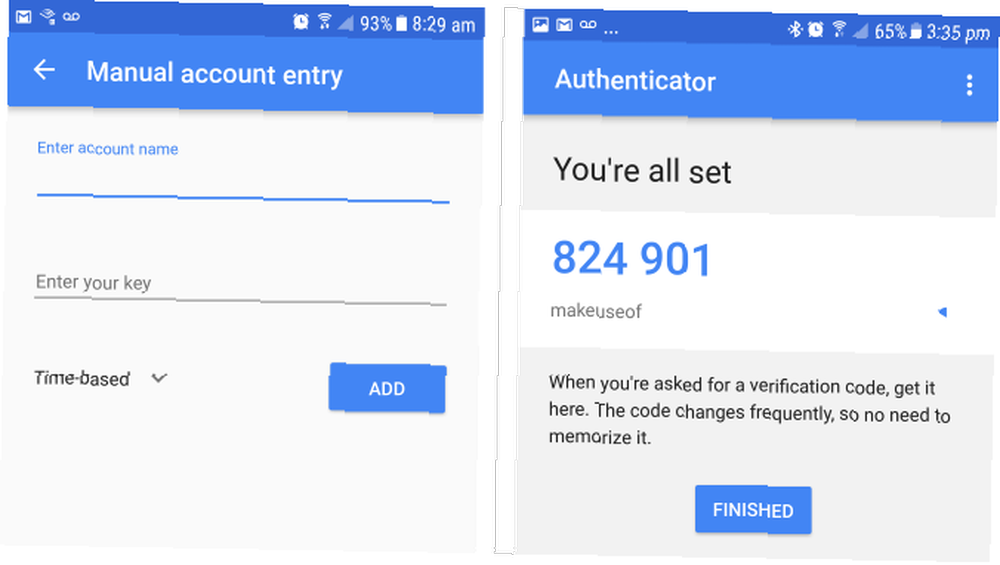

Jeśli uruchamiasz Google Authenticator na swoim urządzeniu mobilnym po raz pierwszy, kliknij Zaczynać. Alternatywnie, w głównym oknie kliknij ikonę plusa w dolnym rogu. Jeśli rozdzielczość w oknie terminala jest wystarczająco dobra, aby zobaczyć kod QR wybierz Zeskanuj kod kreskowy lub Wprowadź dostarczony klucz jeśli kamera twojego urządzenia mobilnego jest podobna do ziemniaka. Jeśli zdecydowałeś się wprowadzić klucz, musisz teraz wprowadzić nazwę konta, aby pomóc Ci zapamiętać, którego konta to dotyczy. Następnie wprowadź klucz weryfikacyjny podany w oknie terminala. Teraz wystarczy trafić DODAJ.

Skanowanie kodu kreskowego wykona te trzy kroki jednocześnie. I voila! Twoje urządzenie mobilne i system mają teraz dodatkową warstwę ochrony. Jedynym możliwym sposobem, w jaki osoba o złych zamiarach może uzyskać dostęp do systemu, jest złamanie hasła i uzyskanie dostępu do skonfigurowanego urządzenia mobilnego.

Ostatnie kroki i testy

Możesz mieć wiele osób korzystających z tego konkretnego systemu. W naszym przykładzie, slaghoople jest dodatkowym użytkownikiem. Uruchom następujące polecenie w sesji terminala:

Sudo su slaghoopleOtwórz aplikację Google Authenticator na urządzeniu mobilnym. Wpisz sześciocyfrowy kod uwierzytelniający, który aplikacja podała w oknie terminala. Wpisz hasło sudo i naciśnij Enter. Powinieneś być teraz zalogowany. Jako nowy użytkownik wydaj następującą komendę:

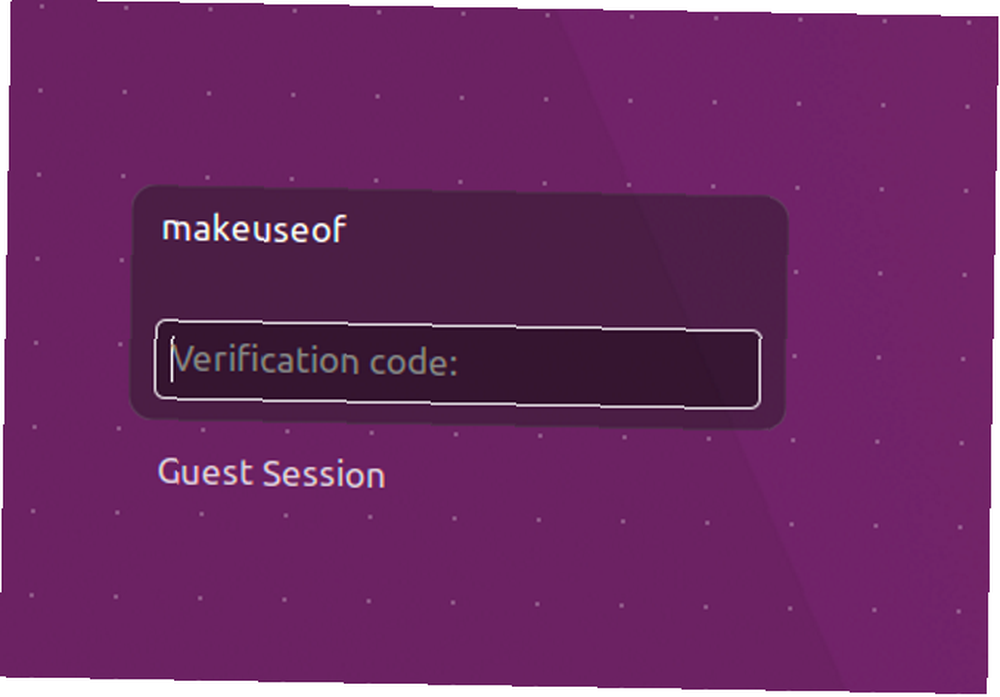

Google-AuthenticatorMożesz teraz po prostu wykonać dokładnie te same kroki, co w przypadku pierwszego użytkownika opisanego powyżej. Po udzieleniu odpowiedzi na pytania otwórz aplikację mobilną Google Authenticator. Dodaj kolejne konto. Wchodzić slaghoople jako nazwa konta, aby pomóc Ci rozróżnić dwa urządzenia mobilne. Wybierz skanowanie kodu kreskowego lub wpisz klucz weryfikacyjny. Slaghoople będzie wymagała teraz kodu z aplikacji mobilnej wraz z hasłem sudo do logowania i wydawania podwyższonych poleceń. Opłucz i powtórz dla dodatkowych użytkowników. Po skonfigurowaniu wszystkich użytkowników zauważysz, że próba zalogowania się lub uruchomienia poleceń sudo wymaga kodu weryfikacyjnego.

I to wszystko. Twój komputer z systemem Linux jest teraz znacznie bezpieczniejszy Jak zaszyfrować dysk flash: 5 narzędzi do ochrony hasłem Jak zaszyfrować dysk flash: 5 narzędzi do ochrony hasłem Chcesz dowiedzieć się, jak szyfrować dysk flash? Oto najlepsze bezpłatne narzędzia do ochrony hasłem i zabezpieczenia pamięci USB. niż wcześniej. Niektórzy mogą twierdzić, że ten proces jest uciążliwy. Oczywiście, że jest! O to chodzi!

Czy wyciekło hasło i system został przejęty? Jak zabezpieczyć swoje wrażliwe dane? Czy używasz obecnie uwierzytelniania dwuskładnikowego? Daj nam znać w komentarzach!

Źródło zdjęcia: Zdjęcie cyfrowe Dave'a Clarka za pośrednictwem Shutterstock.com