Gabriel Brooks

0

1896

143

Ochrona danych osobowych i informacji jest często w centrum uwagi dzięki incydentom takim jak skandal na Facebooku i Cambridge Analytica. Ale większość wycieków informacji nie wynika z tego, że firmy chętnie sprzedają twoje dane. Są raczej wynikiem naruszeń i włamań.

Co gorsza, często słyszysz o tych naruszeniach danych dopiero po latach. Firmy tworzą lepsze narzędzia do walki z cyberprzestępczością Jak sztuczna inteligencja będzie walczyć z nowoczesnymi hakerami i cyberprzestępczością Jak Sztuczna inteligencja będzie walczyć z nowoczesnymi hakerami i cyberprzestępczością W przypadku niedoboru talentów z cyberbezpieczeństwa i epidemii cyberprzestępczości, w jaki sposób firmy mogą walczyć z hakerami? Ze sztuczną inteligencją! , ale nie wygląda to na problem, który zniknie w najbliższym czasie.

Na szczęście istnieje kilka narzędzi online, które pomogą Ci ustalić, czy twoje konta są bezpieczne. Oto kilka najlepszych narzędzi do sprawdzenia, czy Twoje konta internetowe zostały zhakowane lub przejęte.

Zostałem Pwned

Have I Have Pwned to jeden z najlepszych sposobów sprawdzenia, czy Twoje konta internetowe zostały naruszone. Narzędzie wykorzystuje Twój adres e-mail, aby sprawdzić, czy jest on powiązany z zaatakowanymi danymi. Ekspert ds. Bezpieczeństwa Troy Hunt stworzył stronę internetową, która umożliwia użytkownikom odsyłanie ich informacji do baz danych o naruszonych danych uwierzytelniających, które zostały upublicznione na stronach takich jak Pastebin.

Wystarczy wpisać adres e-mail w pasku wyszukiwania witryny. Witryna ustali następnie, czy Twój e-mail pojawił się w jakichkolwiek naruszonych danych.

Jeśli Twój adres e-mail jest powiązany z naruszeniem danych, witryna określa datę naruszenia, serwis lub firmę, której dotyczy problem, oraz szczegóły dotyczące wycieku danych.

Możesz także skorzystać z funkcji Czy byłem wcześniej poinformowany, aby zarejestrować się w usłudze powiadomień, która poinformuje Cię, jeśli na Twoim koncie pojawią się nowe naruszenia danych.

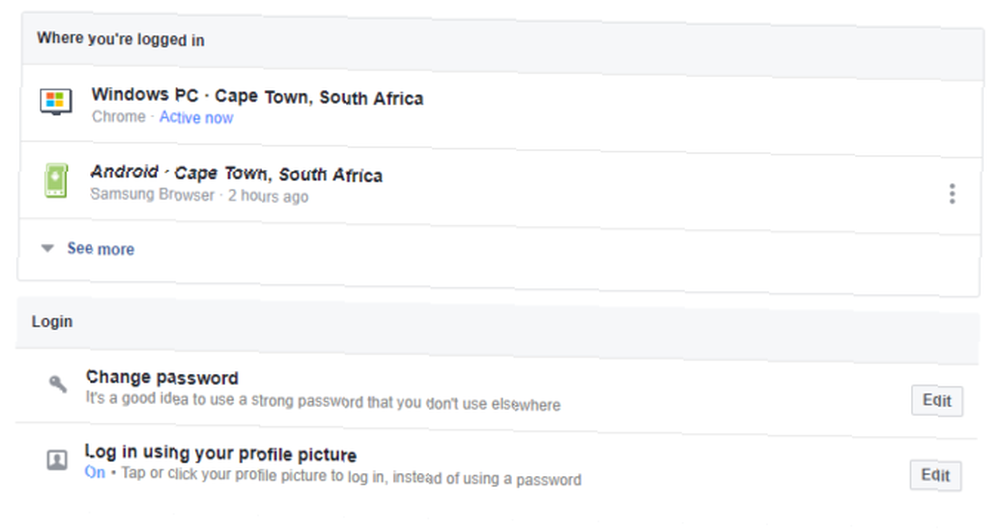

Historia logowania na Facebooku

Z czasem Facebook udostępnił użytkownikom więcej narzędzi do sprawdzania, czy ich konto jest bezpieczne. Najnowsze takie narzędzie pozwala sprawdzić, czy Facebook sprzedał twoje dane Jak sprawdzić, czy Twoje dane na Facebooku zostały sprzedane Jak sprawdzić, czy Twoje dane na Facebooku zostały wyprzedane Możesz teraz sprawdzić, czy Twoje dane zostały udostępnione podczas skandalu Cambridge Analytica bez konieczności czekać, aż Facebook opublikuje informacje z Twojego kanału informacyjnego… do Cambridge Analytica.

Jednak pulpit nawigacyjny konta na Facebooku może pomóc zachować kontrolę nad bezpieczeństwem konta, podając szczegółowe informacje na temat lokalizacji logowania i bieżących aktywnych sesji. Możesz znaleźć to narzędzie pod Ustawienia> Bezpieczeństwo i logowanie.

Facebook udostępnia listę lokalizacji i urządzeń z aktywnymi sesjami w zakładce o nazwie “Gdzie jesteś zalogowany”. Jeśli zauważysz coś niezwykłego, na przykład nierozpoznane urządzenie lub lokalizację, której nie odwiedziłeś, możesz to zgłosić lub wylogować się z sesji, korzystając z menu rozwijanego obok każdej pozycji. Lista pozwala także zobaczyć datę ostatniego logowania, aby uzyskać większy kontekst.

Jeśli masz mnóstwo aktywnych sesji na urządzeniach, których nie używasz, zalecamy wylogowanie się z nich, aby zwiększyć ogólne bezpieczeństwo konta.

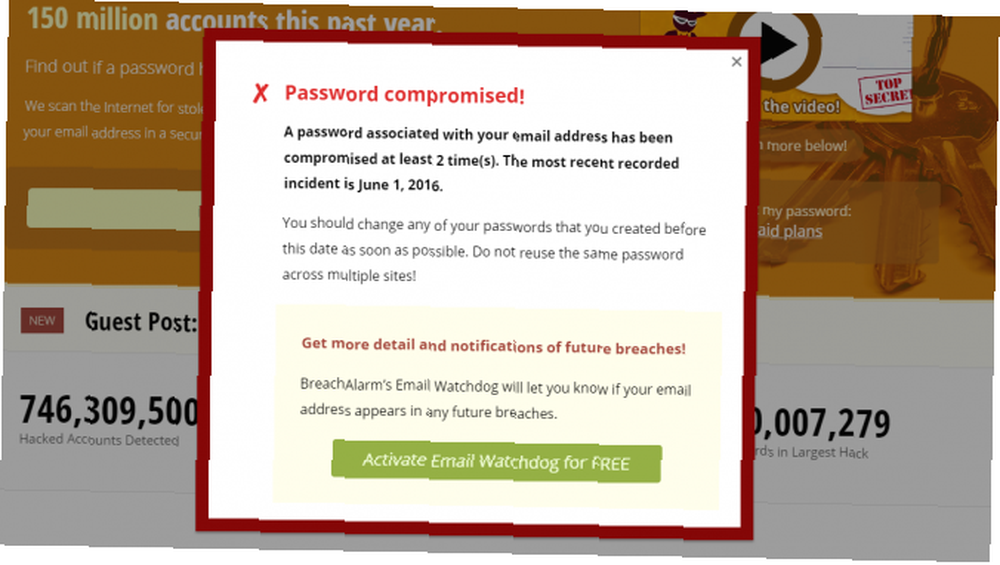

BreachAlarm

BreachAlarm to alternatywne narzędzie do programu Have I Was Pwned, które wykorzystuje podobny proces do sprawdzenia, czy adres e-mail jest powiązany z zhakowanymi danymi. Zapewnia również dane dotyczące wycieków haseł.

Główną różnicą między BreachAlarm a Have I Been Pwned jest to, że ta pierwsza oferuje płatną usługę dla firm. Ta usługa umożliwia użytkownikom subskrybowanie powiadomień o naruszeniu danych, w których pojawiły się ich konta e-mail i dane uwierzytelniające pracowników.

Możesz także zapisać się na inne plany, które oferują różne poziomy wsparcia e-mail od pracowników BreachAlarm.

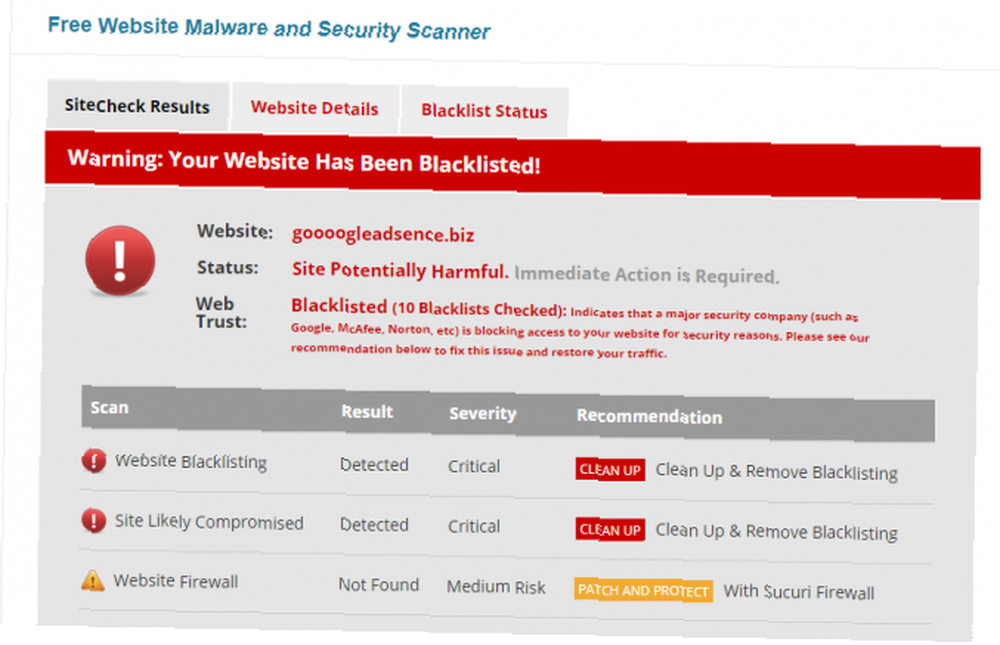

Sucuri SiteCheck

Hakerzy atakują nie tylko osobiste konta internetowe, takie jak media społecznościowe, ale także strony internetowe. Podczas gdy w większych witrynach stosuje się szereg środków bezpieczeństwa, w witrynach małych firm lub blogerów często występują ataki hakerskie.

Możesz sprawdzić swoją witrynę pod kątem złośliwego oprogramowania za pomocą Sucuri SiteCheck, bezpłatnego narzędzia do skanowania w poszukiwaniu złośliwego oprogramowania w domenie. Sucuri przeszukuje adres domeny pod kątem każdego znanego złośliwego oprogramowania, jego czarnej listy, błędów witryny i nieaktualnego oprogramowania. Określi również, czy masz zaporę internetową.

Testowaliśmy to narzędzie ze znanymi stronami ze złośliwym oprogramowaniem w porównaniu ze stronami, o których wiemy, że są bezpieczne, aby potwierdzić, że narzędzie może dokładnie zidentyfikować zainfekowaną stronę.

Chociaż SiteCheck oferuje użytkownikom opcję rejestracji w usługach Sucuri w celu usunięcia luk w zabezpieczeniach, narzędzie jest bezpłatne.

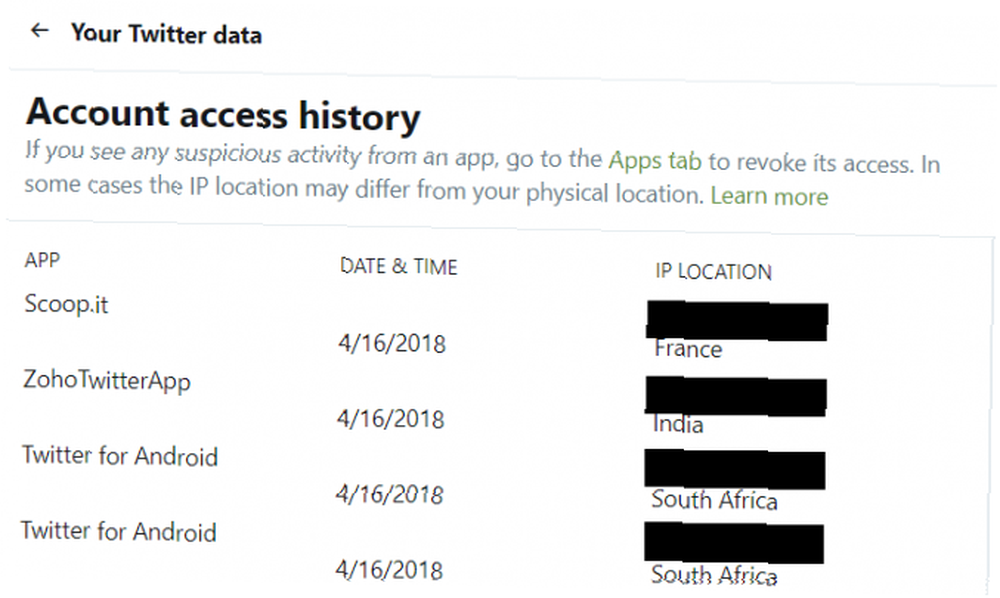

Historia dostępu do konta na Twitterze i uprawnienia

Podobnie jak Facebook, Twitter umożliwia użytkownikom monitorowanie lokalizacji logowania i aktywnych sesji. Pomoże to ustalić, czy nieupoważnione osoby trzecie uzyskują dostęp do Twojego konta.

Aby to zrobić, po prostu otwórz menu Twoje dane Twittera w ustawieniach Twittera. Tutaj możesz znaleźć historię logowania do swojego konta. Ta historia zawiera listę lokalizacji, z których uzyskano dostęp do Twojego konta, a także aplikację, która uzyskała dostęp do Twojego konta.

Jeśli korzystasz z aplikacji do planowania, takich jak Zoho Social lub Buffer, możesz spodziewać się kilku zagranicznych lokalizacji w historii swojego konta. Wynika to z faktu, że Twitter odnotowuje lokalizację IP aplikacji, a nie fizyczną lokalizację, w której używasz aplikacji.

Jeśli w historii lokalizacji widzisz obcy kraj, sprawdź pod nazwami aplikacji, czy jest to autoryzowana usługa. Jeśli zobaczysz aplikację, której nie rozpoznajesz lub z której już nie korzystasz, możesz cofnąć dostęp na karcie Aplikacje na Twitterze.

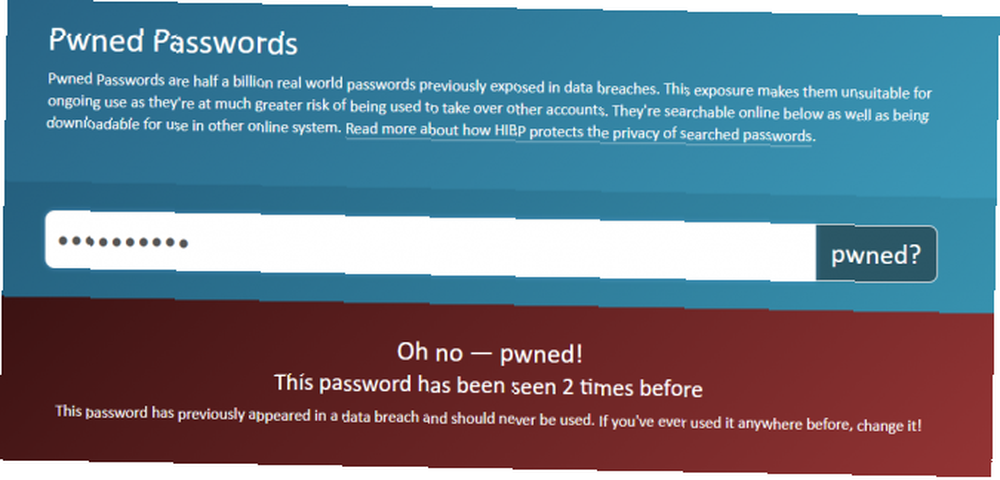

Hasła Pwned

Pwned Passwords jest częścią Have I Was Pwned, ale zamiast sprawdzania adresów e-mail, narzędzie sprawdza listy wyciekłych haseł. Jest to szczególnie przydatne, gdy wiadomo, że wielu hakerów stosuje upychanie poświadczeń w celu uzyskania dostępu do kont użytkowników.

Jeśli jesteś osobą, która odzyskuje swoje hasło lub używa tego samego hasła na wszystkich kontach, ważne jest, aby wiedzieć, czy twoje hasło jest rzeczywiście bezpieczne. Hasła Pwned obejmują pół miliarda haseł narażonych na naruszenia.

Narzędzie zauważa, że nawet jeśli twoje hasło nie pojawiło się w żadnym naruszeniu, nie oznacza to, że jest to dobre hasło. Więc nawet jeśli wszystko będzie jasne, upewnij się, że tworzysz silne hasła. Popraw bezpieczeństwo w sieci, używając automatycznie generowanych haseł Chrome. Popraw bezpieczeństwo w sieci, używając automatycznie generowanych haseł w Chrome. Czy wiesz, że Chrome ma wbudowany generator haseł? dla wszystkich twoich kont.

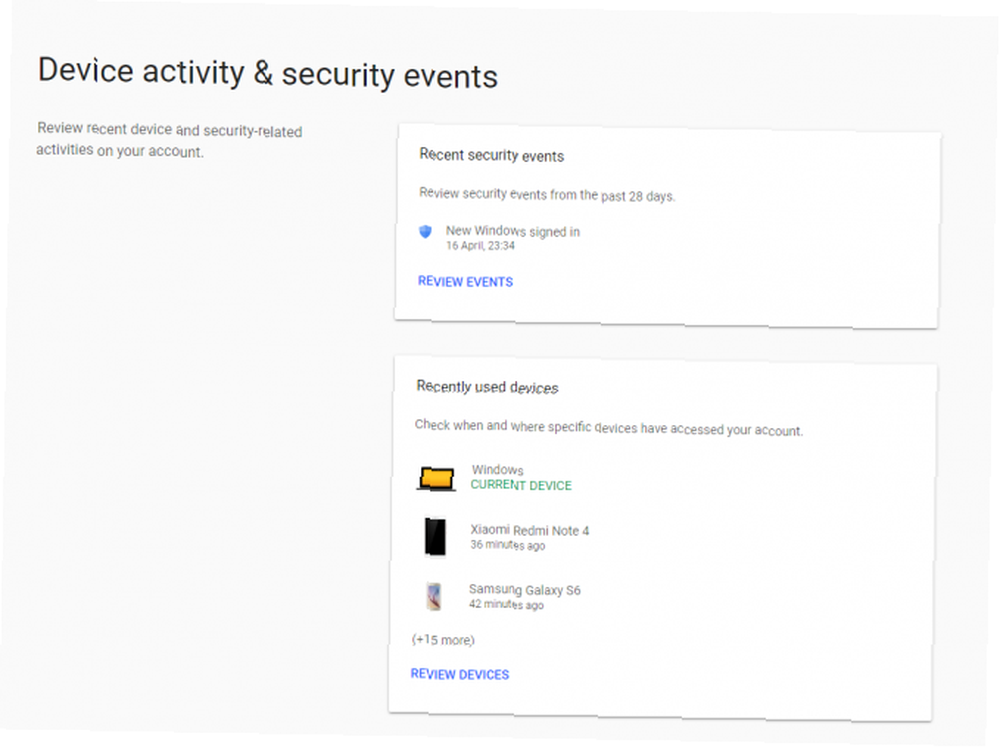

Konta Google: Aktywność urządzenia i zdarzenia związane z bezpieczeństwem

Narzędzie bezpieczeństwa Google pozwala użytkownikom sprawdzać aktywność i lokalizacje logowania dla wszystkich aplikacji i kont związanych z Google. Aby uzyskać dostęp do tej historii, wystarczy zalogować się do swojego profilu Google i wybrać “aktywność urządzenia i zdarzenia bezpieczeństwa”. Na tej karcie zobaczysz wszelkie zmiany hasła lub dodane opcje odzyskiwania, które miały miejsce w ciągu ostatnich 28 dni.

Możesz także sprawdzić, ile urządzeń jest aktualnie zalogowanych na twoje konta Google. Wszelkie zdarzenia związane z bezpieczeństwem będą również miały znacznik geolokalizacji, co oznacza, że możesz dokładnie sprawdzić, gdzie to się wydarzyło.

Jeśli zauważysz coś podejrzanego, wybierz opcję Zabezpiecz swoje konto.

Aby zarządzać aplikacjami, które mają dostęp do Twojego konta Google, przejdź do Logowanie i bezpieczeństwo> Aplikacje z dostępem do konta> Zarządzaj aplikacjami. Tutaj możesz przejrzeć swoje aplikacje i w razie potrzeby odwołać uprawnienia.

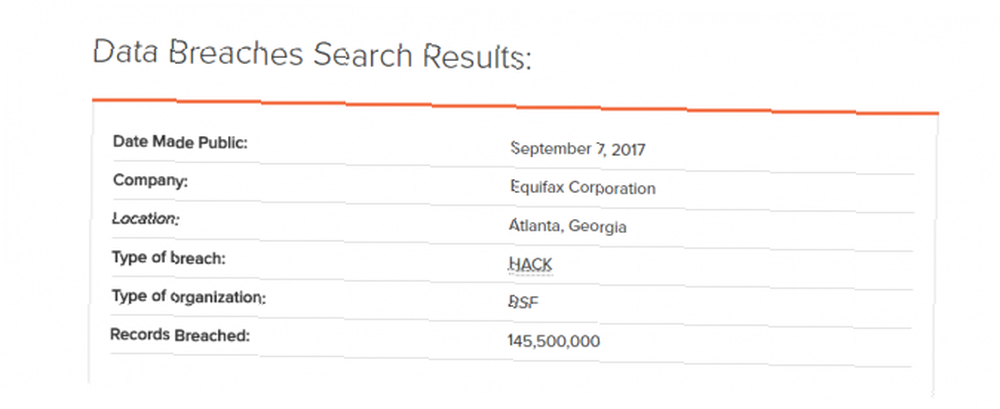

Ręcznie sprawdź, czy nie doszło do naruszenia danych

Chociaż wiele narzędzi z tej listy jest dość obszernych, pozwalają tylko sprawdzić niektóre poświadczenia lub określone konta. Dlatego użycie narzędzia, takiego jak PrivacyRights.org, może być przydatne do określenia bezpieczeństwa konta.

Witryna ma rejestr wszystkich naruszeń danych w Stanach Zjednoczonych od 2005 r. Jest to w sumie ponad 8 000 naruszeń.

Prawa do prywatności działają jak wyszukiwarka naruszeń danych, umożliwiając filtrowanie wyników według nazw firm, branży, daty naruszeń i innych. Wymaga to nieco więcej wysiłku niż inne narzędzia z tej listy, ale usuwa niektóre luki. Na przykład BreachAlarm i Have I Was Pwned nie będą w stanie poinformować Cię o naruszeniu danych na kontach, które nie zawierają Twojego adresu e-mail, takich jak konta bankowości internetowej lub konta uniwersyteckie online.

Ale za pomocą narzędzia do wyszukiwania praw do prywatności możesz sprawdzić, czy w ostatnim dziesięcioleciu doszło do naruszenia danych przez Twój bank lub uniwersytet. Po prostu wyszukaj nazwę swojej instytucji, aby zobaczyć, czy została zhakowana.

Witryna nie będzie w stanie stwierdzić, czy dane zostały naruszone. Jednak po określeniu, czy instytucja została naruszona, możesz dowiedzieć się, czy powinieneś zmienić dane logowania. Na przykład poszukiwanie Equifax wyświetli szczegółowe informacje na temat niesławnego naruszenia danych Equifax Jak sprawdzić, czy dane zostały skradzione w wyniku naruszenia Equifax Jak sprawdzić, czy dane zostały skradzione w wiadomości o naruszeniu Equifax Wiadomości właśnie ujawniły się z powodu naruszenia danych Equifax, które wpływa na do 80 procent wszystkich użytkowników kart kredytowych w USA. Czy jesteś jednym z nich? Oto jak to sprawdzić. .

Nie daj się zhakować podczas sprawdzania, czy zostałeś zhakowany

Niezwykle ważne jest, aby zabezpieczyć konta i upewnić się, że dane nie zostaną naruszone. Jednocześnie twoja chęć zrobienia tego nie powinna być źródłem naruszenia.

Niektóre narzędzia dostępne w Internecie nie są bezpieczne. Albo, co gorsza, udają narzędzia bezpieczeństwa, ale w rzeczywistości próbują zdobyć poświadczenia. To tylko jeden ze sposobów, w jaki hakerzy uzyskują dostęp do twoich kont.

Podczas sprawdzania bezpieczeństwa konta pamiętaj, aby używać tylko narzędzi, za które inni poręczyli. Jeśli witryna strony trzeciej wymaga podania więcej niż prostego adresu e-mail, raczej go unikaj.

Nawet jeśli naruszenie nie wpłynęło na Ciebie, zawsze powinieneś rozważyć zwiększenie bezpieczeństwa swojego konta internetowego. Aby uzyskać wskazówki, jak to zrobić, przeczytaj nasz przewodnik dotyczący konfigurowania uwierzytelniania dwuskładnikowego Jak skonfigurować uwierzytelnianie dwuskładnikowe na wszystkich kontach społecznościowych Jak skonfigurować uwierzytelnianie dwuskładnikowe na wszystkich kontach społecznościowych Zobaczmy, które platformy mediów społecznościowych obsługuje uwierzytelnianie dwuskładnikowe i sposób jego włączenia. dla twoich kont społecznościowych.