Owen Little

44

1424

158

Ludzie korzystają z bezpiecznych usług przesyłania wiadomości z szyfrowaniem typu end-to-end, takich jak WhatsApp lub Telegram, ponieważ uważają, że zapewnią bezpieczeństwo swoich wiadomości i urządzeń. Chociaż jest to ogólnie prawda, istnieją problemy z bezpieczeństwem tych aplikacji, o których użytkownicy powinni wiedzieć.

Ostatnio na urządzeniach z Androidem WhatsApp i Telegram ujawniono exploit o nazwie jacking plików multimedialnych. Jeśli korzystasz z jednej z tych aplikacji, musisz podjąć kroki w celu ochrony siebie i urządzenia.

W jaki sposób pliki multimedialne stanowią zagrożenie bezpieczeństwa?

Firma zajmująca się bezpieczeństwem Symantec ogłosiła lukę, która może być wykorzystana do rozpowszechniania fałszywych wiadomości lub nakłaniania użytkowników do wysyłania płatności na zły adres. Działa za pośrednictwem systemu, który pozwala aplikacjom do przesyłania wiadomości odbierać pliki multimedialne, na przykład gdy znajomy wysyła Ci zdjęcie lub film za pomocą aplikacji.

Aby otrzymać plik, urządzenie z Androidem musi mieć uprawnienia do zapisu w pamięci zewnętrznej. Oznacza to, że aplikacja może pobrać plik przesłany do Ciebie i zapisać go na karcie SD urządzenia.

Idealnie byłoby, gdyby aplikacje takie jak Telegram lub WhatsApp miały tylko uprawnienia do zapisu w pamięci wewnętrznej. Oznacza to, że pliki można wyświetlać w aplikacji, ale nie są dostępne dla innych aplikacji. Oznaczałoby to jednak, że jeśli ktoś wyśle Ci zdjęcie, nie możesz automatycznie zobaczyć go w galerii aparatu.

WhatsApp domyślnie zapisuje pliki w pamięci zewnętrznej. Telegram zapisuje pliki na karcie SD, jeśli “Zapisz w galerii” opcja jest włączona.

Co to jest podłączanie plików multimedialnych?

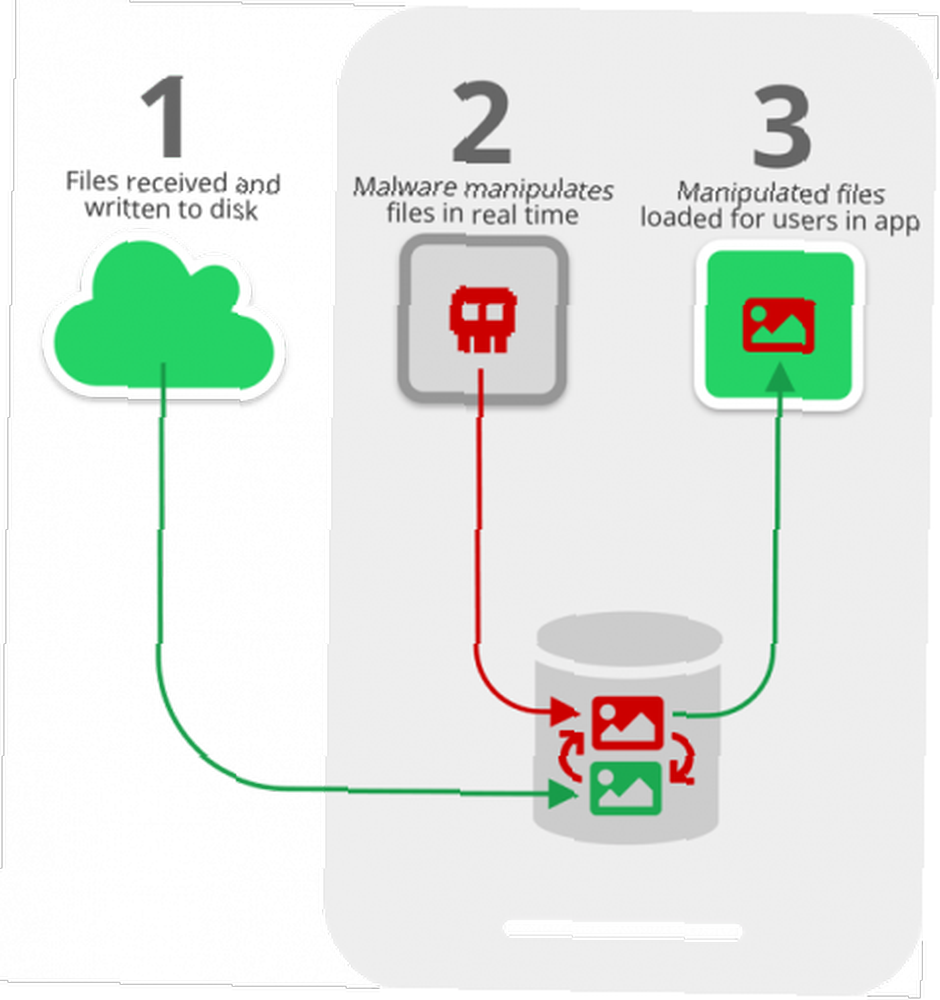

Atak polega na przechwytywaniu procesu, w którym aplikacja do przesyłania wiadomości zapisuje pliki multimedialne.

Po pierwsze, użytkownik pobiera niewinnie wyglądającą aplikację, taką jak darmowa gra, ale w rzeczywistości ukryte jest złośliwe oprogramowanie, które działa w tle urządzenia.

Teraz użytkownik przechodzi do aplikacji do przesyłania wiadomości. Jeśli aplikacja zapisuje pliki multimedialne w pamięci zewnętrznej, złośliwa aplikacja może atakować pliki w momencie między momentem ich zapisania na dysku twardym a czasem, w którym są wyświetlane w aplikacji.

Zdjęcie kredytowe: Symantec

Jest to podobne do ataku typu man-in-the-middle Co to jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Czym jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Jeśli słyszałeś o atakach typu „człowiek w środku”, ale nie masz pewności, co to znaczy, to jest ten artykuł dla Ciebie. . Złośliwa aplikacja monitoruje urządzenie pod kątem wszelkich zmian w pamięci zewnętrznej i wykonuje kroki w momencie wykrycia zmiany. Po zapisaniu prawdziwego pliku na urządzeniu z aplikacji do przesyłania wiadomości złośliwa aplikacja wkracza i zastępuje ten plik własnym plikiem. Następnie fałszywy plik jest wyświetlany w aplikacji do przesyłania wiadomości.

Działa to w przypadku obrazów i plików audio. Nawet zamienia miniaturę w aplikacji do przesyłania wiadomości, więc użytkownicy nie mają pojęcia, że plik, który otwierają, nie jest plikiem, do którego wysłał im kontakt.

Jakiego rodzaju informacji można manipulować?

Przykładem tego, w jaki sposób można to niewłaściwie wykorzystać, jest sprzedawca, który używa WhatsApp lub Telegram do wysyłania faktury do klienta. Jeśli urządzenie klienta zawiera złośliwe oprogramowanie, może zamienić fakturę na fałszywą. Fałszywa faktura zawiera dane bankowe oszusta zamiast danych bankowych dostawcy.

Klient zapłaciłby następnie scammerowi sumę faktury. Nigdy nie będą świadomi, że zostali oszukani. O ile klient byłby tego świadomy, widziałby regularną fakturę od swojego dostawcy i nie miał powodu, by jej nie ufać.

Zagrożone mogą być również inne dokumenty osobiste i biznesowe. Exploit może manipulować osobistymi zdjęciami lub filmami, notatkami głosowymi lub dokumentami biznesowymi. Może to być coś małego, jak zamiana zdjęć wysłanych przez aplikacje na nieodpowiednie obrazy. Może to być coś bardziej wyrafinowanego, np. Dyrektor wykonawczy, który zapisuje notatkę głosową na swoim telefonie i wysyła ją do sekretarki w celu transkrypcji.

Notatkę głosową można zmienić, aby powiedzieć wszystko, czego chcą napastnicy, powodując chaos.

Ta sytuacja jest szczególnie niepokojąca, ponieważ ludzie zaczęli ufać, że wiadomości wysyłane za pomocą usług z szyfrowaniem typu end-to-end są bezpieczne. Wiele osób wie, że wiadomości SMS lub e-mail można podrobić. Co to jest fałszowanie wiadomości e-mail? W jaki sposób oszuści fałszują fałszywe wiadomości e-mail Co to jest fałszowanie wiadomości e-mail? Jak oszuści fałszują fałszywe wiadomości e-mail Wygląda na to, że Twoje konto e-mail zostało zhakowane, ale te dziwne wiadomości, których nie wysłałeś, są spowodowane fałszowaniem wiadomości e-mail. . Dlatego szukają oszustwa, nawet jeśli wiadomość wydaje się pochodzić od kogoś, kogo znają. Ale ludzie ufają szyfrowanej wiadomości. Nie są tak świadomi potencjalnego zagrożenia bezpieczeństwa, które mogą stwarzać te aplikacje.

W jaki sposób Jack Media File Jacking może rozpowszechniać fałszywe wiadomości?

Jednym z nieoczekiwanych problemów, które może spowodować ten atak, jest rozpowszechnianie fałszywych wiadomości. Wiele osób korzysta z funkcji Telegram zwanej kanałami. Kanały to fora, za pośrednictwem których administrator może wysyłać wiadomości do dużej grupy subskrybentów. Niektóre osoby używają tego jako źródła wiadomości, przeglądając codzienne wiadomości z zaufanego kanału w aplikacji Telegram.

Niepokojące jest to, że jacking pliku multimedialnego mógłby zostać wykorzystany do zakłócania kanałów informacyjnych. Zaufany administrator kanału informacyjnego wysyła obraz warty wiadomości. Następnie ten obraz jest przechwytywany przez złośliwą aplikację na telefonie odbiorcy. Prawdziwy obraz zamieniany jest na fałszywy obraz wiadomości. Administrator nie miałby pojęcia, że tak się stało, a odbiorca pomyślałby, że obraz był prawdziwą wiadomością.

Jak chronić swoje urządzenia przed podłączaniem plików multimedialnych

Prawdziwe rozwiązanie tej usterki będzie wymagało od programistów ponownego przemyślenia sposobu zapisywania plików na dysku w systemie Android. Jednak w międzyczasie istnieje szybka poprawka dla użytkowników. Musisz po prostu wyłączyć zapisywanie plików w pamięci zewnętrznej.

Aby to zrobić w Telegramie, otwórz menu, przesuwając palcem po lewej stronie aplikacji i przejdź do Ustawienia. Następnie przejdź do ustawienia czatu. Upewnij się, że Zapisz w galerii przełącznik jest ustawiony na poza.

Aby wyłączyć zewnętrzne przechowywanie plików w WhatsApp, przejdź do Ustawienia, następnie do Czaty. Upewnij się, że Widoczność mediów przełącznik jest ustawiony na poza.

Po zmianie tego ustawienia aplikacja do obsługi wiadomości będzie chroniona przed atakami polegającymi na wtargnięciu plików multimedialnych.

Zaktualizuj ustawienia WhatsApp i telegramu, aby uniknąć łączenia się z mediami

Jacking plików multimedialnych jest przykładem sprytnego sposobu, w jaki atakujący mogą ingerować w twoje urządzenie za pośrednictwem aplikacji do przesyłania wiadomości. Dobrym pomysłem jest zmiana ustawień, aby upewnić się, że urządzenie nie jest narażone na ataki.

Podczas gdy uczysz się o zabezpieczeniach i aplikacjach do przesyłania wiadomości, sprawdź zagrożenia bezpieczeństwa WhatsApp, o których użytkownicy powinni wiedzieć. Czy WhatsApp jest bezpieczny? 5 zagrożeń bezpieczeństwa, o których użytkownicy powinni wiedzieć. Czy WhatsApp jest bezpieczny? 5 Zagrożenia dla bezpieczeństwa Użytkownicy powinni wiedzieć o bezpieczeństwie WhatsApp to wyzwanie. Jest to ulubiony cel oszustów i hakerów. Czy WhatsApp jest bezpieczny? Oto, co musisz wiedzieć. .