Peter Holmes

0

4044

453

Debian jest jedną z najpopularniejszych dystrybucji Linuksa. Jest solidny, niezawodny, w porównaniu do Arch i Gentoo, stosunkowo łatwy do zrozumienia dla początkujących. Ubuntu jest na nim zbudowane Debian vs. Ubuntu: Jak daleko Ubuntu przyszło za 10 lat? Debian vs Ubuntu: Jak daleko doszło do Ubuntu za 10 lat? Ubuntu ma teraz 10 lat! Król dystrybucji Linuksa przeszedł długą drogę od swojego powstania w 2004 roku, więc spójrzmy na to, jak rozwijał się inaczej niż Debian, dystrybucja po ... i często jest używany do zasilania Raspberry Pi Jak zainstalować system operacyjny na Raspberry Pi Jak zainstalować system operacyjny na Raspberry Pi Oto jak zainstalować system operacyjny na Raspberry Pi i jak sklonować idealną konfigurację do szybkiego odzyskiwania po awarii. .

Według założyciela Wikileaks, Juliana Assange'a, jest rzekomo w zasięgu amerykańskiego aparatu wywiadowczego.

Albo to jest?

Przemawiając na konferencji World Hosting Days w 2014 r. Julian Assange opisał, w jaki sposób niektóre narody twierdzą (nie wymieniając żadnych nazwisk), kaszel Ameryka kaszel) celowo spowodowały, że niektóre dystrybucje Linuksa stały się niepewne, w celu objęcia ich kontrolą swojego magnesu nadzoru. Tutaj możesz zobaczyć pełną ofertę po 20 minutach:

Ale czy Assange ma rację?

Spojrzenie na Debiana i bezpieczeństwo

W przemówieniu Assange'a wspomina, jak niezliczone dystrybucje zostały celowo sabotowane. Ale wspomina o Debianie wg nazwy, więc równie dobrze możemy się na tym skoncentrować.

W ciągu ostatnich 10 lat w Debianie zidentyfikowano wiele luk w zabezpieczeniach. Niektóre z nich to poważne luki w stylu zero-day. Co to jest luka w zabezpieczeniach zerowego dnia? [MakeUseOf wyjaśnia] Co to jest luka w Zero Day? [MakeUseOf wyjaśnia], które ogólnie wpłynęły na system. Inne wpłynęły na jego zdolność do bezpiecznej komunikacji ze zdalnymi systemami.

Jedyną podatnością, o której wyraźnie wspomina Assange, jest błąd w generatorze liczb losowych OpenSSL Debiana, który został odkryty w 2008 roku.

Liczby losowe (lub przynajmniej pseudolosowe; niezwykle trudno jest uzyskać prawdziwą losowość na komputerze) są istotną częścią szyfrowania RSA. Gdy generator liczb losowych staje się przewidywalny, spada skuteczność szyfrowania i możliwe jest odszyfrowanie ruchu.

Trzeba przyznać, że w przeszłości NSA celowo osłabiała siłę szyfrowania na poziomie komercyjnym, zmniejszając entropię losowo generowanych liczb. To było dawno temu, kiedy silne szyfrowanie było podejrzane przez rząd USA, a nawet podlegało przepisom eksportowym dotyczącym broni. The Code Book Simona Singha całkiem dobrze opisuje tę epokę, koncentrując się na początkach Całej Dobrej Prywatności Philipa Zimmermana i toczącej się legalnej bitwie, którą stoczył z rządem USA.

Ale to było dawno temu i wydaje się, że błąd w 2008 roku był mniej wynikiem złośliwości, ale raczej oszałamiającą niekompetencją technologiczną.

Dwa wiersze kodu zostały usunięte z pakietu OpenSSL Debiana, ponieważ generowały komunikaty ostrzegawcze w narzędziach kompilacji Valgrind i Purify. Linie zostały usunięte, a ostrzeżenia zniknęły. Ale integralność implementacji OpenSSL przez Debiana była zasadniczo kalekie.

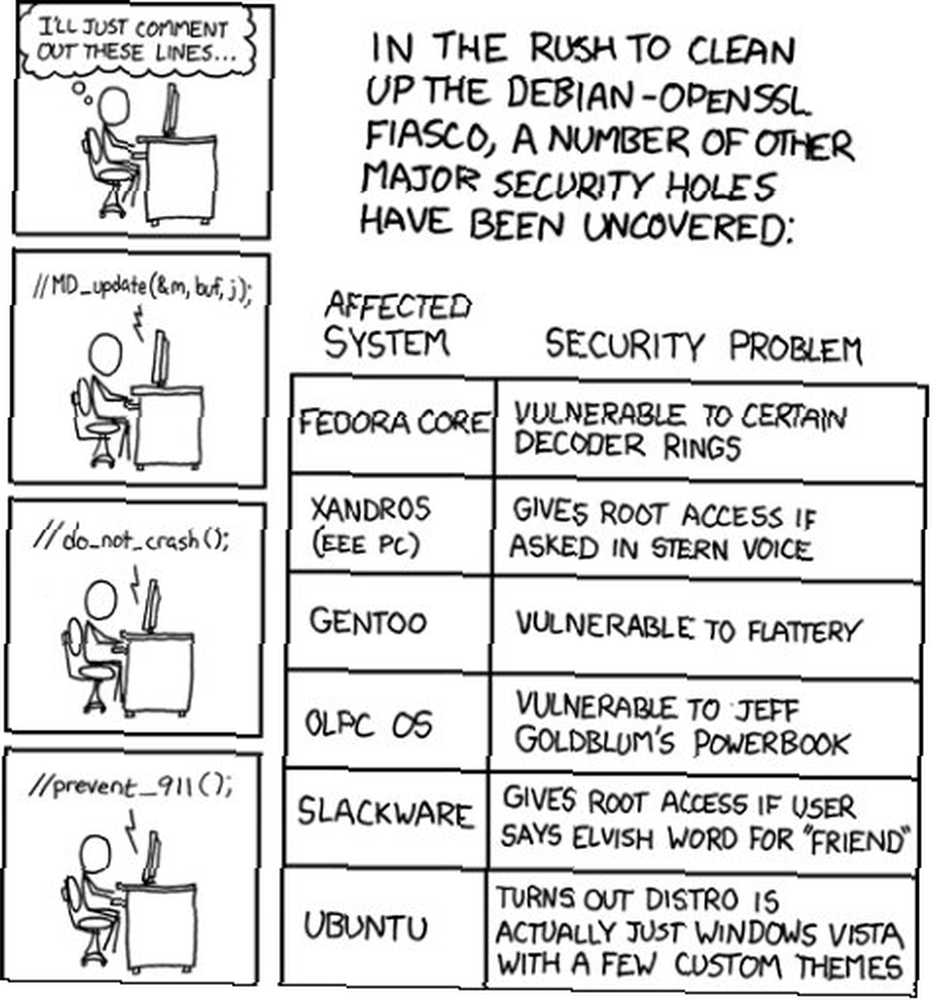

Jak nakazuje brzytwa Hanlona, nigdy nie przypisuj złośliwości temu, co równie łatwo można wytłumaczyć jako niekompetencję. Nawiasem mówiąc, ten konkretny błąd został satyryczny przez komiks internetowy XKCD.

Pisząc na ten temat, blog IgnorantGuru również spekuluje na temat ostatniego błędu Heartbleed (który omówiliśmy w zeszłym roku Heartbleed - Co możesz zrobić, aby zachować bezpieczeństwo? Heartbleed - Co możesz zrobić, aby zachować bezpieczeństwo?) Również mógł być produktem bezpieczeństwa usługi celowo próba podważenia kryptografii w systemie Linux.

Heartbleed był luką w zabezpieczeniach biblioteki OpenSSL, która potencjalnie mogła zobaczyć, jak złośliwy użytkownik kradnie informacje chronione przez SSL / TLS, czytając pamięć podatnych serwerów i uzyskując tajne klucze używane do szyfrowania ruchu. W tym czasie zagrażało to integralności naszych systemów bankowości internetowej i handlu. Setki tysięcy systemów były podatne na atak i wpłynęło to prawie na każdą dystrybucję Linuksa i BSD.

Nie jestem pewien, jak prawdopodobne jest, że stoją za tym służby bezpieczeństwa.

Pisanie solidnego algorytmu szyfrowania jest ekstremalnie trudne. Wdrożenie jest podobnie trudne. Jest nieuniknione, że w końcu zostanie odkryta luka w zabezpieczeniach lub usterka (często są to błędy OpenSSL Massive Bug w OpenSSL, które narażają dużą część Internetu. Ryzyko Massive Bug w OpenSSL, które stanowią dużą część Internetu zagrożonego Jeśli jesteś jedną z tych osób, które zawsze wierzyły że kryptografia typu open source jest najbezpieczniejszym sposobem komunikowania się w Internecie, czeka Cię niespodzianka.) jest tak poważna, że trzeba stworzyć nowy algorytm lub przepisać implementację.

Właśnie dlatego algorytmy szyfrowania obrały ścieżkę ewolucyjną, a nowe są budowane, gdy wykryte zostaną niedociągnięcia w porządku.

Poprzednie zarzuty dotyczące rządowych ingerencji w Open Source

Oczywiście rządy nie są zainteresowane projektami typu open source. Nie jest również niespotykane, aby rządy były oskarżane o wymierny wpływ na kierunek lub funkcjonalność projektu oprogramowania, albo poprzez przymus, infiltrację, albo przez wspieranie go finansowo.

Yasha Levine jest jednym z dziennikarzy śledczych, których najbardziej podziwiam. Teraz pisze dla Pando.com, ale wcześniej obciął zęby pisząc do legendarnego moskiewskiego dwutygodnika, The Exile, który został zamknięty w 2008 roku przez rząd Putina. W ciągu jedenastoletniego życia stał się znany ze swojej grubiańskiej, oburzającej zawartości, podobnie jak z powodu ostrej sprawozdawczości śledczej Levine'a (i współzałożyciela Marka Amesa, który również pisze dla Pando.com).

Ten talent do dziennikarstwa śledczego podążył za nim na Pando.com. W ciągu ostatniego roku Levine opublikował wiele artykułów podkreślających powiązania między Projektem Tor i tym, co nazywa kompleksem nadzoru wojskowego USA, ale tak naprawdę jest to Biuro Badań Marynarki Wojennej (ONR) i Zaawansowane Projekty Badawcze Obrony Agencja (DARPA).

Tor (lub router cebulowy) Naprawdę prywatne przeglądanie: nieoficjalny przewodnik użytkownika po Tor Naprawdę prywatny przeglądanie: nieoficjalny przewodnik użytkownika po Tor Tor zapewnia naprawdę anonimowe i niewykrywalne przeglądanie i wysyłanie wiadomości, a także dostęp do tzw. “Głęboka sieć”. Tor nie może zostać złamany przez żadną organizację na tej planecie. , dla tych, którzy nie są zbyt szybcy, to oprogramowanie, które anonimizuje ruch, odbijając go przez wiele zaszyfrowanych punktów końcowych. Zaletą tego jest to, że możesz korzystać z Internetu bez ujawniania swojej tożsamości lub podlegania lokalnej cenzurze, co jest przydatne, jeśli żyjesz w represyjnych reżimach, takich jak Chiny, Kuba lub Erytrea. Jednym z najprostszych sposobów na uzyskanie tego jest przeglądarka Tor oparta na przeglądarce Firefox, o której mówiłem kilka miesięcy temu Jak przeglądać Facebook Over Tor w 5 krokach Jak przeglądać Facebook Over Tor w 5 krokach Chcesz być bezpieczny podczas korzystania z Facebooka ? Sieć społecznościowa uruchomiła adres .onion! Oto jak korzystać z Facebooka na Tor. .

Nawiasem mówiąc, medium, w którym czytasz ten artykuł, samo w sobie jest produktem inwestycji DARPA. Bez ARPANET nie byłoby Internetu.

Podsumowując punkty Levine'a: ponieważ TOR otrzymuje większość swojego finansowania od rządu USA, jest on zatem nieuchronnie z nimi powiązany i nie może dłużej działać niezależnie. Istnieje również wielu współpracowników TOR, którzy wcześniej współpracowali z rządem USA w takiej czy innej formie.

Aby w pełni przeczytać punkty Levine'a, przeczytaj “Prawie każdy zaangażowany w rozwój Tora był (lub jest) finansowany przez rząd USA”, opublikowany 16 lipca 2014 r.

Następnie przeczytaj to obalenie autorstwa Micaha Lee, który pisze dla The Intercept. Podsumowując kontrargumenty: DOD jest tak samo zależny od TOR, aby chronić swoich pracowników, projekt TOR zawsze był otwarty, skąd pochodzą ich finanse.

Levine to świetny dziennikarz, któremu zdarzają się podziw i szacunek. Ale czasami martwię się, że wpadnie w pułapkę myślenia, że rządy - jakikolwiek rząd - są monolitycznymi bytami. Nie są. Jest to raczej złożona maszyna z różnymi niezależnymi trybikami, z których każda ma własne zainteresowania i motywacje, działająca autonomicznie.

Jego całkowicie prawdopodobne że jeden departament rządu byłby skłonny zainwestować w narzędzie do emancypacji, podczas gdy inny zaangażowałby się w zachowania przeciw wolności i prywatności.

I jak pokazał Julian Assange, niezwykle łatwo jest założyć, że istnieje spisek, gdy logiczne wyjaśnienie jest o wiele bardziej niewinne.

Teoretycy spiskowi to ci, którzy twierdzą, że są ukryte, ilekroć istnieją niewystarczające dane do poparcia tego, co na pewno jest prawdziwe.

- Neil deGrasse Tyson (@neiltyson) 7 kwietnia 2011 r

Czy trafiliśmy na szczyt WikiLeaks?

Czy to tylko ja, czy minęły najlepsze dni WikiLeaks?

Nie tak dawno temu Assange przemawiał na wydarzeniach TED w Oxfordzie i konferencjach hakerów w Nowym Jorku. Marka WikiLeaks była silna i odkryli naprawdę ważne rzeczy, takie jak pranie pieniędzy w szwajcarskim systemie bankowym i szalona korupcja w Kenii.

Teraz WikiLeaks został przyćmiony przez postać Assange'a - człowieka, który żyje na wygnaniu z własnej woli w londyńskiej ambasadzie Ekwadoru, uciekając przed dość poważnymi zarzutami kryminalnymi w Szwecji.

Sam Assange najwyraźniej nie był w stanie zwiększyć swojej wcześniejszej sławy i teraz zaczął wygłaszać dziwaczne roszczenia wobec każdego, kto chce słuchać. To prawie smutne. Zwłaszcza, gdy weźmie się pod uwagę, że WikiLeaks wykonał bardzo ważną pracę, która została wykolejeniona przez side-show Juliana Assange'a.

Ale cokolwiek myślisz o Assange, jest jedna rzecz, która jest prawie pewna. Nie ma absolutnie żadnych dowodów na to, że USA przeniknęły do Debiana. Albo jakakolwiek inna dystrybucja Linuksa.

Zdjęcie: 424 (XKCD), kod (Michael Himbeault)