Michael Fisher

0

2305

530

Prawdopodobnie słyszałeś już trochę o szyfrowaniu, ale brzmi to jak coś zbyt złożonego, zbyt specjalistycznego, aby rozważyć użycie siebie.

Ale szyfrowanie to po prostu sposób szyfrowania danych na pozornie losowe znaki, zwane tekstem szyfrowanym, który można rozszyfrować tylko w sensowne informacje, gdy autoryzowany użytkownik wprowadzi prawidłowy klucz deszyfrowania. Kluczem jest tylko hasło, hasło lub PIN Dlaczego hasła są nadal lepsze niż hasła i odciski palców Dlaczego hasła są jeszcze lepsze niż hasła i odciski palców Pamiętasz, kiedy hasła nie musiały być skomplikowane? Kiedy łatwo było zapamiętać kody PIN? Te dni minęły, a ryzyko cyberprzestępczości oznacza, że skanery linii papilarnych są prawie bezużyteczne. Czas zacząć używać kodów… .

Jest to o wiele prostsze niż myśli większość. Niemniej jednak możesz czuć się trochę zbyt ciemno, aby skorzystać z szyfrowania, więc pomińmy niektóre mity dotyczące szyfrowania!

1. Tylko duże korporacje używają szyfrowania

Korzeń tego mitu prawdopodobnie wynika z idei, że warto atakować tylko organizacje międzynarodowe, ale to po prostu nieprawda. Gdyby tak było, nie byłoby potrzeby posiadania pakietów bezpieczeństwa chroniących własne komputery.

Twoje dane, nawet podstawowe informacje, warte są kradzieży Oto, ile Twoja tożsamość mogłaby być warta w Mrocznej sieci Oto, ile Twoja tożsamość mogłaby być warta w Ciemnej sieci To niewygodne myśleć o sobie jak o towarze, ale w całości osobistym szczegóły, od nazwiska i adresu po dane konta bankowego, są coś warte dla przestępców internetowych. Ile jesteś wart? ponieważ wszystko to może być sprzedane przez oszustów. Naruszenie bezpieczeństwa w domu jest jednym ze sposobów na kradzież tożsamości. Aby zachować prywatność Twoich danych osobowych, należy je szyfrować. Dane, które wprowadzasz online, są nawet szyfrowane (w witrynach korzystających z HTTPS Co to jest HTTPS i jak domyślnie włączać bezpieczne połączenia Co to jest HTTPS i jak domyślnie włączać bezpieczne połączenia) Obawy dotyczące bezpieczeństwa rozprzestrzeniają się daleko i szeroko i docierają do większości ludzi Terminy takie jak antywirus lub zapora ogniowa nie są już dziwnym słownictwem i są nie tylko rozumiane, ale także używane przez… przynajmniej) i zapewnione przy użyciu certyfikatów SSL / TSL Jak przeglądanie stron internetowych staje się jeszcze bardziej bezpieczne Jak przeglądanie stron internetowych staje się jeszcze bardziej bezpieczne My mają certyfikaty SSL, aby podziękować za nasze bezpieczeństwo i prywatność. Ale ostatnie naruszenia i wady mogły podważyć zaufanie do protokołu kryptograficznego. Na szczęście protokół SSL dostosowuje się i jest aktualizowany - oto jak to zrobić. .

W rzeczywistości szyfrowanie jest używane częściej niż myślisz. Od zeszłego roku Apple twierdzi, że sprzedał 700 milionów iPhone'ów, przy czym w samych Stanach Zjednoczonych szacuje się, że 101 milionów użytkowników. A jeśli ci ludzie są świadomi bezpieczeństwa, aktywują blokady kodów dostępu. Jest to forma szyfrowania, ponieważ gdyby nieautoryzowany użytkownik próbował przewijać kontakty, przeglądać zdjęcia lub przeglądać Twittera, nie byłby w stanie bez prawidłowego kodu dostępu.

TEDTalks: Gdy bogaci i potężni jako jedyni mają dostęp do szyfrowania, staje się to kwestią praw obywatelskich, mówi csoghoian #TEDSummit

- TEDxSacramento (@tedxsacramento) 29 czerwca 2016 r

To tylko jeden przykład (innym jest szyfrowanie WhatsApp WhatsApp: to teraz najbezpieczniejszy komunikator internetowy (czy to jest?) aby oczyścić swoje podejście do bezpieczeństwa i prywatności, co spowodowało wiadomość w zeszłym roku, że wprowadzono nowe środki szyfrowania., komunikator internetowy, który wykorzystuje szyfrowanie kompleksowe Dlaczego szyfrowanie końcowe WhatsApp to wielka sprawa Dlaczego Szyfrowanie od końca do końca w WhatsApp to wielka sprawa WhatsApp niedawno ogłosiła, że w swojej usłudze umożliwi szyfrowanie od końca do końca. Ale co to oznacza dla Ciebie? Oto, co musisz wiedzieć o szyfrowaniu WhatsApp.), Ale służy udowodnieniu, że to nie tylko Google i spółka. który zabezpiecza dane za kluczem szyfrującym.

2. Naprawdę trudno wdrożyć

Możesz myśleć, “Jasne, że szyfrowanie jest łatwe, gdy masz iPhone'a, ale założę się, że trudniej jest na Androidzie. A co z moim komputerem? Założę się, że jest to prawie niemożliwe do zaszyfrowania!”

Oprogramowanie do szyfrowania powinno być łatwe w obsłudze i bezproblemowe dla użytkowników końcowych. W przeciwnym razie są bezużyteczne. #gtkcrypto #github

- Paolo Stivanin (@polslinux) 29 czerwca 2016 r

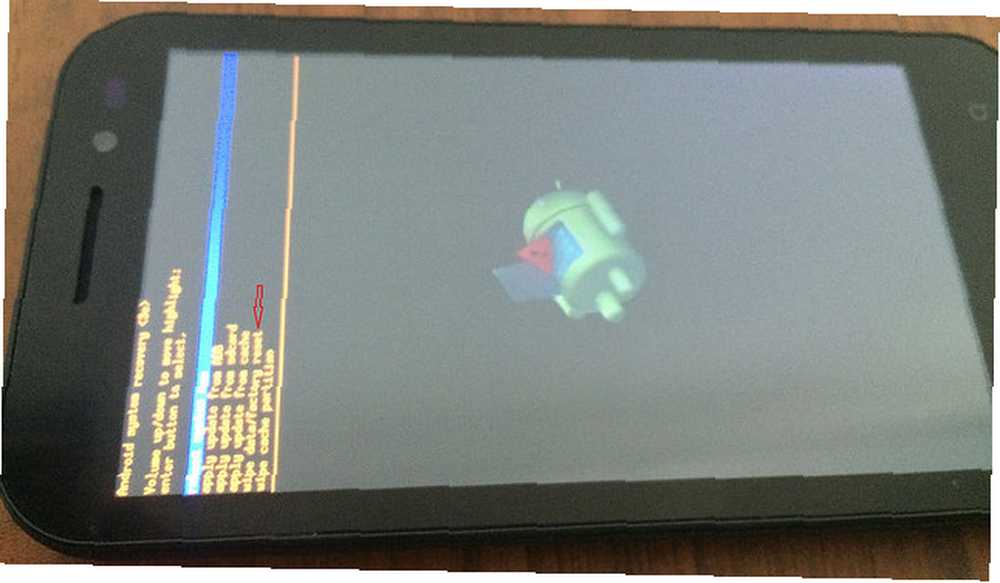

Wprawdzie trudności różnią się w zależności od mobilnego systemu operacyjnego, ale nie aż tak bardzo. Windows 10 Mobile wymaga tylko kontynuacji Ustawienia> System> Szyfrowanie urządzenia. Ponieważ system Android Lollipop 8 sposobów uaktualnienia do systemu Android Lollipop sprawia, że Twój telefon jest bardziej bezpieczny 8 sposobów uaktualnienia do systemu Android Lollipop sprawia, że Twój telefon jest bardziej bezpieczny Nasze smartfony są pełne poufnych informacji, więc jak możemy zapewnić sobie bezpieczeństwo? Z Androidem Lollipop, który daje duży cios na arenie bezpieczeństwa, oferując funkcje poprawiające bezpieczeństwo na całym forum. , szyfrowanie jest domyślnie (chyba że otrzymujesz model z niższej półki). Producenci smartfonów zdali sobie sprawę z potrzeby tej dodatkowej warstwy bezpieczeństwa.

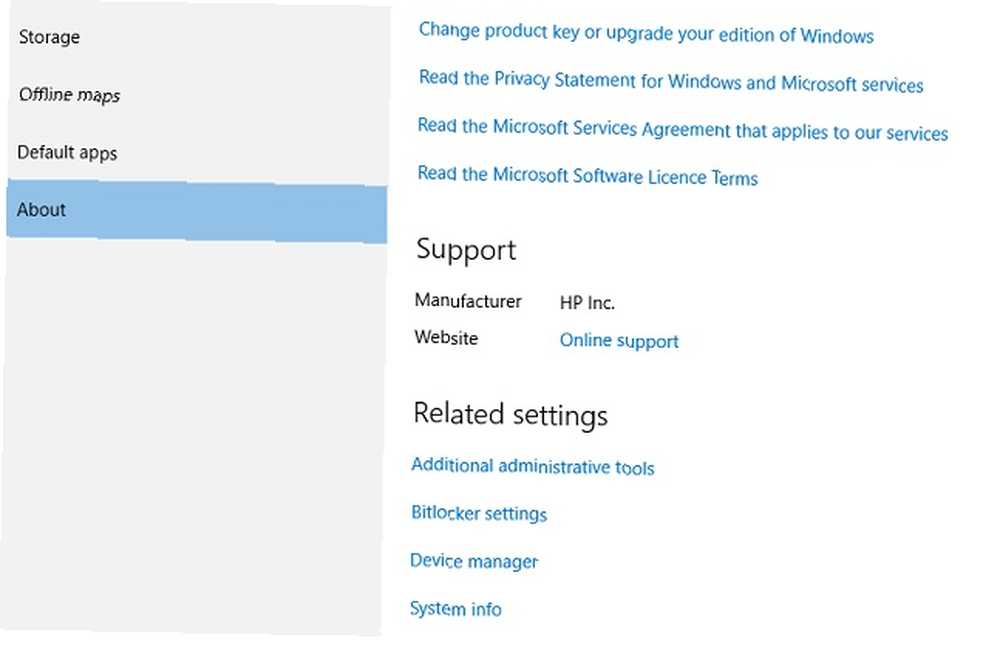

Ale jest to dość proste na komputerach osobistych i laptopach. Szyfrowanie urządzeń zostało po raz pierwszy wprowadzone w systemie Windows 8.1 i każdy komputer z systemem Windows 10 powinien używać go domyślnie - pod warunkiem zalogowania się przy użyciu konta Microsoft. Aby sprawdzić, czy używasz szyfrowania (i włączyć je), kontynuuj Ustawienia> System> Informacje. Jeśli nie ma opcji szyfrowania urządzenia, nie będziesz w stanie chronić swoich plików bez czegoś takiego jak BitLocker lub te alternatywy TrueCrypt jest martwy: 4 alternatywy szyfrowania dysku dla Windows TrueCrypt jest martwy: 4 alternatywy szyfrowania dysku dla Windows TrueCrypt nie jest więcej, ale na szczęście istnieją inne przydatne programy szyfrujące. Chociaż mogą nie być dokładnymi zamiennikami, powinny odpowiadać Twoim potrzebom. - niektóre z nich dotyczą także komputerów Mac. Co to jest Mac OS X FileVault i jak go używać? Co to jest FileVault w Mac OS X i jak go używać? Tylko ręcznie szyfrując pliki na dysku twardym, możesz naprawdę chronić swoje pliki. Właśnie tam wchodzi MacV X FileVault. I Linux. Poznaj inne sposoby ochrony danych Jak ukryć i chronić dane w systemie Windows Jak ukryć i chronić dane w systemie Windows Nic nie jest prywatne, chyba że to zrobisz. Możesz po prostu ukryć swoje dane przed zwykłym widokiem lub zastosować hasła lub techniki szyfrowania, aby uzyskać poważniejszą ochronę. Pozwól nam pokazać, jak to zrobić. , jasne, ale nie zniechęcaj się do szyfrowania: na dłuższą metę będzie warto!

Zadziwiający jest także poziom kontroli nad szyfrowaniem. Możesz faktycznie szyfrować pojedyncze pliki. W jaki sposób? W systemie Windows kliknij prawym przyciskiem myszy plik lub folder i idź Właściwości> Zaawansowane> Szyfruj zawartość, aby zabezpieczyć dane; kiedy zamkniesz zaawansowane kliknij kartę Zastosować.

Linux ułatwia szyfrowanie danych osobowych Jak zaszyfrować folder domowy po instalacji Ubuntu [Linux] Jak zaszyfrować folder domowy po instalacji Ubuntu [Linux] Wyobraź sobie: to wspaniały dzień, pracujesz na komputerze w jakieś wydarzenie i wszystko wydaje się w porządku. Po chwili zmęczysz się i postanawiasz coś zjeść i zamknąć ... (a jeśli tak au fait dzięki oprogramowaniu typu open source jest mało prawdopodobne, abyś zrezygnował z kłopotów z szyfrowaniem) ... ale upewnij się, że znasz jego wady 4 powody, dla których nie należy szyfrować partycji Linux 4 powody, dla których nie należy szyfrować Partycje systemu Linux Popularne dystrybucje systemu Linux ułatwiają szyfrowanie folderu domowego lub nawet całych partycji, jeśli chcesz, bez wielu problemów. To świetna opcja dla osób, które potrzebują… .

3. Nie musisz szyfrować danych, jeśli korzystasz z ustawień fabrycznych

Sprzedaż telefonu komórkowego Jak uzyskać najwięcej gotówki ze sprzedaży starego smartfona Jak uzyskać najwięcej pieniędzy ze sprzedaży starego smartfona Sprzedaż starego smartfona to świetny sposób na pozyskanie środków. To znaczy, o ile robisz to dobrze, urządzenie lub laptop za pomocą witryny aukcyjnej online Fed Up With eBay? Oto niektóre godne (i tańsze) alternatywy dla sprzedawców, którzy mają dość eBayu? Oto niektóre godne (i tańsze) alternatywy dla sprzedawców Kiedy chcesz sprzedać swoje nadmiarowe śmieci w Internecie, gdzie idziesz? Dla większości ludzi jedyną odpowiedzią jest eBay. Przy milionach codziennych użytkowników logiczne wydaje się używanie…? Możesz pobrać duże dolary za stary sprzęt, aby znacznie zwiększyć saldo bankowe, poświęcając coś, czego już nawet nie używasz. Ale jeśli złodzieje zdobędą twoje przedmioty Pięć sposobów, w jakie złodziej może czerpać zyski ze skradzionego sprzętu Pięć sposobów, w jakie złodziej może czerpać zyski ze skradzionego sprzętu Kryminaliści kradną komputer, laptop, smartfon albo przez włamanie do domu, albo przez wyrwanie ich z ty. Ale co się dzieje? Co złodzieje mogą zrobić z twoją skradzioną technologią? mogą dużo o tobie dowiedzieć. Jest to problem w przypadku recyklingu sprzętu. Strzeż się tych 8 problemów bezpieczeństwa podczas recyklingu sprzętu Strzeż się tych 8 problemów bezpieczeństwa podczas recyklingu sprzętu Recykling starego sprzętu jest dobrym pomysłem, ale nie chcesz rozdawać danych osobowych. Rozważ te obawy dotyczące bezpieczeństwa przed pozbyciem się sprzętu i zobacz, co możesz z nimi zrobić. zbyt.

Prawdopodobnie utrwalone przez ustawienia fabryczne na smartfonach, większość ludzi myśli, że wyczyszczą one twoje urządzenie całkowicie. Podajesz czyste konto, prawda? Ani trochę. Podczas gdy w większości przypadków ostateczny odbiorca twojego sprzętu nie będzie miał zdolności ani skłonności do przywracania danych o tobie, zdeterminowany przestępca ogólnie może.

Jeśli planujesz pozbyć się urządzenia, zaszyfruj wszystkie jego dane następnie przywróć ustawienia fabryczne lub zniszcz go całkowicie. Weź do niego młotek lub spal.

Wyjątkiem jest opcja resetowania do ustawień fabrycznych na iPhone'ach: to naprawdę czyści tablicę.

4. Szyfrowanie zawsze wpływa na wydajność

Dzieje się tak w rzadkich przypadkach, ale w większości przypadków nie musisz się martwić opóźnieniami w wydajności. Będzie to nieistotne, a w większości niezauważalne.

Powodem tego mitu jest to, że komputer lub smartfon musi odszyfrować całą zawartość, zanim uzyskasz dostęp do baz danych. Ma to uzasadnienie, że zajmie to trochę czasu. Czy możesz próbować dostać się do plików za każdym razem??

@empiricalerror Istnieje „szyfrowanie”, a następnie „szyfrowanie”. pic.twitter.com/SN2xTrKAel

- 0xdeadb? Be (@ 0xdeadbabe) 29 czerwca 2016 r

Na szczęście producenci wiedzą, że ich odbiorcy oczekują tego poziomu bezpieczeństwa i że wielu byłoby zniechęconych, gdyby działało to kosztem funkcjonalności. Jeśli twoje urządzenie jest całkiem nowe, nie powinieneś mieć problemu z wydajnością. Pomyśl tylko, jak szybko iPhone uruchamia się po wprowadzeniu hasła. Prawie w każdej chwili.

Szyfrowanie na poziomie dysku ogólnie wpływa na wydajność mniej niż na poziomie aplikacji; nawet wtedy dyski z procesorami średniej i wysokiej klasy obsługują nowe instrukcje AES-NI (Advanced Advanced Encryption Standard), które mają na celu zwiększenie szybkości aplikacji za pomocą kluczy szyfrujących. Niektórzy twierdzą, że szyfrowanie przyspiesza!

Istnieją oczywiście wyjątki. Starzejące się komputery nie będą w stanie tak szybko sobie z tym poradzić, ale jeśli są tak stare, system ogólnie będzie wolniejszy niż najnowsze wersje, niezależnie od.

5. Szyfrowanie jest w 100% bezpieczne

Nie zrozum mnie źle: szyfrowanie to świetny sposób na ochronę twoich prywatnych informacji, ale nie jest głupi. Nic nigdy nie jest. Szyfrowanie to tylko dobry początek.

Szyfrowanie jest tak dobre, jak hasło.

- Lemon (@liamgh_) 29 czerwca 2016 r

Ostatnio słyszeliśmy wiele o naruszeniach danych: tak zwana Celebgate Jak „niewielkie” naruszenie danych stało się nagłówkiem Wiadomości i zrujnowana reputacja Jak „niewielkie” naruszenie danych stało się nagłówkiem Wiadomości i zrujnowana reputacja była jedną z najwyższych wycieki z profilu, ale w ciągu ostatnich kilku miesięcy zdarzyły się kolejne znaczące naruszenia hasła, w tym 32 miliony Twittera Jak sprawdzić, czy Twoje hasło na Twitterze wyciekło i co dalej Jak sprawdzić, czy Twoje hasło na Twitterze wyciekło i co dalej Według TechCrunch wyciekło ponad 32 miliony kont i haseł na Twitterze. Dowiedz się, jak sprawdzić, czy dotyczy to Twojego konta, i zabezpiecz je, zanim będzie za późno. konta, 42 miliony poświadczeń Gmaila Czy Twoje konto Gmail jest pośród 42 milionów przecieków poświadczeń? Czy Twoje konto Gmail należy do 42 milionów wyciekłych danych uwierzytelniających? oraz 360 milionów e-maili i haseł z MySpace Facebook śledzi wszystkich, MySpace został zhakowany… [Przegląd wiadomości technicznych] Facebook śledzi wszystkich, MySpace został zhakowany… [Przegląd wiadomości technicznych] Facebook śledzi wszystkich w sieci, miliony danych uwierzytelniających MySpace są gotowe sprzedaż, Amazon wprowadza Alexę do przeglądarki, No Man's Sky ma opóźnienie, a Pong Project nabiera kształtów. . To zadziwiająca ilość hacków.

Klucze szyfrujące nie są niezniszczalne. iPhone'y miały być najbezpieczniejszym mobilnym systemem operacyjnym. Jaki jest najbezpieczniejszy mobilny system operacyjny? Jaki jest najbezpieczniejszy mobilny system operacyjny? Walcząc o tytuł najbezpieczniejszego mobilnego systemu operacyjnego, mamy: Android, BlackBerry, Ubuntu, Windows Phone i iOS. Który system operacyjny najlepiej radzi sobie z atakami online? , głównie dzięki ich rzekomo nie do zdobycia szyfrowaniu; jeśli nie chcesz, żeby ktokolwiek wchodził, ustawiłeś hasło i nawet Apple nie może się do niego dostać. Ale na początku tego roku okazało się to nieprawdą, gdy haker opłacony przez CIA dostał się do smartfona domniemanego terrorysty.

Prawdopodobnie główną słabością szyfrowania jest przechowywanie kluczy. Whistleblower, Edward Snowden mówi:

“Prawidłowo zaimplementowane szyfrowanie robi praca… Jeśli masz scentralizowaną bazę danych kluczy, jest to ogromny cel. Musimy skupić się na punktach końcowych, musimy skupić się na klawiszach, [uczynić je] bardziej obronnymi.”

Musisz więc podjąć podstawowe środki bezpieczeństwa Zmień swoje złe nawyki i Twoje dane będą bezpieczniejsze Zmień swoje złe nawyki i Twoje dane będą bardziej bezpieczne oprócz szyfrowania: utwórz silne hasła 6 porad dotyczących tworzenia niezniszczalnego hasła, które możesz zapamiętać 6 porad Tworzenie niezniszczalnego hasła, które możesz zapamiętać Jeśli twoje hasła nie są unikalne i niezniszczalne, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić złodziei na lunch. przynajmniej, i zapewnij im bezpieczeństwo Wycieki hasła mają miejsce teraz: oto jak się zabezpieczyć Wycieki hasła się dzieje teraz: oto jak się zabezpieczyć Wycieki hasła zdarzają się cały czas i istnieje szansa, że jedno z Twoich kont będzie zaangażowane, jeśli jeszcze się nie wydarzyło. Co możesz zrobić, aby zabezpieczyć swoje konta?? .

Czy szyfrowanie jest tego warte?

??Zabezpiecz swoje Wi-Fi ?:

? Szyfrowanie WŁĄCZONE?

? Zapora WŁĄCZONA?

? Zmień domyślne hasła!?

? Zmień domyślne nazwy sieci !? pic.twitter.com/bsFGy1eduN- Derby's Digital PCSO (@DigitalPCSO) 9 lipca 2016 r

Zdecydowanie. Z pewnością nie jest to absolutne, ale jest to prosty i, w większości przypadków, skuteczny sposób na zachowanie poufności danych osobowych.

Czy szyfrujesz swoje urządzenia, czy coś Cię zniechęca? Daj nam znać w komentarzach poniżej.

Zdjęcie: Cryptex: The New Code by Rex Roof via Flickr, National Cryptologic Museum autorstwa Ryan Somma; i odzyskujący smartfon z Androidem przez downloadource.fr.