Gabriel Brooks

0

2438

542

Na tej stronie konsekwentnie działamy jasno - sprzęt Apple nie jest już bezpieczną przystanią Malware Mac jest prawdziwy, Reddit Bans Racism… [Przegląd wiadomości technicznych] Mac Malware Is Real, Reddit Bans Racism… [Przegląd technologii] Demaskowanie złośliwego oprogramowania dla komputerów Mac, wiersz rasistowski Reddit, użytkownicy Apple Music, YouTube przechodzi od 301+, Destiny upuszcza Dinklage i drona The Human Torch. przed hakerami, złośliwym oprogramowaniem, oprogramowaniem ransomware i innymi zagrożeniami cybernetycznymi.

Bez względu na to, czy korzystasz ze sprzętu Apple, takiego jak komputery Mac i iPhone'y, czy oprogramowania takiego jak QuickTime, bez odpowiednich środków ostrożności jesteś tak samo narażony, jak ludzie korzystający z systemu Windows i powiązanych programów.

Mając to na uwadze, przyglądamy się niektórym najnowszym zagrożeniom, o których musisz wiedzieć…

Szybki czas

Największa związana z Apple historia wiadomości Google Abandons XP i Vista, odinstaluj QuickTime na Windows… [Tech News Digest] Google Abandons XP i Vista, odinstaluj QuickTime na Windows… [Tech News Digest] Google Chrome nie obsługuje już XP i Vista, QuickTime na Windows jest wrażliwy, klawiatura Word Flow Microsoftu jest dostępna na iOS, Vine ułatwia oglądanie zawartości, a otwarcie Game of Thrones w 360… 2016 roku jest prawdopodobnie decyzją firmy o zaprzestaniu obsługi QuickTime dla Windows.

QuickTime to multimedialne oprogramowanie Apple do odtwarzania. Jest dostępny od ponad 25 lat i jest fabrycznie zainstalowany na wszystkich komputerach z systemem OS X.

Wycofanie wersji Windows nie powinno dziwić. Ostatnia wersja - QuickTime 7 - pojawiła się na rynku 11 lat temu, a Apple wprowadza odtąd aktualizacje przyrostowe (dla porównania, komputery Mac działają teraz w wersji 10.4).

Historia została umieszczona w nagłówkach na początku kwietnia 2016 r., Kiedy badacze z Trend Micro odkryli dwie krytyczne luki w zabezpieczeniach. Apple, które już ogłosiło, że wsparcie dla wersji Windows zostanie wycofane, potwierdziło, że luki nie zostaną usunięte.

Obie wady są “sterty korupcji podatności na zdalne wykonanie kodu”. Mówiąc w skrócie, oznacza to, że haker może zdalnie narazić komputer na niebezpieczeństwo, jeśli użytkownik odtworzy złośliwe wideo.

Nawet rząd USA zaangażował się w tę sytuację; Departament Bezpieczeństwa Wewnętrznego Departamentu Bezpieczeństwa Krajowego USA (CERT) stwierdził:

“Systemy komputerowe z nieobsługiwanym oprogramowaniem są narażone na podwyższone zagrożenia cyberbezpieczeństwa, takie jak zwiększone ryzyko złośliwych ataków lub utraty danych elektronicznych. Wykorzystanie luk w zabezpieczeniach QuickTime dla Windows może pozwolić atakującym zdalnym przejąć kontrolę nad systemami, których dotyczy luka.

Potencjalne negatywne konsekwencje obejmują utratę poufności, integralności lub dostępności danych, a także uszkodzenie zasobów systemowych lub aktywów biznesowych. Jedynym dostępnym ograniczeniem jest odinstalowanie QuickTime na Windows.”

Co niepokojące, nie jest to takie proste dla niektórych użytkowników - szczególnie tych, którzy polegają na oprogramowaniu Adobe Twój przewodnik po wyborze odpowiedniego produktu Adobe Twój przewodnik po wyborze odpowiedniego produktu Adobe Kiedy większość ludzi myśli o Adobe, myśli o Photoshopie lub Acrobat Reader. Ale firma ma mnóstwo innych przydatnych pakietów oprogramowania, o których większość ludzi nic nie wie. . Adobe After Effects (standardowe w branży narzędzie do komponowania wideo) opiera się na QuickTime, a firma ogłosiła, że dotyczy to również innych produktów.

“Adobe intensywnie pracował nad usunięciem zależności od QuickTime w swoich profesjonalnych aplikacjach do przetwarzania obrazu, dźwięku i obrazu cyfrowego, a dziś dostępne jest natywne dekodowanie wielu formatów .mov.

“Niestety niektóre kodeki zależą od zainstalowania QuickTime w systemie Windows, w szczególności Apple ProRes. Wiemy, jak powszechny jest ten format w wielu przepływach pracy, i nadal ciężko pracujemy, aby poprawić tę sytuację, ale nie mamy obecnie szacowanych ram czasowych na natywne dekodowanie.”

Oznacza to, że użytkownicy Creative Cloud stoją obecnie przed poważnym wyborem - zainstaluj QuickTime i otwórz się na zagrożenia bezpieczeństwa lub usuń go i utracisz możliwość edytowania filmów.

To jest katastrofa.

Oszustwo Apple ID

Identyfikator Apple ID użytkownika to główny sposób interakcji z usługami i produktami Apple. Na nim polegają App Store, iTunes Store, iCloud, iMessage, Apple Online Store i FaceTime.

Dlatego bardzo ważne jest zachowanie czujności wobec nieautoryzowanego dostępu - osoba posiadająca twoje dane uwierzytelniające miałaby dostęp do kopii zapasowych urządzenia, kontaktów, zdjęć i innych.

Niestety hakerzy zdali sobie sprawę z jego wartości.

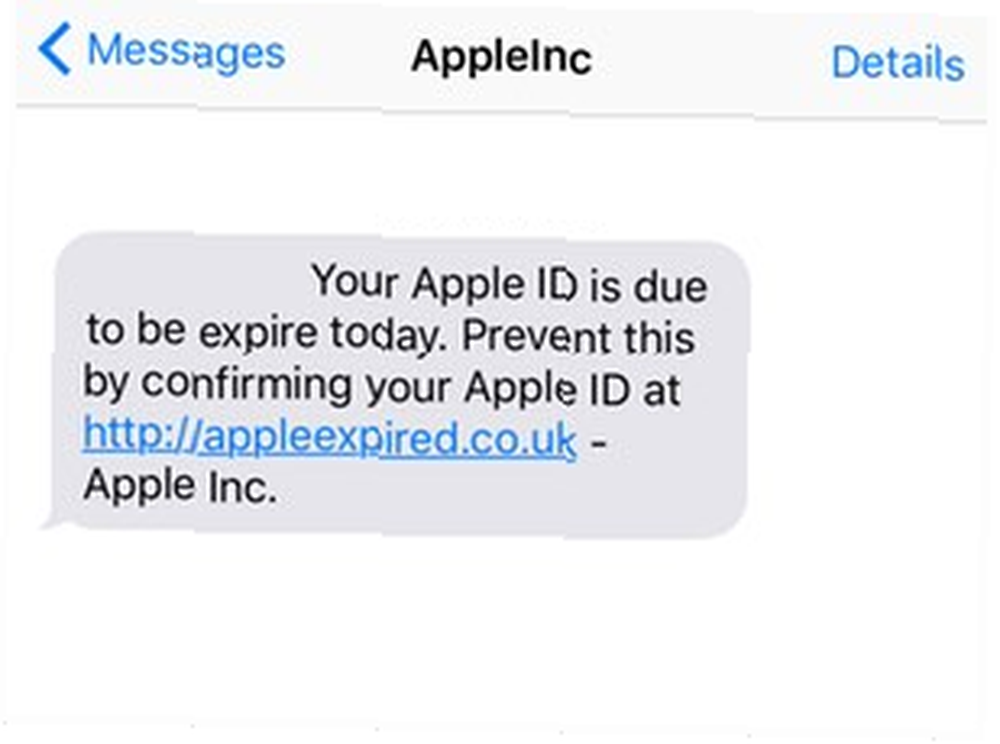

Na początku kwietnia ludzie zaczęli otrzymywać wiadomości tekstowe od “AppleInc”. Wiadomość ostrzegała, że identyfikator Apple ID osoby wkrótce wygaśnie i że musi ona skorzystać z linku, aby rozwiązać problem.

Ktoś, kto kliknął link, zostanie przekierowany na bardzo przekonującą makietę strony głównej Apple ID i zostanie poproszony o podanie loginu Apple ID. Jeśli to zrobią, zostanie wyświetlony ekran z informacją, że konto zostało zablokowane i potrzebne są dalsze szczegóły. Nic dziwnego, że to “dalsze szczegóły” zawiera imię i nazwisko, adres, datę urodzenia, numer telefonu i dane karty kredytowej. To nawet oferowało “Pytanie bezpieczeństwa” - z pytaniem o nazwisko panieńskie matki, numer prawa jazdy lub numer paszportu.

Na szczęście istnieje kilka rzeczy, które możesz zrobić, aby zabezpieczyć się przed tym szczególnym oszustwem:

1. Bądź czujny - jeśli wiadomość wygląda podejrzanie, prawdopodobnie tak jest.

2). Sprawdź adres URL. Oficjalne usługi Apple prawie zawsze będą obejmować rzeczywistą domenę firmy (Apple.com). Oryginalna strona Apple ID to AppleID.Apple.com.

3). W razie wątpliwości skontaktuj się bezpośrednio z Apple przez telefon.

Mac OS X Ransomware

W marcu dowiedzieliśmy się o oprogramowaniu ransomware KeRanger. Według naukowców z Palo Alto Networks, było to pierwsze odnotowane użycie działającego oprogramowania ransomware przeciwko komputerom Mac Mac User With Ransomware? Jak łatwo usunąć tego szkodliwego użytkownika Macintosh z oprogramowaniem Ransomware? Jak łatwo usunąć to „złośliwe oprogramowanie” Fans Ransomware nie tylko wpłynęło na użytkowników systemu Windows; Właściciele komputerów Mac musieli płacić. Jak na ironię, wersja OSX nie była tak naprawdę złośliwym oprogramowaniem, a jedynie wyskakującym okienkiem przeglądarki, które można łatwo usunąć. oraz system operacyjny OS X (poprzednie oprogramowanie ransomware odkryte w 2014 r. - o nazwie FileCoder - nie zostało ukończone).

Dla tych, którzy nie wiedzą, oprogramowanie ransomware działa poprzez ograniczenie dostępu do komputera i zażądanie od osoby, której ona dotyczy, uiszczenia opłaty dla twórców szkodliwego oprogramowania w celu usunięcia ograniczenia. Uważa się, że hakerzy zarabiają setki milionów dolarów rocznie na takich oszustwach.

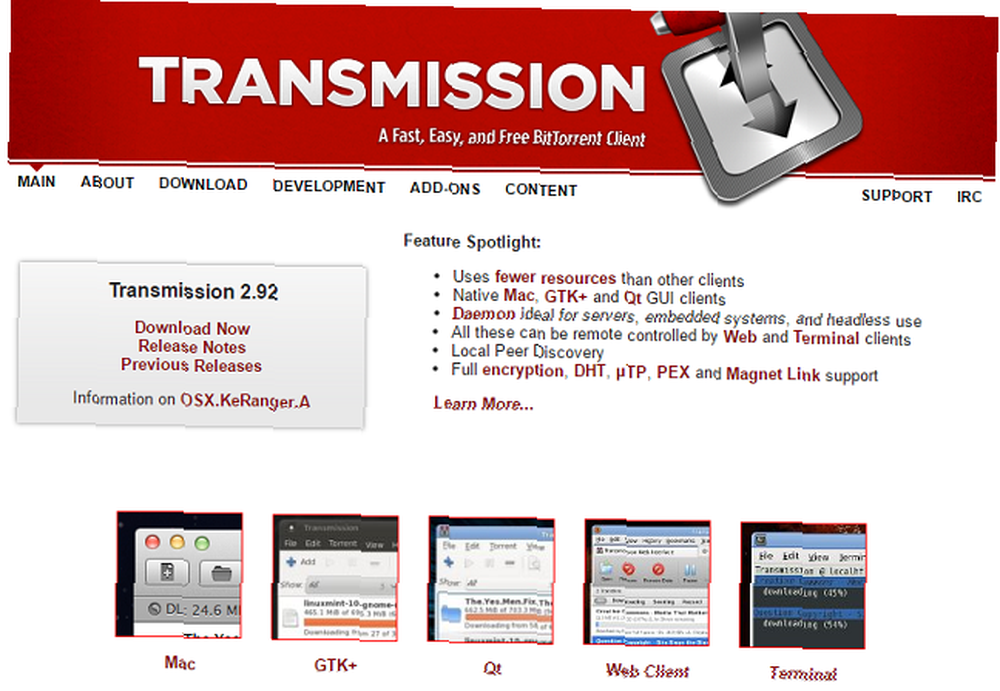

Oprogramowanie ransomware KeRanger rozprzestrzeniało się z zainfekowanego instalatora popularnego klienta BitTorrent, Transmission Transmission, Lightweight BitTorrent Client Transmission, The Lightweight BitTorrent Client. Ze względu na otwarty charakter oprogramowania eksperci uważają, że oficjalna strona została przejęta, a pliki instalacyjne zostały zastąpione przez ponownie skompilowane złośliwe wersje, choć nie zostało to udowodnione.

Pracował, łącząc się z serwerami dowodzenia i kontroli za pośrednictwem sieci Tor, po czym zaczął szyfrować dokumenty i pliki danych w systemie. Po zakończeniu zażądał 400 $ za odszyfrowanie plików.

Kilka aspektów dotyczy tego konkretnego wirusa. Po pierwsze, został podpisany ważnym certyfikatem programistycznym dla komputerów Mac, dzięki czemu łatwo omija system ochrony Gatekeeper firmy Apple. Po drugie, wykazano, że złośliwe oprogramowanie jest wciąż w fazie rozwoju; późniejsze znaki sugerują, że wkrótce zacznie próbować szyfrować pliki kopii zapasowej Time Machine, uniemożliwiając tym samym użytkownikom czystą instalację i odzyskiwanie utraconych danych.

Transmission wydało teraz wolną od wirusów wersję swojego oprogramowania, a Apple ogłosiło, że odwołało certyfikat cyfrowy od legalnego programisty Apple, który pozwolił wirusowi ominąć Gatekeepera.

Murowane iPhone'y

Ten problem jest całkowicie spowodowany przez Apple i może mieć daleko idące konsekwencje. Mówiąc prościej, ręczne ustawienie daty iPhone'a lub iPada na 1 stycznia 1970 r. Spowoduje uszkodzenie urządzenia. (OSTRZEŻENIE - nie rób tego, po prostu nam zaufaj!).

Badacz Zach Straley odkrył lukę w lutym i ogłosił ją za pośrednictwem filmu na swoim kanale na YouTube.

Powód, dla którego tak się dzieje, nie jest w pełni zrozumiany, ale uważa się, że problem można prześledzić według dat wystawienia certyfikatów bezpieczeństwa szyfrowania.

Chociaż może to wydawać się zabawnym sposobem na dowcipy znajomym, problem jest w rzeczywistości znacznie poważniejszy. Powód jest dwojaki. Po pierwsze, iDevices automatycznie łączą się z sieciami bezprzewodowymi, które widzieli wcześniej - więc jeśli dołączysz “Hotspot” na lotnisku telefon automatycznie połączy się z dowolną siecią o nazwie “Hotspot” w przyszłości bez pytania. Po drugie, iDevices sprawdzają różne “protokół czasu sieciowego” (NTP) serwery na całym świecie w celu synchronizacji wewnętrznych zegarów daty i godziny.

Dlatego jeśli haker sfałszuje jeden z tych serwerów NTP we własnej, często nazywanej sieci Wi-Fi, może z łatwością zastąpić zegar urządzenia. O dziwo, badacze bezpieczeństwa Patrick Kelley i Matt Harrigan odkryli, że mogą zbudować nieskończoną liczbę urządzeń za jedyne 120 USD sprzętu.

Apple załatało lukę w iOS 9.3.1. Jeśli go nie używasz, musisz natychmiast zaktualizować - jeśli nie, jesteś podatny na ataki.

Wady Apple DRM

DRM - lub “Zarządzanie Prawami Cyfrowymi” - służy do ograniczania udostępniania zastrzeżonego sprzętu i dzieł chronionych prawem autorskim.

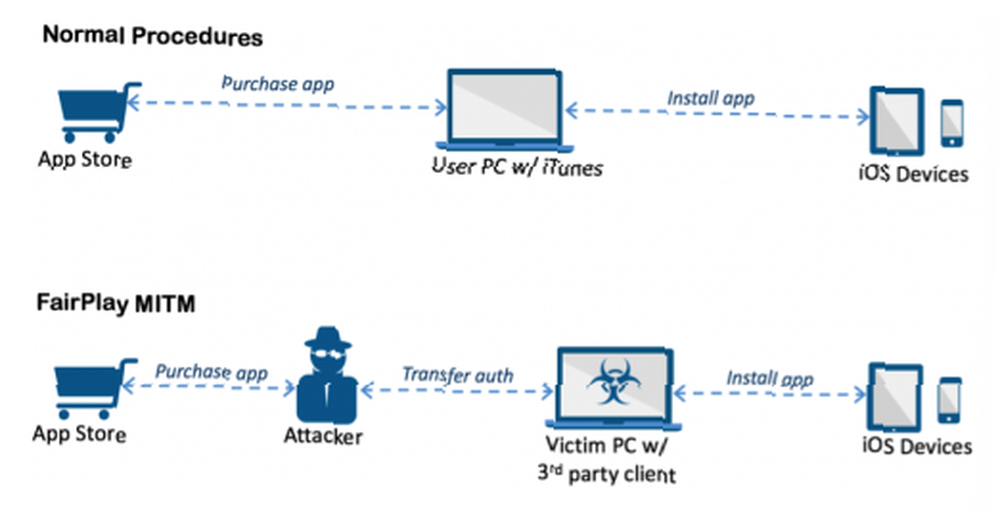

DRM firmy Apple nosi nazwę FairPlay i jest używany przez iPhone'a, iPoda, iPada, Apple TV, iTunes, iTunes Store i App Store. Niestety został wykorzystany przez złośliwe oprogramowanie AceDeceiver Pęknięty: AceDeceiver instaluje złośliwe oprogramowanie na fabrycznych iPhone'ach Pęknięty: AceDeceiver instaluje złośliwe oprogramowanie na fabrycznych iPhone'ach Nowe złośliwe oprogramowanie iPhone'a jest w stanie zainfekować fabrycznie skonfigurowane iPhone'y bez wiedzy użytkownika, wykorzystując podstawowe wady w FairPlay firmy Apple System DRM. To zmienia rzeczy. .

Wykorzystuje technikę zwaną “FairPlay Man-In-The-Middle (MITM)”. Jest to ta sama technika, która była używana w przeszłości do instalowania nieufnych pirackich aplikacji na iOS, ale po raz pierwszy została użyta do złośliwego oprogramowania.

Osoby odpowiedzialne za atak kupują aplikację na swój telefon na swoich komputerach, a następnie przechwytują i zapisują generowany przez siebie kod autoryzacyjny. Specjalnie zaprojektowane oprogramowanie symuluje następnie zachowanie klienta iTunes i powoduje, że urządzenia z systemem iOS przekonują, że aplikacja została kupiona przez ofiarę - ostatecznie pozwalając hakerowi instalować złośliwe aplikacje bez wiedzy użytkownika.

Pomiędzy lipcem 2015 r. A lutym 2016 r. Stwierdzono, że trzy aplikacje w App Store są podatne na ataki - każda ominęła przegląd kodu Apple Czy sklepy z aplikacjami są naprawdę bezpieczne? Jak filtrowane jest złośliwe oprogramowanie na smartfony, czy sklepy z aplikacjami są naprawdę bezpieczne? W jaki sposób filtrowane jest złośliwe oprogramowanie na smartfony Jeśli nie masz roota lub jailbreaka, prawdopodobnie nie masz złośliwego oprogramowania na swoim telefonie. Wirusy na smartfonach są prawdziwe, ale sklepy z aplikacjami dobrze je odfiltrowują. Jak oni to robią? co najmniej siedem razy. Aplikacje zostały już usunięte, ale to nie rozwiązuje problemu; aplikacje muszą być dostępne tylko raz, aby haker mógł uzyskać kod i rozprzestrzenić złośliwe oprogramowanie.

Obecnie atak dotyczy tylko ofiar w Chinach. Uważa się jednak, że FairPlay MITM stanie się coraz popularniejszym wektorem ataków dla urządzeń iDevices bez złamania więzienia w nadchodzących miesiącach i latach.

Jakie napotkaliście zagrożenia?

Jeśli jesteś użytkownikiem Apple, bardzo ważne jest, aby zrozumieć zagrożenia, na które napotykasz. Dawno minęły czasy bezpieczeństwa i zapomnienia, a sprzęt i oprogramowanie Apple są tak samo narażone, jak inne produkty innych firm.

Jeśli masz komputer Mac, upewnij się, że masz dobry program antywirusowy. 9 Apple Mac Antivirus Opcje, które powinieneś rozważyć dziś 9 Apple Mac Antivirus Opcje, które powinieneś rozważyć dziś Do tej pory powinieneś wiedzieć, że Mac potrzebuje oprogramowania antywirusowego, ale które z nich powinieneś wybierać? Te dziewięć pakietów bezpieczeństwa pomoże ci uniknąć wirusów, trojanów i wszelkiego rodzaju złośliwego oprogramowania. zainstalowany. Jeśli posiadasz iPhone'a, zachowaj szczególną ostrożność w kwestii pobieranych gier i aplikacji - zwłaszcza jeśli nie są one publikowane przez głównych programistów. Niezastosowanie środków ostrożności z pewnością zakończy się katastrofą.

Czy padłeś ofiarą złośliwego oprogramowania firmy Apple? Być może jesteś w środku sytuacji Adobe-vs-QuickTime? A może wciąż jesteś wystarczająco naiwny, by wierzyć, że będziesz bezpieczny, niezależnie od tego?

Jak zawsze, chcielibyśmy usłyszeć od ciebie. Możesz zostawić nam swoje przemyślenia i opinie w sekcji komentarzy poniżej.