Mark Lucas

0

4779

703

Spośród stale spływającej rzeki skradzionych danych osobowych, jeden typ danych ugruntował swoją pozycję kawioru osobistych poświadczeń i jest obecnie poszukiwany przez wiele różnych nikczemnych osób i organizacji. Dane medyczne wzrosły do 5 najważniejszych powodów, dla których kradzież tożsamości medycznej rośnie 5 powodów, dla których kradzież tożsamości medycznej rośnie Oszuści chcą twoich danych osobowych i informacji o koncie bankowym - ale czy wiesz, że twoja dokumentacja medyczna również ich interesuje? Dowiedz się, co możesz z tym zrobić. stosu kradzieży tożsamości i jako takie placówki medyczne napotykają stały wzrost złośliwego oprogramowania zaprojektowanego w celu kradzieży tych prywatnych danych uwierzytelniających.

MEDJACK 2

Na początku tego roku analizowaliśmy raport MEDJACK Opieka zdrowotna: Nowy wektor ataku dla oszustów i złodziei ID Opieka zdrowotna: Nowy wektor ataku dla oszustów i złodziei danych Rekordy opieki zdrowotnej są coraz częściej wykorzystywane przez oszustów do osiągania zysków. Chociaż cyfrowa dokumentacja medyczna ma ogromne zalety, czy warto umieścić swoje dane osobowe na linii ognia? , opracowany przez firmę TrapX zajmującą się bezpieczeństwem, oszukańczą. Ich początkowy raport MEDJACK ilustrował szeroki zakres ataków ukierunkowanych na placówki medyczne w całym kraju, ze szczególnym uwzględnieniem szpitalnych urządzeń medycznych. Znaleziono TrapX “obszerny kompromis różnych urządzeń medycznych, w tym sprzęt rentgenowski, archiwum zdjęć i systemy komunikacji (PACS) oraz analizatory gazu krwi (BGA),” a także powiadamianie władz szpitali o imponującej gamie dodatkowych potencjalnie wrażliwych instrumentów, w tym:

“Sprzęt diagnostyczny (skanery PET, skanery CT, aparaty MRI itp.), Sprzęt terapeutyczny (pompy infuzyjne, lasery medyczne i maszyny chirurgiczne LASIK) oraz sprzęt podtrzymujący życie (maszyny serce-płuca, wentylatory medyczne, pozaustrojowe urządzenia do natleniania membranowego i urządzenia do dializy ) i wiele więcej.”

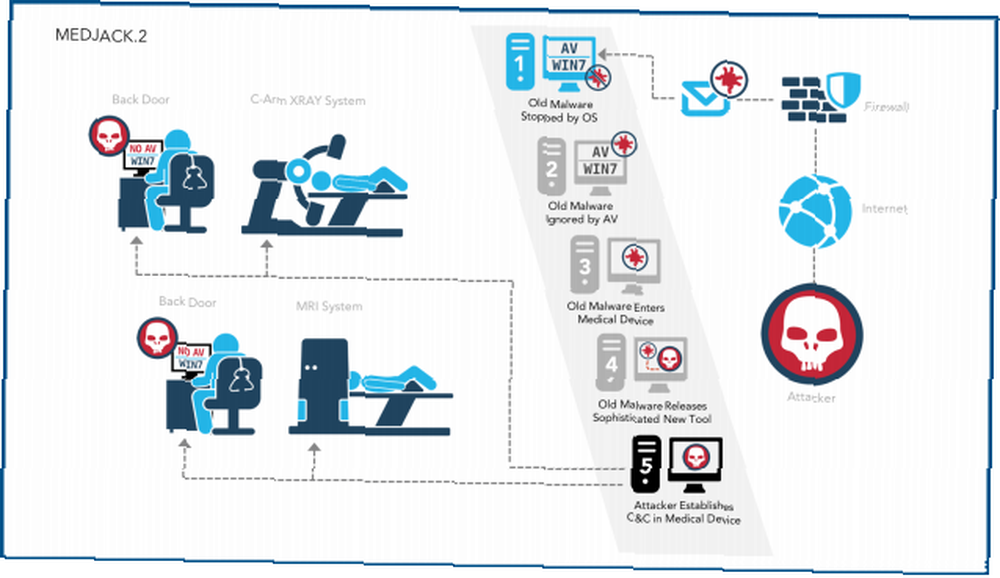

Nowy raport, MEDJACK.2: Szpitale w oblężeniu (Nawiasem mówiąc, uwielbiam ten tytuł!), Oparł się na tych wczesnych szczegółach dotyczących ciągłego zagrożenia dla obiektów medycznych, a firma ochroniarska przedstawia szczegółową analizę “trwające, zaawansowane” zachodzące ataki.

Nowe instytucje, nowe ataki

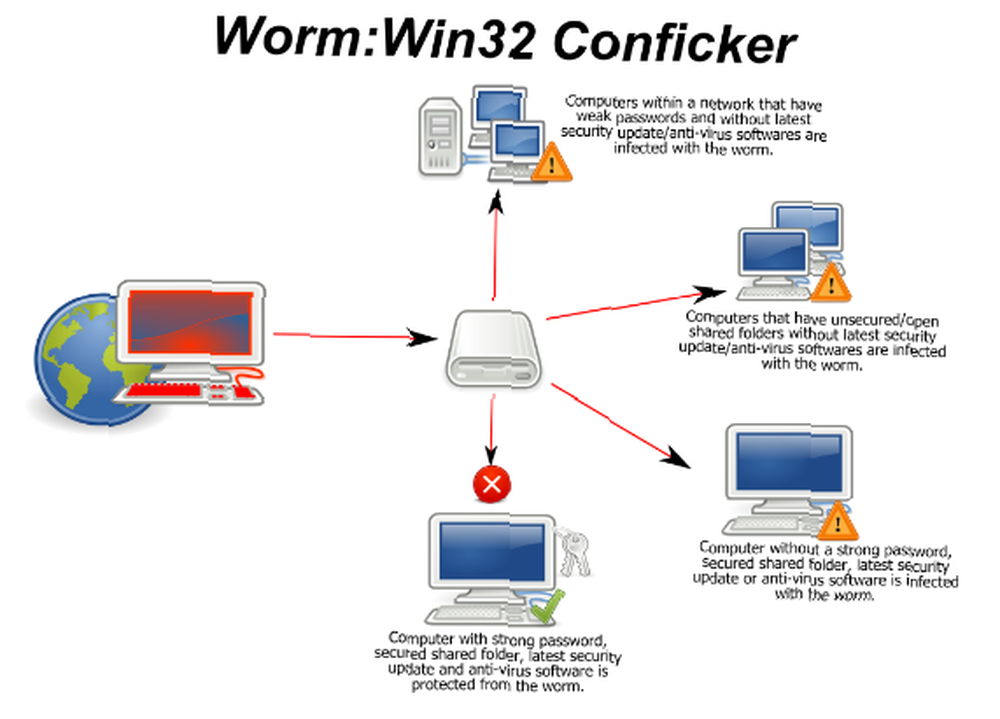

Jedną z najciekawszych rzeczy wyszczególnionych w raporcie były wyrafinowane warianty złośliwego oprogramowania wdrażane przez atakujących, zaprojektowane specjalnie tak, aby nie dotyczyły nowoczesnych systemów Windows. Robak MS08-067, bardziej znany jako Conficker, jest dobrze znany wśród specjalistów ds. Bezpieczeństwa, a jego sygnatura jest równie dobrze znana przez oprogramowanie antywirusowe i oprogramowanie zabezpieczające punkty końcowe Porównaj wydajność swojego antywirusa z tymi 5 najlepszymi witrynami Porównaj swoje Wydajność antywirusa w tych 5 najpopularniejszych witrynach Z jakiego oprogramowania antywirusowego należy korzystać? Które jest najlepsze"? Tutaj przyjrzymy się pięciu najlepszym zasobom online do sprawdzania wydajności antywirusowej, aby pomóc ci podjąć świadomą decyzję. .

Większość najnowszych wersji systemu Windows wyeliminowała większość specyficznych luk, które umożliwiły robakowi taki sukces podczas jego działania “szczyt,” dlatego przedstawione w sieciowym systemie bezpieczeństwa placówki medycznej wydawało się, że nie ma bezpośredniego zagrożenia.

Jednak złośliwe oprogramowanie zostało specjalnie wybrane ze względu na jego zdolność do wykorzystywania starszych, niepakowanych wersji systemu Windows, które można znaleźć na wielu urządzeniach medycznych. Jest to krytyczne z dwóch powodów:

- Ponieważ nowsze wersje systemu Windows nie były podatne na ataki, nie wykryły zagrożenia, eliminując wszelkie protokoły bezpieczeństwa punktów końcowych, które powinny były wkroczyć. To zapewniło udaną nawigację robaka do wszystkich starych stacji roboczych Windows.

- Skoncentrowanie ataku na starszych wersjach systemu Windows dało znacznie większą szansę na sukces. Poza tym większość urządzeń medycznych nie ma specjalnych zabezpieczeń punktów końcowych, co ponownie ogranicza ich szanse na wykrycie.

Współzałożyciel TrapX, Moshe Ben Simon, wyjaśnił:

“MEDJACK.2 dodaje nową warstwę kamuflażu do strategii atakującego. Nowe i wysoce wydajne narzędzia atakujące są sprytnie ukryte w bardzo starym i przestarzałym złośliwym oprogramowaniu. Jest najmądrzejszym wilkiem w bardzo starej owczej skórze. Zaplanowali ten atak i wiedzą, że w instytucjach opieki zdrowotnej mogą przeprowadzać te ataki, bezkarnie lub bezkarnie, i łatwo ustanowić tylne drzwi w sieci szpitali lub lekarzy, w których mogą pozostać niewykryte, i ekstrahować dane przez długi czas.”

Szczególne luki w zabezpieczeniach

Wykorzystując przestarzały robak Conficker jako opakowanie, atakujący mogli szybko przemieszczać się między wewnętrznymi sieciami szpitalnymi. Chociaż TrapX oficjalnie nie wymienił dostawców placówek medycznych, które oceniali ich systemy bezpieczeństwa, szczegółowo opisali konkretne działy, systemy i dostawców sprzętu, których dotyczyły:

- Hosptial # 1: 1000 najlepszych szpitali na świecie

- Sprzedawca A - system radioterapii onkologicznej

- Producent A - Trilogy System bramkowy LINAC

- Producent B - Flouroscopy System radiologiczny

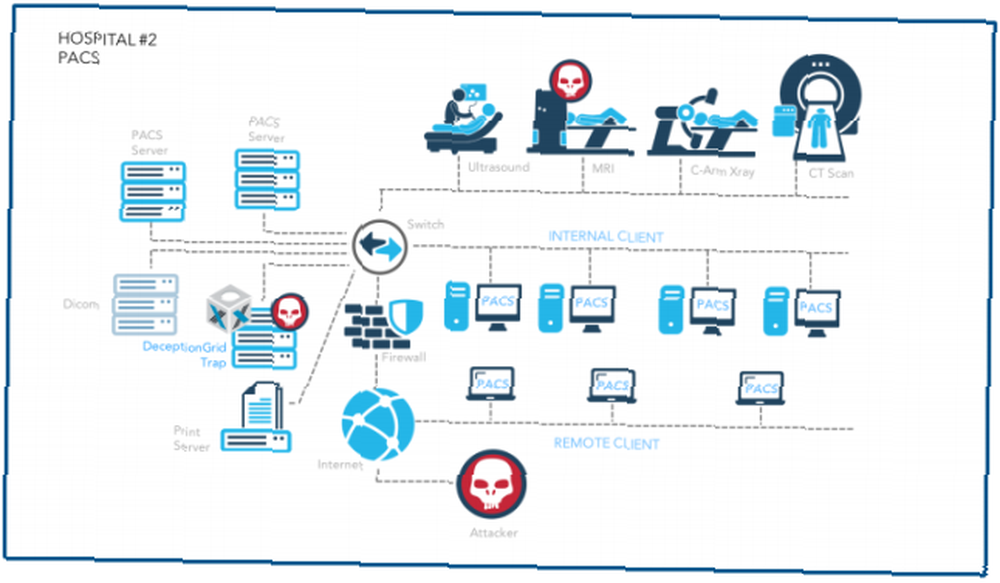

- Szpital nr 2: 2000 najlepszych szpitali na świecie

- Producent C - system PACS

- Serwery komputerowe i jednostki magazynowe wielu dostawców

- Szpital nr 3: 200 najlepszych szpitali na świecie

- Producent D - urządzenie rentgenowskie

W pierwszym szpitalu osoby atakujące naruszyły system, w którym działa scentralizowany system wykrywania włamań, ochrona punktów końcowych w całej sieci oraz zapory ogniowe nowej generacji. Pomimo tych zabezpieczeń badacze bezpieczeństwa znaleźli backdoory w wielu systemach, jak opisano powyżej.

Drugi szpital stwierdził, że ich system archiwizacji i komunikacji obrazów (PACS) został przejęty w celu wyszukiwania wrażliwych urządzeń medycznych i danych pacjentów. Jak kupuje się i sprzedaje dane zdrowotne z aplikacji? Jak kupuje się i sprzedaje dane zdrowotne z aplikacji. niedawna eksplozja liczby aplikacji zdrowotnych i fitnessowych oznacza, że nasze urządzenia gromadzą wiele danych zdrowotnych - danych, które są sprzedawane. , włącznie z “obrazy filmów rentgenowskich, obrazy z tomografii komputerowej (CT) i rezonansu magnetycznego (MRI) wraz z niezbędnymi stacjami roboczymi, serwerami i pamięcią masową.” Szczególnym problemem jest to, że praktycznie każdy szpital w kraju ma co najmniej jedną scentralizowaną usługę PACS, a na świecie są setki tysięcy.

W trzecim szpitalu TrapX znalazł backdoor w sprzęcie rentgenowskim, aplikacji opartej na systemie Windows NT 4.0. Pamiętasz? 7 starożytnych programów systemu Windows nadal używanych dzisiaj Pamiętasz te? 7 starożytnych programów Windows nadal używanych Dzisiaj Mówi się, że technologia postępuje w tempie wykładniczym. Ale czy wiesz, że niektóre programy istnieją od wielu dziesięcioleci? Dołącz do nas na spacer po Nostalgia Lane i odkryj najstarsze zachowane programy Windows. . Chociaż zespół ochrony szpitala “miał duże doświadczenie w cyberbezpieczeństwie,” byli całkowicie nieświadomi, że ich system został przejęty, ponownie ze względu na to, że złośliwe oprogramowanie przybywało w pakiecie jako zaniżone zagrożenie.

Niebezpieczeństwo dla usług?

Obecność hakerów w sieciach medycznych jest oczywiście bardzo niepokojąca. Wygląda jednak na to, że włamanie się do sieci placówek medycznych jest przede wszystkim motywowane kradzieżą osobistej dokumentacji medycznej To jest sposób, w jaki cię hakują: Mroczny świat zestawów do wykorzystywania danych To jest sposób, w jaki cię hackują: Mroczny świat, zestawów wykorzystywania exploitów Oszuści mogą korzystać z pakietów oprogramowania w celu wykorzystania luk i stworzenia złośliwego oprogramowania. Ale czym są te zestawy exploitów? Skąd oni pochodzą? I jak można je zatrzymać? , a nie stanowić bezpośrednie zagrożenie dla sprzętu szpitalnego. W tym sensie możemy być wdzięczni.

Wielu badaczy bezpieczeństwa zwróci uwagę na wyrafinowane złośliwe oprogramowanie zakamuflowane Twoje nowe zagrożenie dla bezpieczeństwa na 2016 r .: JavaScript Ransomware Nowe zagrożenie dla bezpieczeństwa na 2016 r .: JavaScript Ransomware Locky ransomware niepokoi badaczy bezpieczeństwa, ale od czasu jego zniknięcia i powrotu jako wieloplatformowy JavaScript zagrożenie ransomware, wszystko się zmieniło. Ale co możesz zrobić, aby pokonać ransomware Locky? jako bardziej podstawowe wersje zaprojektowane w celu uniknięcia obecnych rozwiązań bezpieczeństwa punktów końcowych. TrapX zauważył w swoim początkowym raporcie MEDJACK, że chociaż stare złośliwe oprogramowanie było wykorzystywane do uzyskania dostępu do urządzeń, jest to wyraźna eskalacja; zauważono chęć atakujących do ominięcia wszelkich nowoczesnych punktów kontroli bezpieczeństwa. -

“Te stare opakowania szkodliwego oprogramowania omijają nowoczesne rozwiązania końcowe, ponieważ ukierunkowane luki w zabezpieczeniach zostały już dawno zamknięte na poziomie systemu operacyjnego. Więc teraz atakujący, bez generowania żadnego alarmu, mogą rozpowszechniać swoje najbardziej wyrafinowane zestawy narzędzi i tworzyć backdoory w dużych instytucjach opieki zdrowotnej, całkowicie bez ostrzeżenia lub ostrzeżenia.”

Nawet jeśli głównym celem jest kradzież danych uwierzytelniających pacjenta, ujawnienie tych krytycznych słabych punktów oznacza tylko jedno: bardziej wrażliwy system opieki zdrowotnej, z większą liczbą potencjalnych słabych punktów, które dopiero zostaną ujawnione. Lub sieci, które zostały już zagrożone bez wywoływania alarmów. Jak widzieliśmy, ten scenariusz jest całkowicie możliwy.

Dokumentacja medyczna stała się jedną z najbardziej lukratywnych form danych umożliwiających identyfikację, poszukiwaną przez wiele złośliwych podmiotów. Ceny wahają się od 10-20 USD za pojedynczy rekord, istnieje skuteczny handel na czarnym rynku, pobudzony pozorną łatwością dostępu do dalszych rekordów.

Wiadomość dla placówek medycznych powinna być jasna. Ewolucja dokumentacji pacjenta w łatwo przenoszonej wersji cyfrowej jest niewątpliwie fantastyczna. Możesz wejść do prawie dowolnego placówki medycznej, a oni będą mogli łatwo uzyskać dostęp do kopii twoich akt.

Ale wiedząc, że backdoory są coraz bardziej powszechne w urządzeniach medycznych wykorzystujących stopniowo starożytny sprzęt, zarówno producenci sprzętu, jak i instytucje medyczne muszą podjąć wspólne wysiłki, aby współpracować w celu utrzymania bezpieczeństwa danych pacjentów.

Czy zostałeś dotknięty kradzieżą dokumentacji medycznej? Co się stało? Jak uzyskali dostęp do twoich danych? Daj nam znać poniżej!