Brian Curtis

0

4405

64

Być może słyszałeś o exploitach zero-day, lukach bezpieczeństwa, które hakerzy znajdują w aplikacjach i systemach operacyjnych, które pozostają ukryte, dopóki nie zostaną odkryte przez profesjonalistów. Te exploity są odpowiedzialne za niektóre z najbardziej niszczycielskich cyberataków i włamań oraz stanowią prawdziwe zagrożenie dla twoich danych i prywatności.

Może się to wydawać desperackim scenariuszem, ale dostępnych jest kilka opcji, jeśli chcemy chronić nasze komputery i inny sprzęt przed exploitami zero-day. Oto, co możesz zrobić, aby powstrzymać hakerów.

Co to jest exploit zero-dniowy?

To dziwny termin; jak może być wykorzystany “dzień zero”? Cóż, wszystko to ma związek ze znaczeniem “dzień zero”; zamiast odwoływać się do “bez dni” w rzeczywistości oznacza to okres między odkryciem exploita przez hakerów a tą samą luką wykrytą przez dostawcę i załataną. Idealnie byłoby to najwyżej kwestia dni, ale w rzeczywistości takie luki w zabezpieczeniach mogą być wykorzystywane przez miesiące bez podejmowania działań przez programistów.

Nasz przewodnik po podatności na zero dni Czym jest luka w Zero Day? [MakeUseOf wyjaśnia] Co to jest luka w Zero Day? [MakeUseOf wyjaśnia] mówi ci prawie wszystko, co musisz wiedzieć o ryzyku.

Wystarczy powiedzieć, że jeśli używasz oprogramowania atakowanego z powodu takiego exploita, masz kilka problemów. Po pierwsze, nie ma możliwości dowiedzenia się, czy wykorzystywany jest exploit zero-day. Luki te są utrzymywane w tajemnicy, więc każdy, kto użyje tych exploitów, będzie mógł to zrobić, w większości przypadków niezauważony.

Po drugie, a być może najbardziej niepokojące, jest to, że kiedy exploit zostanie wykorzystany i wykorzystany przeciwko tobie, * nadal * nie będziesz mógł wiedzieć, dopóki coś się nie wydarzy. Może to być coś oczywistego, na przykład brak danych osobowych na komputerze lub coś znacznie gorszego - saldo bankowe zostało opróżnione, karta kredytowa zmaksymalizowała naszą… skradzioną tożsamość.

Nie chcesz paść ofiarą jednego z tych exploitów, ale ponieważ są one niewykrywalne, co możesz zrobić?

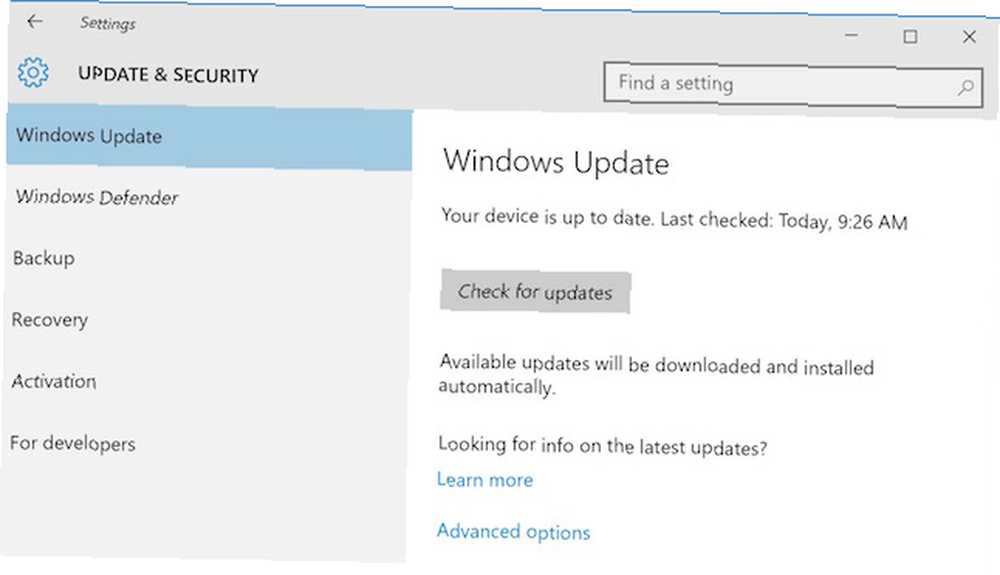

1. Upewnij się, że Twój system operacyjny jest zaktualizowany

Tak, to znowu ten stary kasztan: jeśli twój system operacyjny (OS) jest aktualny, masz już przewagę. Niezależnie od używanego systemu operacyjnego, po prostu skorzystaj ze zwykłej metody sprawdzania aktualizacji, a jeśli są one dostępne, pobierz je i zainstaluj.

Używasz starszego systemu operacyjnego? Masz kłopoty. MakeUseOf od dłuższego czasu wychwala zalety aktualizacji z systemu Windows XP, dlatego jesteśmy zdumieni, gdy dowiedzieliśmy się, że od stycznia 2016 r. System Windows XP nadal ma znaczną część rynku, ponad 11% (a dokładniej 11,42%) ; Windows 10 ma 11,85%, a Windows 7 52,47%).

Windows XP jest praktycznie nie do obrony jako system operacyjny. Możesz zainstalować całe oprogramowanie zabezpieczające, które ci się podoba, ale jeśli chcesz zabezpieczyć się przed exploitami zero-day, dziury w systemie operacyjnym czekają na otwarcie. Bez żadnych łatek pochodzących od Microsoft Co dalej? Koniec wsparcia dla Microsoft Security Essentials w Windows XP Co dalej? Koniec wsparcia dla Microsoft Security Essentials w Windows XP Gdy Microsoft przestał wspierać XP w 2014 roku, ogłosili również, że Microsoft Security Essentials nie będzie już dostępny, a aktualizacje dla istniejących użytkowników będą dostępne tylko przez ograniczony czas. Ten ograniczony czas ma teraz… jest to odpowiednik jazdy w zardzewiałym starym samochodzie i udawania, że dno nie gnije.

Korzystasz z systemu Windows XP? Uaktualnienie do systemu Windows 7 Najlepsze opcje dla systemu Windows XP Uaktualnienie do systemu Windows 7 Twoje najlepsze opcje dla systemu Windows XP Uaktualnienie do systemu Windows 7 Czas puścić system Windows XP i uaktualnić system do bezpiecznego systemu operacyjnego. To może być Twoja ostatnia szansa na uaktualnienie do stosunkowo znanego systemu Windows 7. Pokażemy Ci, jak to zrobić. (a następnie na Windows 10 7 Znaki Nadszedł czas na uaktualnienie do Windows 10 7 Znaki Nadszedł czas na uaktualnienie do Windows 10 Daliśmy ci wiele powodów do uaktualnienia do Windows 10. Jeśli nadal nie masz pewności, powinieneś poczekać Jak długo pytasz? Dopóki nie zobaczysz tutaj znaków, które dla ciebie skompilowaliśmy.) Tak szybko, jak to możliwe - nowszy system operacyjny jest znacznie bezpieczniejszy 7 sposobów Windows 10 jest bezpieczniejszy niż Windows XP 7 sposobów Windows 10 jest Bardziej bezpieczny niż Windows XP Nawet jeśli nie lubisz systemu Windows 10, naprawdę powinieneś już migrować z systemu Windows XP. Pokazujemy, jak 13-letni system operacyjny jest teraz pełen problemów związanych z bezpieczeństwem. .

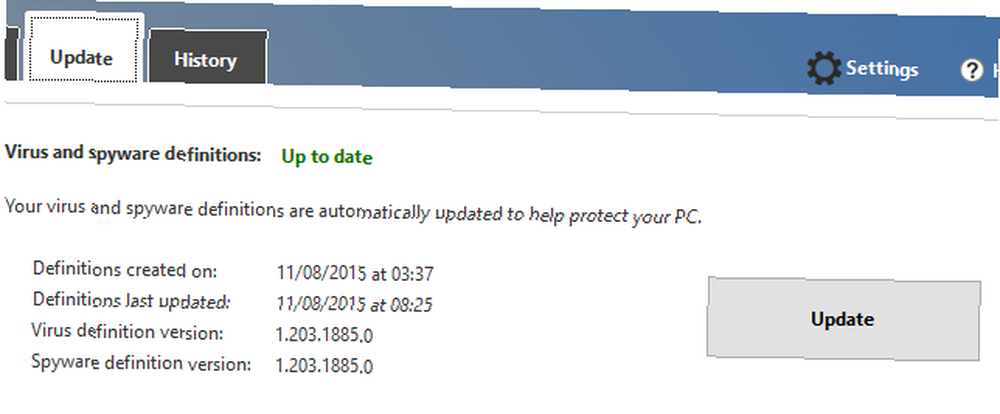

2. Zainstaluj silne oprogramowanie antywirusowe

Nawet jeśli używasz regularnie aktualizowanego systemu operacyjnego, nigdy nie należy lekceważyć znaczenia jego bezpieczeństwa. Opowiedzieliśmy się o zaletach bezpłatnych narzędzi antywirusowych (AV) 5 najlepszych darmowych pakietów Internet Security dla systemu Windows 5 najlepszych darmowych pakietów Internet Security dla systemu Windows Który pakiet zabezpieczeń najbardziej ufasz? Patrzymy na pięć najlepszych darmowych pakietów bezpieczeństwa dla Windows, z których wszystkie oferują funkcje antywirusowe, anty-malware i funkcje ochrony w czasie rzeczywistym. a nawet spojrzał na narzędzia, które można uruchomić z przeglądarki. 7 bezpłatnych narzędzi antywirusowych do przeglądarki: skanuj łącza przed kliknięciem 7 bezpłatnych narzędzi antywirusowych do przeglądarki: skanuj łącza przed kliknięciem Wirusy, złośliwe oprogramowanie, phishingowe strony internetowe. Pułapki na myszy online czekają, aż jakiś biedny frajer kliknie, więc ich komputer można dodać do kolekcji komputerów zombie wyrzucających spam. , ale aby uzyskać optymalne wyniki, naprawdę potrzebujesz pełnego pakietu AV, z zaporą ogniową, skanowaniem w czasie rzeczywistym, wykrywaniem ataków typu phishing Jak rozpoznać wiadomość e-mail typu phishing Jak rozpoznać wiadomość typu phishing e-mail Złapanie wiadomości typu phishing jest trudne! Oszuści udają PayPal lub Amazon, próbując ukraść hasło i dane karty kredytowej, jeśli ich oszustwo jest niemal idealne. Pokazujemy, jak rozpoznać oszustwo. oraz menedżer haseł (patrz poniżej).

Dostępne są różne tego rodzaju pakiety, a po podjęciu decyzji 4 rzeczy do rozważenia przy zakupie pakietu bezpieczeństwa 4 rzeczy do rozważenia przy zakupie pakietu bezpieczeństwa McAfee, Kaspersky, Avast, Norton, Panda - wszystkie wielkie nazwiska w bezpieczeństwie online. Ale jak decydujesz, który wybrać? Oto kilka pytań, które musisz sobie zadać przy zakupie oprogramowania antywirusowego. w oparciu o budżet i funkcje te regularnie aktualizowane narzędzia zapewniają dodatkową warstwę ochrony, wykrywając wszelkie dziwnie zachowujące się aplikacje w systemie.

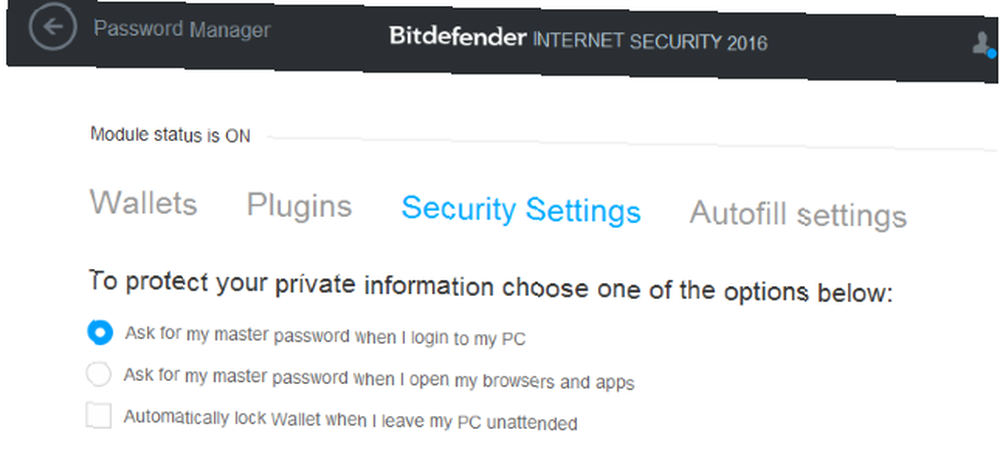

Jak tylko exploity zostaną wykryte i nie będą już miały statusu dnia zerowego - to znaczy producenci programów antywirusowych są w stanie im przeciwdziałać - pakiet zabezpieczeń zostanie zaktualizowany, a luka zostanie wypełniona. Jednym z naszych ulubionych jest Bitdefender 2016 Bitdefender Total Security 2016 Prezent; Parrot Bebop Quadcopter z pakietem Skycontroller! Bitdefender Total Security 2016 Prezent; Parrot Bebop Quadcopter z pakietem Skycontroller! Gdy Bitdefender Total Security 2016 jest już dostępny, przyjrzymy się, jak poprawia się w stosunku do poprzedniej wersji, czy zasługuje na swoją pozycję na szczycie listy pakietów zabezpieczeń online dla… .

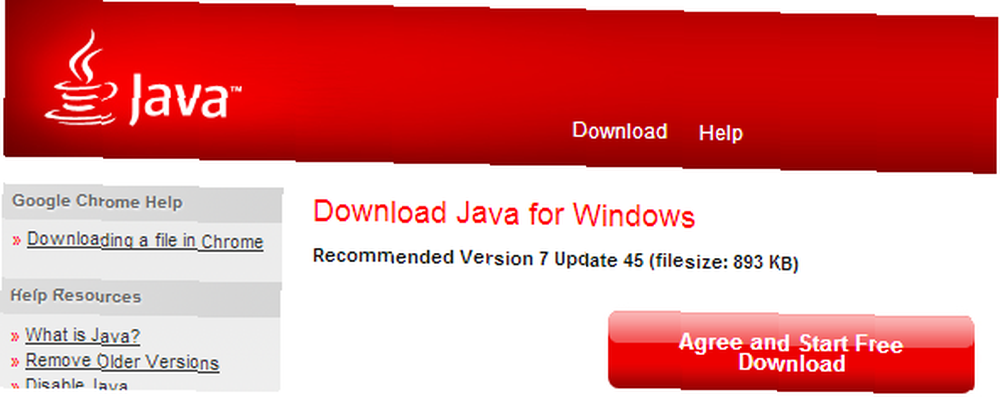

3. Aktualizuj swoje aplikacje

Zawsze należy aktualizować oprogramowanie. Może to być denerwujące i frustrujące, szczególnie jeśli ma kształt wyskakującego okienka Adobe lub Oracle dotyczącego twojego programu PDF lub wirtualnego środowiska Java (które Google zakończyło obsługę bezpieczniejszych stron internetowych: wsparcie Google Drops dla Java. Bardziej bezpieczne: Obsługa Google Drops dla Java Kiedy Java została wydana po raz pierwszy w 1995 roku, była rewolucyjna, ale teraz można śmiało powiedzieć, że Java straciła swój blask, a Google ma zamiar porzucić wsparcie dla niej w Chrome. zalecamy, aby nie używać Czy Java jest niebezpieczna i należy ją wyłączyć? Czy Java jest niebezpieczna i powinna ją wyłączyć? Wtyczka Java firmy Oracle jest coraz mniej popularna w Internecie, ale jest coraz bardziej powszechna w wiadomości: czy Java pozwala na zainfekowanie ponad 600 000 komputerów Mac, czy Oracle jest…) - ale dopóki te aplikacje są zainstalowane na komputerze osobistym, a wiadomości są oryginalne, aktualizacje muszą zostać uruchomione.

To nie tylko te narzędzia. Microsoft Office ma całą bibliotekę wcześniej odkrytych luk, które zostały wykorzystane. Poświęć trochę czasu, aby upewnić się, że pakiet biurowy Microsoft jest regularnie aktualizowany, lub zamień na mniej ukierunkowaną alternatywę dla Microsoft Office 9 najlepszych darmowych i tanich alternatyw dla Microsoft Office 9 najlepszych darmowych i tanich alternatyw dla Microsoft Office Microsoft Office od lat dominuje na rynku dokumentów tekstowych, arkuszy kalkulacyjnych i pokazów slajdów - i nie bez powodu - jest jednym z najlepszych. Jest jednak jedna wada i taka jest cena… .

Gry wideo również powinny zostać zaktualizowane. W szczególności gry MMORPG (gry fabularne online) są podatne na ataki, tak długo, jak utrzymujesz wszystko na bieżąco - podobnie jak usługi dystrybucji cyfrowej. 4 klientów dystrybucji cyfrowej do gier, które mogą Ci się podobać bardziej niż Steam [gry MUO] 4 klientów gier cyfrowych do dystrybucji Możesz polubić więcej niż Steam [MUO Gaming] Chociaż nauczono nas czcić wszystko, co popycha nas Gabe Newell, bardzo ważne jest, aby pamiętać, że masz inne możliwości odkrywania. Nie będę twierdził, że nic nie przebije rocznej sprzedaży Steam… subskrybujesz - powinieneś być w stanie być na bieżąco z wszelkimi ryzykami.

Prawdopodobnie czytasz powyższe z punktu widzenia komputera stacjonarnego, ale w rzeczywistości dotyczy to również smartfona i tabletu.

4. Użyj najnowszych, najbezpieczniejszych przeglądarek

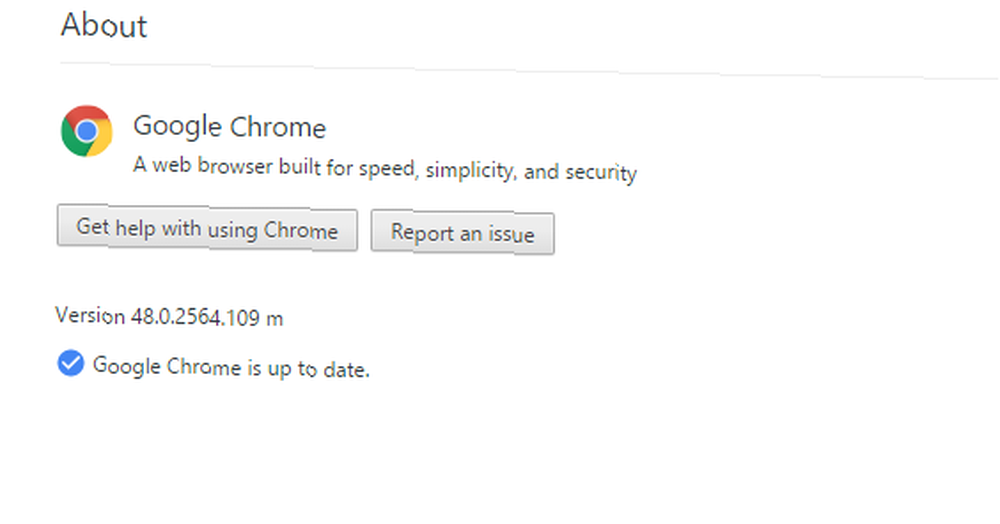

Podobnie jak w przypadku aktualizacji aplikacji, ważne jest, aby aktualizować przeglądarki. Powinieneś również dążyć do korzystania z najbardziej bezpiecznych opcji (zazwyczaj Google Chrome i Mozilla Firefox, chociaż Microsoft Edge robi postępy Recenzja Microsoft Edge od zagorzałego użytkownika Chrome Przegląd Microsoft Edge od zagorzałego użytkownika Chrome Nie popełnij błędu, Jestem zagorzałym użytkownikiem Chrome'a, ale moja ciekawość zwyciężyła, więc rzuciłem się na nią i wypróbowałem Microsoft Edge. W tym obszarze).

W przeszłości zbyt często pojawiały się luki w zabezpieczeniach przeglądarek. Chrome i Firefox nie są wyłączone z exploitów, ale być może przeglądarką z największymi problemami był Internet Explorer. Jeśli nadal używasz IE, nadszedł czas, aby przestać. Dostępny jest szeroki wybór kompetentnych i bezpiecznych przeglądarek!

Niezależnie od wybranej przeglądarki upewnij się, że jest ona regularnie aktualizowana. Jest to tak samo ważne na urządzeniach mobilnych, jak i na komputerze.

5. Użyj Menedżera haseł

Z jakiegoś powodu menedżerowie haseł nadal nie wystartowali. Wielokrotnie widzieliśmy, że ludzie po prostu nie wiedzą, jak utworzyć hasło, którego nie można odgadnąć. Być może są zbyt leniwi lub zajęci, aby się z nich zmienić “qwerty” na coś znacznie bezpieczniejszego, ale niezapomnianego 7 sposobów, aby tworzyć hasła, które są jednocześnie bezpieczne i niezapomniane 7 sposobów, aby tworzyć hasła, które są zarówno bezpieczne, jak i niezapomniane Posiadanie innego hasła do każdej usługi jest koniecznością w dzisiejszym świecie online, ale jest okropne słabość losowo generowanych haseł: nie można zapamiętać ich wszystkich. Ale jak możesz pamiętać… Alternatywnie, być może uważają, że wybierając proste hasło, podwójnie blefują przestępców.

Jeśli jesteś jedną z takich osób, mam dla ciebie wiadomość: przestępcy są ekspertami w blefowaniu, a nie ty.

Z tego powodu powinieneś używać menedżera haseł. Ale aby Cię bardziej przekonać, efekty udanej eksploitacji zero-dniowej można złagodzić, jeśli zatrudnisz menedżera haseł.

Dzięki takiemu systemowi Twoje hasła są powiązane i szyfrowane, odblokowane tylko przy użyciu hasła głównego. Jeśli do przejęcia kontroli nad komputerem używany jest system operacyjny, aplikacja lub gra lub exploit przeglądarki, możesz być przynajmniej pewien, że nie masz dostępu do haseł.

Chroń się wszędzie, gdzie to możliwe

Exploity zero-day mogą być użyte przeciwko tobie; może już mają. Być może Twój bank, wystawca karty kredytowej lub sklep internetowy, z którego regularnie korzystasz, został zaatakowany, a Twoje dane zhakowane (możesz sprawdzić, czy tak jest w przypadku Czy narzędzia do sprawdzania konta e-mail zaatakowane przez hak są oryginalne, czy oszustwo? A może oszustwo? Niektóre narzędzia do sprawdzania poczty e-mail po domniemanym naruszeniu serwerów Google nie były tak uzasadnione, jak mogłyby się wydawać witryny z linkami do nich)..

Jednak dopóki podejmiesz kroki w celu zapewnienia bezpieczeństwa w domu i upewnisz się, że Twój komputer stacjonarny (i urządzenie mobilne) jest w pełni zaktualizowany, powinieneś pozostać kusząco niedostępny dla hakerów.

Czy zostałeś złapany na exploicie zero dni? Skradziona tożsamość lub utrata danych? Opowiedz nam o tym w komentarzach.