Gabriel Brooks

0

4788

230

Kradzież tożsamości rośnie. Według StatisticBrain każdego roku odnotowuje się od 12 do 15 milionów ofiar, a średnia strata wynosi około 5000 USD na ofiarę. Co byś zrobił, gdybyś był następny?

Obecnie istnieje wiele różnych sposobów kradzieży tożsamości. Numery ubezpieczenia społecznego i bankowe kody PIN to oczywiste metody, ale oto kilka innych metod, o których możesz nie wiedzieć:

- Paragony z bankomatów i karty pokładowe Oto 6 kawałków papieru, które należy zawsze niszczyć Oto 6 kawałków papieru, które należy zawsze niszczyć Wiemy, że ważne dokumenty należy zniszczyć, ale samozadowolenie jest łatwe: „to naprawdę nie ma znaczenia”. Ale czy powinieneś popadać w skrajności i zniszczyć wszystkie zapisy? Jakie dokumenty naprawdę potrzebujesz zniszczyć? .

- Zaatakowane bankomaty z fałszywymi czytnikami kart Jak rozpoznać zaatakowany bankomat i co dalej? Jak znaleźć zaatakowany bankomat i co dalej .

- Skradzione rachunki medyczne i rachunki 5 Powodów, dla których kradzież tożsamości medycznej rośnie 5 Powodów, dla których kradzież tożsamości medycznej rośnie Oszuści chcą twoich danych osobowych i informacji o koncie bankowym - ale czy wiesz, że twoja dokumentacja medyczna również ich interesuje? Dowiedz się, co możesz z tym zrobić. .

- Skradzione dane logowania przez publiczną sieć Wi-Fi 5 sposobów, w jakie hakerzy mogą wykorzystać publiczną sieć Wi-Fi do kradzieży tożsamości 5 sposobów, w jakie hakerzy mogą użyć publicznej sieci Wi-Fi, aby ukraść Twoją tożsamość Możesz polubić korzystanie z publicznej sieci Wi-Fi - ale hackerzy również. Oto pięć sposobów, w jakie cyberprzestępcy mogą uzyskać dostęp do twoich prywatnych danych i ukraść twoją tożsamość, podczas gdy cieszycie się latte i bajglem. .

- Skradzione dane logowania z powodu złośliwego oprogramowania keylogger Nie padaj ofiarą keyloggerów: użyj tych ważnych narzędzi Anti-Keylogger: nie padaj ofiarą keyloggerów: użyj tych ważnych narzędzi anti-keylogger W przypadku kradzieży tożsamości online, keyloggery grają w jedno z najbardziej ważne role w faktycznym kradzieży. Jeśli kiedykolwiek skradziono Ci konto internetowe - czy to dla… .

- Wyciekły lub zhakowane biznesowe bazy danych 3 Wskazówki dotyczące zapobiegania oszustwom online, które musisz znać w 2014 r. 3 Wskazówki dotyczące zapobiegania oszustwom internetowym, które musisz znać w 2014 r. .

Nie możesz mieć 100% kontroli nad tymi wszystkimi potencjalnymi wektorami ataku, ale w twoim najlepszym interesie jest jak najszersze pokrycie twoich śladów. Minimalizacja ryzyka to nazwa gry, a jednym ze sposobów jest wykorzystanie informacji jednorazowych w Internecie, kiedy tylko możesz.

1. Nazwa i adres jednorazowego użytku

W 2014 r. Zespół SWAT wpadł do domu znanego streamera gier (o imieniu Kootra), gdy jeden z jego obserwatorów zadzwonił, dowodząc, że przetrzymuje ludzi jako zakładników.

W ostatnich wyborach zwolennicy Trumpa w mediach społecznościowych byli mocno zaangażowani “doxed” - ich prawdziwe dane osobowe zostały odkryte i udostępnione publicznie, otwierając drzwi innym osobom do nadużywania tych informacji, które uznają za stosowne.

To tylko dwa z wielu sposobów, w jakie twoje życie może zostać nieoczekiwanie zrujnowane w Internecie. Inne sposoby obejmują oszustwo, prześladowanie i włamanie.

O ile nie jest to absolutnie konieczne, nigdy nie wpisuj swojego prawdziwego nazwiska ani adresu na stronie internetowej. Nigdy nie wiadomo, w jaki sposób można to do ciebie przypisać, a jeśli to się kiedykolwiek zdarzy, nie uświadomisz sobie tego, dopóki nie będzie za późno.

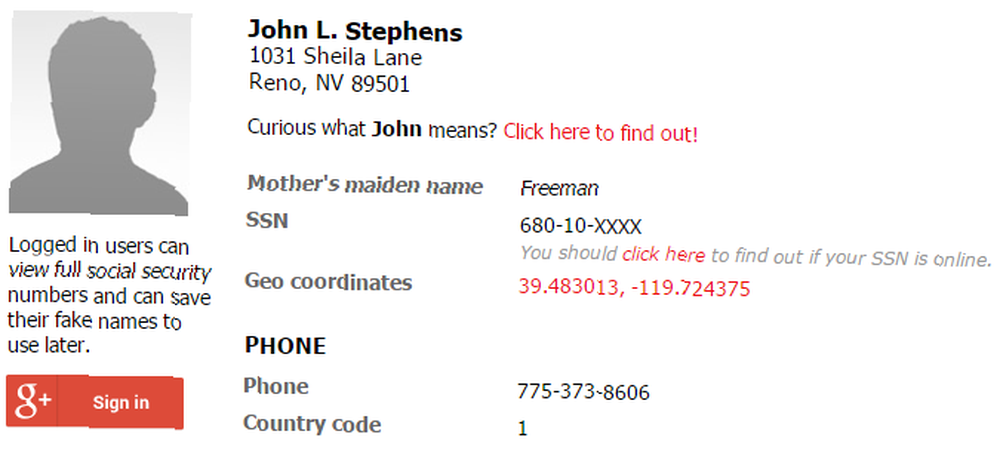

I dlatego powinieneś użyć Fake Name Generator, który może wytworzyć całe tożsamości, których możesz użyć zamiast swojego prawdziwego ja. Fałszywe dane obejmują adresy, lokalizacje GPS, nazwy użytkowników online, numery kart kredytowych, informacje o zatrudnieniu i inne. To naprawdę imponujące.

2. Jednorazowy numer telefonu

Powiedzmy, że właśnie masz nową lustrzankę cyfrową i chcesz sprzedać swoją starą na Craigslist lub eBay. Z jednej strony powinieneś umieścić swój numer telefonu na wypadek, gdyby chcieli zadać Ci pytania lub omówić ceny. Z drugiej strony, dlaczego miałbyś kiedykolwiek publikować swój numer telefonu w ten sposób?

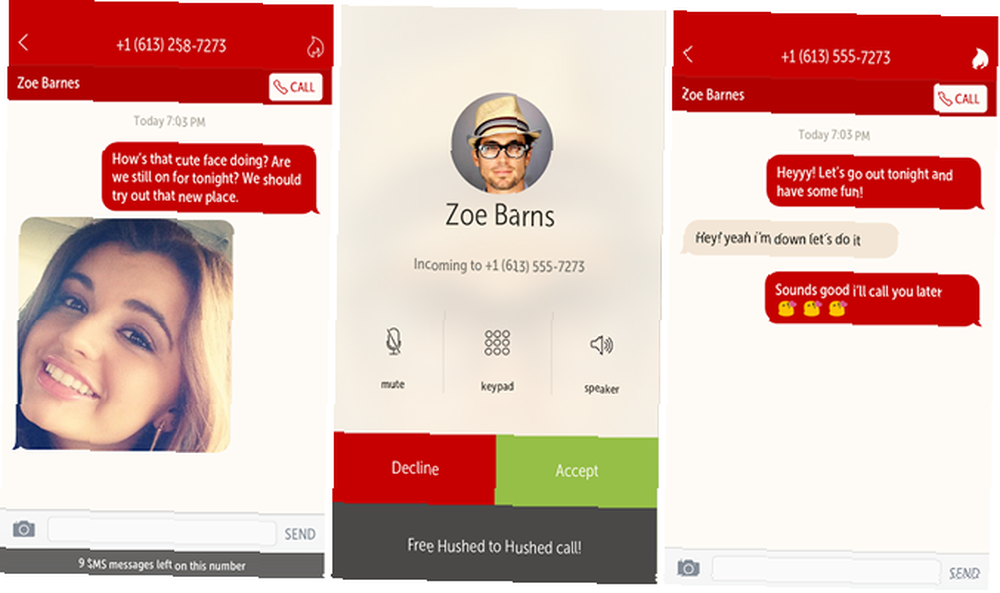

Odpowiedzią jest użycie jednorazowego numeru telefonu, który można zdemontować, gdy tylko go nie potrzebujesz.

Jest to również przydatne podczas rejestracji w witrynach internetowych, które wymagają wprowadzenia numeru telefonu, ponieważ jest prawdopodobne, że Twój numer telefonu zostanie sprzedany telemarketerom - więc po rozpoczęciu odbierania połączeń spamowych możesz go po prostu zdemontować i przejść na nowy numer jednorazowy.

Hushed to doskonała aplikacja do tego celu, dostępna zarówno na Androida, jak i iOS. Możesz tworzyć numery w ponad 40 krajach, numery te są przekazywane na Twój numer rzeczywisty, a każdy numer otrzymuje własną pocztę głosową. Kosztuje 4 USD miesięcznie, 30 USD rocznie lub zgodnie z rzeczywistym użyciem za 0,05 USD za minutę.

Google Voice jest również opcją. Zaletą jest to, że jest bezpłatny, ale wadą jest to, że nie ma tylu funkcji anonimowości, co Hushed i jest dostępny tylko w Stanach Zjednoczonych..

3. Jednorazowa skrzynka e-mail

Oto prawda o spamie e-mail: nie ma sposobu, aby tego uniknąć. Co wszyscy powinni wiedzieć o postępowaniu ze spamem e-mailowym Co wszyscy powinni wiedzieć o postępowaniu ze spamem e-mailowym Całkowite zatrzymanie spamu może być prawie niemożliwe, ale z pewnością można to zmniejszyć jego przepływ do strużki. Przedstawiamy niektóre z różnych środków, które możesz podjąć. . Jeśli Twój adres e-mail zostanie podany do publicznej wiadomości w jakikolwiek sposób, nawet bez żadnego innego powodu niż założenie konta w witrynie, spamerzy go znajdą..

Ale jeszcze gorsze jest to, że jeśli spamerzy mogą znaleźć Twój adres e-mail, to również hakerzy - jeśli haker znajdzie Twój adres e-mail, zyska dostęp do wszystkiego w Twojej skrzynce odbiorczej.

Teraz zastanów się, ile poufnych informacji zawiera skrzynka odbiorcza: szczegóły powitania nowego konta, resetowanie hasła, korespondencja osobista, dane logowania, itp. Jeśli ktoś uzyska dostęp do skrzynki odbiorczej, uzyska dostęp do całego Twojego życia - zwłaszcza jeśli użyjesz jednego hasła do wszystkie twoje konta.

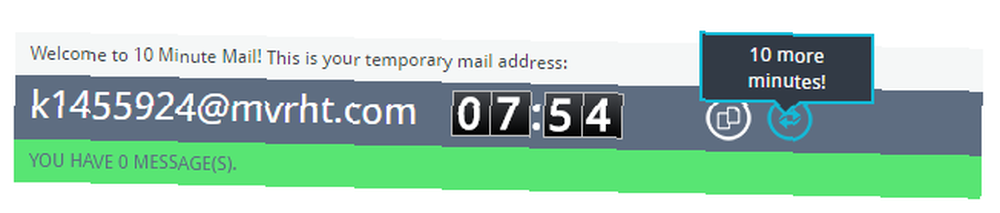

Jednorazowy adres e-mail może złagodzić oba te problemy.

Zalecamy korzystanie z 10MinuteMail, który tworzy tymczasową skrzynkę odbiorczą, która ulega samozniszczeniu po 10 minutach (choć możesz ją przedłużać o dodatkowe 10 minut, jeśli zajdzie taka potrzeba). W ten sposób nigdy nie będziesz musiał ujawniać swojego prawdziwego adresu e-mail.

4. Jednorazowe dane logowania

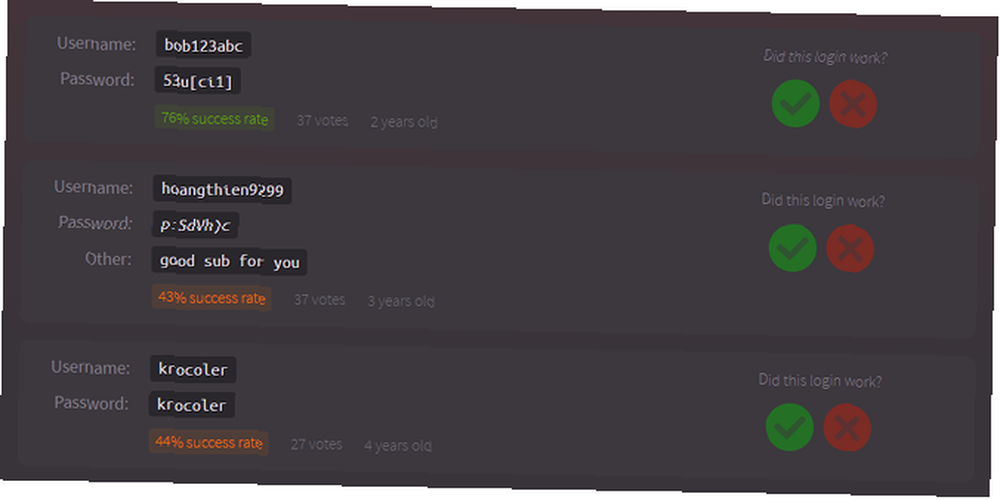

Skoro jesteśmy w temacie tworzenia konta w Internecie, powinieneś wiedzieć, że istnieje kilka okazji, w których może nie być konieczne utworzenie konta - możesz po prostu użyć takiego, które ktoś utworzył i udostępnił dla publicznego dostępu.

BugMeNot jest właściwie jedyną witryną, która to robi, ale w rzeczywistości jest to dobra rzecz, ponieważ oznacza, że wszyscy z niej korzystają, w wyniku czego więcej kont jest udostępnianych.

Istnieją trzy ograniczenia dotyczące tego, jakie rodzaje kont nie mogą być udostępniane: witryny z kontami Paywall, strony zredagowane przez społeczność oraz witryny z ryzykiem oszustwa, takie jak banki i sklepy internetowe. Wszystkie inne strony są uczciwe.

Więc o co chodzi? Pozwala zobaczyć, co przyniosłoby Ci utworzenie konta, bez konieczności samodzielnego tworzenia konta.

Na przykład niektóre fora zmuszają cię do założenia konta, zanim będziesz mógł cokolwiek przeczytać, a niektóre strony wymagają konta, aby uzyskać dostęp do linków do pobrania. Dzięki BugMeNot możesz to wszystko sprawdzić, nie ryzykując przy tym swoich danych osobowych.

5. Jednorazowe udostępnianie plików

Jeśli jest jeszcze jedna rzecz, którą powinieneś zachować zarówno anonimowo, jak i jednorazową, to dowolny plik, który udostępniasz znajomym lub rodzinie w sieci.

Nie ma dużego ryzyka kradzieży tożsamości podczas udostępniania plików (chyba że sam plik zawiera informacje, które można wykorzystać do identyfikacji użytkownika), ale i tak warto skorzystać z usługi jednorazowego użytku ze względu na prywatność.

Wiele usług hostingowych 15 najlepszych sposobów udostępniania plików każdemu przez Internet 15 najlepszych sposobów udostępniania plików każdemu przez Internet Istnieje wiele sposobów udostępniania plików między ludźmi i urządzeniami. Dzięki tym 15 narzędziom możesz szybko udostępniać pliki bez pobierania aplikacji, rejestracji kont lub konfiguracji pamięci w chmurze. automatycznie usunie pliki po upływie określonego czasu, w dowolnym miejscu od 24 godzin do 30 dni lub nawet dłużej, ale zalecamy użycie Send Anywhere, ponieważ usuwa się natychmiast po pobraniu pliku.

Inne sposoby zabezpieczenia Twojej tożsamości

Skąd będziesz wiedzieć, że twoja tożsamość została skradziona? Pozostając na znakach ostrzegawczych 6 znaków ostrzegawczych przed kradzieżą tożsamości cyfrowej nie powinieneś ignorować 6 znaków ostrzegawczych przed kradzieżą tożsamości cyfrowej nie powinieneś ignorować kradzieży tożsamości w dzisiejszych czasach, ale często wpadamy w pułapka myślenia, że zawsze stanie się „ktoś inny”. Nie ignoruj znaków ostrzegawczych. ! Musisz być proaktywny. Moment, w którym twoja tożsamość zostaje skradziona, to moment, w którym zegar zaczyna tykać, a im szybciej go złapiesz, tym bardziej prawdopodobne będzie, że będziesz w stanie się z niego zregenerować.

Oprócz korzystania z kont jednorazowych powinieneś zacząć używać silniejszych haseł. 7 błędów hasła, które prawdopodobnie Cię zhakują 7 błędów hasła, które prawdopodobnie Cię zhakują Najgorsze hasła z 2015 roku zostały wydane i są dość niepokojące. Ale pokazują, że absolutnie niezbędne jest wzmocnienie słabych haseł za pomocą kilku prostych poprawek. a nawet rozważyć użycie menedżera haseł Musisz zacząć korzystać z Menedżera haseł już teraz Musisz zacząć korzystać z Menedżera haseł Już teraz wszyscy powinni używać menedżera haseł. W rzeczywistości nieużywanie menedżera haseł naraża Cię na większe ryzyko włamania! . Aby naprawdę zachować bezpieczeństwo, rób to, co robią eksperci ds. Bezpieczeństwa online. 8 porad dotyczących bezpieczeństwa w sieci wykorzystywanych przez ekspertów ds. Bezpieczeństwa 8 porad dotyczących bezpieczeństwa w Internecie wykorzystywanych przez ekspertów ds. Bezpieczeństwa Chcesz zachować bezpieczeństwo w Internecie? Następnie zapomnij o wszystkim, co wiesz o hasłach, programach antywirusowych i zabezpieczeniach online, ponieważ nadszedł czas na ponowne przeszkolenie. Oto, co faktycznie robią eksperci. .

Czy kiedykolwiek zajmowałeś się kradzieżą tożsamości? Znasz jakieś inne wskazówki, o których warto wspomnieć? Lub jakieś inne konta jednorazowe, aby zacząć korzystać? Podziel się z nami w komentarzach poniżej!

Zdjęcie: Sira Anamwong przez Shutterstock.com