Michael Cain

0

2529

379

Trudno sobie wyobrazić czas, kiedy dowiedzieliśmy się o programach inwigilacji cyfrowych rządu USA. Dopiero w 2013 roku, dzięki Edwardowi Snowdenowi, nasz brak cyfrowej prywatności stał się aż nazbyt widoczny.

Ale nie tylko władze nas szpiegowały. Firmy technologiczne, takie jak Google i Facebook, aż do instytucji finansowych i reklamodawców, przyczyniły się do naruszenia naszej prywatności.

Nie musi tak być. Jeśli cenisz swoją prywatność, co absolutnie powinieneś, to istnieje wiele wspaniałych zasobów, które pomogą Ci odwrócić falę.

1. Privacytools.io: Opcje oprogramowania przyjazne prywatności

Facebook jest jedną z najpopularniejszych usług na świecie, z ponad 2,2 miliardem aktywnych użytkowników miesięcznie. Jeśli jednak skandal z Cambridge Analytica pokazał nam coś, to Facebook nie dba o twoją prywatność, bez względu na to, co mówią.

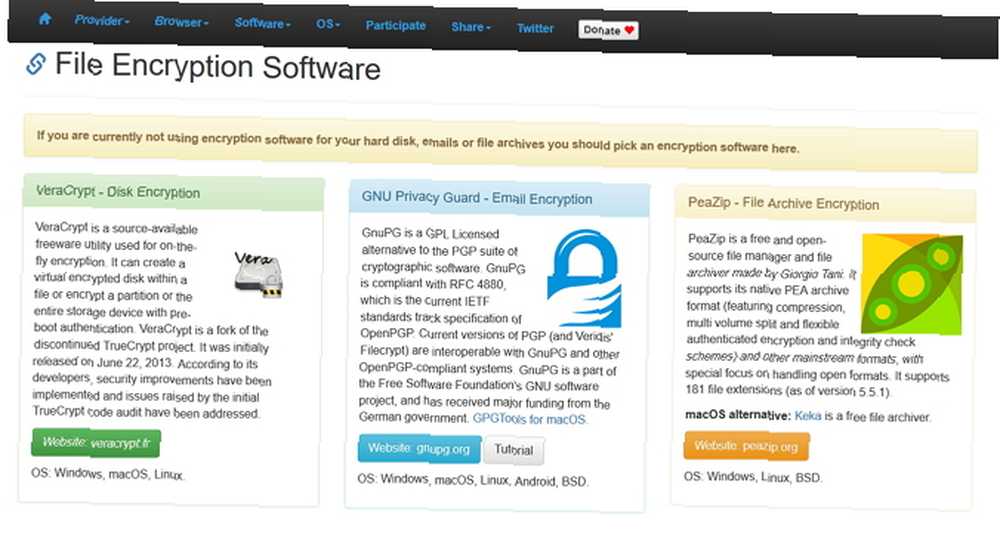

Sieci społecznościowe, narzędzia zwiększające produktywność, dostawcy e-maili 3 najbardziej bezpieczni i szyfrowani dostawcy e-maili online 3 najbardziej bezpieczni i szyfrowani dostawcy e-maili online Masz dość rządowego i zewnętrznego nadzoru twoich e-maili? Chroń swoje wiadomości za pomocą szyfrowanego rozwiązania e-mail. , a nawet Twój system operacyjny gromadzi Twoje dane, często bez Twojej wyraźnej zgody. Nadal ich używamy, ponieważ, cóż, jaka jest alternatywa? Właśnie tam wkracza Narzędzia prywatności.

Ta prowadzona przez społeczność witryna internetowa sugeruje ukierunkowane na prywatność alternatywy dla głównych programów i narzędzi cyfrowych. Każda kategoria zawiera trzy rekomendacje i wyróżnienia, obejmujące szeroki zakres oprogramowania. Większość sekcji jest nawet wyposażona w powiązane informacje i dalsze informacje.

Istnieje delikatny wydźwięk blaszanego kapelusza, ale jak pokazały ostatnie wydarzenia, mają dobry powód do podejrzeń. U góry strony znajduje się nawet zastrzeżenie, które szczegółowo wyjaśnia, dlaczego nie należy korzystać z usługi w USA.

Jeśli kiedykolwiek spędzałeś czas na czytaniu o VPNach, zauważysz, że wiele osób jest głęboko podejrzliwych wobec większości rekomendacji. Narzędzia do prywatności omijają to oskarżenie - jego sugestie są kierowane przez społeczność i szczegółowo omawiane w podreddicie Narzędzia do prywatności.

Sama strona jest nawet open source, z kodem dostępnym na GitHub.

2. Technika taktyczna: narażanie na szwank prywatności

Badania Pew z 2015 roku wykazały, że podczas gdy 74 procent dorosłych Amerykanów uważa, że bardzo ważne jest, kto może gromadzić dane na ich temat, tylko 9 procent wprowadziło zmiany, aby zapobiec monitorowaniu ich działań. To ogromny rozdźwięk między tymi, którzy cenią prywatność, a tymi, którzy działają zgodnie z tymi przekonaniami.

Organizacja non-profit Tactical Tech od 2003 roku ciężko pracuje, aby wypełnić tę lukę.

Grupa z Berlina wspiera obrońców praw na całym świecie, udzielając im wskazówek, jak korzystać z technologii cyfrowych w celu dalszej pracy. Od 2017 r. W ich strategii technologii taktycznej ponownie skupiono się na kwestiach związanych z prywatnością i bezpieczeństwem. Każdego roku organizują szkolenia dla ponad 2000 aktywistów na całym świecie, jednocześnie angażując ogół społeczeństwa poprzez warsztaty i interaktywne wydarzenia.

Pod koniec 2016 roku, we współpracy z Mozillą, otworzyli The Glass Room, a “sklep tech z niespodzianką” w Nowym Jorku. Na pierwszy rzut oka wyglądał jak zwykły sklep z technologiami konsumenckimi, pełen najnowszych telefonów i gadżetów. Jednak po wejściu do środka odwiedzający mieli bezpośredni kontakt z wygenerowanymi przez siebie danymi:

Wyskakujące okienko Glass Room było otwarte przez trzy tygodnie przed przeniesieniem się do londyńskiego West Endu w październiku 2017 r. Po doświadczeniu pełzającego nadzoru wokół, odwiedzający mogli odwiedzić bar Data Detox, aby uzyskać wskazówki, jak zapobiec pozornie niekończącemu się wyciekaniu informacji.

Jeśli przegapiłeś początkowy bieg The Glass Room, Tactical Tech udostępniło to doświadczenie wszystkim w WebVR, a także internetową wersję Digital Detox.

3. Asher Wolf: The Origins of CryptoParty

Stosunki Australii z prywatnością są bardziej skomplikowane niż większość. Kolejne rządy wprowadziły przepisy, które podważają prywatność ich obywateli, pomimo publicznego oburzenia.

W 2015 r. Rząd uchwalił projekt ustawy, który wymagał od dostawców usług internetowych gromadzenia i przechowywania metadanych klientów przez dwa lata. Cztery lata wcześniej wprowadzili zmianę do istniejącego ustawodawstwa, która umożliwiła zagranicznym rządom dostęp do danych telekomunikacyjnych obywatela Australii.

W ciągu ostatnich kilku lat zaznajomiliśmy się z narzędziami szyfrującymi i zabezpieczającymi, takimi jak TOR, prawda? Ale w 2011 r. Nadal były stosunkowo nieznane. Niezadowolony z sytuacji w Australii dziennikarz z Melbourne pod pseudonimem Asher Wolf postanowił coś z tym zrobić.

Chcę OGROMNĄ imprezę kryptograficzną w Melbourne! Urządzenia BYO, piwo i muzyka. Ustawmy czas i miejsce :) Kto jest?

- Asher Wolf (@Asher_Wolf) 22 sierpnia 2012 r

W sierpniu 2012 r. Napisała na Twitterze, że organizuje imprezę kryptograficzną, na której wszyscy mogliby dzielić się narzędziami szyfrującymi i technikami prywatności. CryptoParty stało się wirusowe, inspirując podobne wydarzenia na całym świecie.

CryptoParties odnalazło zainteresowanie w 2014 r. Po tym, jak Wired poinformował, że Edward Snowden gościł jeden na Hawajach, sześć miesięcy przed ujawnieniem dokumentów NSA.

Wolf jest nadal mocno zaangażowany w bezpieczeństwo cyfrowe i prywatność, regularnie pisząc dla publikacji, w tym The Guardian i Crikey. Założyła także stronę Patreon, której celem jest pozyskanie 500 zwolenników, zanim napisze książkę o furorze otaczającej jej posty w mediach społecznościowych.

Aktywizm Ashera Wolfa zrodził globalny ruch, pomagając innym poprawić ich bezpieczeństwo. Jej wysiłki dowiodły, że jedna osoba naprawdę może coś zmienić. Jeśli wzbudziło Twoje zainteresowanie, sprawdź listę lokalizacji CryptoParties, aby dowiedzieć się, jak się zaangażować. Nie wszystkie lokalizacje mają jeszcze ruch lokalny, ale strona oferuje wiele informacji na temat organizacji własnego CryptoParty.

Jak chronić swoją prywatność: 3 najważniejsze wskazówki

Aktywizm nie jest dla wszystkich, ale na szczęście istnieją rzeczy, które możesz zrobić bezpośrednio z komputera, aby zacząć chronić swoją prywatność.

Doskonałym miejscem do rozpoczęcia jest przeglądarka. Ponieważ większość naszego ruchu internetowego przechodzi przez przeglądarkę, przechowuje ogromną ilość danych osobowych. To jest sposób, w jaki Twoja przeglądarka narusza Twoją prywatność. To jest, w jaki sposób Twoja przeglądarka zagraża Twojej prywatności. Twoja przeglądarka internetowa ujawnia mnóstwo informacji o tym, kim jesteś, gdzie jesteś idź i co lubisz. Oto szczegóły, które wyciekają przy każdym połączeniu z Internetem. , wszystkie dostępne dla każdego, kto ma dostęp do twojego komputera. Jeśli to Cię niepokoi, zastanów się nad przejściem na bardziej prywatną przeglądarkę. 4 Bezpłatne anonimowe przeglądarki internetowe, które są całkowicie prywatne 4 Darmowe anonimowe przeglądarki internetowe, które są całkowicie prywatne Anonimowe przeglądanie sieci to jeden ze sposobów ochrony prywatności w Internecie. Oto najlepsze anonimowe przeglądarki internetowe do użycia. .

Przed zarejestrowaniem się w dowolnej usłudze cyfrowej należy zapoznać się z jej polityką prywatności. Skorzystaj z naszego przewodnika, jak napisać politykę prywatności Jak napisać politykę prywatności swojej witryny Jak napisać politykę prywatności swojej witryny Prowadzenie strony internetowej? W tym przewodniku opisano, co należy wiedzieć o tworzeniu polityki prywatności dla witryny, z przykładowym tekstem, którego można użyć. na rodzaje rzeczy, na które powinieneś zwrócić uwagę (i co to wszystko oznacza). Cyfrowi asystenci, tacy jak Alexa i Google Assistant, mają wiele wspaniałych funkcji, ale stwarzają także ogromne ryzyko naruszenia prywatności. 7 sposobów, w jakie Alexa i Amazon Echo stwarzają ryzyko związane z ochroną prywatności. 7 sposobów, w jakie Alexa i Amazon Echo stwarzają ryzyko związane z ochroną prywatności. podłączony do sieci mikrofon w sypialni to potencjalny koszmar prywatności. Oto, co musimy rozważyć na temat wpływu Alexy na naszą prywatność. .

Mówiąc o Google, możesz zostawić giganta wyszukiwania za DuckDuckGo, przyjazną dla prywatności wyszukiwarką. Jeśli pasjonujesz się ochroną swojej prywatności, warto przebudować całe swoje życie cyfrowe. Istnieje wiele sposobów na zapewnienie prywatności i bezpieczeństwa. Kompletny przewodnik na temat poprawy bezpieczeństwa w Internecie i ochrony prywatności Kompletny przewodnik na temat poprawy bezpieczeństwa w Internecie i ochrony prywatności Każdy chce twoich danych, renomowanych firm i przestępców. Jeśli chcesz wzmocnić swoją obronę i chronić się w Internecie, pozwól nam poprowadzić Cię przez proces poprawy bezpieczeństwa i ochrony prywatności. przód i środek.