Owen Little

0

5242

1167

Technologia porusza się do przodu, szybciej niż pocisk-pędzący-towar-pistolet-pocisk-jeszcze szybciej niż prędkość światła. Okej, może nie że szybko, ale wszyscy mieliśmy wrażenie, że brakuje nam przełomowego momentu w technologii, a przynajmniej nowego produktu z olśniewającą nową specyfikacją, a nie masz pojęcia, o czym mówi ktoś z regionalnego portalu społecznościowego.

Zrelaksować się. Zdarza się. Przyjrzyjmy się więc niektórym najczęściej używanym warunkom bezpieczeństwa i dokładnie ich znaczeniu.

1. Szyfrowanie

Zacznijmy od dużego i takiego, z którym prawdopodobnie się spotkałeś. To, że go spotkałeś, nie oznacza, że rozumiesz niewiarygodne znaczenie szyfrowania.

W skrócie, szyfrowanie to transformacja danych Jak działa szyfrowanie i czy jest naprawdę bezpieczne? Jak działa szyfrowanie i czy jest naprawdę bezpieczne? aby ukryć treść informacji. Czy to wysyłanie wiadomości za pośrednictwem WhatsApp Dlaczego szyfrowanie całościowe WhatsApp to wielka sprawa Dlaczego szyfrowanie końcowe WhatsApp to wielka sprawa WhatsApp niedawno ogłosiła, że będzie umożliwiać szyfrowanie całościowe w swoich usługach. Ale co to dla ciebie znaczy? Oto, co musisz wiedzieć o szyfrowaniu WhatsApp. , Microsoft żąda zaszyfrowanych informacji telemetrycznych z systemów Windows 10 lub uzyskuje dostęp do portalu bankowości internetowej, wysyłasz i otrzymujesz zaszyfrowane informacje Nie wierz w te 5 mitów na temat szyfrowania! Nie wierz w te 5 mitów na temat szyfrowania! Szyfrowanie wydaje się skomplikowane, ale jest o wiele prostsze niż myśli większość. Niemniej jednak możesz czuć się trochę zbyt ciemno, aby skorzystać z szyfrowania, więc rozwalmy kilka mitów dotyczących szyfrowania! czy to wiesz, czy nie.

I słusznie. Nie chcesz, żeby Alan używał ataku man-in-the-middle. Czym jest atak man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Czym jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Jeśli słyszałeś o atakach typu „człowiek w środku”, ale nie masz pewności, co to znaczy, to jest ten artykuł dla Ciebie. w lokalnym pubie, aby ukraść dane logowania do konta. Podobnie nie chcesz, aby tylko ktokolwiek mógł czytać Twój e-mail, bezpieczne wiadomości i dowolne z wielu usług zabezpieczonych szyfrowaniem.

Wszystko w wiadomościach

Jedna z największych historii szyfrowania w tym roku została szybko przywrócona do życia. Dam ci szybką informację: w grudniu 2015 r. 14 osób zostało zamordowanych w wyniku terroryzmu wewnętrznego w Inland Regional Center, San Bernadino, Kalifornia.

Terroryści zostali zabici kilka godzin później w strzelaninie, a FBI przeszukało ich lokalną rezydencję. Odzyskali szereg przedmiotów, w tym jeden z zaszyfrowanych iPhone'ów zmarłego. Stanowiło to problem dla FBI: nie mogli użyć siły (wyczerpujący atak mający na celu odgadnięcie wszystkich możliwych permutacji haseł) ochrony telefonu, ponieważ mogło to wymazać dane.

Apple, całkiem słusznie, odmówiło utworzenia złotego backdoora dla FBI, uzasadniając, że po utworzeniu będzie on używany wielokrotnie. Co więcej, ponownie poprawnie stwierdzili, że takie backdoor nieuchronnie wpadną w niepowołane ręce i zostaną wykorzystane do bezpośredniego i negatywnego wpływu na innych obywateli.

Przewiń o kilka miesięcy. FBI i Apple były w tę iz powrotem, kiedy nagle FBI ogłosiło, że z pomocą nieznanej strony trzeciej (podobno izraelskiej firmy zajmującej się badaniami bezpieczeństwa) udało im się złamać i uzyskać dostęp do danych na iPhonie What Is Najbezpieczniejszy mobilny system operacyjny? Jaki jest najbezpieczniejszy mobilny system operacyjny? Walcząc o tytuł najbezpieczniejszego mobilnego systemu operacyjnego, mamy: Android, BlackBerry, Ubuntu, Windows Phone i iOS. Który system operacyjny najlepiej radzi sobie z atakami online? - co z kolei było w zasadzie niczym.

Nadal ze mną? Rzuć jeszcze kilka miesięcy, do sierpnia 2016 r., A hakerzy ogłosili “oswobodzenie” bardzo wrażliwych danych z serwera pomocniczego NSA, które, jak przypuszczano, zostały wykorzystane przez jedną z elitarnych wewnętrznych grup hakerskich agencji rządowych. Dane najwyraźniej zawierały kod opisujący ataki typu backdoor na kilka ważnych, używanych na całym świecie zapór ogniowych, przy czym dane są wystawiane na sprzedaż (przy oburzającej cenie ~ 500 milionów dolarów).

TL; DR: Backdoory działają, dopóki wszyscy się o nich nie dowiedzą. Wtedy wszyscy się pieprzą.

Chodzi o klucze

Bezpieczne szyfrowanie pozostaje takie samo dzięki podpisywaniu kluczy cyfrowych, bezpiecznie wymienianych między dwiema stronami. Kryptografia z kluczem publicznym (kryptografia asymetryczna AKA) wykorzystuje parę kluczy do szyfrowania i deszyfrowania danych.

The klucz publiczny można udostępnić każdemu. The prywatny klucz jest prywatna. Każdy klucz może być użyty do zaszyfrowania wiadomości, ale potrzebny jest klucz przeciwny do odszyfrowania na drugim końcu.

Klucz jest zasadniczo długim ciągiem liczb, który został sparowany z innym długim ciągiem liczb, ale nie jest identyczny (czyniąc je asymetryczny). Kiedy w 1977 r. Diffie i Hellman zaproponowali kryptografię z kluczem publicznym, ich praca została uznana za przełomową i położyła podwaliny pod wiele bezpiecznych usług cyfrowych, z których korzystamy dzisiaj.

Na przykład, jeśli kiedykolwiek korzystałeś z podpisu cyfrowego, korzystałeś z technologii opartej na kryptologii asymetrycznej:

Aby utworzyć podpis cyfrowy, oprogramowanie do podpisywania (takie jak program pocztowy) tworzy jednokierunkowy skrót danych elektronicznych, które mają zostać podpisane. Klucz prywatny użytkownika jest następnie używany do szyfrowania skrótu, zwracając wartość, która jest unikalna dla zaszyfrowanych danych. Zaszyfrowany skrót, wraz z innymi informacjami, takimi jak algorytm skrótu, tworzy podpis cyfrowy.

Każda zmiana danych, nawet o jeden bit, powoduje inną wartość skrótu. Ten atrybut umożliwia innym sprawdzenie poprawności danych za pomocą klucza publicznego osoby podpisującej w celu odszyfrowania skrótu. Jeśli odszyfrowany skrót odpowiada drugiemu obliczonemu skrótowi tych samych danych, oznacza to, że dane nie uległy zmianie od momentu podpisania.

Jeśli dwa skróty nie pasują, dane zostały zmodyfikowane w jakiś sposób (wskazując na brak integralności) lub podpis został utworzony za pomocą klucza prywatnego, który nie odpowiada kluczowi publicznemu przedstawionemu przez sygnatariusza (wskazując błąd uwierzytelnienia).

2. OAuth i OAuth2

OAuth jest zasadniczo ramą autoryzacji. Pozwala dwóm stronom na bezpieczną komunikację bez konieczności podawania hasła za każdym razem. Wyjaśnię, jak to działa, używając krótkiego przykładu:

- Bill jest użytkownikiem. Chce, aby firma zewnętrzna bezpiecznie uzyskiwała dostęp do jego strumienia na Twitterze (bezpieczny zasób, przy użyciu hasła).

- Bill prosi firmę zewnętrzną o bezpieczny dostęp do swojego strumienia na Twitterze. Mówi aplikacja innej firmy, “Jasne, poproszę o pozwolenie.”

- Strona trzecia wysyła żądanie. Bezpieczna usługa - w tym przypadku Twitter - odpowiada mówiąc, “Jasne, tutaj jest token i sekret.”

- Firma zewnętrzna wysyła teraz Billa z powrotem do Twittera, aby zatwierdził zmiany i dał mu token, aby pokazać swoje zaangażowanie w proces.

- Bill prosi Twittera o autoryzację żądanie token i Twitter dokonują ostatniego podwójnego sprawdzenia. Gdy Bill powie OK, Twitter wysyła Billa z powrotem do jego strony trzeciej “dobrze iść” token żądania.

- Wreszcie firma zewnętrzna otrzymuje dostęp token i może z przyjemnością publikować posty w strumieniu Billa na Twitterze. Lolcats dla wszystkich!

W trakcie całego procesu Bill nigdy nie musiał podawać swoich danych logowania do strony trzeciej. Zamiast tego zostały zweryfikowane za pomocą systemu tokenów OAuth. Bill nadal zachowuje kontrolę nad tym systemem i może w dowolnym momencie odwołać token.

OAuth może również udzielać dalszych szczegółowych uprawnień. Zamiast zezwalać na taki sam dostęp do twoich danych uwierzytelniających, możemy przypisać uprawnienia na poziomie szczegółowym, takie jak przyznanie jednej usłudze innej firmy dostępu tylko do odczytu, ale innej prawo do działania i przesyłania postów jak ty.

Naprawdę? ZA “Sekret”?

Wiem, prawda ?! Kto wiedział, że terminologia bezpieczeństwa może być taka kawaii! Z całą powagą wyjaśnię ten termin nieco bardziej. Wszystko sprowadza się do identyfikatora klienta i tajnego klucza klienta. Aby protokół OAuth działał, aplikacja musi być zarejestrowana w usłudze OAuth. Twórca aplikacji musi podać następujące informacje:

- Nazwa aplikacji

- Strona aplikacji

- Przekieruj identyfikator URI lub URL wywołania zwrotnego

Po zarejestrowaniu aplikacja otrzyma identyfikator klienta. Identyfikator klienta jest następnie wykorzystywany przez usługę do identyfikacji aplikacji. Klucz tajny klienta służy do uwierzytelnienia tożsamości aplikacji w usłudze, gdy aplikacja żąda dostępu do konta użytkownika. Musi pozostać prywatny między aplikacją a usługą.

Istnieje duża szansa, że użyłeś OAuth, nie zdając sobie z tego sprawy. Czy zalogowałeś się na stronie internetowej innej firmy, używając swojego konta Facebook, Google lub Microsoft? Czy powinieneś pomyśleć dwa razy przed zalogowaniem się przy użyciu kont społecznościowych? Czy powinieneś pomyśleć dwa razy przed zalogowaniem się przy użyciu kont społecznościowych? Następnie nawiązałeś bezpieczne połączenie za pomocą OAuth.

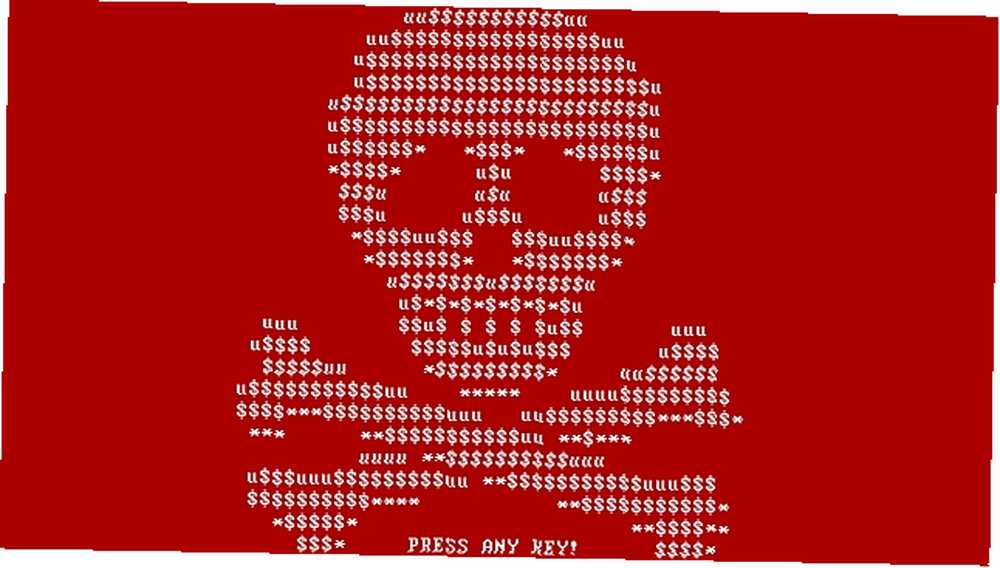

3. Ransomware

Ten wariant złośliwego oprogramowania szybko staje się plagą Internetu.

Podobnie jak tradycyjne złośliwe oprogramowanie infekuje Twój system, tak ransomware robi to samo The Ultimate Ransomware Strona, którą powinieneś wiedzieć o Ultimate Ransomware Strona, którą powinieneś wiedzieć o Ransomware, stanowi coraz większe zagrożenie i powinieneś zrobić wszystko, aby temu zapobiec. Niezależnie od tego, czy potrzebujesz informacji, czy potrzebujesz pomocy po tym, jak zostanie zainfekowany przez oprogramowanie ransomware, ten niesamowity zasób może pomóc. . Ale zamiast jedynie kraść dane i zmieniać system poza komputer: 5 sposobów, w jakie Ransomware zabierze Cię w niewolę w przyszłości, poza komputer: 5 sposobów, w jakie Ransomware zabierze Cię w niewolę w przyszłości Ransomware jest prawdopodobnie najokropniejszym złośliwym oprogramowaniem na świecie, a przestępcy używający go stają się coraz bardziej zaawansowani. Oto pięć niepokojących rzeczy, które można wkrótce wziąć jako zakładników, w tym inteligentne domy i inteligentne samochody. w węźle botnetu ransomware aktywnie szyfruje dane, a następnie prosi o płatność w celu zabezpieczenia ich wydania. Sprawdziliśmy szyfrowanie klucza publicznego we wcześniejszej części tego artykułu - i ogromna większość oprogramowania ransomware korzysta z publicznie dostępnej technologii szyfrowania.

Oto jak definiuje to Centrum Internet Security:

Kryptografia jest metodą stosowaną do szyfrowania lub szyfrowania zawartości pliku w taki sposób, że tylko osoby znające się na odszyfrowywaniu lub rozszyfrowywaniu zawartości mogą je odczytać. Ransomware, rodzaj złośliwego oprogramowania przechowującego komputer lub pliki w celu okupu, nadal podkreśla złośliwe użycie kryptografii.

Na przykład jedna z najwcześniejszych form ransomware Historia Ransomware: gdzie to się zaczęło i dokąd sięga Historia Ransomware: gdzie to się zaczęło i gdzie to się idzie Ransomware pochodzi z połowy 2000 roku i podobnie jak wiele zagrożeń bezpieczeństwa komputerowego, pochodzi z Rosja i Europa Wschodnia przed ewolucją stały się coraz silniejszym zagrożeniem. Ale co przyniesie przyszłość dla oprogramowania ransomware? Aby zyskać rozgłos na całym świecie, CryptoLocker. Zwykle przedstawiany jako złośliwy załącznik wiadomości e-mail Unikaj padania ofiarą tych trzech oszustw typu ransomware Unikaj padania ofiarą tych trzech oszustw typu ransomware Obecnie w obiegu jest kilka znanych oszustw ransomware; przejrzyjmy trzy najbardziej niszczycielskie, abyś mógł je rozpoznać. , po zainstalowaniu oprogramowanie ransomware łączy się z serwerem dowodzenia i generuje 2048-bitową parę kluczy RSA, wysyłając je z powrotem do zainfekowanego komputera. Następnie stopniowo szyfrowałby wiele ważnych plików przy użyciu wstępnie ustalonej listy rozszerzeń, ogłaszając ich zakończenie wiadomością okupu i żądając płatności w Bitcoin za bezpieczne zwolnienie klucza prywatnego (co pozwoliłoby na odszyfrowanie plików).

Jeśli użytkownik nie utworzył kopii zapasowej swoich plików, byłby zmuszony zapłacić okup lub zostać trwale usunięty. Klucze szyfrujące generowane przez oprogramowanie ransomware CryptoLocker były zwykle 2048-bitowym RSA, co oznacza, że przy obecnej technologii łamanie kluczy jest w zasadzie niemożliwe (sama moc obliczeniowa wymagana do złamania szyfrowania jest obecnie niewykonalna).

Wiele innych wariantów

Baza danych kluczy prywatnych ransomware CryptoLocker została pobrana, gdy botnet Gameover Zeus został usunięty w 2014 roku. Dało to badaczom bezpieczeństwa możliwość stworzenia bezpłatnego narzędzia do odszyfrowywania CryptoLocker Is Dead: oto jak możesz odzyskać swoje pliki! CryptoLocker Is Dead: oto jak możesz odzyskać swoje pliki! w celu rozpowszechnienia wśród dotkniętych użytkowników, chociaż oszacowano, że twórcy oprogramowania ransomware zdołali zmusić około 3 miliony dolarów za pośrednictwem zainfekowanych użytkowników:

W 2012 r. Firma Symantec, wykorzystując dane z serwera dowodzenia i kontroli (C2) złożonego z 5700 komputerów w ciągu jednego dnia, oszacowała, że około 2,9 procent tych użytkowników, którzy ucierpieli, zapłaciło okup. Przy średnim okupie w wysokości 200 USD oznaczało to, że złośliwi aktorzy zarabiali 33 600 USD dziennie, czyli 394 400 USD miesięcznie, z jednego serwera C2. Te przybliżone szacunki pokazują, jak opłacalne może być oprogramowanie ransomware dla złośliwych podmiotów.

Ten sukces finansowy prawdopodobnie doprowadził do rozprzestrzeniania się wariantów oprogramowania ransomware. W 2013 r. Wprowadzono bardziej niszczycielskie i lukratywne warianty oprogramowania ransomware, w tym Xorist, CryptorBit i CryptoLocker. Niektóre warianty szyfrują nie tylko pliki na zainfekowanym urządzeniu, ale także zawartość dysków udostępnionych lub sieciowych. Te warianty są uważane za destrukcyjne, ponieważ szyfrują pliki użytkowników i organizacji i czynią je bezużytecznymi, dopóki przestępcy nie otrzymają okupu.

Fala się nie odwróciła. Chociaż rozumiemy więcej o ransomware niż kiedykolwiek wcześniej, programiści ransomware konsekwentnie aktualizują i ulepszają swoje produkty, aby zapewnić maksymalne zaciemnienie i maksymalną rentowność.

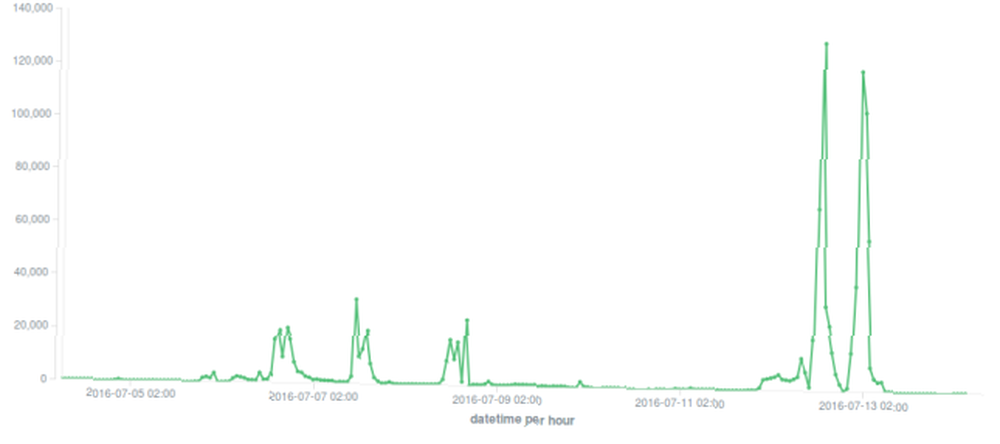

W czerwcu 2016 r. Przywrócono “starsze” forma ransomware. Locky już nie było “offline” Nowe zagrożenie bezpieczeństwa w 2016 r .: JavaScript Ransomware Nowe zagrożenie bezpieczeństwa w 2016 r .: JavaScript Ransomware Locky ransomware niepokoi badaczy bezpieczeństwa, ale od czasu jego krótkiego zniknięcia i powrotu jako wieloplatformowego zagrożenia ransomware JavaScript, rzeczy się zmieniły. Ale co możesz zrobić, aby pokonać ransomware Locky? z nowymi infekcjami znacznie zmniejszonymi na korzyść innego wariantu oprogramowania ransomware, Dridex. Jednak kiedy Locky wrócił, otrzymał tryb ataku smoka-cios-śmiertelny cios. Poprzednio oprogramowanie ransomware musiało wybierać numer domowy z serwerem dowodzenia i kontroli, aby wygenerować i udostępnić asymetryczne klucze, które wcześniej omawialiśmy:

W zeszłym tygodniu od środy do piątku zaobserwowaliśmy znaczny wzrost ilości spamu dystrybuującego Locky. Co najwyżej widzieliśmy 30 000 trafień na godzinę, co zwiększa dzienną sumę do 120 000 trafień.

Wczoraj, we wtorek, zobaczyliśmy dwie nowe kampanie o zupełnie innej skali: ponad 120 000 odsłon spamu na godzinę. Innymi słowy, ponad 200 razy więcej niż w normalne dni i 4 razy więcej niż w kampaniach z zeszłego tygodnia.

Gdyby oprogramowanie ransomware nie mogło wybrać numeru do domu, byłoby bezsilne. Użytkownicy, którzy zdali sobie sprawę, że zostali zainfekowani bardzo wcześnie, mogą potencjalnie walczyć z infekcją bez szyfrowania całego systemu. Zaktualizowany Locky nie musi wybierać numeru do domu, zamiast tego wydaje jeden klucz publiczny każdemu zainfekowanemu systemowi.

Czy zrozumiałeś, dlaczego może nie być tak źle, jak się wydaje?

Teoretycznie użycie jednego klucza publicznego oznacza, że jeden klucz prywatny może odblokować każdy system zaszyfrowany przez oprogramowanie ransomware Locky - ale nadal nie zapisywałbym swoich plików systemowych po znalezieniu informacji!

Słownik znormalizowany ISO

Przyjrzeliśmy się trzem różnym terminologiom, które możesz spotkać w swoim codziennym życiu. Są to uniwersalne terminy, które mają takie samo znaczenie w świecie bezpieczeństwa i zarządzania informacjami. W rzeczywistości, ponieważ systemy te są tak rozległe, tak jednoznacznie ważne, dotykając wszystkich zakątków globu, istnieją solidne ramy terminologiczne ułatwiające otwartą i jednolitą komunikację między różnymi partnerami.

Terminologie są zawarte w normie ISO / IEC 27000: 2016, która daje kompleksowy obraz systemów zarządzania bezpieczeństwem informacji objętych rodziną norm ISMS oraz definiuje powiązane terminy i definicje.

Norma jest ważna, ponieważ stanowi podstawę krytycznej komunikacji między zainteresowanymi stronami.

Wiedza to potęga

Wszędzie, gdzie się udajemy, napotykamy na dezinformację. Dlaczego tak się dzieje? Niestety osoby posiadające wystarczającą moc, aby podejmować decyzje, które mogłyby pozytywnie wpłynąć na nasze bezpieczeństwo, rzadko rozumieją wystarczająco dużo, aby tworzyć świadome, postępowe zasady w celu zachowania prywatności i bezpieczeństwa. Ich decyzje muszą być podejmowane przeciwko bezpieczeństwu mas, a zwykle prowadzi to do zmniejszenia prywatności. Ale za jaki zysk?

Poświęć czas na naukę i zrozumienie współczesnej terminologii bezpieczeństwa. Sprawi, że poczujesz się bezpieczniej!

Czy chcesz, abyśmy omówili więcej terminologii związanej z bezpieczeństwem? Jak myślisz, co wymaga dalszego wyjaśnienia? Daj nam znać swoje przemyślenia poniżej!

Zdjęcie: Locky Linegraph przez F-Secure