Edmund Richardson

0

2055

456

Bezpieczeństwo często wydaje się trudne. Kto ma czas, aby spędzić godziny na zamykaniu kont i obsesji na punkcie wszystkiego na telefonie lub komputerze?

Prawda jest taka, że nie powinieneś bać się bezpieczeństwa. Możesz przeprowadzić ważne kontrole w ciągu kilku minut, a dzięki temu Twoje życie w Internecie będzie znacznie bezpieczniejsze. Oto dziesięć niezbędnych kontroli, które możesz wykonać w swoim harmonogramie - wykonuj je co jakiś czas, a będziesz wyprzedzać 90 procent ludzi.

1. Zastosuj aktualizacje do wszystkiego

Wszyscy kliknęli “Przypomnij mi później” po wyświetleniu monitu o aktualizację. Ale prawda jest taka, że stosowanie aktualizacji jest jednym z najważniejszych sposobów, w jaki sposób i dlaczego należy zainstalować tę poprawkę bezpieczeństwa. Jak i dlaczego należy zainstalować tę poprawkę bezpieczeństwa, aby zapewnić bezpieczeństwo urządzeń. Gdy programiści odkryją lukę w swoim oprogramowaniu - bez względu na to, czy jest to system operacyjny, czy aplikacja - łatanie jest naprawiane w ten sposób. Ignorując te aktualizacje, niepotrzebnie otwierasz się na luki.

Na przykład większość ofiar ataku WannaCry z maja 2017 r. Na atak Global Ransomware i jak chronić dane Globalny atak Ransomware i jak chronić dane Ogromny cyberatak uderzył w komputery na całym świecie. Czy dotknęło Cię wysoce zjadliwe samoreplikujące się oprogramowanie ransomware? Jeśli nie, w jaki sposób możesz chronić swoje dane bez płacenia okupu? działały przestarzałe wersje systemu Windows 7. Zwykłe zastosowanie aktualizacji uratowałoby je. Jest to jeden z powodów, dla których system Windows 10 automatycznie instaluje aktualizacje Plusy i minusy wymuszonych aktualizacji w Windows 10 Plusy i minusy wymuszonych aktualizacji w Windows 10 Aktualizacje zmienią się w Windows 10. W tej chwili możesz wybrać i wybrać. Jednak system Windows 10 wymusi na tobie aktualizacje. Ma zalety, takie jak poprawione bezpieczeństwo, ale może się również nie udać. Co więcej… - i większość innych platform też.

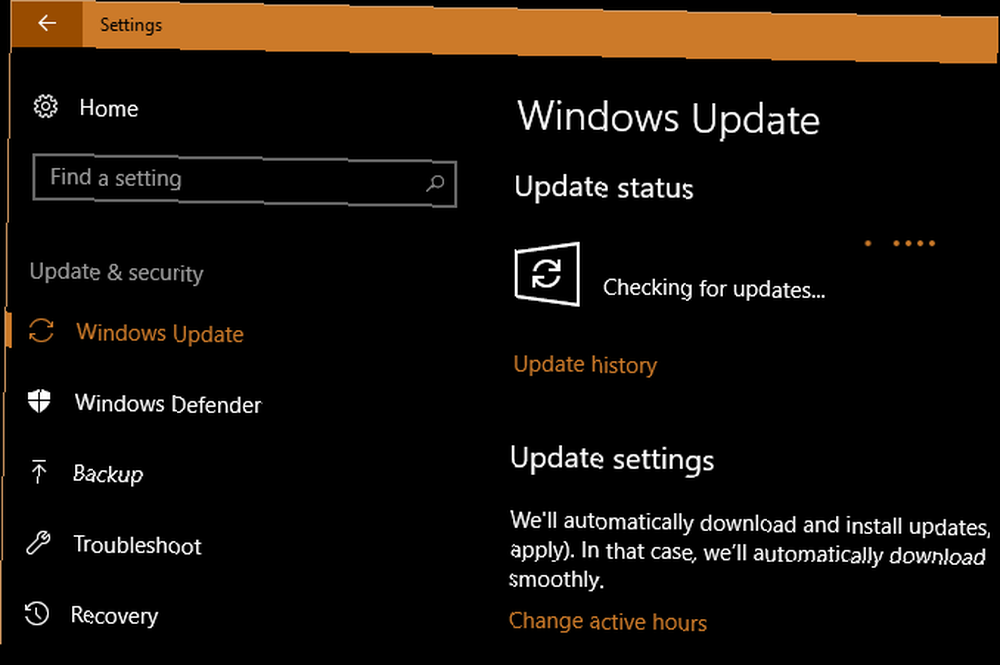

W systemie Windows przejdź do Ustawienia> Aktualizacja i zabezpieczenia> Windows Update sprawdzać dostępność aktualizacji. Użytkownicy komputerów Mac mogą sprawdzić App Store Aktualizacje zakładka najnowszych pobrań. Systemy Android i iOS wyświetlą monit o pobranie aktualizacji, gdy będą one dostępne. A kiedy otworzysz program i zobaczysz monit o aktualizację, zrób to jak najszybciej.

Nie zapomnij też o innych urządzeniach. Aktualizowanie routera 10 rzeczy, które musisz zrobić z nowym routerem 10 rzeczy, które musisz zrobić z nowym routerem Bez względu na to, czy właśnie kupiłeś swój pierwszy router, czy uaktualniłeś stary do nowego, jest kilka kluczowych pierwszych kroków, które powinieneś zrobić od razu skonfiguruj poprawnie. , Kindle, Xbox One itp. Zapewnią również większe bezpieczeństwo korzystania z tych urządzeń.

2. Zaktualizuj swoje najsłabsze hasła

Korzystanie z silnych haseł 6 porad dotyczących tworzenia niezniszczalnego hasła, które można zapamiętać 6 wskazówek dotyczących tworzenia niezniszczalnego hasła, które można zapamiętać Jeśli twoje hasła nie są unikalne i niezniszczalne, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić złodziei na lunch. ma kluczowe znaczenie dla bezpieczeństwa Twoich kont. Krótkie hasła, hasła używane na wielu stronach internetowych i oczywiste hasła są łatwymi celami ataku. 7 błędów hasła, które prawdopodobnie Cię zhakują 7 błędów hasła, które prawdopodobnie cię zhakują Najgorsze hasła z 2015 r. Zostały wydane i są dość niepokojące. Ale pokazują, że absolutnie niezbędne jest wzmocnienie słabych haseł za pomocą kilku prostych poprawek. . Zalecamy korzystanie z menedżera haseł. Musisz teraz zacząć korzystać z menedżera haseł. Musisz teraz zacząć korzystać z menedżera haseł. Wszyscy powinni już korzystać z menedżera haseł. W rzeczywistości nieużywanie menedżera haseł naraża Cię na większe ryzyko włamania! ustawić silne hasła, których nie musisz pamiętać.

Traktuj to po trochu - zacznij od zmiany najważniejszych haseł, takich jak konto e-mail, konto bankowe i media społecznościowe. Nie musisz cały czas zmieniać hasła, ale powinieneś uważać na poważne naruszenia. W przypadku wycieku musisz zmienić tylko jedno hasło, aby zapewnić sobie bezpieczeństwo. Narzędzia takie jak Czy byłem Pwned? sprawdzi Twój adres e-mail wśród danych o naruszeniu bezpieczeństwa Czy narzędzia do sprawdzania konta e-mail są zhakowane Oryginalne czy oszustwo? Czy zaatakowane narzędzia do sprawdzania kont e-mail są oryginalne, czy oszustwem? Niektóre narzędzia do sprawdzania poczty e-mail po domniemanym naruszeniu serwerów Google nie były tak uzasadnione, jak mogłyby się wydawać linki do nich prowadzące. .

Dotyczy to również twojego telefonu. Nie używaj czegoś oczywistego jak 1234 jako PIN i prawdopodobnie powinieneś przestać używać blokady wzoru Blokady wzorów NIE są bezpieczne na urządzeniach z Androidem Blokady wzorów nie są bezpieczne na urządzeniach z Androidem Blokada wzorów na Androidzie nie jest najlepszą metodą zabezpieczenia urządzenia. Ostatnie badania wykazały, że wzory są jeszcze łatwiejsze do złamania niż wcześniej. .

3. Przejrzyj ustawienia prywatności mediów społecznościowych

Przy niewystarczającej kontroli mediów społecznościowych możesz nieświadomie dzielić się informacjami ze znacznie większą liczbą osób, niż myślisz 9 rzeczy, których nigdy nie powinieneś udostępniać w mediach społecznościowych 9 rzeczy, których nigdy nie powinieneś udostępniać w mediach społecznościowych Uważaj, co udostępniasz w mediach społecznościowych, ponieważ nigdy nie wiesz, kiedy coś może wrócić i zrujnować twoje życie. Nawet najbardziej niewinne posty mogą być użyte przeciwko tobie. . Ważne jest, aby poświęcić chwilę na sprawdzenie, komu udostępniasz informacje.

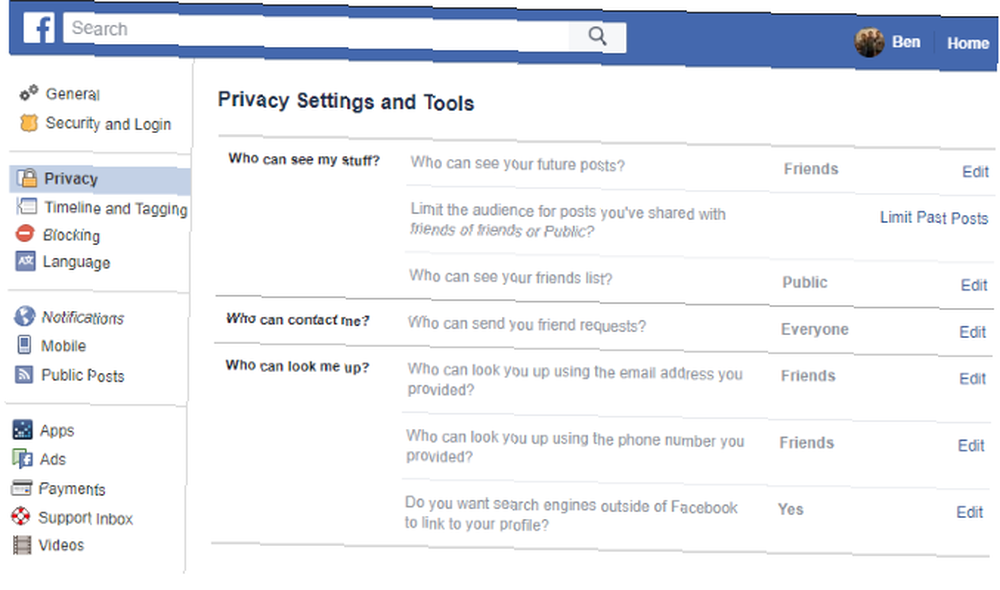

Na Facebooku odwiedź stronę Ustawienia i kliknij Prywatność na lewym pasku bocznym. Zapoznaj się z ustawieniami tutaj, aby zmienić, kto może widzieć Twoje posty. Ustawienia prywatności zdjęć na Facebooku. Musisz wiedzieć o ustawieniach prywatności zdjęć na Facebooku. Musisz wiedzieć o tym. Podobnie jak we wszystkich sprawach dotyczących prywatności na Facebooku, zarządzanie ustawieniami prywatności zdjęć nie zawsze jest łatwe. , kto może się z Tobą skontaktować i kto może Cię wyszukać za pomocą wyszukiwania. Powinieneś także przejrzeć Oś czasu i oznaczanie kartę, aby zmienić osoby, które mogą publikować posty na Osi czasu i wymagają przeglądu nowych postów.

W przypadku Twittera przejdź do Ustawień i kliknij Prywatność i bezpieczeństwo zakładka po lewej stronie. Tutaj możesz chronić swoje tweety, aby nie były publiczne, usunąć swoją lokalizację z tweetów, wyłączyć tagowanie zdjęć i uniemożliwić innym odkrycie cię.

Przeczytaj nasz przewodnik na temat tego, jak uczynić wszystkie swoje konta społecznościowe prywatnymi Jak ustawić wszystkie konta społecznościowe jako prywatne Jak ustawić wszystkie konta społecznościowe jako prywatne Chcesz zachować swoje życie w mediach społecznościowych? Kliknij ten link, aby uzyskać pełny przewodnik na temat ustawień prywatności na Facebooku, Twitterze, Pinterest, LinkedIn, Instagram i Snapchat. po pełne instrukcje.

4. Sprawdź uprawnienia aplikacji

iOS pozwala użytkownikom na dostrojenie uprawnień aplikacji Zwiększ prywatność iOS dzięki tym ustawieniom i poprawkom Zwiększ prywatność iOS dzięki tym ustawieniom i poprawkom Wszyscy wiemy, że rządy i korporacje zbierają informacje z twojego telefonu. Ale czy dobrowolnie oddajesz znacznie więcej danych, niż ci się wydaje? Zobaczmy, jak to naprawić. od lat, a Android wdraża uprawnienia na żądanie. Co to są uprawnienia na Androida i dlaczego warto się tym przejmować? Jakie są uprawnienia Androida i dlaczego warto się tym przejmować? Czy instalujesz aplikacje na Androida bez zastanowienia? Oto wszystko, co musisz wiedzieć o uprawnieniach aplikacji na Androida, ich zmianach i wpływie na Ciebie. w Androidzie 6.0 Marshmallow i nowszych. Za każdym razem, gdy instalujesz aplikację, pojawi się ona i poprosi o dostęp do poufnych danych, takich jak kamera, mikrofon i kontakty, gdy będą ich potrzebować.

Chociaż większość aplikacji nie jest złośliwa i potrzebuje tych uprawnień do prawidłowego działania, warto je czasami sprawdzać, aby upewnić się, że aplikacja nie pobiera informacji, których nie potrzebuje. A w przypadku aplikacji takich jak Facebook absurdalna liczba uprawnień. Jak złe są te uprawnienia Facebook Messenger? Jak złe są te uprawnienia Facebook Messenger? Prawdopodobnie dużo słyszałeś o aplikacji Facebook Messenger. Stłummy plotki i dowiedzmy się, czy uprawnienia są tak złe, jak twierdzą. może sprawić, że chcesz go całkowicie odinstalować.

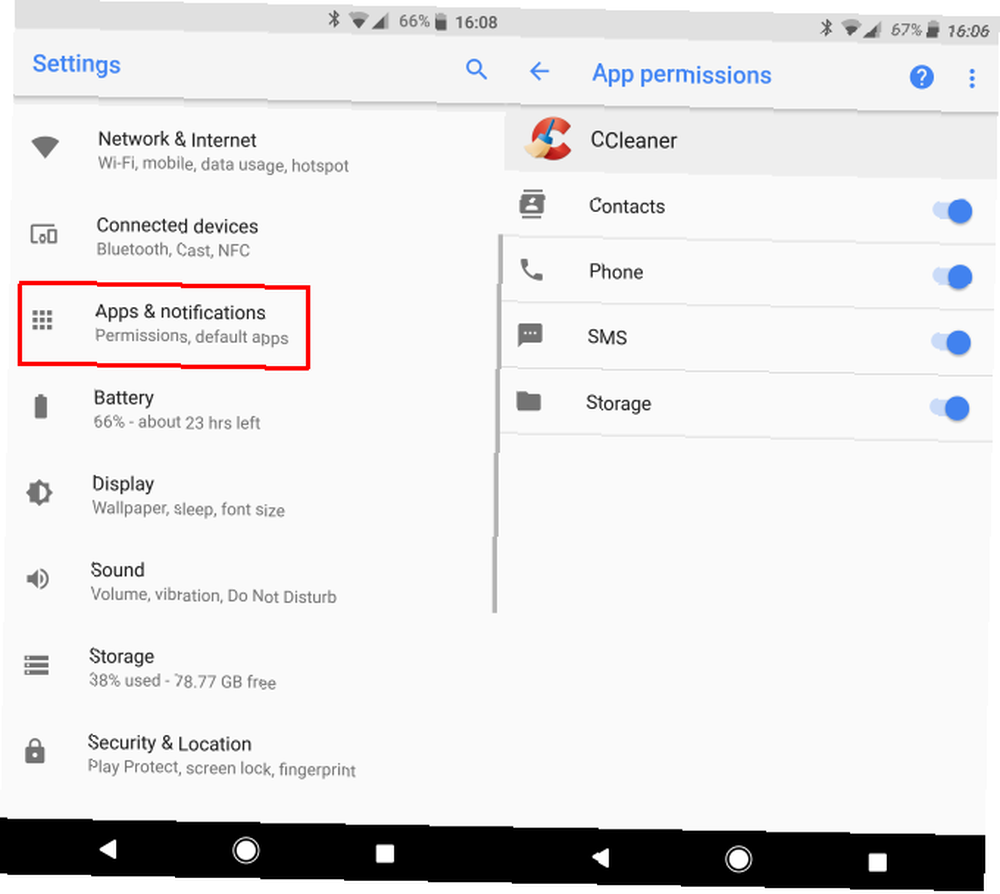

Aby przejrzeć uprawnienia Androida, przejdź do Ustawienia> Aplikacje (znaleźć w Ustawienia> Aplikacje i powiadomienia> Informacje o aplikacji na Androida 8.0 Oreo). Dotknij aplikacji i wybierz Uprawnienia na stronie informacyjnej, aby przejrzeć wszystkie uprawnienia aplikacji. Użyj suwaków, aby włączyć lub wyłączyć dowolne, które chcesz zmienić.

Użytkownicy iOS mogą uzyskać dostęp do równoważnego menu, odwiedzając stronę Ustawienia> Prywatność. Wybierz typ uprawnienia, np Łączność lub Mikrofon, i zobaczysz wszystkie aplikacje, które mogą uzyskać do niego dostęp. Użyj suwaków, aby cofnąć dostęp.

5. Przejrzyj uruchomione procesy na komputerze

Chociaż nie musisz znać dokładnego celu wszystkiego, co działa na komputerze, warto od czasu do czasu sprawdzić, jakie procesy są aktywne. Dzięki temu dowiesz się więcej o komputerze. Najlepszy przewodnik po komputerze: wszystko, co chciałeś wiedzieć - i więcej. Najlepszy przewodnik po komputerze: wszystko, co chciałeś wiedzieć - i więcej. Zmieniają się parametry techniczne komputera, jego funkcja pozostaje taka sama. W tym przewodniku opiszemy dokładnie, co robi każdy komponent, dlaczego to robi i dlaczego jest to ważne. w miarę poznawania jego działania.

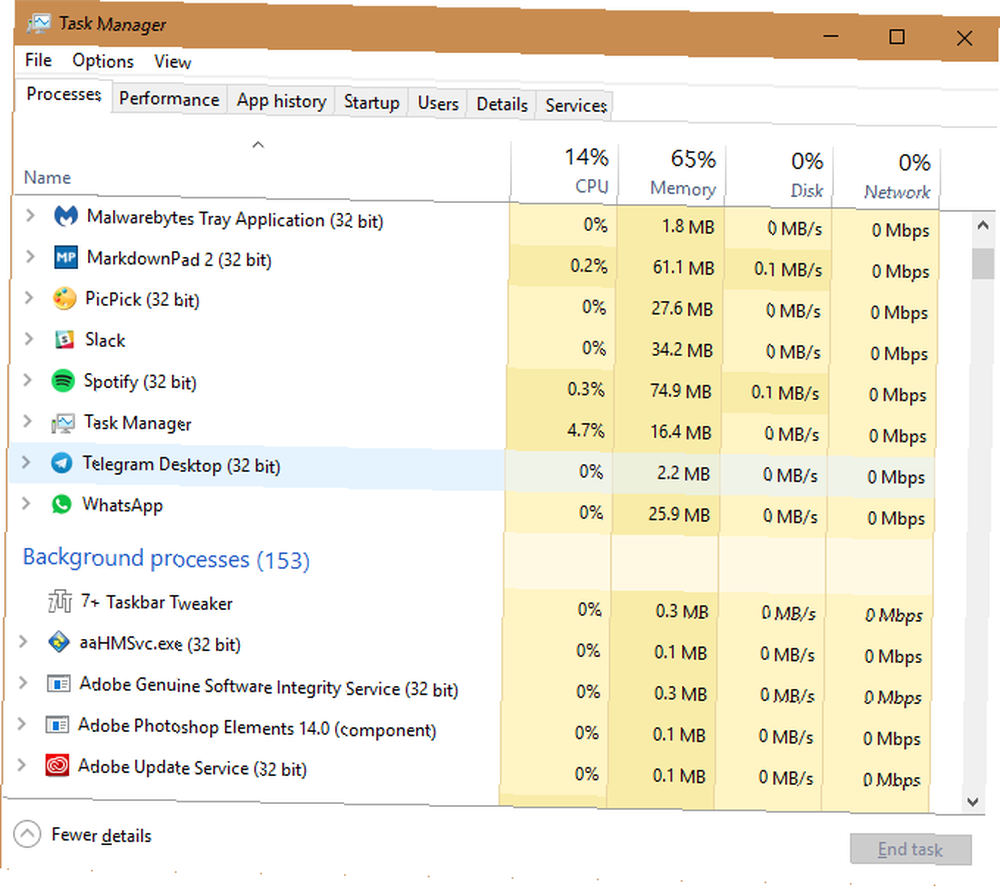

W systemie Windows kliknij przycisk Start i wyszukaj Menadżer zadań lub użyj skrótu Ctrl + Shift + Esc aby otworzyć Menedżera zadań. Na Procesy na karcie zobaczysz aplikacje działające na pierwszym planie. Poniżej znajdują się procesy w tle, a następnie procesy systemowe. Przeglądaj i przeglądaj wszystko, co wygląda podejrzanie Jak radzić sobie z podejrzanymi procesami Menedżera zadań Windows Jak obsługiwać podejrzanymi procesami Menedżera zadań Windows CTRL + ALT + DEL, czyli salut trzema palcami, to najszybszy sposób na zwiększenie zamieszania. Sortując według procesów Menedżera zadań, możesz zauważyć coś takiego jak svchost.exe, używając 99% procesora. Więc teraz… . Tylko upewnij się, że nie zakończysz żadnych istotnych procesów. 7 Procesów Menedżera zadań Windows, których nigdy nie powinieneś zabijać. 7 Procesów Menedżera zadań Windows, których nigdy nie powinieneś zabijać. Niektóre procesy Windows mogą zawiesić lub zawiesić system, jeśli zostaną zakończone. Pokażemy Ci, które procesy Menedżera zadań powinieneś zostawić w spokoju. .

Użytkownicy komputerów Mac mogą zobaczyć uruchomione procesy za pomocą Monitora aktywności Czym jest Monitor aktywności? Odpowiednik Maca Menedżera zadań Czym jest Monitor aktywności? Odpowiednik Maca Menedżera zadań Dowiedz się wszystkiego o Monitorze aktywności na komputerze Mac i jak go używać do sprawdzania szczegółowych informacji o systemie. . Najszybszym sposobem na otwarcie jest naciśnięcie Command + spacja aby otworzyć Spotlight, a następnie wpisz Monitor aktywności i naciśnij Wchodzić. Spójrz przez procesor kartę, aby zobaczyć, co działa na twoim komputerze.

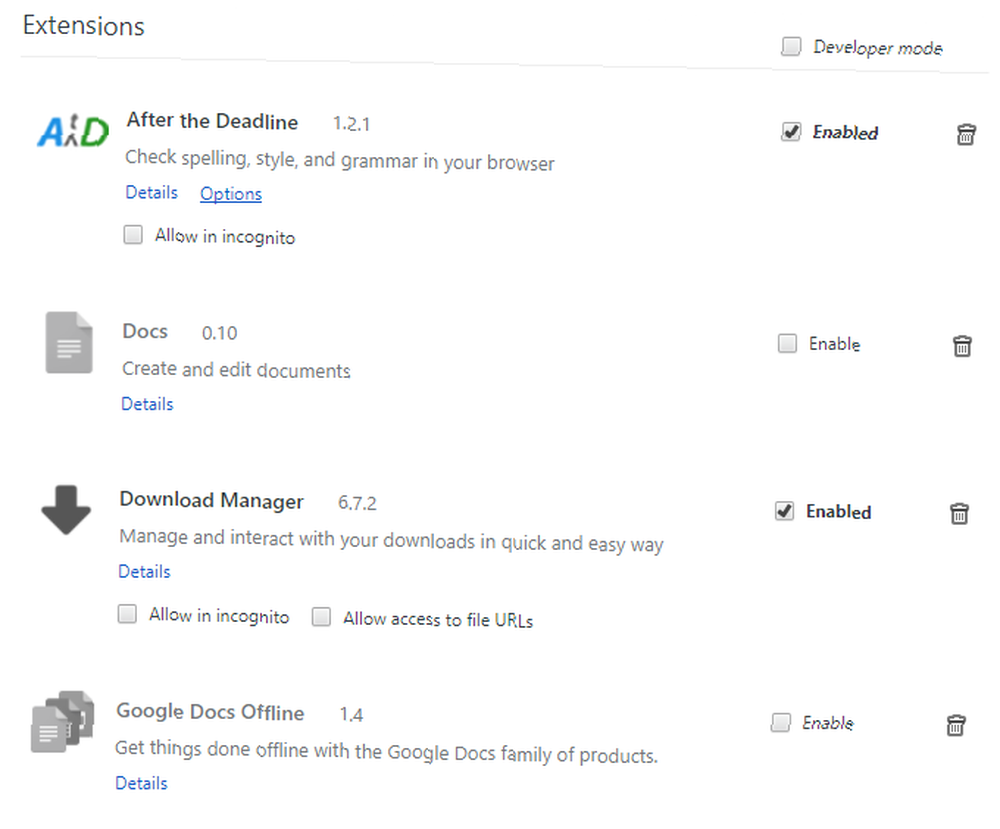

W tym miejscu powinieneś również przejrzeć zainstalowane rozszerzenia przeglądarki. Jak wyczyścić rozszerzenia przeglądarki (prosty sposób) Jak wyczyścić rozszerzenia przeglądarki (prosty sposób) Jeśli regularnie sprawdzasz fajne rozszerzenia, prawdopodobnie jest to czas wyczyścić te dodatki, których już nie chcesz, nie lubisz lub nie potrzebujesz. Oto jak to zrobić łatwo. . Złośliwe dodatki mogą przejąć kontrolę nad przeglądaniem, a nawet raz niewinne rozszerzenia zostaną wykupione i stają się oprogramowaniem szpiegującym 10 rozszerzeń Chrome, które należy odinstalować teraz 10 rozszerzeń Chrome, które należy odinstalować teraz Trudno jest śledzić, które rozszerzenia zostały przyłapane na nadużywaniu ich uprawnienia, ale zdecydowanie powinieneś odinstalować te 10 tak szybko, jak to możliwe. . W Chrome przejdź do Menu> Więcej narzędzi> Rozszerzenia i wyłącz lub usuń te, które wyglądają podejrzanie. Użytkownicy przeglądarki Firefox mogą znaleźć tę listę pod adresem Menu> Dodatki.

6. Skanuj w poszukiwaniu złośliwego oprogramowania

Być może wiesz, kiedy masz złośliwe oprogramowanie na swoim komputerze. 4 Nieprawidłowości w zakresie bezpieczeństwa, które musisz dziś zrozumieć 4 Nieprawidłowości w zakresie bezpieczeństwa, które musisz sobie dziś uświadomić Istnieje wiele fałszywych informacji o złośliwym oprogramowaniu i bezpieczeństwie w Internecie, a przestrzeganie tych mitów może być niebezpieczne. Jeśli uznałeś coś za prawdę, czas wyjaśnić fakty! , ale może też być cicho. Dobry skaner antywirusowy powinien wyłapać większość wirusów i innych nieprzyjemnych infekcji, zanim będą mogły dostać się do twojego systemu, ale druga opinia ze skanera antywirusowego nigdy nie boli.

W systemie Windows nic nie przebije Malwarebytes. Zainstaluj bezpłatną wersję, aby skanować w poszukiwaniu wszelkiego rodzaju złośliwego oprogramowania i usuń ją za pomocą kilku kliknięć. Użytkownicy komputerów Mac nie potrzebują dedykowanego oprogramowania antywirusowego. Oto jedyne potrzebne oprogramowanie zabezpieczające dla komputerów Mac. Oto jedyne potrzebne oprogramowanie zabezpieczające dla komputerów Mac. Dla większości ludzi system OS X jest dość bezpieczny od samego początku - istnieje wiele programów, które potencjalnie wyrządzaj więcej szkody niż pożytku. chyba że popełnią głupie błędy. 5 łatwych sposobów na zainfekowanie komputera Mac złośliwym oprogramowaniem. 5 łatwych sposobów na zainfekowanie komputera Mac złośliwym oprogramowaniem. Może się wydawać, że zainfekowanie komputera Mac złośliwym oprogramowaniem jest dość trudne, ale zawsze są wyjątki. Oto pięć sposobów na zabrudzenie komputera. , ale nie ma nic złego w szybkim skanowaniu Malwarebytes for Mac, jeśli chcesz potwierdzić.

Jeśli znajdziesz coś szczególnie agresywnego, wypróbuj potężniejsze narzędzie do usuwania złośliwego oprogramowania. Łatwo usuń agresywne złośliwe oprogramowanie za pomocą tych 7 narzędzi. Łatwo usuń agresywne złośliwe oprogramowanie za pomocą tych 7 narzędzi. Typowe bezpłatne pakiety antywirusowe będą w stanie Cię do tej pory dotrzeć, jeśli chodzi o ujawnianie i usuwanie złośliwego oprogramowania. Te siedem narzędzi usunie za Ciebie szkodliwe oprogramowanie. .

7. Sprawdź połączenia konta

Wiele witryn pozwala zalogować się przy użyciu poświadczeń innego konta, zwykle Facebooka lub Google. Jest to wygodne, ponieważ nie musisz pamiętać osobnego loginu, jednak połączenie wszystkich tych witryn z jednym kontem jest nieco niepokojące. Dlatego powinieneś sprawdzić, które witryny i aplikacje masz połączone z głównymi kontami.

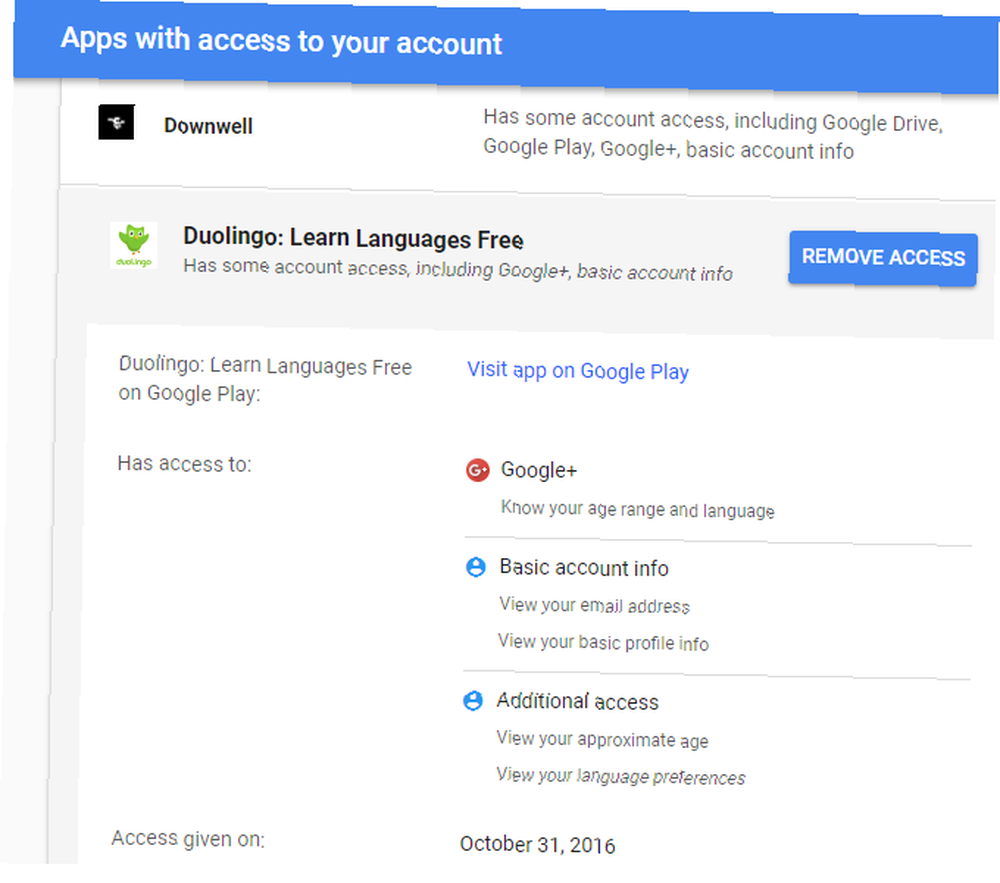

Sprawdź swoje aplikacje Google, odwiedzając stronę Moje konto Google, a następnie kliknij przycisk Aplikacje z dostępem do konta w Logowanie i bezpieczeństwo pudełko. Kliknij Zarządzać aplikacjami w wynikowym panelu, aby wyświetlić je wszystkie.

Przyjrzyj się im dokładnie, zwłaszcza jeśli korzystasz z konta Google od dłuższego czasu. Powinieneś cofnąć dostęp do aplikacji, których już nie używasz, i przejrzeć dostęp, jaki mają bieżące aplikacje. Kliknij pozycję, a następnie kliknij Usuń dostęp przycisk, aby go podrzucić.

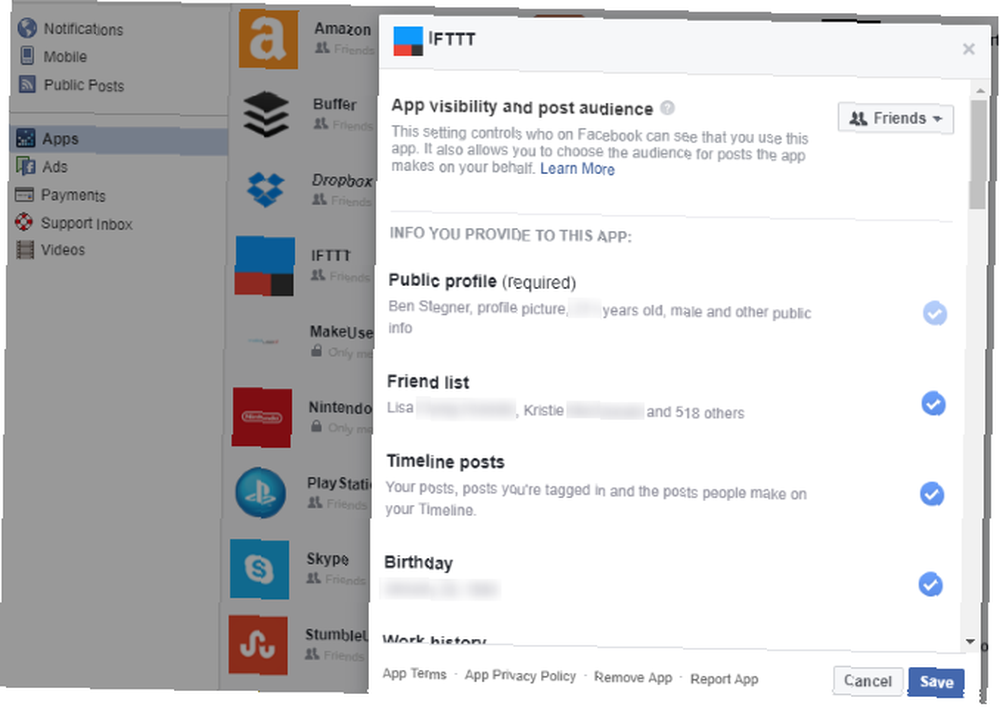

Facebook ma podobny panel. Odwiedź stronę Ustawienia Facebooka i kliknij Aplikacje link na lewym pasku bocznym. Zobaczysz aplikacje i strony internetowe, z których korzystałeś na swoim koncie Facebook, aby zalogować się. Jak zarządzać loginami Facebooka innych firm [Tygodniowe porady na Facebooku] Jak zarządzać loginami Facebooka innych firm [Tygodniowe porady Facebooka] Ile razy zezwoliłeś stronie trzeciej na dostęp do twojego konta na Facebooku? Oto jak możesz zarządzać ustawieniami. - Kliknij Pokaż wszystko aby rozwinąć listę.

Każda aplikacja wyświetla listę odbiorców, którzy mogą zobaczyć zawartość udostępnioną z tych aplikacji. Kliknij jedno, aby wyświetlić szczegółowe uprawnienia, pokazujące dokładnie, do czego aplikacja może uzyskać dostęp. Możesz usunąć niektóre uprawnienia lub kliknąć przycisk X ikonę nad aplikacją, aby usunąć ją ze swojego konta.

Jeśli chcesz całkowicie wyłączyć tę funkcję, kliknij Edytować przycisk pod Aplikacje, strony internetowe i wtyczki i wybierz Wyłącz platformę.

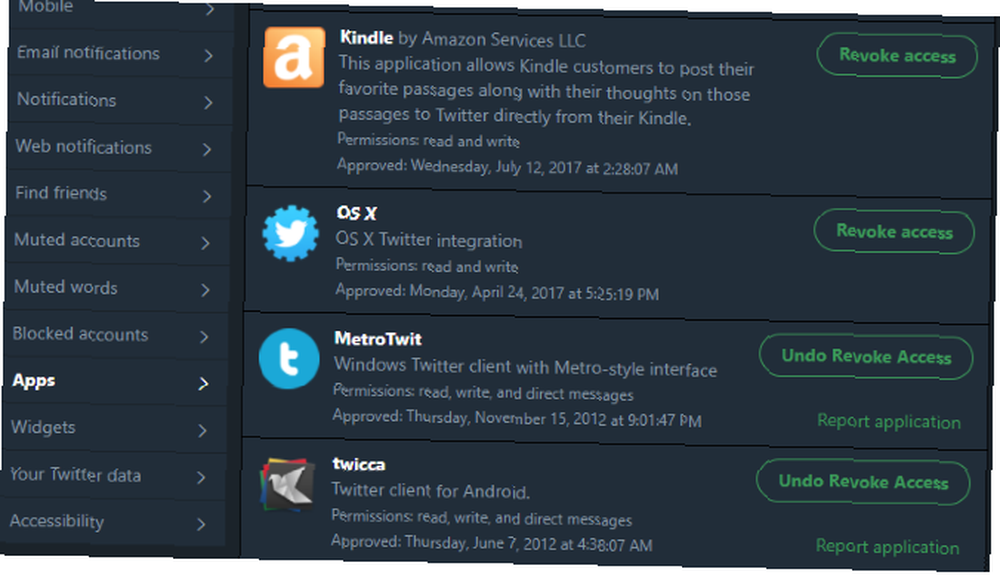

Możesz także przejrzeć aplikacje połączone z kontem na Twitterze. Przejdź na kartę Aplikacje w ustawieniach Twittera, aby wyświetlić je wszystkie. Kliknij Odwołaj dostęp aby usunąć te, których już nie używasz.

8. Skonfiguruj uwierzytelnianie dwuskładnikowe w dowolnym miejscu

Nie jest tajemnicą, że uwierzytelnianie dwuskładnikowe (2FA) jest jednym z najlepszych sposobów na zwiększenie bezpieczeństwa kont. Po włączeniu tej funkcji potrzebujesz nie tylko hasła, ale kodu z aplikacji lub wiadomości tekstowej, aby się zalogować. Chociaż nie jest to idealne rozwiązanie 3 Ryzyko i wady uwierzytelnienia dwuskładnikowego 3 Ryzyko i wady uwierzytelnienia dwuskładnikowego Dwuskładnikowy korzystanie z uwierzytelniania eksplodowało w ciągu ostatniej dekady. Ale nie jest idealny i może cię prześladować, jeśli nie będziesz ostrożny. Oto kilka przeoczonych wad. , zapobiega to złośliwemu dostępowi do twoich kont, nawet jeśli ktoś ukradnie twoje hasło.

Proces włączania 2FA różni się nieco dla każdej usługi. Aby pomóc Ci w drodze, omówiliśmy, jak zablokować najważniejsze usługi za pomocą 2FA Zablokuj te usługi teraz z uwierzytelnianiem dwuskładnikowym Zablokuj te usługi teraz z uwierzytelnieniem dwuskładnikowym Uwierzytelnianie dwuskładnikowe to inteligentny sposób na chroń swoje konta internetowe. Rzućmy okiem na kilka usług, które możesz zablokować z większym bezpieczeństwem. . Następnie włącz 2FA na swoich kontach społecznościowych Jak skonfigurować uwierzytelnianie dwuskładnikowe na wszystkich kontach społecznościowych Jak skonfigurować uwierzytelnianie dwuskładnikowe na wszystkich kontach społecznościowych Zobaczmy, które platformy mediów społecznościowych obsługują uwierzytelnianie dwuskładnikowe i jak można włączyć to. i konta do gier Jak włączyć uwierzytelnianie dwuskładnikowe dla kont do gier Jak włączyć uwierzytelnianie dwuskładnikowe dla kont do gier Uwierzytelnianie dwuskładnikowe zapewnia dodatkową warstwę ochrony kont internetowych i można łatwo włączyć dla ulubionych usług gier . aby zapewnić im bezpieczeństwo. Zalecamy używanie Authy jako aplikacji uwierzytelniającej, ponieważ jest ona lepsza niż Google Authenticator. 5 najlepszych alternatyw dla Google Authenticator. 5 najlepszych alternatyw dla Google Authenticator. Aby poprawić bezpieczeństwo kont internetowych, potrzebujesz dobrej aplikacji do uwierzytelniania dwuskładnikowego. generować kody dostępu. Myślisz, że Google Authenticator to jedyna gra w mieście? Oto pięć alternatyw. .

9. Przejrzyj aktywność konta

Kolejne narzędzie oferowane przez kilka witryn pozwala zobaczyć, które urządzenia ostatnio zalogowały się na Twoje konto. Niektórzy wyślą Ci nawet SMS-a lub wiadomość e-mail, gdy nowe urządzenie się zaloguje. Możesz użyć ich, aby mieć pewność, że od razu wiesz, czy ktoś włamie się na twoje konto.

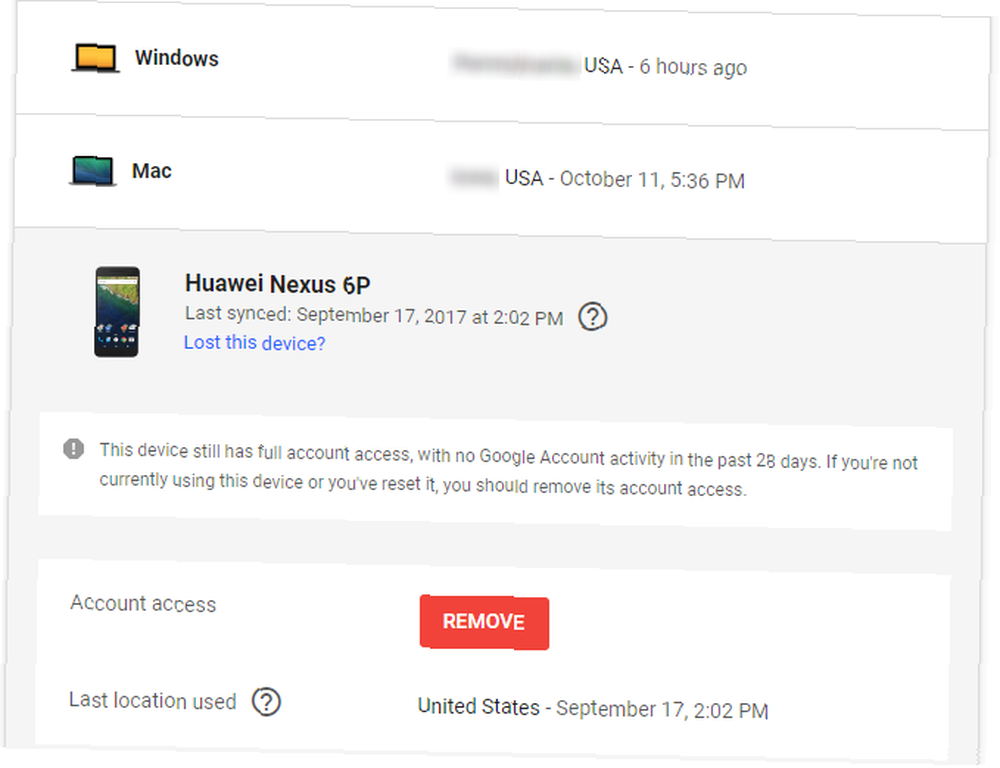

W przypadku Google przejdź do Aktywność urządzenia i zdarzenia bezpieczeństwa sekcja ustawień konta. Zobaczysz Ostatnie zdarzenia bezpieczeństwa pokazuje nowe ostatnie logowanie i Ostatnio używane urządzenia. Kliknij Przejrzyj wydarzenia dla obu i upewnij się, że rozpoznajesz wszystkie urządzenia i aktywność. Domyślnie Google wyśle Ci wiadomość e-mail za każdym razem, gdy nowe urządzenie zaloguje się na Twoje konto.

Wybierz wydarzenie lub urządzenie, aby uzyskać więcej informacji na jego temat. Kliknięcie wydarzenia spowoduje wyświetlenie jego adresu IP i przybliżonej lokalizacji. Jeśli urządzenie nie miało aktywności na koncie Google w ciągu 28 dni, możesz kliknąć Usunąć cofnąć dostęp. Przeprowadzanie kontroli bezpieczeństwa Google Co Google wie o Tobie? Dowiedz się i zarządzaj swoją prywatnością i bezpieczeństwem Co Google wie o Tobie? Dowiedz się i zarządzaj swoją prywatnością i bezpieczeństwem Po raz pierwszy gigant wyszukiwania Google oferuje sposób sprawdzenia informacji na Twój temat, w jaki sposób gromadzi te dane, oraz nowe narzędzia do odzyskiwania prywatności. może pomóc w przejrzeniu innych ważnych informacji, gdy jesteś tutaj.

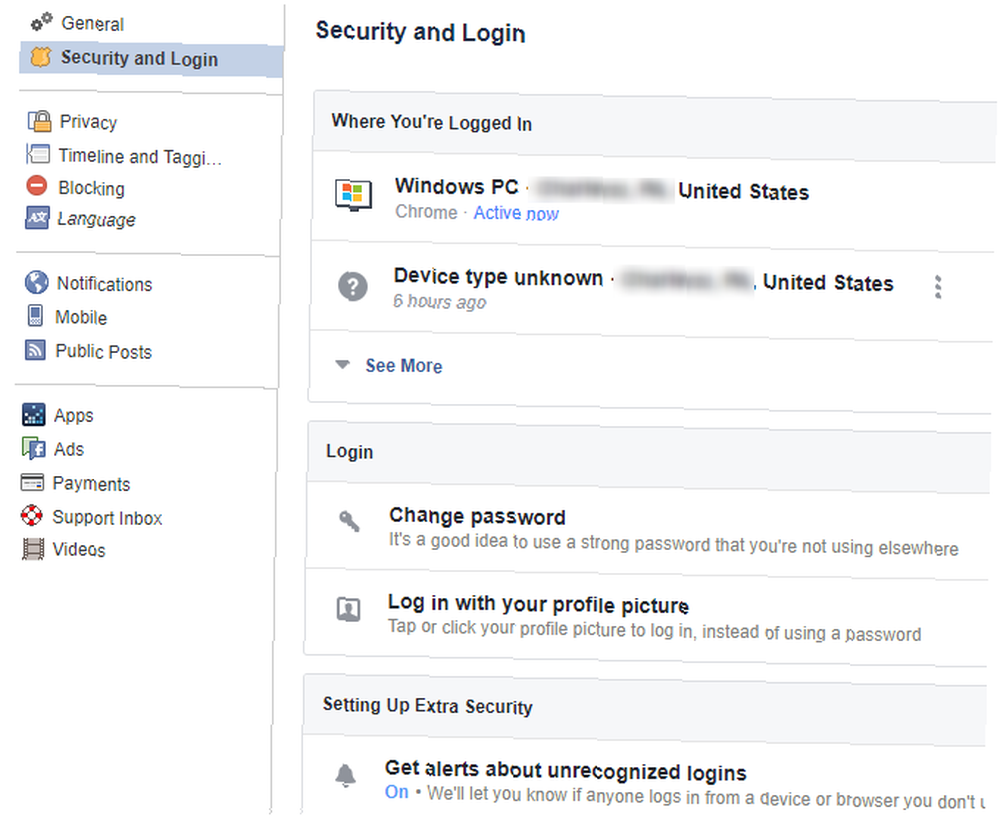

Aby to sprawdzić na Facebooku Zabezpiecz swój Facebook za pomocą tych 6 prostych sztuczek Zabezpiecz swój Facebook za pomocą tych 6 prostych sztuczek Facebook może być dość przerażający, jeśli chodzi o bezpieczeństwo, ale dzięki kilku minutom i odpowiednim narzędziom możesz utrzymać solidne konto . , odwiedzić Bezpieczeństwo i logowanie zakładka ustawień konta. Sprawdź górę Gdzie jesteś zalogowany sekcji i kliknij Zobacz więcej do każdego miejsca, w którym jesteś zalogowany na Facebooku. Kliknij trzy kropki obok pozycji do Wyloguj lub wybierz Nie ty? jeśli podejrzewasz, że gra faul Jak sprawdzić, czy ktoś inny uzyskuje dostęp do Twojego konta Facebook Jak sprawdzić, czy ktoś inny ma dostęp do Twojego konta Facebook Jest to złowieszcze i niepokojące, jeśli ktoś ma dostęp do Twojego konta Facebook bez Twojej wiedzy. Oto, jak się dowiedzieć, czy zostałeś złamany. .

Również na tej stronie upewnij się, że masz Otrzymuj powiadomienia o nierozpoznanych loginach włączone. Powiadomi Cię to SMS-em i / lub e-mailem, gdy urządzenie zaloguje się na Twoje konto.

Na koniec sprawdź swoją aktywną sesję na Twitterze w Internecie Twoje dane na Twitterze strona ustawień. Przewiń w dół do Twoje urządzenia i Historia dostępu do konta aby zobaczyć, gdzie ostatnio się zalogowałeś.

Być może zauważyłeś, że kilka z tych wskazówek dotyczy najważniejszych kont (Google, Facebook, Microsoft) i są one najważniejsze, ponieważ atakujący może wyrządzić im największe szkody. Jeśli ktoś dostał się na Twoją skrzynkę e-mail 5 sposobów, na które oszuści mogą wykorzystać Twój adres e-mail 5 sposobów, na które oszuści mogą wykorzystać Twój adres e-mail, mogą użyć “Zapomniałeś hasła” zresetuj linki na innych stronach i zmień hasło, które było powiązane z Twoim adresem e-mail.

10. Zobacz, kto korzysta z twojego Wi-Fi

Czy chciałbyś, gdyby ktoś szperał w Twojej sieci domowej? Zdecydowanie nie. Mamy nadzieję, że masz silne hasło na routerze. Jak skonfigurować router, aby naprawdę zabezpieczyć sieć domową Jak skonfigurować router, aby naprawdę zabezpieczyć sieć domową Domyślne ustawienia routera stanowią zagrożenie dla Twojej sieci, umożliwiając nieznajomym ładowanie swobodnie zmniejszając przepustowość i potencjalnie popełniać przestępstwa. Skorzystaj z naszego podsumowania, aby skonfigurować standardowe ustawienia routera, aby zapobiec nieautoryzowanemu dostępowi do sieci. więc nieupoważnione osoby nie mogą się połączyć. Warto szybko sprawdzić, czy twój sąsiad nie wymyślił twojego hasła. Jak zabezpieczyć Wi-Fi i zatrzymać kradzież sąsiadów Jak zabezpieczyć Wi-Fi i przestać kradnąć sąsiadów Jeśli twoja nazwa SSID Wi-Fi transmitowane do okolicznych domów, istnieje szansa na kradzież Internetu. Dowiedz się, jak temu zapobiec, i kontroluj swoją przepustowość. lub coś.

Postępuj zgodnie z naszym przewodnikiem sprawdzania sieci pod kątem podejrzanych urządzeń Jak sprawdzić sieć Wi-Fi pod kątem podejrzanych urządzeń Jak sprawdzić sieć Wi-Fi pod kątem podejrzanych urządzeń Czy martwisz się, że w Twojej sieci Wi-Fi mogą znajdować się obcy lub hakerzy? Oto jak możesz to sprawdzić i jak coś z tym zrobić. aby to zrobić. W tym momencie powinieneś przetestować bezpieczeństwo swojej sieci domowej za pomocą bezpłatnych narzędzi Jak przetestować bezpieczeństwo swojej sieci domowej za pomocą bezpłatnych narzędzi hakerskich Jak przetestować bezpieczeństwo swojej sieci domowej za pomocą bezpłatnych narzędzi hakerskich Żaden system nie może być całkowicie „odporny na włamanie”, ale przeglądarka testy bezpieczeństwa i zabezpieczenia sieci mogą uczynić twoją konfigurację bardziej niezawodną. Skorzystaj z tych bezpłatnych narzędzi, aby zidentyfikować „słabe punkty” w sieci domowej. aby zobaczyć, jak bezpieczne jest.

Czy Twoje czeki odkryły jakiekolwiek problemy?

Gratulacje, właśnie przejrzałeś dziesięć ważnych kontroli bezpieczeństwa. Mogą nie być zabawne ani efektowne, ale kroki, które z nimi zrobisz, zapewnią ci bezpieczeństwo. Teraz wszystkie Twoje urządzenia zostały zaktualizowane, wiesz dokładnie, jakie aplikacje mogą uzyskać dostęp do twoich kont, i wyeliminowałeś słabe linki w swoim łańcuchu bezpieczeństwa. To wielka sprawa!

Niestety żaden z tych kroków nie może pomóc w ochronie przed niekompetencją korporacyjną, jak w przypadku naruszenia Equifax. Dowiedz się, co się tam wydarzyło Equihax: jedno z najbardziej nieszczęsnych naruszeń wszechczasów Equihax: jedno z najbardziej nieszczęsnych naruszeń wszechczasów Naruszenie Equifax jest najniebezpieczniejszym i najbardziej zawstydzającym naruszeniem bezpieczeństwa wszechczasów. Ale czy znasz wszystkie fakty? Czy miałeś na to wpływ? Co możesz z tym zrobić? Dowiedz się tutaj. i co powinieneś zrobić, aby się chronić.

Które z tych kontroli są dla Ciebie najważniejsze? Jakie inne szybkie kontrole są ważne? Powiedz nam w komentarzach!