Joseph Goodman

0

1981

101

Żyjemy w połączonym, super sieciowym świecie. Nowe technologie stale pojawiają się na rynku i, o ile nie czytasz stale wiadomości o sieci, informatyki lub hakerów, możesz natrafić na terminologię, której nie rozumiesz.

Tutaj omówimy 10 popularnych terminów związanych z siecią, co one oznaczają i gdzie możesz je spotkać.

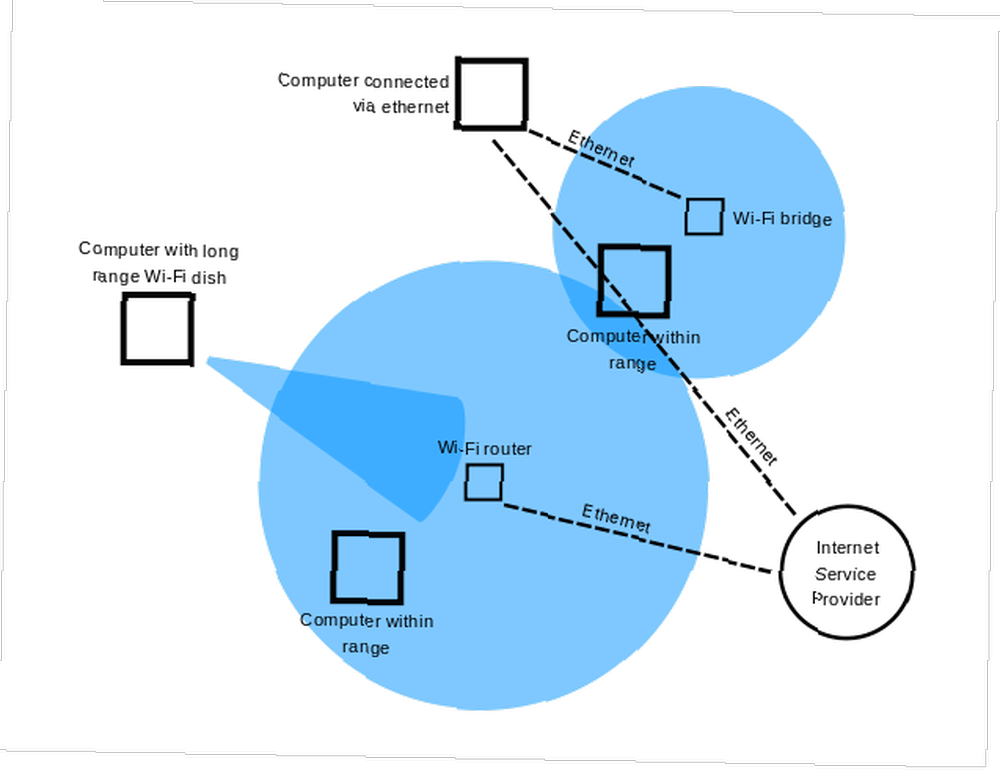

WLAN

ZA Bezprzewodowa Sieć Lokalna łączy dwa lub więcej urządzeń za pośrednictwem dystrybucji bezprzewodowej. Sieć WLAN zwykle działa w ograniczonym obszarze, zapewniając łączność tylko z tymi urządzeniami w jej granicach. Każde urządzenie, które wyjdzie poza obszar zasięgu, utraci połączenie z siecią.

Prawdopodobnie korzystasz z sieci WLAN we własnym domu. WiFi na maksa: jak najlepiej wykorzystać sieć bezprzewodową w systemie Windows 8 WiFi na maksa: jak najlepiej wykorzystać sieć bezprzewodową w systemie Windows 8 Windows 8 uprościł połączenie z siecią Wi-Fi. W związku z tym niektóre rzeczy nie działają tak, jak kiedyś w systemie Windows 7. Jeśli wystąpią problemy, prawdopodobnie istnieje łatwa poprawka. , za pomocą routera, aby zapewnić bezprzewodową transmisję danych między urządzeniami.

WPAN

ZA Bezprzewodowa sieć osobista (WPAN) opisuje sieć służącą do komunikacji między urządzeniami wewnątrzosobowymi. Kiedy siedzisz przy biurku za pomocą myszy Bluetooth, słuchawek, myszy i klawiatury Jak skonfigurować Bluetooth na komputerze z systemem Windows 7 Jak skonfigurować Bluetooth na komputerze z systemem Windows 7 Potrzebujesz korzystać z Bluetooth w systemie Windows 7? Oto jak skonfigurować Bluetooth, umożliwić wykrywanie urządzeń i sparować je z komputerem. , używasz WPAN.

Sieci WPAN opisują komunikację między urządzeniami w bliskiej odległości, ale mogą także odnosić się do urządzeń o szerszym zasięgu, tj. Podłączonych przez bezprzewodową sieć lokalną (więcej informacji na temat sieci WLAN znajduje się powyżej).

Protokoły - IPv4 i IPv6

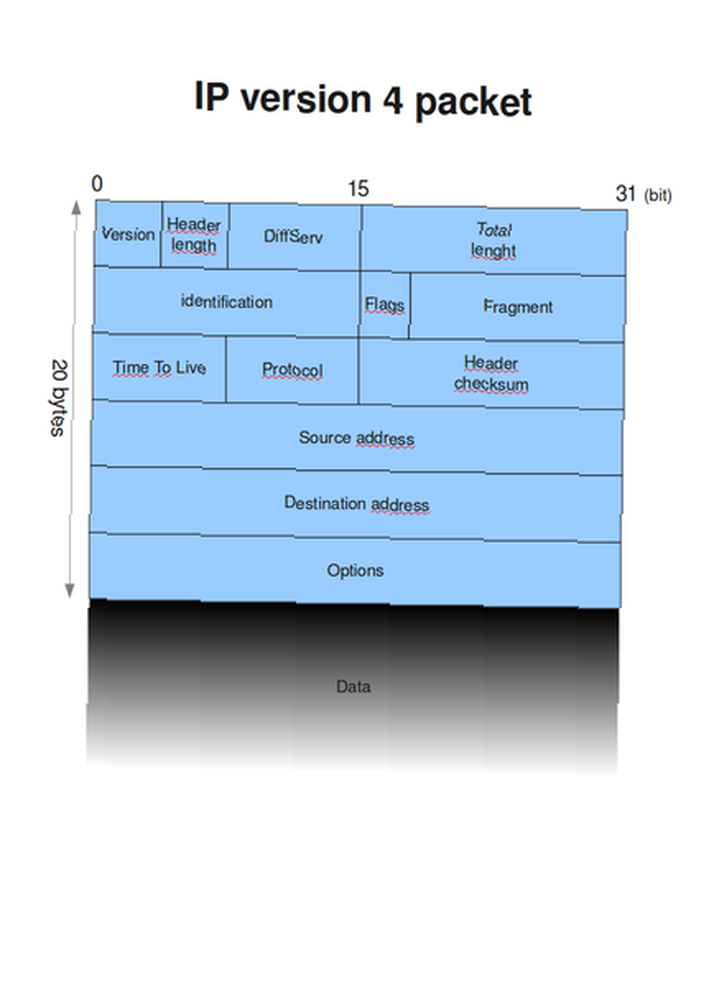

Internet korzysta z szeregu znormalizowanych protokołów umożliwiających komunikację sieciową IPv6 vs. IPv4: czy należy dbać (czy robić cokolwiek) jako użytkownik? [MakeUseOf wyjaśnia] IPv6 vs. IPv4: Czy powinienem troszczyć się (lub robić cokolwiek) jako użytkownik? [MakeUseOf wyjaśnia] Ostatnio dużo mówi się o przejściu na IPv6 i tym, jak przyniesie on wiele korzyści dla Internetu. Ale te „wiadomości” ciągle się powtarzają, ponieważ zawsze zdarza się, że… Pakiet protokołów internetowych jest znany jako TCP / IP, co oznacza Protokół kontroli transmisji / protokół internetowy.

Pierwszą główną wersją protokołu TCP / IP była Wersja protokołu internetowego 4 (IPv4). Jego następcą jest Wersja protokołu internetowego 6 (IPv6), chociaż oba protokoły są używane.

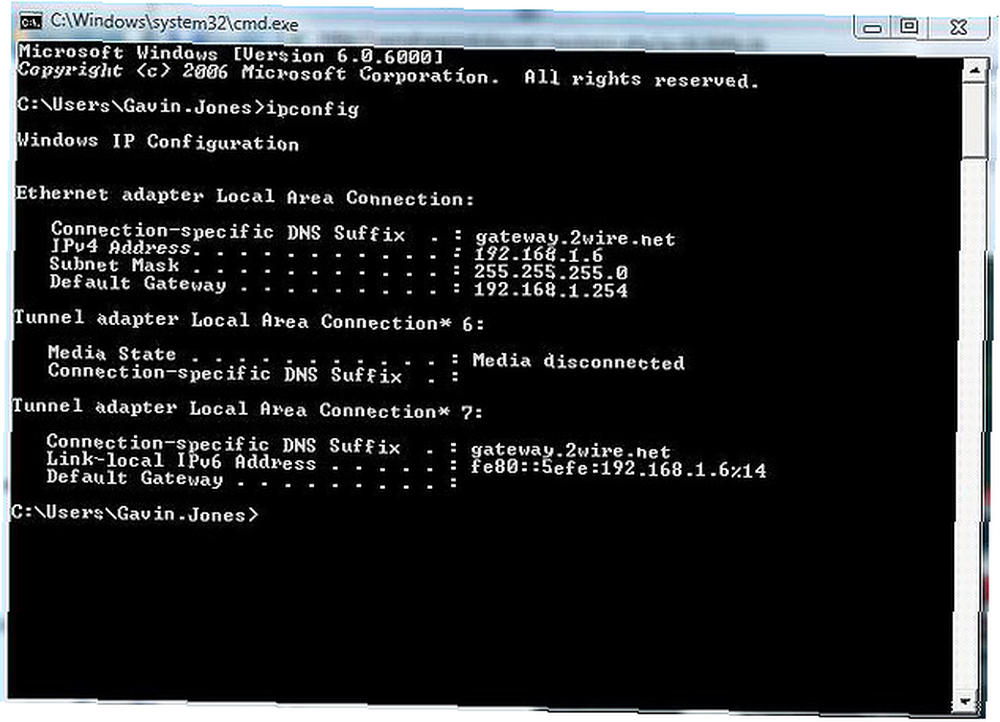

Oba protokoły używamy do definiowania transmisji danych przez Internet. Określają również liczbę dostępnych protokół internetowy Adresy (IP) dostępne do użycia w dowolnym momencie. Na przykład możesz zobaczyć online adres protokołu internetowego, który wygląda następująco:

192.19.254.1

Ta seria liczb odnosi się do określonej lokalizacji w Internecie. Jak działa Internet [INFOGRAPHIC] Jak działa Internet [INFOGRAPHIC]. Każda witryna, router i urządzenie podłączone do Internetu ma przypisany określony adres IP. IPv4 ograniczył liczbę dostępnych adresów IP do 4 294 967 296. Brzmi jak dużo? Wyczerpanie adresów IPv4 już dawno minęło, już w lutym 2011 roku. Jest tak, ponieważ adresy IP IPv4 zostały zaprojektowane jako 32-bitowe liczby całkowite, co ogranicza dostępną liczbę adresów. Krótkie wyjaśnienie znajduje się na poniższym obrazku.

Standard IPv6 został wprowadzony w celu rozwiązania tego problemu. IPv6 i nadchodzący ARPAgeddon [technologia wyjaśniona] IPv6 i nadchodzący ARPAgeddon [technologia wyjaśniona] za pomocą 128-bitowych szesnastkowych adresów IP, zapewniając 3.400.000.000.000.000.000.000.000.000.000.000.000.000 przestrzeni adresowej dla Internetu, aby stopniowo się rozprzestrzeniać. Adres IP IPv6 również wygląda inaczej niż jego odpowiednik IPv4:

4532: 1cb8: 75a3: 4942: 1771: 9e2c: 1350: 8331

Chociaż protokół IPv6 zapewnił niezbędne rozszerzenie adresu IP wymagane w przypadku szybko rozwijającego się Internetu, nie jest on kompatybilny z protokołem IPv4. Oznacza to, że IPv6 zasadniczo działa w sieci równoległej. Istnieje jednak wiele bram translacyjnych IP, które już działają, więc nie powinieneś zauważać dużej różnicy.

NAT

Tłumaczenie adresu sieciowego jest najczęściej używany przez routery 1,2 miliona routerów jest podatnych na porwanie. Czy należysz do nich? 1,2 miliona routerów jest podatnych na porwanie. Czy należysz do nich? aby udostępnić pojedynczy adres IP (więcej informacji znajduje się w części Protokoły - IPv4 i IPv6) na wielu urządzeniach.

Jeśli masz router bezprzewodowy w domu, prawdopodobnie używa NAT, aby umożliwić każdemu podłączonemu urządzeniu dostęp do Internetu za pośrednictwem jednej bramy (więcej informacji na temat bram znajduje się poniżej).

Z zewnątrz router ma tylko jeden adres IP. Router może przypisywać indywidualne adresy IP do urządzeń w sieci domowej, tworząc sieć lokalną.

Przejście

Przejście oznacza urządzenie w sieci, które umożliwia swobodny przepływ ruchu z jednej sieci do drugiej. Router działa jako brama, umożliwiając efektywne przesyłanie danych z Internetu do podłączonych urządzeń.

Paczka

ZA paczka jest najczęstszym formatem danych przenoszonych przez Internet Jak ominąć zablokowane strony i ograniczenia Internetu Jak ominąć zablokowane strony i ograniczenia Internetu Potrzebujesz dostępu do zablokowanej strony? Wypróbuj te porady i sztuczki, aby ominąć ograniczenia internetowe i przeglądać żądane treści. . Pakiet tradycyjnie składa się z dwóch rodzajów danych: informacji kontrolnych i danych użytkownika.

Informacje kontrolne odnoszą się do danych wymaganych przez sieć do dostarczenia danych użytkownika: adresów źródłowych i docelowych, informacji o sekwencjonowaniu i kodów wykrywania błędów.

Dane użytkownika odnoszą się do faktycznie przesyłanych danych, takich jak przeglądanie witryny internetowej, klikanie łącza lub przesyłanie plików.

P2P

Peer-to-Peer jest terminem coraz częściej pojawiającym się w wiadomościach. Ponieważ wielu głównych dostawców usług internetowych (ISP) dąży do ograniczenia nielegalnego pobierania Dlaczego Safe Torrenting zmarł z The Pirate Bay Dlaczego Safe Torrenting zmarł z The Pirate Bay Jeśli chodzi o „popularny” torrent, porównywalne bezpieczeństwo, które istniało w The Pirate Bay zniknął, a wraz z nim bezpieczne pobieranie torrentów. , Sieci P2P są teraz bardzo dokładnie badane.

Zadania partycji sieci P2P dla poszczególnych komputerów lub rówieśnicy, w sieci rozproszonej. Oznacza to, że każdy komputer w sieci zapewnia część swoich zasobów, aby umożliwić dystrybucję danych bez potrzeby centralnego centrum dystrybucji. Rówieśnicy są jednocześnie użytkownikami i dostawcami sieci, umożliwiając sieci P2P angażowanie się w bardziej zaawansowane działania, przy jednoczesnym zachowaniu korzyści dla wszystkich połączonych użytkowników.

P2P jest powszechnie znany ze względu na swoje zaangażowanie w sieci wymiany plików, z których część udostępnianych treści łamie prawo autorskie. Jednak udostępnianie plików P2P jest również wykorzystywane do wielu czynności prawnych. Jak działa udostępnianie plików P2P (peer to peer) Jak działa udostępnianie plików P2P (peer to peer) Zastanawiasz się, czym jest udostępnianie plików peer-to-peer (P2P) i jak to działa zacząć? Wyjaśniamy, co powinieneś wiedzieć. ponieważ jego dystrybucja zadań umożliwia transfer danych o dużych zasobach przy niskim poziomie zasobów. Wiele dystrybucji Linuksa używa P2P Najlepsze dystrybucje Linuxa Najlepsze dystrybucje Linuxa Trudno znaleźć najlepsze dystrybucje Linuxa. Chyba że przeczytasz naszą listę najlepszych systemów operacyjnych Linux dla gier, Raspberry Pi i innych. aby obniżyć koszty operacyjne, a kryptowaluty, takie jak Bitcoin, używają P2P, aby zapewnić integralność sieci.

Inne powszechnie używane sieci P2P to Skype i Spotify. Obie te aplikacje wykorzystują połączenie sieci P2P i bezpośredniego przesyłania strumieniowego, aby zmniejszyć obciążenie własnych zasobów, a także użytkowników.

Protokoły - TLS / SSL - HTTPS

Bezpieczeństwo warstwy transportowej i jego poprzednik, Bezpieczna warstwa gniazd stanowią ważną część zapewniania bezpieczeństwa danych w Internecie. Są to protokoły kryptograficzne, które pozwalają bezpiecznie komunikować poufne dane z wieloma stronami internetowymi, takimi jak portale bankowości internetowej, detaliści i bramy rządowe.

TLS / SSL działa poprzez szyfrowanie warstwowe Nie tylko dla paranoidów: 4 powody do zaszyfrowania życia cyfrowego Nie tylko dla paranoidów: 4 powody do zaszyfrowania życia cyfrowego Szyfrowanie nie jest tylko dla paranoicznych teoretyków spiskowych, ani nie jest tylko dla maniaków technicznych. Szyfrowanie to coś, z czego może skorzystać każdy użytkownik komputera. Witryny techniczne piszą o tym, jak możesz zaszyfrować swoje cyfrowe życie, ale… na temat istniejących Protokół przesyłania hipertekstu (HTTP) wszyscy używamy do przeglądania sieci. To nam daje szyfrowany protokół HTTP (HTTPS), co mogłeś zauważyć podczas uzyskiwania dostępu do bankowości lub zakupów za pośrednictwem Amazon.

DDoS

Termin Rozproszona odmowa usługi pojawia się w coraz większej liczbie nagłówków, a znane korporacje padają ofiarą ataków hakerskich. Boże Narodzenie 2014 pozostanie w pamięci wielu graczy jako dzień, w którym po rozpakowaniu błyszczącej nowej konsoli Xbox One lub PS4 i podłączeniu do Internetu po raz pierwszy cała aktywność online została skutecznie zablokowana przez DDoS.

Odmowa usługi nie zawsze jest złośliwa. Jaka jest różnica między dobrym hakerem a złym hakerem? [Opinia] Jaka jest różnica między dobrym hakerem a złym hackerem? [Opinia] Co jakiś czas słyszymy coś w wiadomościach na temat hakerów, którzy usuwają strony, wykorzystują wiele programów lub grożą przedostaniem się do obszarów o wysokim poziomie bezpieczeństwa, do których nie powinni należeć. Ale jeśli… . Jeśli zbyt wielu użytkowników spróbuje uzyskać dostęp do tego samego adresu IP w jednym momencie, może to spowodować przeciążenie serwera hostingowego witryny, powodując odmowę dostępu do usługi. Ta niezamierzona odmowa usługi występuje regularnie, gdy strona internetowa z dużą bazą użytkowników prowadzi do znacznie mniejszej. Rzeczywiście, serwis informacyjny Reddit czule to nazywa “uścisk śmierci Reddita.”

Jednak mogą być również wykorzystywane złośliwie przez osoby, które chcą celowo uniemożliwić dostęp do usługi. To gdzie “Rozpowszechniane” aspekt wchodzi w grę. Haker może użyć sieci komputerów do zalania pojedynczego (lub zestawu) adresu IP żądaniami, zmuszając usługę do offline.

Ataki te są zwykle koordynowane i zwykle wykorzystują sieć zainfekowanych komputerów, tzw zombie. Zombie to systemy zainfekowane wirusem lub koniem trojańskim, które pozwalają zdalnemu użytkownikowi kontrolować zasoby tego systemu. Zombie są bardziej znane jako boty i są podstawą tego terminu botnet - sieć skompromitowanych systemów.

DNS

The System nazw domen to w jaki sposób nasze komputery tłumaczą nasz zwykły, codzienny tekst na adresy IP czytelne w sieci. Kiedy piszesz makeuseof.com w pasku adresu przeglądarki i naciśnij Enter, komputer kontaktuje się z serwerem DNS. Serwer DNS odpowiada odpowiednim adresem IP makeuseof.com, łączy się i wyświetla wspaniałe treści technologiczne dla Twojej przyjemności.

Możesz ustawić różne serwery DNS Zmień ustawienia DNS w locie dzięki ChrisPC DNS Switch Zmień ustawienia DNS w locie Dzięki ChrisPC DNS Switch Gra z ustawieniami DNS na komputerze może znacznie przyspieszyć przeglądanie lub pomóc ci uzyskać dostęp do regionu zawartość. Robienie tego ręcznie to przeciąganie; wystarczy użyć przełącznika DNS. domyślnie, ponieważ istnieje wielu alternatywnych dostawców DNS, takich jak Google Public DNS lub OpenDNS. W niektórych przypadkach przejście na alternatywnego dostawcę DNS może przynieść niewielkie korzyści. Jak zoptymalizować DNS pod kątem szybszego Internetu Jak zoptymalizować DNS pod kątem szybszego Internetu „Internet to tylko seria rur”, jak mądrze stwierdził jeden człowiek. Niestety nie jest to takie proste. Istnieje złożona architektura obsługująca Internet, a pakiety danych muszą podróżować… podczas ładowania stron internetowych lub poprawić niezawodność u usługodawcy internetowego.

Czy ten artykuł pomógł Twojej sieci zrozumieć? Czy uwzględniłbyś coś innego? Daj nam znać poniżej!

Kredyty obrazowe: zasięg WiFi, symbol Bluetooth, IPv4, IPv6, router, pakiet IPv4, komputery w sieci, architektura DDoS, okablowanie serwera i Ethernet - wszystko za pośrednictwem Wikimedia Commons, IPCONFIG przez użytkownika Flickr Fallenninja