Michael Fisher

3

3093

314

Ransomware rośnie. Cyberprzestępcy podnieśli stawkę Więcej niż Twój komputer: 5 sposobów, w jakie Ransomware zabierze Cię do niewoli w przyszłości Beyond Your Computer: 5 sposobów, w jakie Ransomware zabierze Cię w niewolę w przyszłości Ransomware jest prawdopodobnie najgorszym złośliwym oprogramowaniem, a przestępcy używający go stają się coraz bardziej zaawansowane, Oto pięć niepokojących rzeczy, które można wkrótce wziąć jako zakładników, w tym inteligentne domy i inteligentne samochody. w bitwie o twoje dane, wprowadzając pokrycia zaawansowanego złośliwego oprogramowania zaprojektowanego do szyfrowania twoich danych osobowych. Ich ostatecznym celem jest wyłudzenie od ciebie pieniędzy. Jeśli ich wymagania nie zostaną spełnione, zaszyfrowane pliki pozostaną poza zasięgiem.

Niedostępne. Stracony.

Ataki na jednostki nie są przełomowe. Nie zajmują też nagłówków. Ale w 2015 r. FBI otrzymało prawie 2500 skarg związanych bezpośrednio z atakami związanymi z oprogramowaniem ransomware, co stanowi około 24 milionów dolarów strat dla ofiar.

Nieco ponad dwa tygodnie temu nowy wariant oprogramowania ransomware, Petya, wyłonił się. Jednak gdy tylko badacze bezpieczeństwa zaczęli podawać ostrzeżenia dotyczące możliwości oprogramowania ransomware i określonych trybów ataku, zirytowana osoba złamała szyfrowanie Petya. Oznacza to, że tysiące potencjalnych ofiar mogą bezpiecznie odszyfrować swoje pliki, oszczędzając czas, pieniądze i góry frustracji.

Dlaczego Petya jest inna?

Infekcje ransomware zwykle przebiegają liniowo. Czym jest bootkit, a czy Nemesis jest prawdziwym zagrożeniem? Co to jest bootkit i czy Nemesis jest prawdziwym zagrożeniem? Hakerzy nadal znajdują sposoby na zakłócenie działania systemu, takie jak bootkit. Spójrzmy, czym jest bootkit, jak działa wariant Nemesis i zastanówmy się, co możesz zrobić, aby pozostać czystym. . Po naruszeniu bezpieczeństwa systemu ransomware skanuje cały komputer Don't Fall Foul of the Scammers: Przewodnik po Ransomware i innych zagrożeniach Don't Fall Foul of the Scammers: Przewodnik po Ransomware i innych zagrożeniach i rozpoczyna proces szyfrowania. W zależności od wariantu ransomware Unikaj padania ofiarą tych trzech oszustw typu ransomware Unikaj padania ofiarą tych trzech oszustw typu ransomware W tej chwili krąży kilka znanych oszustw ransomware; przejrzyjmy trzy najbardziej niszczycielskie, abyś mógł je rozpoznać. , lokalizacje sieciowe mogą być również szyfrowane. Po zakończeniu procesu szyfrowania ransomware wysyła do użytkownika wiadomość informującą go o jego opcjach: zapłać lub przegraj Don't Pay Up - How To Be Ransomware! Don't Pay Up - How Beat Ransomware! Wyobraź sobie, że ktoś pojawił się u twojego progu i powiedział: „Hej, w twoim domu są myszy, o których nie wiedziałeś. Daj nam 100 $, a my się ich pozbędziemy”. To jest Ransomware… .

Ostatnie odmiany oprogramowania ransomware spowodowały ignorowanie osobistych plików użytkownika, zamiast tego postanowiono zaszyfrować główną tabelę plików (MFT) dysku C: skutecznie uniemożliwiając korzystanie z komputera.

Główna tabela plików

Petya została w dużej mierze rozpowszechniona za pośrednictwem złośliwej kampanii e-mail.

“Ofiary otrzymają e-mail dostosowany do wyglądu i czytania jak wiadomość biznesowa od “petent” szukanie pracy w firmie. Przedstawiałby użytkownikom hiperłącze do miejsca przechowywania Dropbox, co rzekomo pozwoliłoby użytkownikowi pobrać życiorys wnioskodawcy (CV).”

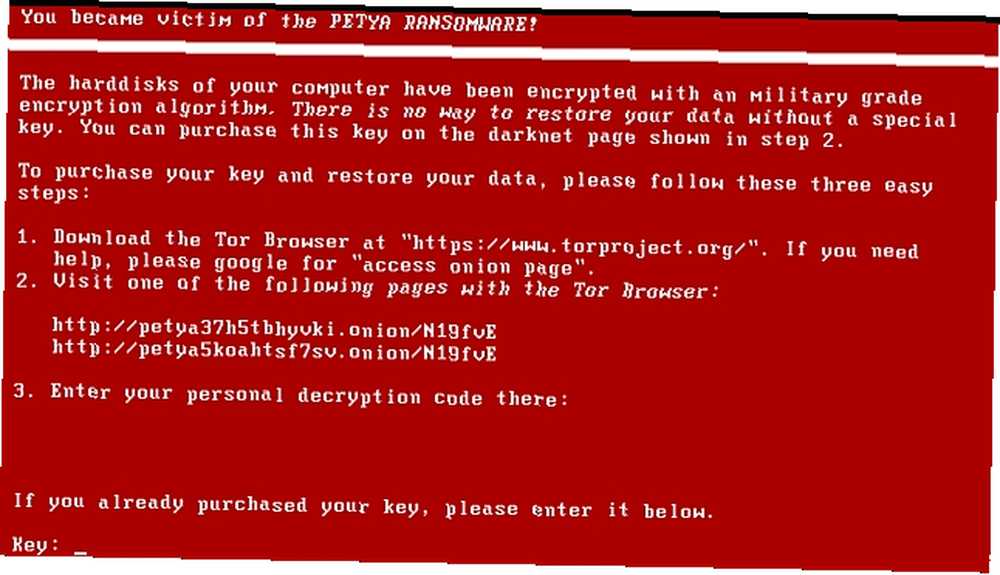

Po zainstalowaniu program Petya zaczyna zastępować główny rekord rozruchowy (MBR). MBR to informacja przechowywana w pierwszym sektorze dysku twardego, zawierająca kod lokalizujący aktywną partycję podstawową. Proces zastępowania uniemożliwia normalne ładowanie systemu Windows, a także uniemożliwia dostęp do trybu awaryjnego.

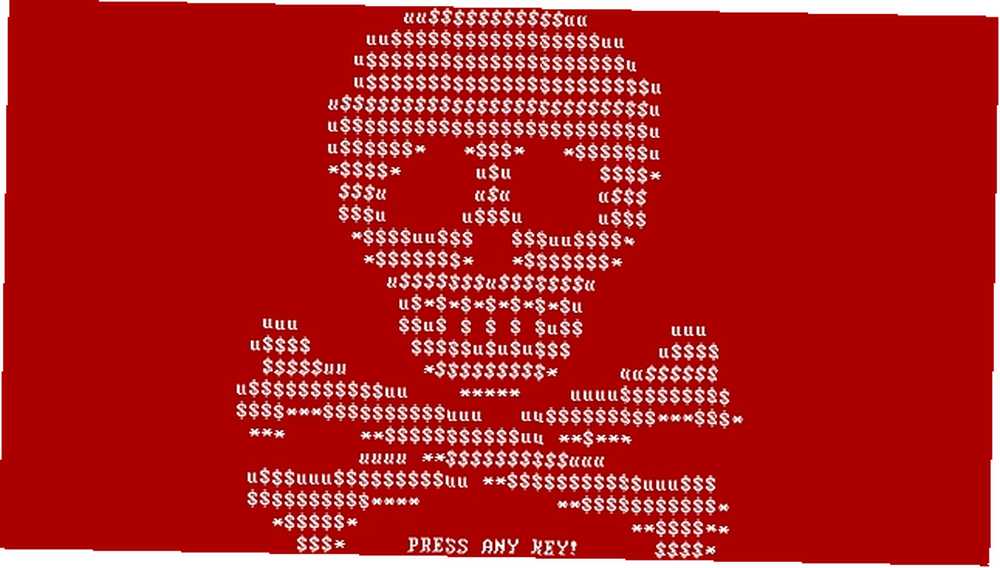

Gdy Petya zastąpi MBR, szyfruje MFT, plik znaleziony na partycjach NTFS zawierający krytyczne informacje o każdym innym pliku na dysku. Petya następnie wymusza restart systemu. Podczas ponownego uruchamiania użytkownik napotyka fałszywy skan CHKDSK. Chociaż wydaje się, że skanowanie zapewnia integralność woluminu, jest odwrotnie. Gdy CHKDSK zakończy się i Windows spróbuje załadować, zmodyfikowany MBR wyświetli czaszkę ASCII z ultimatum, aby zapłacić okup, zwykle w Bitcoin.

Cena odzyskiwania wynosi około 385 USD, ale może się to zmienić w zależności od kursu wymiany Bitcoin. Jeśli użytkownik zdecyduje się zignorować ostrzeżenie, okup Bitcoin podwaja się. Jeśli użytkownik będzie nadal opierać się próbie wymuszenia, autor ransomware Petya usunie klucz szyfrowania.

Misja Hack-Petya

Tam, gdzie projektanci oprogramowania ransomware zwykle bardzo ostrożnie wybierają szyfrowanie, autor Petyi “poślizgnął się.” Niezidentyfikowany programista odkrył, jak złamać szyfrowanie Petyi po “Wielkanocna wizyta u mojego teścia doprowadziła mnie do tego bałaganu.”

Pęknięcie może ujawnić klucz szyfrowania potrzebny do odblokowania zaszyfrowanego głównego rekordu rozruchowego, uwalniając przechwycone pliki systemowe. Aby odzyskać kontrolę nad plikami, użytkownicy muszą najpierw usunąć zainfekowany dysk twardy z komputera i dołączyć go do innego działającego komputera. Następnie mogą wyodrębnić szereg ciągów danych, aby wprowadzić je do narzędzia.

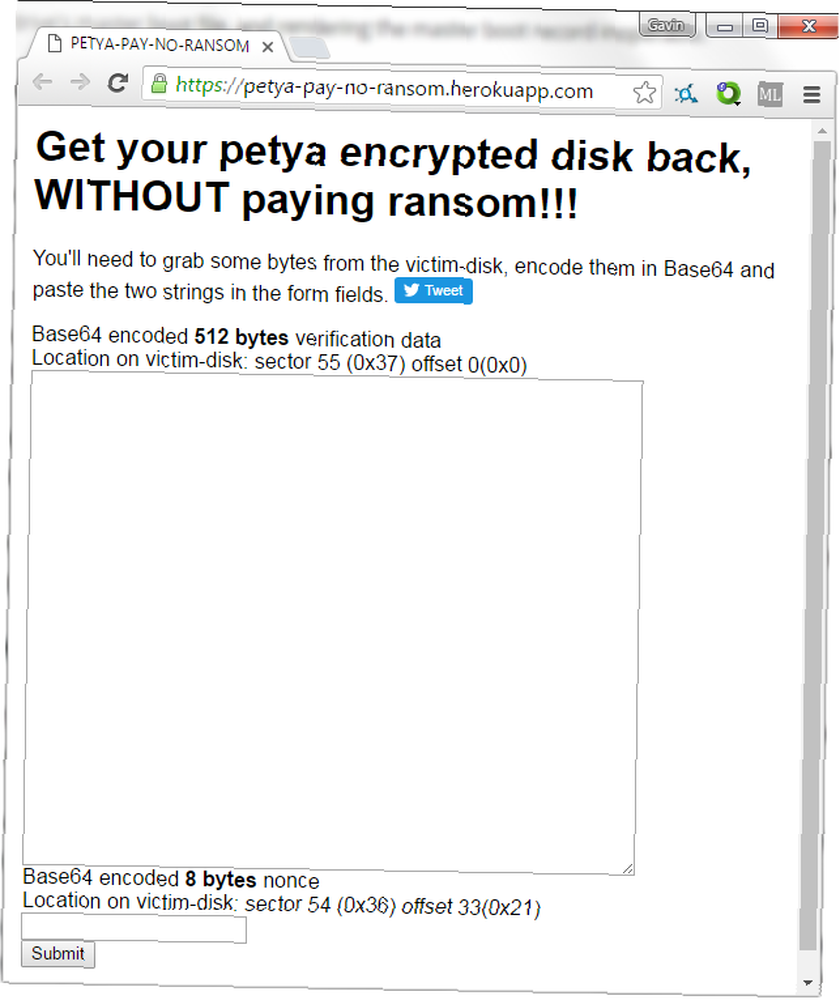

Wyodrębnianie danych jest trudne, wymaga specjalistycznych narzędzi i wiedzy. Na szczęście pracownik Emsisoft, Fabian Wosar, stworzył specjalne narzędzie do złagodzenia tego problemu “faktyczne odszyfrowanie jest bardziej przyjazne dla użytkownika.” Można tutaj znaleźć ekstraktor sektorowy Petya. Pobierz i zapisz go na pulpicie komputera używanego do poprawki.

Czy „dziennikarze” mogliby zacząć odrabiać lekcje? Nie jestem odpowiedzialny za możliwość odszyfrowania Petyi. Kredyt @leo_i_stone.

- Fabian Wosar (@fwosar) 15 kwietnia 2016 r

Narzędzie Wosar wyodrębnia 512 bajtów wymaganych do pęknięcia Petya, “zaczynając od sektora 55 (0x37h) z przesunięciem 0 i 8 bajtów nonce z przesunięcia sektora 54 (0x36): 33 (0x21).” Po wyodrębnieniu danych narzędzie przekonwertuje je na niezbędne kodowanie Base64. Następnie można go wprowadzić na stronie internetowej petya-no-pay-okup.

Udostępniłem tylko małe narzędzie ~ 50 linii, które sprawia, że faktyczne odszyfrowanie jest bardziej przyjazne dla użytkownika.

- Fabian Wosar (@fwosar) 15 kwietnia 2016 r

Po wygenerowaniu hasła deszyfrowania zapisz je. Teraz musisz wymienić dysk twardy, a następnie uruchomić zainfekowany system. Kiedy pojawi się ekran blokady Petya, możesz wprowadzić klucz deszyfrujący.

Szczegółowy samouczek dotyczący wyodrębniania ciągu danych, wprowadzania przekonwertowanych danych na stronę internetową i generowania hasła deszyfrowania można znaleźć tutaj.

Deszyfrowanie dla każdego?

Połączenie pęknięcia szyfrującego Leo-Stone'a i ekstraktora sektorowego Petya Fabiana Wosara sprawia, że czytanie jest przyjemne. Każdy, kto ma wiedzę techniczną i szuka rozwiązania dla zaszyfrowanych plików, może mieć szansę na odzyskanie kontroli nad swoimi danymi..

Teraz rozwiązanie zostało uproszczone, użytkownicy bez ryz wiedzy technicznej mogliby zabrać zainfekowany system do lokalnego warsztatu i poinformować techników o tym, co należy zrobić, a przynajmniej o tym, co według nich należy zrobić.

Jednak nawet jako droga do naprawy to konkretny wariant oprogramowania ransomware stał się o wiele łatwiejszy, oprogramowanie ransomware jest wciąż ogromnym, wciąż rozwijającym się problemem, z którym zmaga się każdy z nas Ransomware stale rośnie - jak się chronić? Ransomware stale rośnie - jak się chronić? . I pomimo tego, że ta ścieżka jest łatwiejsza do znalezienia i łatwiejsza do śledzenia, autorzy oprogramowania ransomware wiedzą, że istnieje ogromna większość użytkowników, którzy po prostu nie będą mieli nadziei na odszyfrowanie plików, ich jedyną szansą na odzyskanie przez zimny, twardy, niemożliwy do wykrycia Bitcoin.

Pomimo ich początkowego kodowania gafa, Jestem pewien, że autorzy oprogramowania ransomware Petya nie siedzą wokół siebie i współczują sobie. Teraz, gdy ta metoda pękania i deszyfrowania zyskuje na popularności, prawdopodobnie pracują nad aktualizacją kodu w celu wyłączenia rozwiązania, zamykając ponownie drzwi do odzyskiwania danych.

Czy byłeś ofiarą oprogramowania ransomware? Czy udało Ci się odzyskać swoje pliki, czy zapłaciłeś okup? Daj nam znać poniżej!