Gabriel Brooks

0

4825

663

Mam wiele wspaniałych rzeczy do powiedzenia na temat WordPress. Jest to popularne na całym świecie oprogramowanie typu open source, które pozwala każdemu założyć własny blog lub stronę internetową. Jest wystarczająco mocny, aby być rozszerzalnym przez doświadczonych programistów, a jednocześnie wystarczająco prosty, aby ludzie niepiśmienni technicznie mogli z niego korzystać. Mamy nawet mini-przewodnik na temat tworzenia własnej witryny WordPress. 10 najważniejszych pierwszych kroków przy uruchamianiu bloga Wordpress 10 podstawowych kroków przy rozpoczynaniu bloga Wordpress Po utworzeniu całkiem sporo blogów chciałbym pomyśleć, że mam dobry system w dół za te niezbędne pierwsze kroki i mam nadzieję, że to też może ci się przydać. Śledząc… .

Mam wiele wspaniałych rzeczy do powiedzenia na temat WordPress. Jest to popularne na całym świecie oprogramowanie typu open source, które pozwala każdemu założyć własny blog lub stronę internetową. Jest wystarczająco mocny, aby być rozszerzalnym przez doświadczonych programistów, a jednocześnie wystarczająco prosty, aby ludzie niepiśmienni technicznie mogli z niego korzystać. Mamy nawet mini-przewodnik na temat tworzenia własnej witryny WordPress. 10 najważniejszych pierwszych kroków przy uruchamianiu bloga Wordpress 10 podstawowych kroków przy rozpoczynaniu bloga Wordpress Po utworzeniu całkiem sporo blogów chciałbym pomyśleć, że mam dobry system w dół za te niezbędne pierwsze kroki i mam nadzieję, że to też może ci się przydać. Śledząc… .

Jednak, podobnie jak w przypadku wszystkich programów związanych z Internetem, zawsze pojawią się dziury w zabezpieczeniach wymagające poprawki. Nawet jeśli poprzednie dziury zostaną naprawione, nowe funkcje nieuchronnie wprowadzą nowe dziury, a następnie dziury te trzeba naprawić. To proces, który nigdy się nie kończy, dlatego jest dla ciebie tak ważny regularnie aktualizuj WordPress.

Aktualizacja WordPress jest najlepszym sposobem na załatanie najnowszych luk w zabezpieczeniach WordPress. Jakie rodzaje luk w zabezpieczeniach? Oto przegląd najczęściej spotykanych.

1. Domyślne konto administratora

Podczas pierwszej instalacji WordPress zostanie utworzone Twoje podstawowe konto administratora “Administrator” z równie prostym hasłem. Utrzymanie poświadczeń bezpieczeństwa w ich domyślnych ustawieniach może być dużą luką, ponieważ hakerzy i crackerzy będą wiedzieć, jakie są te domyślne ustawienia, a zatem z łatwością je wykorzystają..

W rzeczywistości nie jest to problem unikalny dla WordPress. Wszystko, co zawiera domyślne poświadczenia dostępu do całego produktu 3 Domyślne hasła, które należy zmienić i dlaczego 3 Domyślne hasła, które należy zmienić i dlaczego Hasła są niewygodne, ale konieczne. Wiele osób ma tendencję do unikania haseł tam, gdzie to możliwe i chętnie używają domyślnych ustawień lub tego samego hasła do wszystkich swoich kont. Takie zachowanie może sprawić, że twoje dane i… (takie jak loginy routera lub kody odblokowania telefonu) z natury będą miały tę lukę w zabezpieczeniach WordPress. Ale chociaż routery i telefony zwykle wymagają Twojej fizycznej obecności w celu wyłudzenia, każdy może potencjalnie zhakować Twoją witrynę WordPress, o ile ma adres URL.

Więc co możesz zrobić? Najłatwiejszym rozwiązaniem jest utworzenie nowego konta administratora w witrynie WordPress i usunięcie domyślnego “Administrator” konto. Nie pozostawia to żadnych przewidywalności w zakresie dostępu administratora.

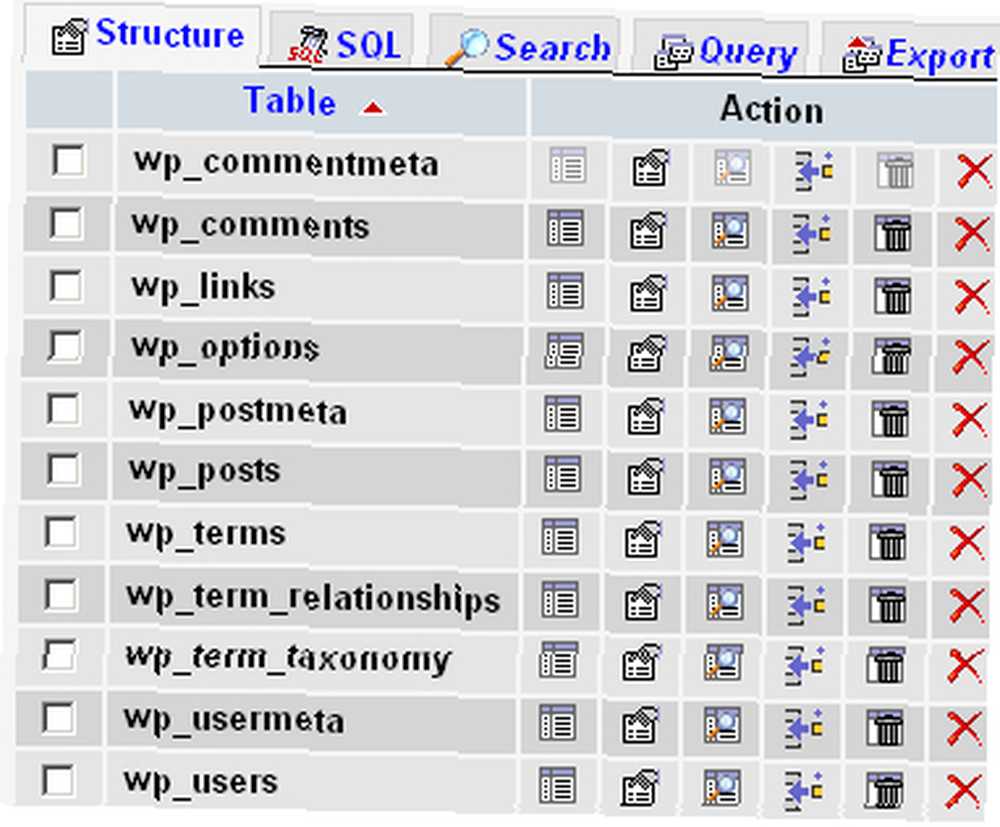

2. Domyślne prefiksy bazy danych

Kiedy WordPress jest instalowany po raz pierwszy, tabele bazy danych mają domyślny prefiks wp_. Odbywa się to tak, aby wszystkie tabele pozostały zorganizowane w bazie danych na wypadek pracy z innymi pakietami oprogramowania w tej samej bazie danych. The wp_ oznacza, że te konkretne tabele są powiązane z WordPress.

Ale tutaj jest haczyk - jeśli haker próbuje zadzierać z Twoją witryną WordPress, ta odrobina przewidywalności automatycznie przybliża go o krok do manipulacji tabelami bazy danych. Znając nazwy tabel bazy danych, haker może ręcznie szturchać je, dopóki nie uzyska dostępu.

Pomyśl o tym w ten sposób. Załóżmy, że złodziej chce ukraść coś z twojego domu, ale twój dom jest wyposażony w specjalne drzwi, które mają ukryte dziurki od klucza, dopóki nie wołasz właściwego “Nazwa” do tych drzwi. Jeśli złodziej wie, że masz na imię twoje drzwi “Piaszczysty”, wtedy wszystko, co musi zrobić, to wybrać zamek, ale jeśli złodziej nie zna nazwy twoich drzwi, musi najpierw jakoś się zorientować, zanim będzie mógł zacząć je otwierać.

Więc co możesz zrobić? Prosty. WordPress umożliwia instalację przy użyciu prefiksu tabeli, który różni się od prefiksu domyślnego.

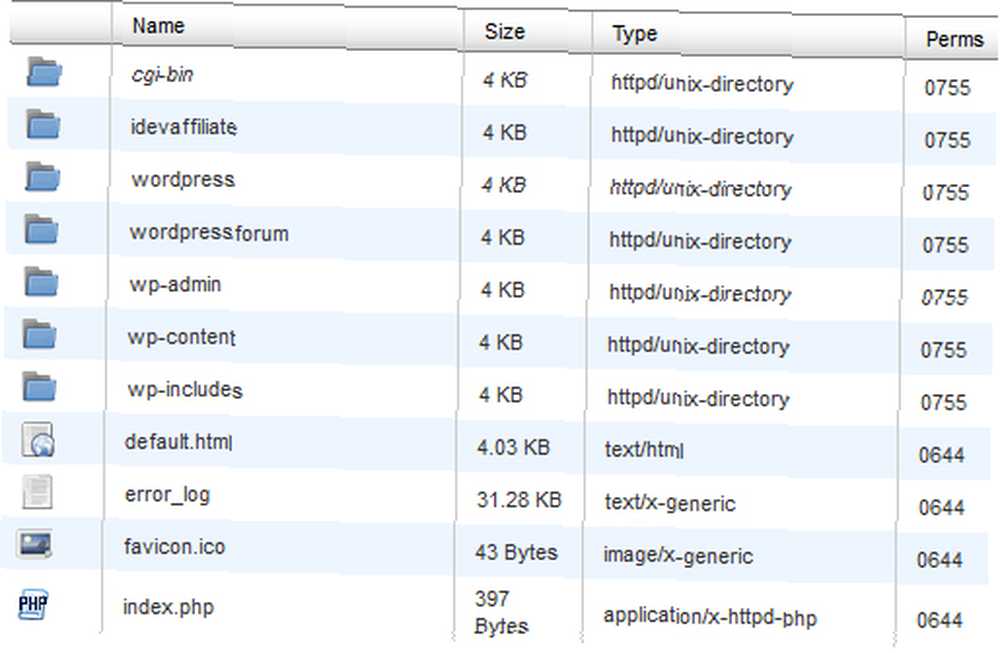

3. Dostępne pliki i katalogi

W przypadku dowolnej witryny liczba plików, do których użytkownicy faktycznie chcą uzyskać dostęp, jest znacznie mniejsza niż liczba plików niezbędnych do zasilania tej witryny. Możesz mieć wiele plików funkcji, plików klas, plików szablonów, plików konfiguracyjnych i innych - żaden z nich nie powinien być publicznie dostępny. To samo dotyczy katalogów.

Korzystając z CHMOD, możesz ustawić uprawnienia do różnych plików i katalogów, aby uniemożliwić niechcianym użytkownikom dostęp do wrażliwych materiałów. Jeśli na przykład użytkownik miał dostęp do pliku konfiguracyjnego, mógł manipulować ustawieniami WordPressa i uszkodzić witrynę. WordPress jest podatny na ataki, gdy pliki i katalogi witryny nie są zabezpieczone za pomocą odpowiednich ustawień uprawnień.

Więc co możesz zrobić? Naprawdę musiałem ostatnio poradzić sobie z tym problemem, a naprawa nie jest zbyt trudna. Upewnij się, że instalacja WordPress jest zgodna ze schematem uprawnień WordPress.

4. Zastrzyki SQL i przejęcie

Zastrzyki SQL nie są unikalne dla WordPress; w rzeczywistości są jedną z najczęstszych (i destrukcyjnych) form ataków na serwery sieciowe na świecie. Nie znasz tego terminu? Daj moje wprowadzenie do artykułu Zastrzyki SQL Co to jest zastrzyk SQL? [MakeUseOf wyjaśnia] Co to jest zastrzyk SQL? [MakeUseOf wyjaśnia] Świat bezpieczeństwa internetowego jest nękany otwartymi portami, tylnymi drzwiami, dziurami w zabezpieczeniach, trojanami, robakami, lukami w zaporze ogniowej i mnóstwem innych problemów, które utrzymują nas wszystkich na nogi. Dla użytkowników prywatnych… szybki rzut oka na podstawowe zrozumienie problemu.

Zasadniczo WordPress ma kilka luk bezpieczeństwa w kodzie SQL przez lata. Niektóre zostały załatane, podczas gdy inne pozostają odkryte lub niewykryte. Jeśli haker uzyska dostęp do jednej z tych dziur, może wstrzyknąć do bazy danych złośliwy kod SQL, którego można użyć do kradzieży danych lub po prostu ich całkowitego usunięcia.

Więc co możesz zrobić? Cóż, oto haczyk - jeśli nie jesteś wystarczająco dobrze wyposażony, aby wiedzieć, jak pokonać zastrzyki SQL, prawdopodobnie nie masz technicznej wiedzy, aby zbudować ochronę. Prawdopodobnie możesz rozejrzeć się za wtyczkami WordPress, które mogą wyeliminować potencjalne dziury w oprogramowaniu, ale większość użytkowników będzie musiała poczekać na następną poprawkę zabezpieczeń WordPress.

Polecane wtyczki

- Skanowanie zabezpieczeń WP - ta wtyczka skanuje konfigurację witryny i szuka potencjalnych luk w zabezpieczeniach. Obejmuje wszystkie rodzaje obszarów, od uprawnień do plików, dziur w bazach danych, po zarządzanie hasłami i wiele innych.

- WordPress File Monitor Plus - na wypadek, gdyby ktoś uzyskał dostęp do struktury plików Twojej witryny, ta wtyczka poinformuje Cię. Regularnie monitoruje pliki i katalogi systemu oraz odnotowuje wszelkie rozbieżności.

- WordPress Firewall 2 - ta wtyczka tworzy metaforyczną ścianę wokół Twojej witryny, skanując wszystkie wprowadzone dane i ruch w poszukiwaniu złośliwych zamiarów. Jest całkiem dobry w zapobieganiu atakom takim jak zastrzyki SQL i inne ataki bazy danych.

- Wordfence - Wordfence to coś w rodzaju kompleksowej wtyczki pakietu bezpieczeństwa, która obejmuje ochronę przed złośliwym atakiem, skanowanie antywirusowe, zaporę ogniową i wiele innych. Zdecydowanie warto spróbować.

Wniosek

Chociaż WordPress może być zarówno open source, jak i szeroko popularny, nie oznacza to, że nie jest pozbawiony wad. Od czasu do czasu pojawiają się luki w zabezpieczeniach WordPress, a gdy jedna zostanie naprawiona, druga jest zwykle tuż za rogiem. Dzięki uważnemu monitorowaniu i działaniom zapobiegawczym możesz zminimalizować ryzyko, z którym boryka się Twoja witryna WordPress.