Michael Cain

0

3924

529

Cyberwooda ma miejsce każdego dnia, dookoła nas. Nie widzimy tego i nie zawsze jesteśmy bezpośrednio dotknięci tym, ale dzielimy koszt każdego ataku. Niezależnie od tego, czy z powodu strat pieniężnych, usług, z których nie możemy korzystać, czy nawet na wszechobecnym tle, że coś może gdzieś zejść na dół, rośnie liczba złośliwych działań cyberprzestępczych ze strony podmiotów stanowiących zagrożenie ze strony państwa.

To naprawdę ma sens. Widzisz, jak niesamowicie skuteczny “regularny” złośliwe oprogramowanie to. Jak łatwo jest wykryć infekcję z błędnego spamu Czy spamujesz swoje kontakty e-mail? Jak znaleźć i rozwiązać problem Czy spamujesz swoje kontakty e-mail? Jak znaleźć i naprawić problem Spam jest irytujący, ale co się stanie, gdy konto e-mail zostanie wysłane? Dowiedz się, jak rozpoznać znaki i rozwiązać problem. lub ktoś może podłączyć zainfekowaną pamięć USB Dlaczego pamięci USB są niebezpieczne i jak się chronić Dlaczego pamięci USB są niebezpieczne i jak się chronić Dyski USB są tak wszechobecne w dzisiejszym świecie technologii, ale kiedy po raz pierwszy zadebiutowały, zrewolucjonizowały dane Wymieniać się. Pierwsze dyski flash USB miały pojemność 8 MB, co według dzisiejszych standardów nie jest zbyt duże, ale… do komputera?

Jest oczywiste, że rządy posiadające dostęp do ogromnej puli wiedzy, kolosalnych funduszy i nie do pokonania pragnienia wyprzedzenia zarówno sojusznika, jak i wroga, zdadzą sobie sprawę z wartości wdrażania niesamowitych wyrafinowanych wariantów oprogramowania szpiegującego i złośliwego oprogramowania.

Rzućmy okiem na niektóre z najbardziej znanych zagrożeń państwa narodowego jesteśmy świadomi.

Zagrożenia państwa narodowego

Odkrycie potężnego oprogramowania szpiegującego Pegasus w 2016 r. Luka w zabezpieczeniach Pegasusa oznacza, że nadszedł czas na załatanie urządzenia Apple Luka w zabezpieczeniach Pegasusa oznacza, że nadszedł czas, aby załatać urządzenie Apple Właśnie otrzymałeś nieoczekiwaną aktualizację systemu iOS? Jest to odpowiedź na oprogramowanie szpiegujące Pegasus: rzeczywiste złośliwe oprogramowanie iPhone'a. Wyjaśniamy, o co w tym wszystkim chodzi, czy jesteś celem i dlaczego powinieneś aktualizować. po raz kolejny rzuciło światło na przewidywalną rolę cyberwojnej wojny w XXI wieku. Od czasu do czasu badacze bezpieczeństwa odkrywają nowy szczep złośliwego oprogramowania, który jest tak zaawansowany, że wskazuje tylko na jedną rzecz: finansowanie i wiedzę ekspercką podmiotu zajmującego się zagrożeniami ze strony państwa. Wskaźniki te są różne, ale mogą obejmować określone cele infrastrukturalne w jednym kraju docelowym Sieć energetyczna Ukrainy została zhakowana: czy może się tu zdarzyć? Sieć energetyczna Ukrainy została zhakowana: czy może się tu zdarzyć? Niedawny cyberatak na ukraińską sieć energetyczną pokazał, że nasze obawy były uzasadnione - hakerzy mogą atakować infrastrukturę krytyczną, taką jak sieci energetyczne. I niewiele możemy na to poradzić. , kampanie przeciwko określonym grupom dysydentów lub terrorystów, wykorzystywanie wcześniej nieznanych exploitów lub po prostu karty telefoniczne określonych śladów językowych.

Zazwyczaj są dobrze finansowane, potężne i zaprojektowane pod kątem maksymalnych obrażeń. Czy cyberatak może spowodować fizyczne uszkodzenie sprzętu? Czy cyberatak może spowodować fizyczne uszkodzenie sprzętu? Hakerzy i złośliwe oprogramowanie zamknęły wirówki nuklearne w Iranie i poważnie uszkodziły niemiecką stalownię. Czy oprogramowanie może spowodować fizyczne uszkodzenie komputera? Prawdopodobnie nie, ale wszystko, co jest z tym związane, to inna historia. lub ostateczna tajemnica. Oto niektóre z państwowych wariantów złośliwego oprogramowania i programów szpiegujących, które badacze bezpieczeństwa odkryli na przestrzeni lat.

Stuxnet

Być może jest to jedyne złośliwe oprogramowanie państwowe, które cieszy się renomą na całym świecie (poza entuzjastami cyberbezpieczeństwa i technologii). Uważa się, że Stuxnet został zaprojektowany przez USA i Izrael w celu sabotowania programu nuklearnego Iranu, niesławnie niszcząc wiele używanych wirówek w procesie wzbogacania uranu.

Chociaż żadne państwo nigdy nie twierdziło, że jest to własne szkodliwe oprogramowanie lub atak (z oczywistych powodów), badacze bezpieczeństwa zauważyli, że szkodliwe oprogramowanie Stuxnet wykorzystało dwie luki zero-dniowe. Co to jest luka w zabezpieczeniach zero-day? [MakeUseOf wyjaśnia] Co to jest luka w Zero Day? [MakeUseOf wyjaśnia] (z około 20 dni zero zawartych w złośliwym oprogramowaniu 5 sposobów ochrony przed atakiem zero dni 5 sposobów ochrony siebie przed atakami zero zero Dzień zero luk w zabezpieczeniach oprogramowania, które są wykorzystywane przez hakerzy, zanim łatka stanie się dostępna, stanowią prawdziwe zagrożenie dla danych i prywatności. Oto jak możesz trzymać hackerów na dystans.) wcześniej używanych przez Equation Group, jedną z wewnętrznych grup hakerskich NSA.

PlugX

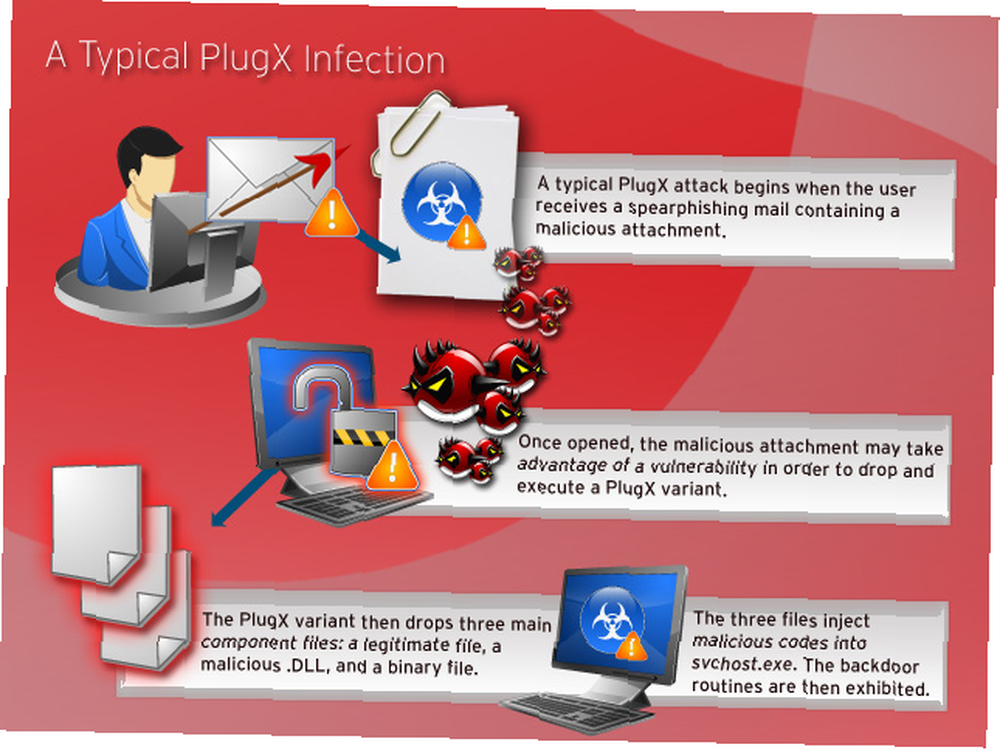

To narzędzie do administracji zdalnej (RAT) Jak w prosty i skuteczny sposób radzić sobie z trojanami zdalnego dostępu Jak w prosty i skuteczny sposób radzić sobie z trojanami zdalnego dostępu Wąchać RAT? Jeśli uważasz, że zostałeś zainfekowany trojanem dostępu zdalnego, możesz łatwo się go pozbyć, wykonując te proste kroki. co zaobserwowano w wielu atakach na znane jednostki wojskowe, rządowe i inne podmioty polityczne w USA. Pojawiający się w 2012 roku, TrapX jest nadal aktywny, ewoluując, aby uniknąć wykrycia, ponieważ badacze przechwytują i rejestrują różne odmiany swojego kodu.

Zdjęcie: Typowa infekcja PlugX za pośrednictwem TrendMicro

Zdjęcie: Typowa infekcja PlugX za pośrednictwem TrendMicro

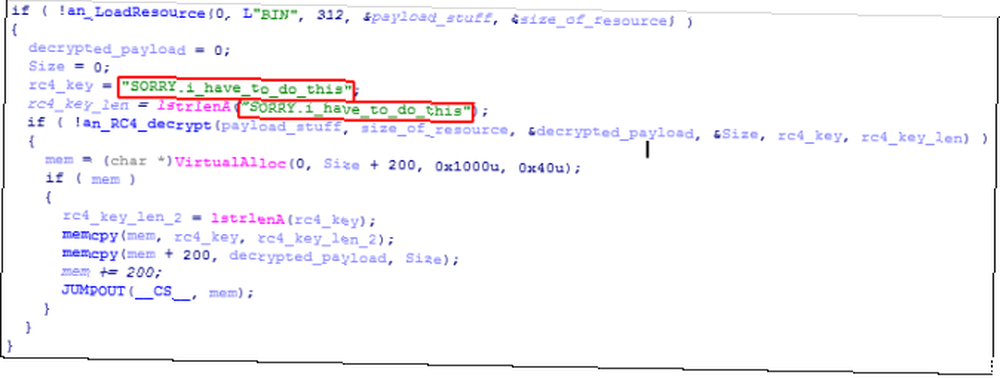

To złośliwe oprogramowanie było powszechnie podejrzane, że zostało stworzone przez członków chińskiej grupy hakerskiej NCPH, rzekomo w służbie Chińskiej Ludowej Armii Wyzwolenia - sił zbrojnych chińskiego rządu. Jeden z najnowszych wariantów TrapX zawiera nawet wiadomość, ukrytą w kodzie, stwierdzającą “PRZEPRASZAM. I. To. Zrobić”.

Kredyt na zdjęcie: Przepraszamy.I.Have.To.Do.To poprzez SecureList

Kredyt na zdjęcie: Przepraszamy.I.Have.To.Do.To poprzez SecureList

Regin

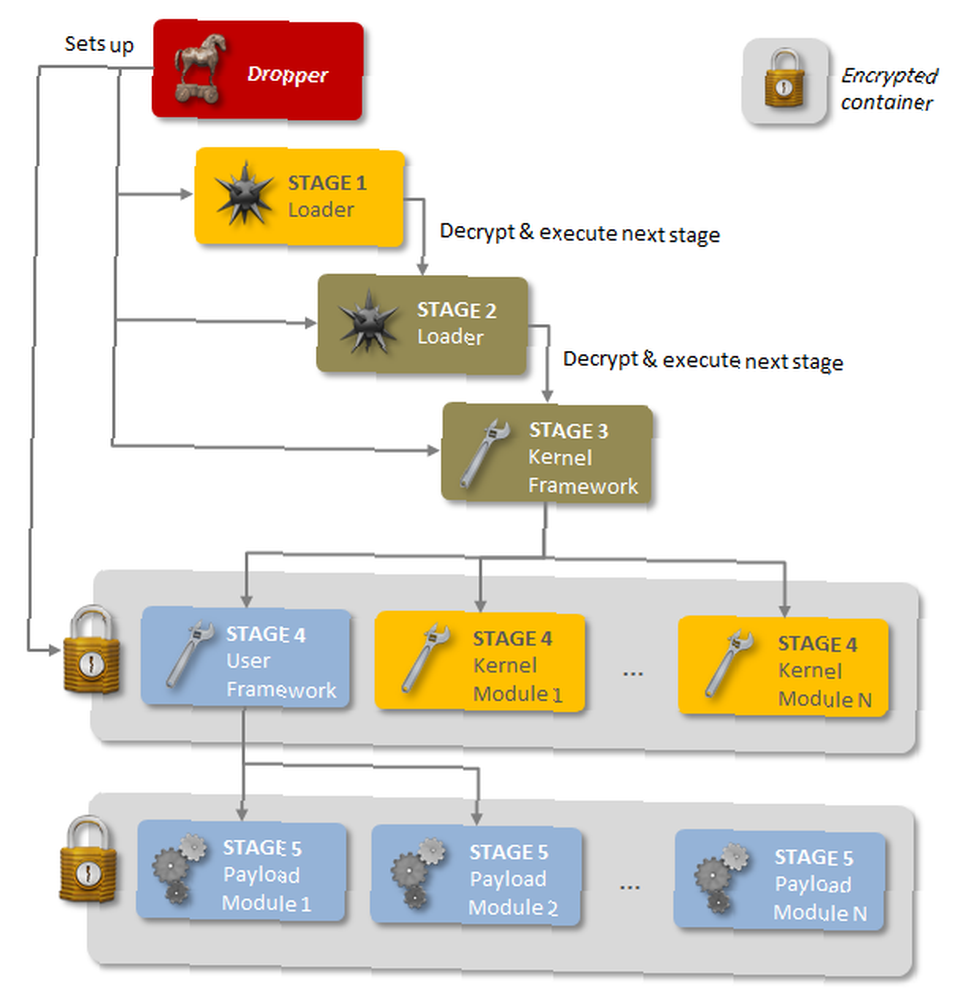

Systematyczne narzędzie do szpiegowania Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp. Wyjaśnienie: zrozumienie zagrożeń online Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp. Wyjaśnienie: zrozumienie zagrożeń online Kiedy zaczynasz myśleć o wszystkich rzeczach, które mogą pójść nie tak podczas przeglądania Internetu, Internetu zaczyna wyglądać jak dość przerażające miejsce. powszechnie uważany za wykazujący pewien poziom kompetencji technicznych i wiedzy fachowej, który można było osiągnąć jedynie dzięki finansowaniu od sponsora państwa narodowego. Po zainstalowaniu oprogramowanie szpiegujące zapewniałoby prawie bezprecedensowy poziom nadzoru nad celem, prawdopodobnie używany przeciwko “organizacje rządowe, operatorzy infrastruktury, firmy, badacze i osoby prywatne.”

Zdjęcie: Pięć etapów Regin za pośrednictwem Symantec

Zdjęcie: Pięć etapów Regin za pośrednictwem Symantec

Początkowe obciążenie zaobserwowano w szeregu infekcji w latach 2008–2011, kiedy to nagle przestało ono zarażać nowe systemy. Jednak powrócił na powierzchnię w 2013 r., A po wzroście zgłaszanych infekcji i wydaniu archiwów Snowden, niemiecka publikacja prasowa Der Spiegel zwrócił uwagę na NSA jako twórcę Regin “cele znane do tej pory są zgodne z celami nadzoru Five Eyes przedstawionymi w dokumentach Snowdena.”

Flamer

Innym zaawansowanym wariantem złośliwego oprogramowania powiązanym z Equation Group w momencie jego odkrycia była “z pewnością najbardziej wyrafinowane złośliwe oprogramowanie” napotkałem. Flamer rozpoczął działalność już w 2007 roku, ponownie koncentrując się na zakłóceniu irańskich projektów infrastrukturalnych, ale infekcje wykryto również w wielu krajach Bliskiego Wschodu, w tym w Izraelu, Palestynie, Sudanie, Syrii, Libanie, Arabii Saudyjskiej i Egipcie.

W wywiadzie dla RT Witalij Kamlyuk, ekspert ds. Szkodliwego oprogramowania firmy Kaspersky Lab, wskazał, że Flamer był “faktycznie na tym samym poziomie, co znane ataki Stuxnet i Duqu [ataki]… podejrzewamy, że za rozwojem tego cyberataku stoi państwo narodowe i istnieją ku temu dobre powody.” Później kontynuował “Jest dość zaawansowany - jeden z najbardziej wyrafinowanych [przykładów] złośliwego oprogramowania, jakie kiedykolwiek widzieliśmy.”

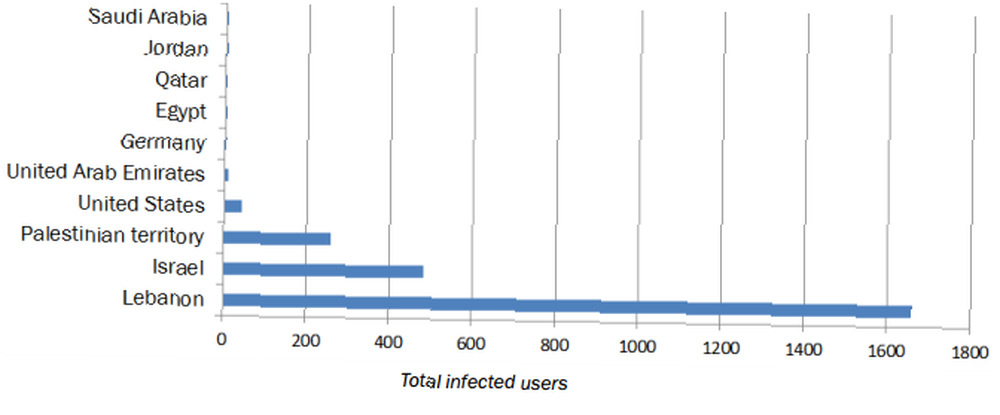

Gaus

Eksperci ds. Bezpieczeństwa z Kaspersky Lab odkryli zagrożenie Gaussa w 2012 roku, szybko stwierdzając, że jest to szkodliwe oprogramowanie dla państwa. Gauss został zaprojektowany z myślą o użytkownikach na całym Bliskim Wschodzie, ze szczególnym uwzględnieniem kradzieży “hasła do przeglądarki, dane logowania do bankowości internetowej, pliki cookie i określone konfiguracje zainfekowanych komputerów.” W momencie sporządzania raportu rozprzestrzenianie się infekcji obejmowało następujące kraje:

Oprócz tych dziesięciu krajów, kolejne 15 zgłosiło jedną lub dwie infekcje, z których ogromna większość znajduje się na Bliskim Wschodzie.

Gauss nosił niektóre z tych samych zagrożeń ataku jak Stuxnet i Flamer, choć używał szczególnie zaawansowanych metod infekowania pamięci USB. Może także w pewnych okolicznościach dezynfekować dysk.

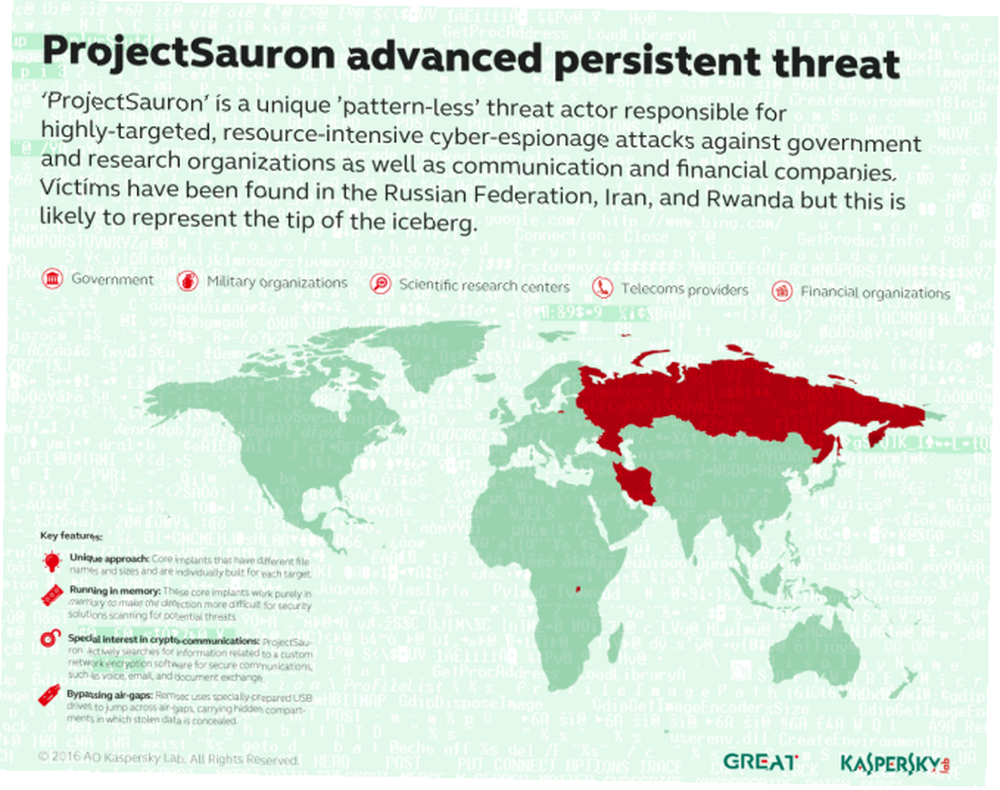

ProjectSauron

Znany również jako PS, nie pojawił się w wielu wiadomościach, ponieważ jest tak rzadki. Charakteryzuje się również poziomem wyrafinowania, który można osiągnąć jedynie przez wiele lat rozwoju, przy zaangażowaniu wielu zaangażowanych zespołów w projekt. Niesamowicie, pierwszy przypadek PS znaleziono w 2015 roku, ale badacze bezpieczeństwa szacują, że był on aktywny przez co najmniej pięć lat. The “ProjectSauron” nazwa odzwierciedla odniesienie w kodzie do “Sauron,” antagonista Władca Pierścieni.

Zdjęcie kredytowe: ProjectSauron APT przez Kaspersky

Zdjęcie kredytowe: ProjectSauron APT przez Kaspersky

PS robi wrażenie z wielu powodów, ale tutaj są dwa: traktuje każdy cel indywidualnie, np. artefakty oprogramowania są unikalne dla każdej infekcji i zostały wykryte na komputerach tak wrażliwych, że nie mają żadnych połączeń sieciowych. Znaleziono infekcję “agencje rządowe, ośrodki badań naukowych, organizacje wojskowe, dostawcy usług telekomunikacyjnych i instytucje finansowe w Rosji, Iranie, Rwandzie, Chinach, Szwecji, Belgii i ewentualnie w krajach włoskojęzycznych.”

Podmiot odpowiedzialny za ProjectSauron dowodzi najwyższą modułową platformą cyberszpiegowską pod względem zaawansowania technicznego, zaprojektowaną w celu umożliwienia długoterminowych kampanii za pomocą ukrytych mechanizmów przetrwania w połączeniu z wieloma metodami eksfiltracji. Szczegóły techniczne pokazują, w jaki sposób napastnicy nauczyli się od innych bardzo zaawansowanych aktorów, aby uniknąć powtarzania swoich błędów. W związku z tym wszystkie artefakty są dostosowywane do danego celu, co zmniejsza ich wartość jako wskaźniki kompromisu dla każdej innej ofiary.

PRISM / Tempora

W 2013 roku Edward Snowden ujawnił bardzo wrażliwe dane Hero czy Villain? NSA moderuje swoje stanowisko wobec Snowden Hero czy Villaina? NSA moderuje swoje stanowisko wobec Whistleblowera Snowdena Edwarda Snowdena i Johna DeLonga z NSA pojawiły się w harmonogramie sympozjum. Chociaż nie było debaty, wydaje się, że NSA nie maluje już Snowdena jako zdrajcę. Co się zmieniło do szeregu serwisów informacyjnych dotyczących działania wielu ściśle tajnych rządowych programów nadzoru danych. Programy te, obsługiwane przez NSA w USA i GCHQ w Wielkiej Brytanii, przechwytują dane z kabli światłowodowych stanowiących kręgosłup Internetu i są wykorzystywane do uzyskiwania dostępu do ogromnej ilości informacji prywatnych i osobistych bez uprzedniego podejrzenia lub ukierunkowania.

Ujawnienie tych kolosalnych sieci szpiegowskich spowodowało międzynarodowy upadek, ponieważ okazało się, że szpiegowano nie tylko opinię publiczną, ale członków wysokiego szczebla rządów na całym świecie były równymi (i pożądanymi) celami.

Wierzchołek góry lodowej

Jak widać, ci aktorzy zagrożeń ze strony państwa narodowego zawierają jedne z najpotężniejszych wariantów złośliwego oprogramowania i programów szpiegujących znane obecnie badaczom bezpieczeństwa. ProjectSauron wyjaśnia również boleśnie, że jest bardzo prawdopodobne, że w najbliższych latach natkniemy się na podobne warianty lub gorzej, na liście, do której już możemy dodać Pegaza.

Wojna Światowa C

Cyber konflikt stanie się wieczny. Zaostrzona rosnącym zużyciem zasobów, stale rosnącą populacją globalną i nieugiętą nieufnością między światowymi potęgami, bitwa może iść tylko w jedną stronę.

Konflikt cybernetyczny często odzwierciedla konflikt tradycyjny. Na przykład Chiny stosują cyberataki na dużą skalę, podobnie jak w przypadku piechoty podczas wojny koreańskiej. Wielu chińskich żołnierzy wysłano na bitwę tylko z kilkoma kulami. Biorąc pod uwagę ich siłę liczebną, wciąż byli w stanie odnieść zwycięstwo na polu bitwy. Na drugim końcu spektrum leżą Rosja, USA i Izrael, których taktyki cybernetyczne są bardziej chirurgiczne, zależne od zaawansowanych technologii i najnowocześniejszej pracy kontrahentów napędzanych przez konkurencję i zachęty finansowe.

Dubbing “Wojna Światowa C” przez wybitną firmę badawczą FireEye zajmującą się bezpieczeństwem, ciągła eskalacja może spowodować śmierć cywilów, gdy jedno państwo narodowe przekroczy ten ślad. Weź powyższy przykład i zastanów się nad bieżącą sytuacją w Syrii. Mamy uzbrojoną grupę rebeliantów, bez zrozumienia dziedzictwa, które to pozostawi. Zapewnienie grupom hakującym swobodnego panowania w celu ataku na inne narody może łatwo zakończyć się nieoczekiwanymi skutkami zarówno dla ofiary, jak i sprawcy.

Poważne cyberataki prawdopodobnie nie będą pozbawione motywacji. Kraje realizują je, aby osiągnąć określone cele, które odzwierciedlają ich szersze cele strategiczne. Związek między wybranymi środkami a ich celami będzie dla nich racjonalny i rozsądny, jeśli nie dla nas.

- Martin Libicki, starszy naukowiec w RAND Corp

Pojawienie się niezwykle potężnego szkodliwego oprogramowania i programów szpiegujących rodzi również pytania o to, w jaki sposób programiści z państw narodowych dbają o własne bezpieczeństwo. NSA przechowuje swoje dane w chmurze. Ale czy to bezpieczne? NSA przechowuje swoje dane w chmurze. Ale czy to bezpieczne? Po wycieku Edwarda Snowdena Agencja Bezpieczeństwa Narodowego (NSA) zwraca się do przechowywania danych w chmurze. Po zebraniu informacji o tobie, jakie będzie to bezpieczeństwo? i powstrzymaj te warianty przed wpadnięciem w ręce cyberprzestępców. Na przykład firma badawcza SentinelOne zajmująca się bezpieczeństwem odkryła “wyrafinowana kampania złośliwego oprogramowania skierowana specjalnie do co najmniej jednej firmy energetycznej.” Ale znaleźli złośliwe oprogramowanie na podziemnym forum, co jest niezwykle rzadkie w przypadku tak zaawansowanego narzędzia.

Wszyscy tracą

Jak większość wojen, jest bardzo niewielu zwycięzców, w porównaniu z ogromną liczbą przegranych. Witalij Kamlyuk również powiedział:

Myślę, że ludzkość traci na szczerości, ponieważ walczymy między sobą zamiast walczyć z globalnymi problemami, z którymi wszyscy borykają się w życiu.

Ilekroć jest wojna, fizyczna lub cyber, odwraca uwagę i zasoby od innych problemów, przed którymi stoi globalna społeczność. Być może jest to kolejna bitwa, poza naszą kontrolą, że wszyscy musimy nauczyć się żyć z 10 wspaniałymi narzędziami bezpieczeństwa, których powinieneś używać 10 świetnymi narzędziami bezpieczeństwa, których powinieneś używać Nie możesz być zbyt ostrożny na wolności West, że lubimy dzwonić do Internetu, więc korzystanie z bezpłatnych i tanich narzędzi bezpieczeństwa jest dobrym pomysłem. Zalecane są następujące. .

Czy myślisz “wojna to wojna” czy może cyberwoja może wymknąć się spod kontroli? Czy martwisz się działaniami swojego rządu? Co powiesz na “uzbrojony” złośliwe oprogramowanie wpadające “wspólny” ręce cyberprzestępców? Daj nam znać swoje przemyślenia poniżej!