Lesley Fowler

0

4736

648

W 2012 r. LinkedIn został zhakowany przez nieznany rosyjski podmiot, a sześć milionów danych uwierzytelniających wyciekło do sieci. Cztery lata później okazało się, że hack był daleko gorzej niż się spodziewaliśmy. W raporcie opublikowanym przez Vice's Motherboard haker o nazwie Peace sprzedał 117 milionów danych uwierzytelniających LinkedIn w ciemnej sieci za około 2200 USD w bitcoinach.

Chociaż ten odcinek jest ciągle uciążliwy dla LinkedIn, nieuchronnie będzie gorzej dla tysięcy użytkowników, których dane zostały rozpryskane online. Pomaga mi to zrozumieć Kevin Shabazi; wiodący ekspert ds. bezpieczeństwa oraz CEO i założyciel LogMeOnce.

Zrozumienie przecieku LinkedIn: jak źle to naprawdę?

Siadając z Kevinem, pierwszą rzeczą, którą zrobił, było podkreślenie ogromu tego wycieku. “Jeśli liczba 117 milionów wycieków danych wydaje się gigantyczna, musisz się przegrupować. W pierwszym kwartale 2012 roku LinkedIn liczyło łącznie 161 milionów członków. Oznacza to, że hakerzy w tym czasie nie tylko pobrali 117 milionów rekordów.”

“W gruncie rzeczy zabrali aż 73% całej bazy danych członków LinkedIn.”

Te liczby mówią same za siebie. Jeśli zmierzysz dane wyłącznie pod kątem wycieków danych, porównamy je z innymi znanymi hackami, takimi jak wyciek z PlayStation Network z 2011 roku lub wyciek Ashley Madison z zeszłego roku 3 Powody, dla których hack Ashley Madison to poważna sprawa 3 powody Dlaczego hack Ashleya Madisona jest poważną sprawą Internet wydaje się zachwycony hackem Ashleya Madisona, z milionami danych osób dorosłych i potencjalnych osób dorosłych, które zostały zhakowane i wydane online, a artykuły przedstawiają osoby znalezione na zrzucie danych. Zabawne, prawda? Nie tak szybko. . Kevin chętnie podkreślił, że ten hack jest zasadniczo inną bestią. Ponieważ podczas gdy włamanie do PSN służyło wyłącznie uzyskaniu informacji o karcie kredytowej, a włamanie do Ashley Madison miało na celu jedynie zażenowanie firmy i jej użytkowników, włamanie na LinkedIn “pochłania biznesową sieć społecznościową w nieufność”. Może to prowadzić do kwestionowania integralności ich interakcji w witrynie. Dla LinkedIn może to być śmiertelne.

Zwłaszcza, gdy zawartość zrzutu danych rodzi poważne pytania dotyczące polityki bezpieczeństwa firmy. Początkowy zrzut zawierał poświadczenia użytkownika, ale według Kevina poświadczenia użytkownika nie zostały poprawnie zaszyfrowane.

“LinkedIn powinien zastosować skrót i sól do każdego hasła, co wiąże się z dodaniem kilku losowych znaków. Ta dynamiczna odmiana dodaje do hasła element czasu, który w przypadku kradzieży będzie miał wystarczająco dużo czasu na jego zmianę.”

Chciałem się dowiedzieć, dlaczego napastnicy czekali nawet cztery lata, zanim wyciekli do ciemnej sieci. Kevin przyznał, że napastnicy wykazali się dużą cierpliwością przy sprzedaży, ale było to prawdopodobne, ponieważ eksperymentowali z tym. “Należy założyć, że kodowali wokół niego podczas opracowywania matematycznych prawdopodobieństw w celu zbadania i zrozumienia trendów, zachowań użytkowników, a także zachowań związanych z hasłami. Wyobraź sobie poziom dokładności, jeśli podasz 117 000 000 rzeczywistych danych wejściowych w celu utworzenia krzywej i zbadania zjawiska!”

Kevin powiedział również, że prawdopodobne jest, że ujawnione dane uwierzytelniające zostały wykorzystane do naruszenia bezpieczeństwa innych usług, takich jak Facebook i konta e-mail.

Zrozumiałe jest, że Kevin jest cholernie krytyczny wobec reakcji LinkedIn na wyciek. Opisał to jako “po prostu nieodpowiedni”. Jego największym zarzutem jest to, że firma nie ostrzegła swoich użytkowników o skali zamka, kiedy to się stało. Przejrzystość, mówi, jest ważna.

Ubolewa również nad faktem, że LinkedIn nie podjął żadnych praktycznych kroków w celu ochrony swoich użytkowników, kiedy nastąpił przeciek. “Gdyby LinkedIn podjął wówczas działania naprawcze, wymusił zmianę hasła, a następnie współpracował z użytkownikami w celu poinformowania ich o najlepszych praktykach bezpieczeństwa, byłoby to w porządku”. Kevin mówi, że gdyby LinkedIn wykorzystał wyciek jako okazję do edukowania swoich użytkowników na temat potrzeby tworzenia silnych haseł Jak generować silne hasła pasujące do Twojej osobowości Jak generować silne hasła pasujące do Twojej osobowości Bez silnego hasła można szybko znaleźć się na otrzymujący koniec cyberprzestępczości. Jednym ze sposobów na stworzenie pamiętnego hasła może być dopasowanie go do swojej osobowości. które nie podlegają recyklingowi i są odnawiane co dziewięćdziesiąt dni, zrzut danych miałby dziś mniejszą wartość.

Co użytkownicy mogą zrobić, aby się chronić??

Kevin nie zaleca, aby użytkownicy zabierali się do ciemnej sieci Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Podróż do ukrytej sieci: Przewodnik dla nowych naukowców Ten podręcznik zabierze Cię w podróż przez wiele poziomów głębokiej sieci : bazy danych i informacje dostępne w czasopismach naukowych. Wreszcie dotrzemy do bram Tor. aby sprawdzić, czy są na wysypisku. W rzeczywistości twierdzi, że nie ma powodu, aby użytkownik potwierdzał, czy w ogóle miało to wpływ. Według Kevina, wszyscy użytkownicy powinny podjąć zdecydowane kroki, aby się chronić.

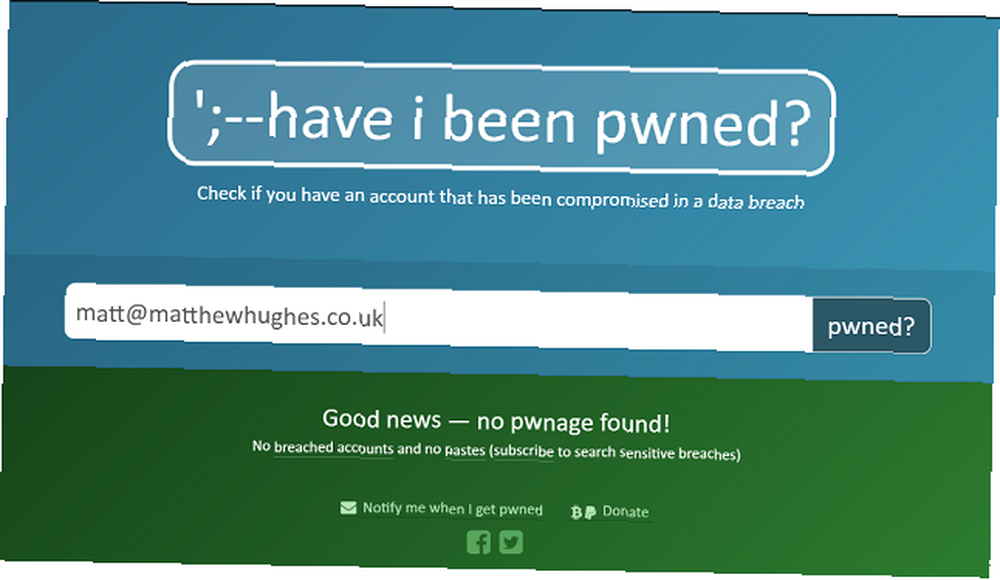

Warto dodać, że wyciek z LinkedIn prawie na pewno trafi do Troy Hunt's Have I Was Pwned, gdzie użytkownicy mogą bezpiecznie sprawdzić swój status.

Co powinieneś zrobić? Po pierwsze, mówi, użytkownicy powinni wylogować się ze swoich kont LinkedIn na wszystkich podłączonych urządzeniach i na jednym urządzeniu zmienić swoje hasło. Zrób to silny. Zaleca, aby ludzie generowali hasła przy użyciu losowego generatora haseł. 5 sposobów generowania bezpiecznych haseł w systemie Linux 5 sposobów generowania bezpiecznych haseł w systemie Linux Ważne jest, aby używać silnych haseł do kont online. Bez bezpiecznego hasła inni mogą łatwo złamać twoje. Możesz jednak poprosić komputer o wybranie jednego dla siebie. .

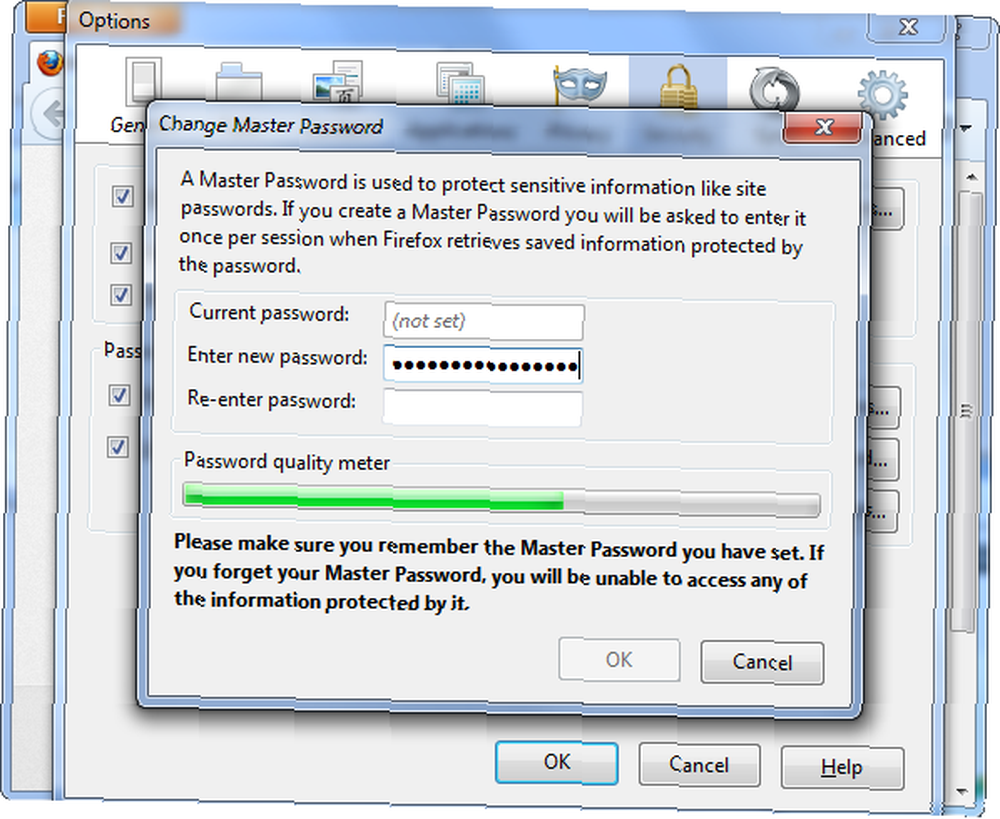

Trzeba przyznać, że są to długie, nieporęczne hasła i trudno je zapamiętać. To, jak mówi, nie stanowi problemu, jeśli używasz menedżera haseł. “Istnieje wiele bezpłatnych i renomowanych, w tym LogMeOnce.”

Podkreśla, że wybór odpowiedniego menedżera haseł jest ważny. “Wybierz menedżera haseł, który używa „wstrzykiwania” do wstawiania haseł w odpowiednich polach, a nie tylko kopiowania i wklejania ze schowka. Pomaga to uniknąć ataków hakerskich za pomocą keyloggerów.”

Kevin podkreśla również znaczenie używania silnego hasła głównego w menedżerze haseł.

“Wybierz hasło główne, które ma więcej niż 12 znaków. To jest klucz do twojego królestwa. Użyj frazy, aby zapamiętać, np “$ _ Kocham BaseBall $”. Kraking trwa około 5 miliardów lat”

Ludzie powinni również przestrzegać najlepszych praktyk bezpieczeństwa. Obejmuje to użycie uwierzytelniania dwuskładnikowego Zablokuj te usługi teraz z uwierzytelnianiem dwuskładnikowym Zablokuj te usługi teraz z uwierzytelnieniem dwuskładnikowym Uwierzytelnianie dwuskładnikowe to inteligentny sposób ochrony kont internetowych. Rzućmy okiem na kilka usług, które możesz zablokować z większym bezpieczeństwem. . “Uwierzytelnianie dwuskładnikowe (2FA) to metoda bezpieczeństwa, która wymaga od użytkownika podania dwóch warstw lub elementów identyfikacji. Oznacza to, że będziesz chronić swoje dane uwierzytelniające za pomocą dwóch warstw obrony - czegoś, co „znasz” (hasło) i czegoś, co „masz” (jednorazowy token)”.

Wreszcie, Kevin zaleca użytkownikom LinkedIn powiadomienie wszystkich w sieci o włamaniu, aby również oni mogli podjąć środki ochronne.

Ciągły ból głowy

Wyciek ponad stu milionów rekordów z bazy danych LinkedIn stanowi stały problem dla firmy, której reputacja została skażona przez inne głośne skandale związane z bezpieczeństwem. To, co dzieje się później, jest zgadywaniem.

Jeśli użyjemy hacków PSN i Ashley Madison jako naszych map drogowych, możemy spodziewać się, że cyberprzestępcy niezwiązani z pierwotnym hackem skorzystają z wyciekających danych i wykorzystają je do wyłudzenia danych użytkowników. Możemy również oczekiwać, że LinkedIn przeprosi swoich użytkowników i zaoferuje im coś - być może gotówkę, a raczej kredyt na koncie premium - jako wyraz żalu. Tak czy inaczej, użytkownicy muszą być przygotowani na najgorsze i podjąć aktywne działania. Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Chroń się dzięki corocznej kontroli bezpieczeństwa i prywatności Mamy prawie dwa miesiące do nowego roku, ale wciąż jest czas na podjąć pozytywną rozdzielczość. Zapomnij o piciu mniejszej ilości kofeiny - mówimy o podjęciu kroków w celu zapewnienia bezpieczeństwa i prywatności online. chronić się.

Zdjęcie kredytowe: Sarah Joy przez Flickr