Owen Little

0

3315

219

Gdy zbliżamy się do przepaści w 2016 roku, poświęćmy chwilę na refleksję na temat lekcji bezpieczeństwa, których nauczyliśmy się w 2015 roku. Od Ashley Madison Ashley Madison Leak No Big Deal? Pomyśl jeszcze raz Ashley Madison Leak Nic wielkiego? Think Again Dyskretny serwis randkowy Ashley Madison (skierowany głównie do oszustów) został zhakowany. Jest to jednak o wiele poważniejszy problem, niż przedstawiono w prasie, co ma znaczące konsekwencje dla bezpieczeństwa użytkowników. , do zhakowanych czajników 7 powodów, dla których Internet przedmiotów powinien cię przestraszyć 7 powodów, dla których Internet przedmiotów powinien cię przestraszyć Potencjalne korzyści płynące z Internetu przedmiotów stają się jasne, a niebezpieczeństwa rzucane są w ciche cienie. Czas zwrócić uwagę na te niebezpieczeństwa za pomocą siedmiu przerażających obietnic IoT. i niejasne porady rządu dotyczące bezpieczeństwa, jest wiele do omówienia.

Inteligentne domy to wciąż koszmar bezpieczeństwa

W 2015 r. Pojawiła się fala ludzi modernizujących swoje dotychczasowe analogowe artykuły gospodarstwa domowego za pomocą skomputeryzowanych, połączonych z Internetem alternatyw. Technologia Smart Home naprawdę wystartował w tym roku w sposób, który wygląda na kontynuację w Nowym Roku. Ale w tym samym czasie zostało również wbite do domu (przepraszam), że niektóre z tych urządzeń nie są aż tak bezpieczne.

Największą historią bezpieczeństwa Smart Home było być może odkrycie, że niektóre urządzenia były wysyłane ze zduplikowanymi (i często zakodowanymi na stałe) certyfikatami szyfrującymi i kluczami prywatnymi. To nie tylko produkty z Internetu Rzeczy. Stwierdzono, że routery wydane przez głównych dostawców usług internetowych popełniły ten największy grzech główny.

Dlaczego to stanowi problem??

Zasadniczo sprawia to, że atakujący szpieguje te urządzenia za pomocą ataku typu „człowiek w środku”. Co to jest atak człowieka w środku? Wyjaśnienie żargonu bezpieczeństwa Czym jest atak typu man-in-the-middle? Wyjaśnienie żargonu bezpieczeństwa Jeśli słyszałeś o atakach typu „człowiek w środku”, ale nie masz pewności, co to znaczy, to jest ten artykuł dla Ciebie. , przechwytując ruch, jednocześnie pozostając niewykrytym przez ofiarę. Jest to niepokojące, biorąc pod uwagę fakt, że technologia inteligentnego domu jest coraz częściej wykorzystywana w niezwykle wrażliwych kontekstach, takich jak bezpieczeństwo osobiste, bezpieczeństwo gospodarstwa domowego Przegląd Nest Protect i przegląd prezentów Nest Protect Review i prezentów oraz w służbie zdrowia.

Jeśli to brzmi znajomo, to dlatego, że wielu dużych producentów komputerów przyłapało się na robieniu bardzo podobnych rzeczy. W listopadzie 2015 r. Stwierdzono, że Dell wysyła komputery z identycznym certyfikatem root o nazwie eDellRoot Najnowsze laptopy Dell są zainfekowane eDellRoot Najnowsze laptopy Dell są zainfekowane eDellRoot Dell, trzeci największy na świecie producent komputerów, został przyłapany na wysyłaniu fałszywych certyfikatów root komputery - podobnie jak Lenovo z Superfish. Oto jak uczynić swój nowy komputer Dell bezpieczniejszym. , podczas gdy pod koniec 2014 r. Lenovo zaczęło celowo przerywać połączenia SSL Właściciele laptopów Lenovo Uważaj: Twoje urządzenie może mieć wstępnie zainstalowane złośliwe oprogramowanie Właściciele laptopów Lenovo Uważaj: Twoje urządzenie może mieć wstępnie instalowane złośliwe oprogramowanie Chiński producent komputerów Lenovo przyznał, że laptopy są wysyłane do sklepów i konsumentów w późniejszym terminie W 2014 r. Zainstalowano złośliwe oprogramowanie. w celu wstrzykiwania reklam do zaszyfrowanych stron internetowych.

To nie koniec. Rok 2015 był rzeczywiście rokiem braku bezpieczeństwa w Smart Home, w którym wiele urządzeń zostało zidentyfikowanych jako posiadających nieprzyzwoicie oczywistą lukę w zabezpieczeniach.

Moim ulubionym był iKettle Dlaczego hack iKettle powinien cię martwić (nawet jeśli go nie masz) Dlaczego hack iKettle powinien cię martwić (nawet jeśli go nie posiadasz) iKettle to czajnik z obsługą WiFi, który najwyraźniej został dostarczony z ogromna luka w zabezpieczeniach, która potencjalnie mogła zdmuchnąć całe sieci WiFi. (zgadłeś: czajnik z Wi-Fi), który atakujący może przekonać do ujawnienia szczegółów Wi-Fi (w postaci zwykłego tekstu, nie mniej) swojej sieci domowej.

Aby atak zadziałał, najpierw trzeba było utworzyć sfałszowaną sieć bezprzewodową, która ma ten sam identyfikator SSID (nazwę sieci), co ta, do której jest podłączony iKettle. Następnie łącząc się z nim za pomocą narzędzia Telnet systemu UNIX i przechodząc przez kilka menu, można zobaczyć nazwę użytkownika sieci i hasło.

Potem była inteligentna lodówka Samsunga połączona z Wi-Fi. Inteligentna lodówka Samsunga właśnie dostała Pwned. A co z resztą inteligentnego domu? Inteligentna lodówka Samsung Just Got Pwned. A co z resztą inteligentnego domu? Podatność na inteligentną lodówkę Samsung została odkryta przez brytyjską firmę Infosec Pen Test Parters. Implementacja szyfrowania SSL przez Samsung nie sprawdza ważności certyfikatów. , który nie sprawdził poprawności certyfikatów SSL i umożliwił atakującym przechwycenie danych logowania Gmaila.

W miarę jak technologia Smart Home staje się coraz bardziej popularna i będzie, można oczekiwać, że usłyszysz więcej historii o tych urządzeniach, które mają krytyczne luki w zabezpieczeniach i padają ofiarą niektórych głośnych ataków hakerskich..

Rządy wciąż tego nie rozumieją

Jednym z powtarzających się tematów, które widzieliśmy w ciągu ostatnich kilku lat, jest to, że większość rządów jest całkowicie nieświadoma, jeśli chodzi o kwestie bezpieczeństwa.

Niektóre z najbardziej skandalicznych przykładów analfabetyzmu infosec można znaleźć w Wielkiej Brytanii, gdzie rząd wielokrotnie i konsekwentnie wykazuje, że po prostu nie rozumiem.

Jednym z najgorszych pomysłów rozpowszechnianych w parlamencie jest pomysł osłabienia szyfrowania wykorzystywanego przez usługi przesyłania wiadomości (takie jak Whatsapp i iMessage), aby służby bezpieczeństwa mogły je przechwycić i zdekodować. Jak słusznie zauważył mój kolega Justin Pot na Twitterze, jest to jak wysyłanie wszystkich sejfów za pomocą głównego kodu.

Wyobraź sobie, że rząd powiedział, że każdy sejf powinien mieć standardowy drugi kod, na wypadek gdyby policja tego chciała. To właśnie debata na temat szyfrowania.

- Justin Pot (@jhpot) 9 grudnia 2015

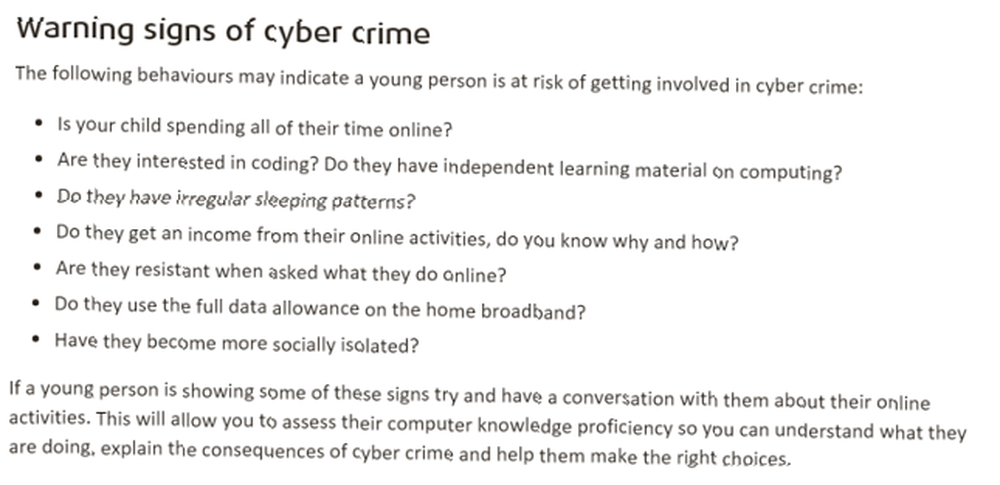

Pogarsza się. W grudniu 2015 r. National Crime Agency (odpowiedź Wielkiej Brytanii na FBI) wydała kilka porad dla rodziców. Czy Twoje dziecko jest hakerem? Brytyjskie władze uważają, że twoje dziecko jest hakerem? Brytyjskie władze tak myślą NCA, brytyjskie FBI, rozpoczęło kampanię mającą na celu powstrzymanie młodych ludzi przed przestępczością komputerową. Ale ich rady są tak ogólne, że można założyć, że każdy, kto czyta ten artykuł, jest hakerem - nawet ty. aby mogli stwierdzić, kiedy ich dzieci są na drodze do zahartowania się w cyberprzestępców.

Te czerwone flagi, według NCA, obejmują “czy są zainteresowani kodowaniem??” i “niechętnie rozmawiają o tym, co robią online?”.

Ta rada jest oczywiście śmieciami i była szeroko wyśmiewana, nie tylko przez MakeUseOf, ale także przez inne ważne publikacje technologiczne i społeczność infosec.

@NCA_UK wymienia zainteresowanie kodowaniem jako znak ostrzegawczy przed cyberprzestępczością! Całkiem zdumiewające. https://t.co/0D35wg8TGx pic.twitter.com/vtRDhEP2Vz

- David G Smith (@aforethought) 9 grudnia 2015 r

Zainteresowanie kodowaniem jest więc teraz „znakiem ostrzegawczym cyberprzestępczości”. NCA jest w zasadzie szkolnym działem informatycznym z lat 90. https://t.co/r8CR6ZUErn

- Graeme Cole (@elocemearg) 10 grudnia 2015 r

Dzieci „zainteresowane kodowaniem” wyrosły na inżynierów, którzy stworzyli #Twitter, #Facebook i stronę internetową #NCA (m. In.)

- AdamJ (@IAmAdamJ) 9 grudnia 2015 r

Ale wskazywało to na niepokojący trend. Rządy nie mają bezpieczeństwa. Nie wiedzą, jak się komunikować o zagrożeniach bezpieczeństwa, i nie rozumieją podstawowych technologii, dzięki którym Internet działa. Dla mnie jest to o wiele bardziej niepokojące niż jakikolwiek haker lub cyberterrorysta.

Czasami ty Powinien Negocjuj z terrorystami

Największą historią bezpieczeństwa w 2015 roku był bez wątpienia hack Ashley Madison Ashley Madison Leak No Big Deal? Pomyśl jeszcze raz Ashley Madison Leak Nic wielkiego? Think Again Dyskretny serwis randkowy Ashley Madison (skierowany głównie do oszustów) został zhakowany. Jest to jednak o wiele poważniejszy problem, niż przedstawiono w prasie, co ma znaczące konsekwencje dla bezpieczeństwa użytkowników. . W razie zapomnienia pozwól mi podsumować.

Uruchomiona w 2003 r. Ashley Madison była serwisem randkowym z pewną różnicą. Umożliwiło to małżeństwom kontaktowanie się z osobami, które tak naprawdę nie były ich małżonkami. Ich hasło mówiło wszystko. “Życie jest krótkie. Mieć romans.”

Ale choć jest to obrzydliwe, był to wymykający się sukces. W ciągu nieco ponad dziesięciu lat Ashley Madison zgromadziła prawie 37 milionów zarejestrowanych kont. Chociaż nie trzeba dodawać, że nie wszyscy byli aktywni. Zdecydowana większość była uśpiona.

Na początku tego roku okazało się, że z Ashley Madison nie wszystko było dobrze. Tajemnicza grupa hakerska o nazwie The Impact Team wydała oświadczenie, w którym twierdziła, że była w stanie uzyskać bazę danych witryny, a także spory bufor wewnętrznych wiadomości e-mail. Grozili, że ją wypuszczą, chyba że Ashley Madison zostanie zamknięta wraz ze swoją siostrzaną witryną - Założonymi mężczyznami.

Avid Life Media, którzy są właścicielami i operatorami Ashley Madison i Established Men, wydali komunikat prasowy, który bagatelizował atak. Podkreślili, że współpracowali z organami ścigania w celu wyśledzenia sprawców i tak było “w stanie zabezpieczyć nasze strony i zamknąć nieautoryzowane punkty dostępu”.

Oświadczenie Avid Life Media Inc .: http://t.co/sSoLWvrLoQ

- Ashley Madison (@ashleymadison) 20 lipca 2015 r

W dniu 18th z sierpnia Impact Team opublikował pełną bazę danych.

Był to niesamowity pokaz szybkości i nieproporcjonalnej natury internetowej sprawiedliwości. Bez względu na to, jak się czujesz o oszustwie (osobiście tego nienawidzę), coś poczułeś zupełnie źle o tym. Rodziny zostały rozdarte. Kariery zostały natychmiastowo i bardzo publicznie zrujnowane. Niektórzy oportuniści wysyłali nawet e-maile wymuszające subskrybentów, pocztą elektroniczną i pocztą, wydając je z tysięcy. Niektórzy uważali, że ich sytuacja jest tak beznadziejna, że musieli odebrać sobie życie. To było złe. 3 powody, dla których hack Ashley Madison to poważna sprawa 3 powody, dla których hack Ashley Madison to poważna sprawa Internet wydaje się zachwycony hackowaniem Ashley Madison, z milionami danych osób dorosłych i potencjalnych osób dorosłych, które zostały zhakowane i wydane online, z artykułami na zewnątrz osoby znalezione w zrzucie danych. Zabawne, prawda? Nie tak szybko.

Włamanie zabłysło również w centrum uwagi Ashleya Madisona.

Odkryli, że z 1,5 miliona kobiet zarejestrowanych w tym miejscu tylko około 10 000 to prawdziwi ludzie. Resztą były roboty i fałszywe konta utworzone przez personel Ashley Madison. To była okrutna ironia, że większość osób, które się zapisały, prawdopodobnie nigdy przez nikogo nie spotkała. Mówiąc nieco potocznie, było to „święto kiełbasy”.

najbardziej zawstydzająca część twojego imienia wyciekła z hakowania Ashley Madison, gdy flirtowałeś z botem. dla pieniędzy.

- verbal spacey (@VerbalSpacey) 29 sierpnia 2015

To nie koniec. Za 17 USD użytkownicy mogą usunąć swoje informacje z witryny. Ich profile publiczne zostaną usunięte, a ich konta zostaną usunięte z bazy danych. Wykorzystali to ludzie, którzy się zarejestrowali, a później tego żałowali.

Ale wyciek pokazał, że Ashley Maddison nie tak właściwie usuń konta z bazy danych. Zamiast tego zostały po prostu ukryte przed publicznym Internetem. Kiedy wyciekła ich baza użytkowników, również te konta.

Dni BoingBoing Zrzut Ashley Madison zawiera informacje o ludziach, którzy zapłacili AM za usunięcie swoich kont.

- Denise Balkissoon (@balkissoon) 19 sierpnia 2015 r

Być może jest to lekcja, którą możemy wyciągnąć z sagi Ashleya Madisona czasami warto dostosować się do wymagań hakerów.

Bądźmy szczerzy. Avid Life Media wiedzieli, co jest na ich serwerach. Wiedzieli, co by się stało, gdyby wyciekło. Powinni byli zrobić wszystko, co w ich mocy, aby nie dopuścić do wycieku. Jeśli to oznaczało zamknięcie kilku obiektów online, niech tak będzie.

Bądźmy tępi. Ludzie zginęli, ponieważ Avid Life Media zajęło stanowisko. I po co?

Na mniejszą skalę można argumentować, że często lepiej jest spełnić wymagania hakerów i twórców szkodliwego oprogramowania. Ransomware jest świetnym przykładem tego: Don't Fall Foul of Scammers: Przewodnik po Ransomware i innych zagrożeniach Don't Fall Foul of Scammers: Przewodnik po Ransomware i innych zagrożeniach. Gdy ktoś zostanie zainfekowany, a jego pliki są zaszyfrowane, ofiary proszone są o „okup” w celu ich odszyfrowania. Jest to na ogół w granicach 200 USD. Po opłaceniu pliki te są na ogół zwracane. Aby model biznesowy ransomware zadziałał, ofiary muszą oczekiwać, że odzyskają swoje pliki.

Myślę, że w przyszłości wiele firm, które znajdą się na pozycji Avid Life Media, będzie kwestionować, czy najlepiej jest przyjąć postawę buntowniczą.

Inne lekcje

2015 był dziwnym rokiem. Nie mówię tylko o Ashley Madison.

VTech Hack VTech zostaje zhakowany, Apple nienawidzi słuchawek… -Fi, Snapchat kładzie się do łóżka z (RED) i przypomina sobie Gwiezdne Wojny Specjalną. zmienił grę. Ten producent zabawek dla dzieci z siedzibą w Hongkongu zaoferował zablokowany komputer typu tablet z przyjaznym dla dzieci sklepem z aplikacjami oraz możliwością zdalnego sterowania przez rodziców. Na początku tego roku został zhakowany, a wyciekło ponad 700 000 profili dzieci. To pokazało, że wiek nie stanowi bariery dla bycia ofiarą naruszenia danych.

Był to także ciekawy rok dla bezpieczeństwa systemu operacyjnego. Chociaż pojawiły się pytania dotyczące ogólnego bezpieczeństwa GNU / Linux, czy Linux był ofiarą własnego sukcesu? Czy Linux był ofiarą własnego sukcesu? Dlaczego szef Linux Foundation, Jim Zemlin, powiedział ostatnio, że „złoty wiek Linuksa” może wkrótce się skończyć? Czy misja „promowania, ochrony i rozwoju Linuksa” nie powiodła się? , Windows 10 złożył wielkie obietnice bycia najbezpieczniejszym systemem Windows w historii 7 sposobów Windows 10 jest bezpieczniejszy niż Windows XP 7 sposobów Windows 10 jest bezpieczniejszy niż Windows XP Nawet jeśli nie lubisz systemu Windows 10, naprawdę powinieneś migrować z systemu Windows XP do tej pory. Pokazujemy, jak 13-letni system operacyjny jest teraz pełen problemów związanych z bezpieczeństwem. . W tym roku byliśmy zmuszeni zakwestionować powiedzenie, że system Windows jest z natury mniej bezpieczny.

Wystarczy powiedzieć, że rok 2016 będzie interesujący.

Jakich lekcji bezpieczeństwa nauczyłeś się w 2015 roku? Czy chcesz dodać jakieś lekcje bezpieczeństwa? Pozostaw je w komentarzach poniżej.