Michael Cain

0

4144

664

Hacki się zdarzają. Wygląda na to, że prawie co miesiąc niektóre duże korporacje naruszają swoje zabezpieczenia komputerowe i pozwalają hakerom na ucieczkę z danymi o milionach użytkowników Cel potwierdza do 40 milionów klientów w USA Karty kredytowe Potencjalnie zaatakowany cel potwierdza do 40 milionów klientów w USA Karty kredytowe Potencjalnie Hacked Target właśnie potwierdził, że włamanie mogło narazić na szwank dane karty kredytowej nawet 40 milionów klientów, którzy zrobili zakupy w amerykańskich sklepach między 27 listopada a 15 grudnia 2013 roku. Ale co się dzieje, gdy nie jest to korporacja, ale rząd USA?

Od tygodni wiadomości z Biura Zarządzania Personelem (OPM) są coraz gorsze. OPM, mało dyskutowany urząd rządowy, który przechowuje dane dotyczące pracowników, był przedmiotem włamania o prawdziwie historycznych proporcjach.

Dokładne liczby były trudne do opanowania. Kiedy po raz pierwszy ogłoszono włamanie, śledczy mieli pewność, że naruszenie zostało natychmiast wykryte za pomocą rządowego programu bezpieczeństwa wewnętrznego EINSTEIN i wpłynęło to na dane około czterech milionów pracowników.

Od tego czasu stało się jasne, że włamanie zostało odkryte przypadkowo, długo po jego wystąpieniu - i faktyczna liczba to więcej niż dwadzieścia jeden milionów.

Niestety bezpieczeństwo komputerowe może być mylące i suche. Pomimo wszystkich zgłoszeń wielu z was może nadal nie rozumieć, co zostało zrobione, jak to się stało lub jak na ciebie wpływa. Postaram się to załamać i odpowiedzieć na kilka podstawowych pytań na ten temat.

Jak doszło do włamania?

Pojawiały się oznaki, że tego rodzaju rzeczy były przez pewien czas prawdopodobne. Wycieku Snowdena Bohater czy złoczyńca? NSA moderuje swoje stanowisko wobec Snowden Hero czy Villaina? NSA moderuje swoje stanowisko wobec Whistleblowera Snowdena Edwarda Snowdena i Johna DeLonga z NSA pojawiły się w harmonogramie sympozjum. Chociaż nie było debaty, wydaje się, że NSA nie maluje już Snowdena jako zdrajcę. Co się zmieniło ujawniło, jak złe może być federalne bezpieczeństwo komputerowe, nawet w teoretycznie eksperckim NSA. Sytuacja na OPM była jeszcze gorsza. Open nie miał pracowników ochrony w ogóle do 2013 r. Wielokrotnie ostrzegano ich, że ich praktyki bezpieczeństwa są narażone na wtargnięcie Gorzej niż Heartbleed? Poznaj ShellShock: nowe zagrożenie bezpieczeństwa dla systemów OS X i Linux Gorzej niż Heartbleed? Poznaj ShellShock: nowe zagrożenie bezpieczeństwa dla systemów OS X i Linux .

Obraz niekompetencji uzupełniają doniesienia, że wtargnięcie zostało odkryte w czasie prezentacja sprzedaży przez firmę CyTech Services, która znalazła złośliwe oprogramowanie podczas demonstrowania swojego narzędzia do skanowania zabezpieczeń. Nie jest jasne, jak długo hakerzy mieli dostęp do systemu, ale „lata” są wiarygodnym przypuszczeniem.

Niestety, nie jest to odizolowany incydent wśród agencji rządowych i nie powinno cię to dziwić. Spójrz na zachęty: jeśli Target zostanie zhakowany, tracą miliony dolarów w procesach i tracą sprzedaż. Firma uderza, a ich konkurenci pochłaniają udział w rynku. Jeśli rząd popełni ten sam błąd, tak naprawdę dzieje się niewiele. Strzelają do kilku ofiarnych jagniąt i starają się wyglądać uroczyście podczas przesłuchań, i czekają kilka tygodni na 24-godzinny cykl wiadomości, aby coś rozproszyło coś błyszczącego.

Praktyczna zachęta do zmiany jest bardzo niewielka i istnieje niewiele przepisów dotyczących bezpieczeństwa cybernetycznego. Z niewielu istniejących przepisów (takich jak FISMA, federalna ustawa o zarządzaniu bezpieczeństwem informacji), większość nie jest ściśle przestrzegana. Około 75% systemów komputerowych OPM nie było zgodne z tym prawem.

Jest to sytuacja, która jest zła i pogarsza się. Rządowy Urząd ds. Odpowiedzialności podał w kwietniu, że liczba naruszeń bezpieczeństwa w agencjach federalnych wzrosła z 5500 w 2006 r. Do ponad 67 000 w 2014 r. W wywiadzie dla Re / code, Gregy Wilshusen, autor raportu, twierdzi, że dzieje się tak, ponieważ agencje często mają wyniszczające wady w wewnętrznych procedurach bezpieczeństwa i często nie usuwają luk po ich wykryciu.

“Gdy oceniamy te agencje, często okazuje się, że ich procedury testowania wewnętrznego obejmują jedynie wywiad z zaangażowanymi osobami i nie testowanie samych systemów […] Konsekwentnie stwierdziliśmy, że luki, które identyfikujemy w ramach naszych procedur testowania i audytu, nie są znalezione lub naprawione przez agencje, ponieważ mają nieodpowiednie lub niekompletne procedury testowe.”

Co zostało zrobione?

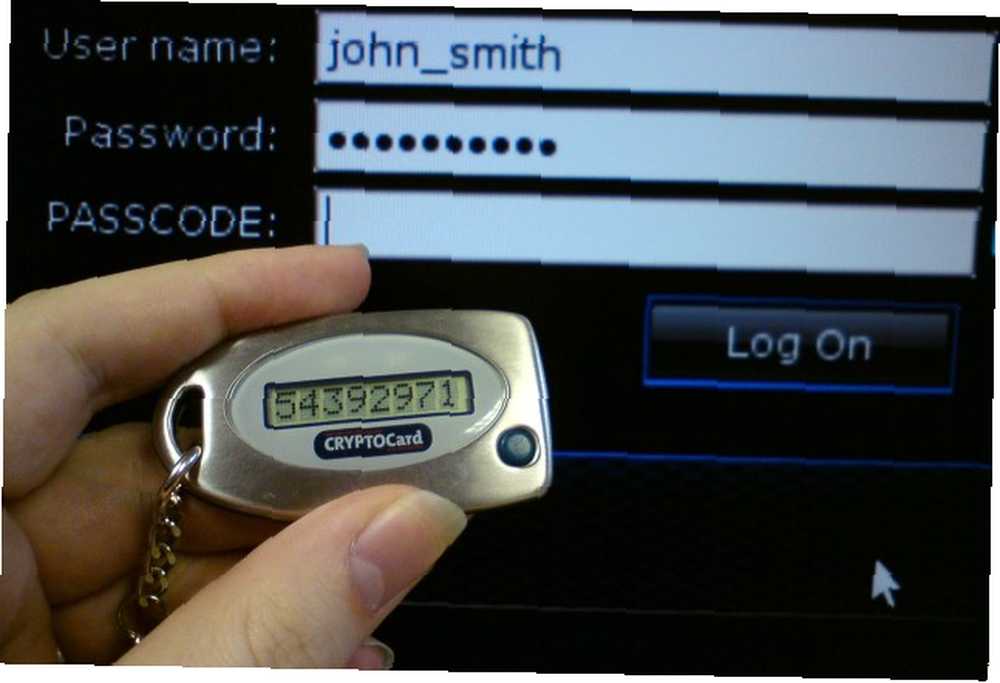

Kolejny problem związany jest z charakterem informacji, do których hakerzy mieli dostęp. Prawda jest taka, że jest dość zróżnicowana, ponieważ uzyskano dostęp do kilku baz danych. Informacje obejmują numery ubezpieczenia społecznego dla prawie wszystkich - co samo w sobie stanowi ogromne zagrożenie kradzieżą tożsamości. Zawiera także 1,1 miliona zapisów odcisków palców, co zagraża każdemu systemowi opartemu na biometrii.

Najbardziej niepokojące jest to, że wśród skradzionych akt znajdowały się miliony raportów uzyskanych podczas sprawdzania przeszłości i wniosków o poświadczenie bezpieczeństwa. Brałem udział w szeregu kontroli przeszłości, ponieważ niepokojąca liczba moich starych przyjaciół z college'u pracuje teraz dla rządu federalnego USA. Te kontrole w tle kopią głęboko. Rozmawiają z twoją rodziną, przyjaciółmi i współlokatorami, aby zweryfikować twoją biografię życiową. Szukają wszelkich oznak nielojalności lub zaangażowania w obce mocarstwo, a także wszystkiego, co mogłoby być użyte do szantażowania cię: uzależnienia, niewierności, hazardu, tajnego homoseksualizmu, tego rodzaju rzeczy.

Innymi słowy, jeśli chcesz szantażować pracownika federalnego, jest to spełnienie marzeń. System sprawdzania w tle został wyłączony po włamaniu i nie jest jasne, kiedy znów będzie działał.

Istnieje również większa obawa, że osoby atakujące miały dostęp do tych systemów przez długi czas.

Kto jest dotknięty?

Dwadzieścia jeden milionów to duża liczba. Zasięg osób bezpośrednio dotkniętych obejmuje obecnych i byłych pracowników federalnych, a także tych, którzy złożyli wniosek o poświadczenie bezpieczeństwa i zostali odrzuceni. Pośrednio każdy, kto jest blisko pracownika federalnego (myślę, że rodzina, małżonkowie i przyjaciele) może zostać naruszony, jeśli jego informacje zostaną odnotowane w kontroli przeszłości.

Jeśli uważasz, że może to cię dotyczyć, OPM oferuje pewne podstawowe środki ochrony przed kradzieżą tożsamości po incydencie. Jeśli należysz do osób bezpośrednio zagrożonych, powinieneś otrzymać wiadomość e-mail, ponieważ OPM dokładnie wie, kogo to dotyczy.

Jednak te zabezpieczenia uwzględniają jedynie kradzież tożsamości i inne dość podstawowe ataki z wykorzystaniem danych. W przypadku bardziej subtelnych rzeczy, takich jak wymuszanie, rząd może ograniczyć. Ochronie brakuje tylko 18 miesięcy - cierpliwy haker może z łatwością siedzieć na informacji przez tak długi czas.

Do czego będą wykorzystywane dane?

Wreszcie mamy pytanie za milion dolarów. Kto wziął dane i co zamierza z nimi zrobić? Odpowiedź brzmi: niestety tak naprawdę nie wiemy. Śledczy wskazali na Chiny, ale nie widzieliśmy żadnych konkretnych dowodów na poparcie tego. Nawet wtedy nie jest jasne, czy mówimy o chińskich freelancerach, chińskim rządzie, czy o czymś pośrednim.

Tak więc, nie znając napastników ani ich motywów, co mógłby skończ z tymi danymi?

Od razu pojawiają się pewne oczywiste opcje. Numery ubezpieczenia społecznego nie są łatwo zmieniane, a każdy z nich może zostać wykorzystany w potencjalnie opłacalnej kradzieży tożsamości. Sprzedawanie ich za kilka dolarów, z czasem, może przynieść zdrową dziewięciocyfrową wypłatę Co motywuje ludzi do hakowania komputerów? Wskazówka: pieniądze, które motywują ludzi do hakowania komputerów? Wskazówka: przestępcy pieniężni mogą wykorzystywać technologię do zarabiania pieniędzy. Wiesz o tym. Ale zdziwiłbyś się, jak pomysłowe mogą być, od hakowania i odsprzedaży serwerów po rekonfigurację ich jako lukratywnych górników Bitcoin. dla hakerów, prawie bez wysiłku.

Potem są paskudniejsze opcje. Powiedzmy, że jesteś obcą potęgą i masz kontakt z tymi informacjami. Wszystko, co musisz zrobić, to znaleźć pracownika federalnego z dostępem do systemu o krytycznym znaczeniu, którego zabijesz podczas włamania. Być może ten pierwszy chce ujawnić swoją niewierność / uzależnienie / seksualność, aby chronić swój kraj. Ale masz miliony możliwych celów. Wcześniej czy później zabraknie patriotów. To jest prawdziwe zagrożenie z punktu widzenia bezpieczeństwa narodowego - choć nawet niezależny haker mógłby to wykorzystać do wyłudzenia pieniędzy lub przysług dla milionów niewinnych ludzi.

Ekspert ds. Bezpieczeństwa Bruce Schneier (z którym rozmawialiśmy w kwestiach dotyczących prywatności i zaufania Ekspert ds. Bezpieczeństwa Bruce Schneier ds. Haseł, prywatności i zaufania Ekspert ds. Bezpieczeństwa Bruce Schneier ds. Haseł, prywatności i zaufania Dowiedz się więcej na temat bezpieczeństwa i prywatności w naszym wywiadzie z ekspertem ds. Bezpieczeństwa Brucem Schneierem. ) spekuluje, że istnieje dodatkowe ryzyko, że osoby atakujące mogły sfałszować zawartość bazy danych w czasie, gdy miały do niej dostęp. Nie jest jasne, czy będziemy w stanie stwierdzić, że baza danych została zmodyfikowana. Mogliby na przykład udzielić zagranicznym szpiegom poświadczenia bezpieczeństwa, co jest przerażającą myślą.

Co możemy zrobić?

Niestety nie jest to prawdopodobnie ostatni tego typu hack. Tego rodzaju luźne procedury bezpieczeństwa, które widzimy w OPM, nie są rzadkie w agencjach rządowych tej wielkości. Co się stanie, jeśli następny hack wyłączy prąd w połowie kraju? Co z kontrolą ruchu lotniczego? To nie są śmieszne scenariusze. Użyliśmy już złośliwego oprogramowania do atakowania infrastruktury; przypomnieć sobie wirusa Stuxnet, prawdopodobnie praca NSA Czy te techniki cyberszpiegowskie NSA mogą być użyte przeciwko tobie? Czy te techniki cyberszpiegowskie NSA mogą być użyte przeciwko tobie? Jeśli NSA może cię wyśledzić - i wiemy, że może - tak samo mogą cyberprzestępcy. Oto, w jaki sposób narzędzia rządowe zostaną użyte przeciwko tobie później. , którego używaliśmy do fizycznego niszczenia irańskich wirówek nuklearnych?

Nasza naturalna infrastruktura jest krępująco wrażliwa i bardzo ważna. To sytuacja, która nie jest zrównoważona. I kiedy czytamy o tym hacku (i kolejnym), ważne jest, aby przypomnieć sobie, że nie jest to problem, który znika, gdy cykl wiadomości zostanie rozproszony lub gdy zwolni się kilku pracowników. To jest zgnilizna systemowa, która będzie nas ciągle ranić, dopóki jej nie naprawimy.

Czy hack wpłynął na ciebie?? Martwisz się o niskie standardy bezpieczeństwa komputera? Daj nam znać w komentarzach!

Zdjęcia: Konferencja Defcon, Crypto Card Two Factor, US Navy CyberDefense, Kradzież kart kredytowych, Keith Alexander