Peter Holmes

0

2010

323

Prywatność w Internecie. Anonimowość była jedną z największych cech Internetu w młodości (lub jedną z jego najgorszych cech, w zależności od tego, kogo zapytasz). Pomijając problemy wynikające z anonimowej interakcji, takie jak brak konsekwencji, prywatność w Internecie i anonimowość, jest ważna dla zapobiegania poważnym przestępstwom, takim jak kradzież tożsamości.

Prywatność w Internecie. Anonimowość była jedną z największych cech Internetu w młodości (lub jedną z jego najgorszych cech, w zależności od tego, kogo zapytasz). Pomijając problemy wynikające z anonimowej interakcji, takie jak brak konsekwencji, prywatność w Internecie i anonimowość, jest ważna dla zapobiegania poważnym przestępstwom, takim jak kradzież tożsamości.

Kiedy pojawiają się tematy związane z prywatnością w Internecie, często o nich słyszysz “Prywatne przeglądanie” i “serwery proxy” i taki. Ale szczerze mówiąc, Internet nigdy nie jest naprawdę anonimowy. Przeważnie twoje działania można prześledzić do ciebie; jedyną różnicą jest to, w jaki sposób trudny polega na prześledzeniu twoich działań z powrotem do ciebie. To tam gdzie “frezowanie cebuli” wchodzi.

Podstawy routingu cebuli

Jednym ze sposobów zrozumienia routingu cebulowego jest rozpoczęcie od koncepcji serwerów proxy. Dostęp do zablokowanych stron internetowych za pomocą serwerów proxy Dostęp do zablokowanych stron internetowych za pomocą serwerów proxy. Serwer proxy to serwer, który przekazuje połączenie przez ten serwer, co w zasadzie dodaje krok na ścieżce pakietów danych. Gdyby ktoś wyśledził Twój adres IP, zobaczyłby go jako adres IP serwera proxy zamiast adresu domowego.

Ale serwery proxy nie są dokładnie anonimowe. Prowadzą dzienniki całego ruchu, który przechodzi, co oznacza, że mogą w razie potrzeby skierować się do Ciebie. W przypadku większości działań serwer proxy jest w porządku, nawet jeśli spowoduje to pewne opóźnienie w połączeniu. Twoja anonimowość nie byłaby jednak w pełni chroniona, gdyby twoja usługa proxy została trafiona wezwaniem do sądu w celu uzyskania informacji o adresie IP.

Routing cebuli jest jak zaawansowana forma routingu proxy. Zamiast routować przez pojedynczy niechroniony serwer, wykorzystuje sieć węzłów, które stale szyfrują twoje pakiety danych. Bądź bezpieczny i prywatny dzięki 5 dodatkom szyfrującym [Firefox] Bądź bezpieczny i prywatny dzięki 5 dodatkom szyfrującym [Firefox] Szyfry były wykorzystywane w całej historii w celu zachowania poufności i bezpieczeństwa wrażliwych danych. Zamiast pozostawiać ważne informacje otwarte i dostępne dla każdego do przeczytania, te szyfry zachowały wiedzę… na każdym kroku. Dopiero na końcu tego “łańcuch” węzłów cebulowych, czy dane są odszyfrowywane i wysyłane do miejsca docelowego. W rzeczywistości tylko to “węzeł wyjściowy” ma moc odszyfrowywania wiadomości, więc żaden inny węzeł nie może nawet zobaczyć tego, co wysyłasz.

Ze względu na wiele warstw szyfrowania, które niezbyt przypadkowo przypominają warstwy w cebuli, niezwykle trudno jest prześledzić informacje z powrotem do ciebie jako źródła, gdy używasz routingu cebuli.

Prosty przykład

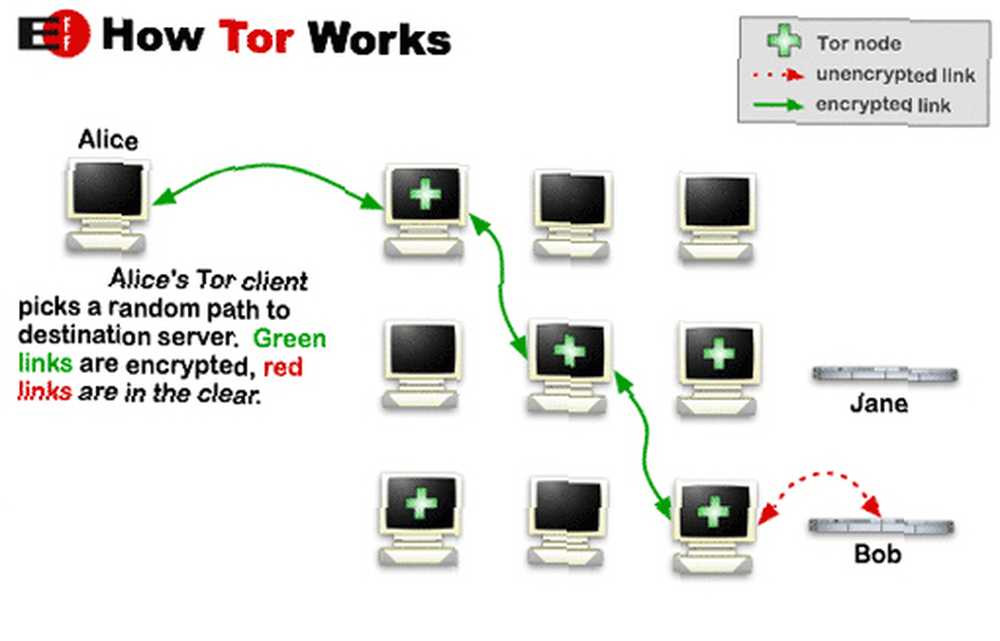

Czy kiedykolwiek słyszałeś o Tor? Jest to bezpieczna sieć, która korzysta z routingu cebulowego, aby cała twoja aktywność była jak najbardziej zaszyfrowana i ukryta. Czy wiesz, że Tor tak naprawdę oznacza “router do cebuli”? Jeśli to imię brzmiało dla ciebie dziwnie, teraz wiesz, dlaczego nazywa się tak, jak jest.

W każdym razie, oto przykład użycia Tora, aby pomóc ci trochę lepiej wyobrazić sobie proces trasowania cebuli. Ten abstrakcyjny przykład, który zabiera Cię w podróż pakietu danych przez routing cebulowy Tora.

- Twój komputer ma zainstalowanego klienta routingu cebuli, którym w tym przypadku jest Tor. Ten klient szyfruje wszystkie pakiety danych wysłane z twojego komputera (Alice).

- Twój komputer wysyła pakiet danych do węzła A..

- Węzeł A szyfruje już zaszyfrowany pakiet danych i wysyła go do węzła B..

- Węzeł B szyfruje już zaszyfrowany pakiet danych i wysyła go do węzła C..

- Ten cykl trwa, dopóki pakiet danych nie osiągnie węzła Z, który jest “węzeł wyjściowy.”

- Węzeł Z odszyfrowuje wszystkie warstwy szyfrowania w pakiecie danych i ostatecznie wysyła go do miejsca docelowego (Bob). Miejsce docelowe uważa, że Twój pakiet danych pochodzi od Węzła Z, a nie od Ciebie.

- Gdy dane są przesyłane z powrotem do Ciebie, łańcuch jest odwracany, a Węzeł Z staje się pierwszym węzłem, a komputer jest węzłem wyjściowym.

Jak widać, wiele warstw szyfrowania bardzo utrudnia włamanie się do pakietów danych. To jest jak skarbca w skarbcu w skarbcu - nawet jeśli włamujesz się do jednego, wciąż musisz włamać się do całej reszty.

Jak możesz skorzystać z trasowania cebuli

Jednym ze sposobów wykorzystania sieci routingu cebulowego jest skonfigurowanie witryny w ciągu sieć, która utrzymuje to w tajemnicy przed wścibskimi oczami. Na przykład możesz to zrobić w Torze, aby tylko użytkownicy sieci Tor mogli przeglądać i uzyskiwać dostęp do Twojej witryny. Niektóre osoby mogą wykorzystać tę okazję do ciemnych i nikczemnych celów, ale istnieją również uzasadnione powody, aby ukryć witrynę w zaszyfrowanej sieci.

Jeśli jesteś zainteresowany, zapoznaj się z samouczkiem Chrisa na temat konfigurowania anonimowej strony Tora Jak utworzyć stronę Tora z ukrytymi usługami, aby skonfigurować anonimową stronę internetową lub serwer Jak utworzyć stronę Tora z ukrytymi usługami, aby skonfigurować anonimową stronę lub serwer Tora to anonimowa, bezpieczna sieć, która pozwala każdemu na dostęp do stron internetowych z anonimowością. Ludzie zwykle używają Tora, aby uzyskać dostęp do normalnych stron internetowych, ale nie muszą. Jeśli chcesz skonfigurować własne… .

Ale w przeważającej części Tor jest używany do zachowania twojej anonimowości w zwykłym Internecie, którego wszyscy inni używają. Nie chcesz, aby wielkie korporacje, takie jak Amazon, Google i Microsoft, wiedziały wszystko o twoich nawykach przeglądania? Następnie skonfiguruj klienta Tora. W jaki sposób projekt Tor może pomóc Ci chronić swoją prywatność online Jak projekt Tor może pomóc Ci chronić własną prywatność online Prywatność była stałym problemem praktycznie we wszystkich głównych witrynach, które odwiedzasz dzisiaj, szczególnie tych, które obsługują dane osobowe na bieżąco. Jednak podczas gdy większość działań związanych z bezpieczeństwem jest obecnie skierowana na… i zacznij ukrywać swoją aktywność już teraz. O ile mi wiadomo, jest to najbezpieczniejszy i najskuteczniejszy sposób na połączenie z Internetem przy jednoczesnym wyeliminowaniu wielu problemów związanych z prywatnością.

Wniosek

Na wynos? Po prostu weź sobie do głowy, że Internet nie jest anonimowym, darmowym dla wszystkich, który kiedyś miał reputację bycia. Dzięki postępom w technologii i metodom rejestrowania większość działań można przypisać do odpowiedniego agenta. Nie mówiąc już o tym, że routing cebuli jest niezawodny, ponieważ wszystkie formy bezpieczeństwa mogą zostać złamane, ale wysiłek potrzebny do złamania routingu cebuli wystarczy, aby powiedzieć, że jest to skuteczny anonimizator.

Jeśli jesteś wielkim maniakiem prywatności, powinieneś zajrzeć do sieci Tor.

Kredyty obrazkowe: Rzeczywista cebula za pośrednictwem Shutterstock, sieć ludzi przez Shutterstock, bezpieczna strona internetowa za pośrednictwem Shutterstock