Edmund Richardson

0

2909

76

2017 był rokiem oprogramowania ransomware. W 2018 r. Chodziło głównie o szyfrowanie. Rok 2019 staje się rokiem formjackingu.

Drastyczny spadek wartości kryptowalut, takich jak Bitcoin i Monero, oznacza, że cyberprzestępcy szukają gdzie indziej fałszywych zysków. Czy jest coś lepszego niż wykraść informacje bankowe bezpośrednio z formularza zamówienia produktu, zanim jeszcze wciśniesz opcję przesyłania. Zgadza się; nie włamują się do twojego banku. Atakujący podnoszą twoje dane, zanim dotrą tak daleko.

Oto, co musisz wiedzieć o formjackingu.

Co to jest formjacking?

Atak typu „formjacking” to sposób, w jaki cyberprzestępca przechwytuje informacje bankowe bezpośrednio ze strony e-commerce.

Według raportu Symantec Internet Security Threat Report 2019, formjackerzy narażali się na 4818 unikalnych stron internetowych co miesiąc w 2018 roku. W ciągu roku Symantec zablokował ponad 3,7 miliona prób wykradania formularzy.

Co więcej, ponad 1 milion tych prób kradzieży form miało miejsce w ostatnich dwóch miesiącach 2018 r., Zbliżając się do listopadowego weekendu w Czarny piątek, a następnie przez cały grudzień świątecznych zakupów.

Widząc wzrost infekcji i infekcji w stylu MageCart, oszuści nie mają wakacji.

- natmchugh (@natmchugh) 21 grudnia 2018 r

Jak działa atak formjacking?

Formjacking polega na wstawianiu złośliwego kodu na stronę internetową dostawcy e-commerce. Złośliwy kod kradnie informacje o płatnościach, takie jak dane karty, nazwiska i inne dane osobowe powszechnie używane podczas zakupów online. Skradzione dane są wysyłane na serwer w celu ponownego wykorzystania lub sprzedaży, ofiara nie zdaje sobie sprawy z tego, że jej dane dotyczące płatności zostały naruszone.

Podsumowując, wydaje się to podstawowe. To jest dalekie od tego. Jeden haker użył 22 linii kodu do modyfikacji skryptów działających na stronie British Airways. Atakujący ukradł 380 000 danych karty kredytowej, zarabiając w ten sposób ponad 13 milionów funtów.

Na tym polega urok. Ostatnie głośne ataki na British Airways, TicketMaster UK, Newegg, Home Depot i Target mają wspólny mianownik: formjacking.

Kto stoi za atakami formjackingu?

Określenie jednego atakującego, gdy tak wiele unikalnych stron internetowych padnie ofiarą pojedynczego ataku (lub przynajmniej stylu ataku), jest zawsze trudne dla badaczy bezpieczeństwa. Podobnie jak w przypadku innych ostatnich fal cyberprzestępczości, nie ma jednego sprawcy. Zamiast tego większość formjackingu wywodzi się z grup Magecart.

Postanowiłem dziś wybrać się na stoiska RSA, by zapytać każdego sprzedawcę używającego Magecart w swoich działaniach marketingowych. Odpowiedzi do tej pory najwyraźniej to:

- Poważny atak na moją organizację

- Duże przedsiębiorstwo przestępców z Rosji

- Wysoce wyrafinowany atak, do którego potrzebuję produktu X.1 / n

- Y ??????? K ???? s ?? (@ydklijnsma) 6 marca 2019 r

Nazwa pochodzi od oprogramowania używanego przez grupy hakerskie do wstrzykiwania złośliwego kodu do wrażliwych witryn e-commerce. Powoduje to pewne zamieszanie i często widzisz Magecart używany jako pojedyncza jednostka do opisywania grupy hakerskiej. W rzeczywistości wiele grup hakujących Magecart atakuje różne cele, używając różnych technik.

Yonathan Klijnsma, badacz zagrożeń w RiskIQ, śledzi różne grupy Magecart. W ostatnim raporcie opublikowanym przez Flashpoint, firmę zajmującą się analizą ryzyka, Klijnsma wyszczególnia sześć różnych grup używających Magecart, działających pod tym samym pseudonimem, aby uniknąć wykrycia.

Raport Inside Magecart [PDF] bada, co sprawia, że każda z wiodących grup Magecart jest wyjątkowa:

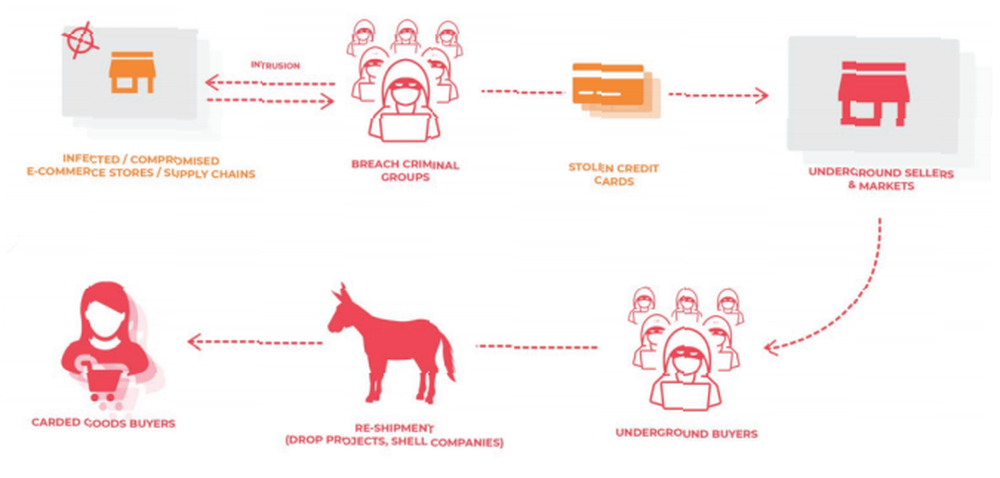

- Grupa 1 i 2: Atakuj szeroki zakres celów, używaj zautomatyzowanych narzędzi do naruszania i przeglądania stron; zarabia na skradzionych danych przy użyciu wyrafinowanego schematu ponownej wysyłki.

- Grupa 3: Bardzo duża objętość celów, działa unikalny wtryskiwacz i skimmer.

- Grupa 4: Jedna z najbardziej zaawansowanych grup, wtapia się w witryny ofiar za pomocą szeregu narzędzi zaciemniających.

- Grupa 5: Kieruje do zewnętrznych dostawców w celu naruszenia wielu celów, linki do ataku Ticketmaster.

- Grupa 6: Selektywne celowanie w niezwykle cenne strony internetowe i usługi, w tym ataki British Airways i Newegg.

Jak widać, grupy są zacienione i używają różnych technik. Ponadto grupy Magecart konkurują ze sobą w celu stworzenia skutecznego produktu kradnącego dane uwierzytelniające. Cele są różne, ponieważ niektóre grupy dążą do uzyskania zwrotów o wysokiej wartości. Ale w większości pływają w tym samym basenie. (Te sześć nie jest jedynymi grupami Magecart.)

Grupa zaawansowana 4

Dokument badawczy RiskIQ identyfikuje grupę 4 jako “zaawansowane.” Co to znaczy w kontekście formjackingu?

Grupa 4 próbuje wtopić się w stronę internetową, którą infiltruje. Zamiast tworzyć dodatkowy nieoczekiwany ruch internetowy, który może wykryć administrator sieci lub badacz bezpieczeństwa, Grupa 4 próbuje wygenerować “naturalny” ruch drogowy. Robi to poprzez rejestrację domen “naśladując dostawców reklam, dostawców analiz, domeny ofiary i cokolwiek innego” co pomaga im ukryć się na widoku.

Ponadto grupa 4 regularnie zmienia wygląd skimmera, wygląd adresów URL, serwery do filtrowania danych i inne. Jest więcej.

Skimmer formjacking grupy 4 najpierw sprawdza poprawność adresu URL kasy, na którym działa. Następnie, w przeciwieństwie do wszystkich innych grup, skimmer z Grupy 4 zastępuje formularz płatności jednym ze swoich, obsługując formularz bezpośrednio przed klientem (czytaj: ofiara). Zastąpienie formularza “standaryzuje dane do wyciągnięcia,” ułatwiając ponowne użycie lub sprzedaż.

RiskIQ stwierdza, że “te zaawansowane metody w połączeniu z wyrafinowaną infrastrukturą wskazują na prawdopodobną historię w ekosystemie szkodliwego oprogramowania bankowego… ale przenieśli swoje MO [Modus Operandi] w kierunku przeglądania kart, ponieważ jest to o wiele łatwiejsze niż oszustwa bankowe.”

W jaki sposób grupy Formjacking zarabiają pieniądze?

Przez większość czasu skradzione dane uwierzytelniające są sprzedawane online Oto, ile Twoja tożsamość mogłaby być warta w ciemnej sieci Oto, ile Twoja tożsamość mogłaby być warta w ciemnej sieci To niewygodne myśleć o sobie jak o towarze, ale w całości osobistym szczegóły, od nazwiska i adresu po dane konta bankowego, są coś warte dla przestępców internetowych. Ile jesteś wart? . Istnieje wiele międzynarodowych i rosyjskojęzycznych forów kartowych z długimi listami skradzionych kart kredytowych i innymi informacjami bankowymi. Nie są to nielegalne, podejrzane strony, które możesz sobie wyobrazić.

Niektóre z najpopularniejszych stron do gry w karty przedstawiają się jako profesjonalny angielski w perfekcyjnym stroju, doskonała gramatyka, obsługa klienta; wszystko, czego oczekujesz od legalnej witryny e-commerce.

Grupy Magecart odsprzedają również swoje pakiety do formjackingu innym niedoszłym cyberprzestępcom. Analitycy Flashpointa znaleźli reklamy spersonalizowanych zestawów skimmerów formjackingowych na rosyjskim forum hakerskim. Zestawy wahają się od około 250 do 5000 USD w zależności od złożoności, a dostawcy prezentują unikalne modele wyceny.

Na przykład jeden sprzedawca oferował budżetowe wersje profesjonalnych narzędzi, które widziały głośne ataki typu „formjacking”.

Grupy formjackingowe oferują również dostęp do zaatakowanych stron internetowych, których ceny zaczynają się już od 0,50 USD, w zależności od rankingu witryny, hostingu i innych czynników. Ci sami analitycy Flashpoint odkryli około 3000 naruszonych witryn podczas sprzedaży na tym samym forum hakerskim.

Ponadto były “kilkunastu sprzedawców i setki kupujących” działający na tym samym forum.

Jak zatrzymać atak formjackingowy?

Odpieniacze formjacking Magecart używają JavaScript do wykorzystywania formularzy płatności dla klientów. Korzystanie z blokowania skryptów opartego na przeglądarce jest zwykle wystarczające, aby zatrzymać atak typu „kradzież formularzy” kradnący dane.

- Użytkownicy Chrome powinni sprawdzić ScriptSafe

- Użytkownicy przeglądarki Firefox mogą korzystać z NoScript

- Użytkownicy Opery mogą korzystać z ScriptSafe

- Użytkownicy Safari powinni sprawdzić JSBlocker

Po dodaniu jednego z rozszerzeń blokujących skrypty do przeglądarki uzyskasz znacznie lepszą ochronę przed atakami typu „formjacking”. Nie jest to jednak idealne.

Raport RiskIQ sugeruje unikanie mniejszych witryn, które nie mają takiego samego poziomu ochrony jak główne witryny. Ataki na British Airways, Newegg i Ticketmaster sugerują, że porady nie są w pełni uzasadnione. Nie pomijaj tego. Witryna e-commerce dla mam i popu jest bardziej skłonna do obsługi skryptu formjackingowego Magecart.

Kolejnym środkiem łagodzącym jest Malwarebytes Premium. Malwarebytes Premium oferuje skanowanie systemu w czasie rzeczywistym i ochronę w przeglądarce. Wersja Premium chroni dokładnie przed tego rodzaju atakiem. Nie jesteś pewien aktualizacji? Oto pięć doskonałych powodów, aby przejść na Malwarebytes Premium 5 powodów, dla których warto przejść na Malwarebytes Premium: Tak, warto 5 powodów, aby przejść na Malwarebytes Premium: Tak, warto! Chociaż darmowa wersja Malwarebytes jest niesamowita, wersja premium ma kilka przydatnych i wartościowych funkcji. !