Michael Fisher

0

1977

73

Podpisywanie kodu polega na kryptograficznym podpisywaniu oprogramowania, aby system operacyjny i jego użytkownicy mogli sprawdzić, czy jest bezpieczny. Podpisywanie kodu działa ogólnie dobrze. W większości przypadków tylko prawidłowe oprogramowanie korzysta z odpowiedniego podpisu kryptograficznego.

Użytkownicy mogą bezpiecznie pobierać i instalować, a programiści chronią reputację swoich produktów. Jednak hakerzy i dystrybutorzy złośliwego oprogramowania używają tego dokładnego systemu, aby pomóc złośliwemu kodowi ominąć pakiety antywirusowe i inne programy bezpieczeństwa.

Jak działa złośliwe oprogramowanie i oprogramowanie ransomware podpisane kodem??

Co to jest złośliwe oprogramowanie podpisane kodem?

Gdy oprogramowanie jest podpisane kodem, oznacza to, że oprogramowanie ma oficjalny podpis kryptograficzny. Urząd certyfikacji (CA) wydaje oprogramowaniu certyfikat potwierdzający, że oprogramowanie jest zgodne z prawem i bezpieczne w użyciu.

Co więcej, system operacyjny dba o certyfikaty, sprawdzanie kodu i weryfikację, więc nie musisz się martwić. Na przykład system Windows używa tak zwanego łańcucha certyfikatów. Łańcuch certyfikatów składa się ze wszystkich certyfikatów potrzebnych do zapewnienia legalności oprogramowania na każdym etapie.

“Łańcuch certyfikatów składa się ze wszystkich certyfikatów potrzebnych do certyfikacji podmiotu określonego w certyfikacie końcowym. W praktyce obejmuje to certyfikat końcowy, certyfikaty pośrednich urzędów certyfikacji oraz certyfikat głównego urzędu certyfikacji zaufany przez wszystkie strony w łańcuchu. Każdy pośredni urząd certyfikacji w łańcuchu posiada certyfikat wydany przez urząd certyfikacji jeden poziom nad nim w hierarchii zaufania. Główny urząd certyfikacji wydaje dla siebie certyfikat.”

Gdy system działa, możesz zaufać oprogramowaniu. CA i system podpisywania kodu wymagają ogromnego zaufania. W związku z tym złośliwe oprogramowanie jest złośliwe, niewiarygodne i nie powinno mieć dostępu do urzędu certyfikacji ani podpisywania kodu. Na szczęście w praktyce tak działa system.

Oczywiście, dopóki twórcy szkodliwego oprogramowania i hakerzy nie znajdą sposobu na obejście tego problemu.

Hakerzy kradną certyfikaty od urzędów certyfikacji

Twój program antywirusowy wie, że złośliwe oprogramowanie jest złośliwe, ponieważ ma negatywny wpływ na twój system. Wywołuje ostrzeżenia, użytkownicy zgłaszają problemy, a program antywirusowy może utworzyć sygnaturę złośliwego oprogramowania, aby chronić inne komputery za pomocą tego samego narzędzia antywirusowego.

Jeśli jednak twórcy szkodliwego oprogramowania mogą podpisać swój złośliwy kod przy użyciu oficjalnego podpisu kryptograficznego, nic takiego się nie wydarzy. Zamiast tego złośliwe oprogramowanie podpisane kodem przejdzie przez frontowe drzwi, gdy Twój program antywirusowy i system operacyjny wprowadzą czerwony dywan.

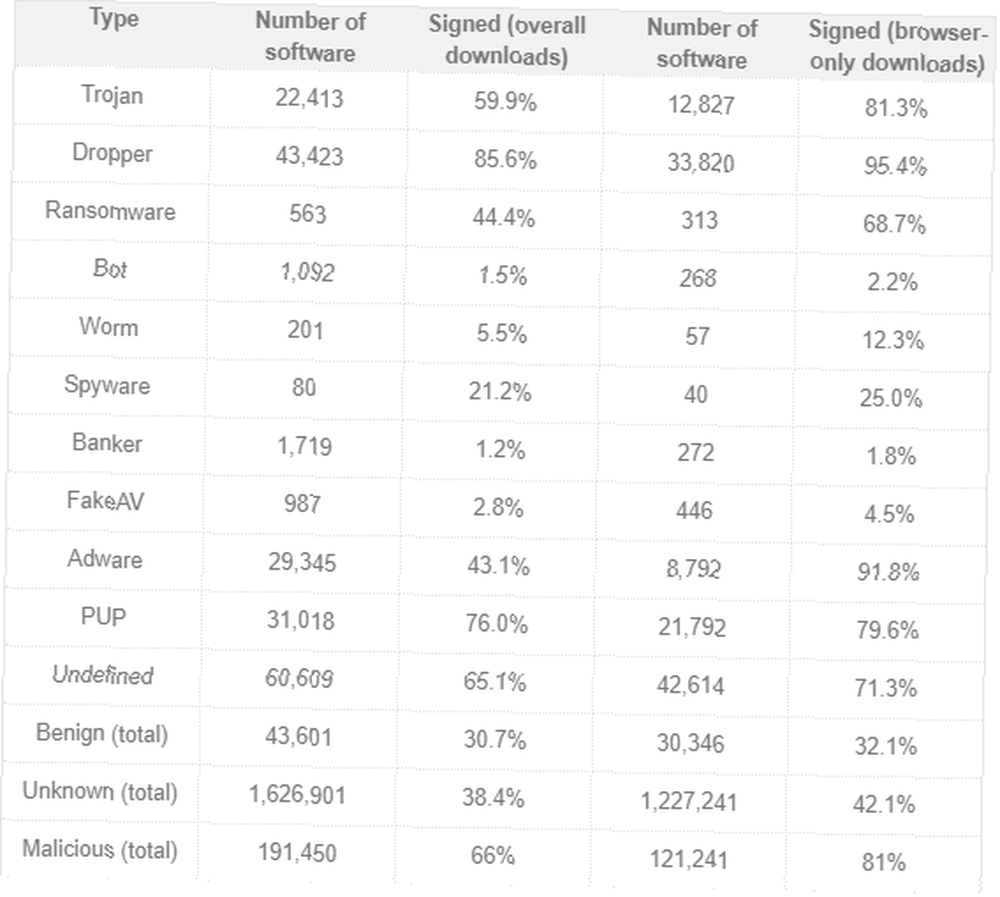

Badania firmy Trend Micro wykazały, że istnieje cały rynek złośliwego oprogramowania wspierający rozwój i dystrybucję złośliwego oprogramowania podpisanego kodem. Operatorzy złośliwego oprogramowania uzyskują dostęp do ważnych certyfikatów, których używają do podpisywania złośliwego kodu. Poniższa tabela pokazuje liczbę szkodliwych programów wykorzystujących podpisywanie kodu w celu obejścia programu antywirusowego, stan na kwiecień 2018 r.

Badanie Trend Micro wykazało, że około 66 procent próbionego złośliwego oprogramowania było podpisane kodem. Ponadto niektóre typy złośliwego oprogramowania zawierają więcej instancji do podpisywania kodu, takich jak trojany, droppery i oprogramowanie ransomware. (Oto siedem sposobów na uniknięcie ataku ransomware. 7 sposobów na uniknięcie trafienia przez Ransomware. 7 sposobów na uniknięcie trafienia przez Ransomware. Ransomware może dosłownie zrujnować Ci życie. Czy robisz wszystko, aby uniknąć utraty danych osobowych i zdjęć przez wymuszenie cyfrowe? )

Skąd pochodzą certyfikaty do podpisywania kodu?

Dystrybutorzy i programiści złośliwego oprogramowania mają dwie opcje dotyczące oficjalnie podpisanego kodu. Certyfikaty są albo skradzione z urzędu certyfikacji (bezpośrednio, albo w celu odsprzedaży), albo haker może próbować naśladować legalną organizację i sfałszować jej wymagania.

Jak można się spodziewać, urząd certyfikacji jest kuszącym celem dla każdego hakera.

Nie tylko hakerzy podsycają wzrost złośliwego oprogramowania z kodem. Rzekomo pozbawieni skrupułów dostawcy mający dostęp do legalnych certyfikatów sprzedają zaufane certyfikaty do podpisywania kodu również twórcom i dystrybutorom złośliwego oprogramowania. Zespół badaczy bezpieczeństwa z Uniwersytetu Masaryka w Czechach i Maryland Cybersecurity Center (MCC) odkrył cztery organizacje sprzedające [PDF] certyfikaty Microsoft Authenticode anonimowym nabywcom.

“Ostatnie pomiary ekosystemu certyfikatów do podpisywania kodów Windows uwidoczniły różne formy nadużyć, które pozwalają autorom złośliwego oprogramowania na wytwarzanie złośliwego kodu zawierającego prawidłowe podpisy cyfrowe.”

Gdy twórca złośliwego oprogramowania ma certyfikat Microsoft Authenticode, może podpisać dowolne złośliwe oprogramowanie, próbując zanegować podpisywanie kodu zabezpieczającego systemu Windows i obronę opartą na certyfikatach.

W innych przypadkach, zamiast kraść certyfikaty, haker naruszy serwer kompilacji oprogramowania. Gdy nowa wersja oprogramowania zostanie publicznie udostępniona, opatrzona jest legalnym certyfikatem. Ale haker może również uwzględnić w tym procesie swój złośliwy kod. O niedawnym przykładzie tego typu ataku możesz przeczytać poniżej.

3 przykłady złośliwego oprogramowania podpisanego kodem

Jak więc wygląda złośliwe oprogramowanie podpisane kodem? Oto trzy przykłady złośliwego oprogramowania podpisanego kodem:

- Złośliwe oprogramowanie Stuxnet. Złośliwe oprogramowanie odpowiedzialne za zniszczenie irańskiego programu nuklearnego wykorzystało do rozpowszechnienia dwa skradzione certyfikaty oraz cztery różne exploity zero-day. Certyfikaty zostały skradzione dwóm oddzielnym firmom - JMicron i Realtek - które miały wspólny budynek. Stuxnet wykorzystał skradzione certyfikaty, aby uniknąć nowo wprowadzonego wymogu Windows, że wszystkie sterowniki wymagają weryfikacji (podpisywanie sterowników).

- Naruszenie serwera Asus. Od czerwca do listopada 2018 r. Hakerzy złamali serwer Asus, którego firma używa do przekazywania użytkownikom aktualizacji oprogramowania. Badacze z Kaspersky Lab odkryli, że około 500 000 komputerów z systemem Windows otrzymało złośliwą aktualizację, zanim ktokolwiek się zorientował. Zamiast kraść certyfikaty hakerzy podpisali swoje złośliwe oprogramowanie za pomocą legalnych certyfikatów cyfrowych Asus, zanim serwer oprogramowania rozpowszechnił aktualizację systemu. Na szczęście szkodliwe oprogramowanie było wysoce ukierunkowane, zakodowane na stałe w poszukiwaniu 600 konkretnych maszyn.

- Złośliwe oprogramowanie Flame. Modułowy wariant złośliwego oprogramowania Flame atakuje kraje Bliskiego Wschodu, wykorzystując fałszywie podpisane certyfikaty, aby uniknąć wykrycia. (Czym jest modułowe złośliwe oprogramowanie? W każdym razie modułowe złośliwe oprogramowanie: nowy niewykrywalny atak kradnący dane Modułowe złośliwe oprogramowanie: nowy niewykrywalny atak kradnący dane Złośliwe oprogramowanie stało się trudniejsze do wykrycia. ??) Programiści Flame wykorzystali słaby algorytm kryptograficzny do fałszywego podpisywania certyfikatów podpisujących kod, dzięki czemu wyglądało to tak, jakby Microsoft je podpisał. W przeciwieństwie do Stuxneta, który niósł destrukcyjny element, Flame jest narzędziem do szpiegostwa, wyszukiwania plików PDF, plików AutoCAD, plików tekstowych i innych ważnych typów dokumentów przemysłowych.

Jak uniknąć złośliwego oprogramowania podpisanego kodem

Trzy różne warianty złośliwego oprogramowania, trzy różne typy ataku podpisującego kod. Dobra wiadomość jest taka, że większość szkodliwych programów tego typu jest, przynajmniej w chwili obecnej, wysoce ukierunkowana.

Drugą wadą jest to, że ze względu na skuteczność takich wariantów złośliwego oprogramowania, które używają podpisywania kodu w celu uniknięcia wykrycia, spodziewaj się, że więcej twórców złośliwego oprogramowania skorzysta z tej techniki, aby upewnić się, że ich własne ataki zakończyły się powodzeniem.

Ponadto ochrona przed złośliwym oprogramowaniem podpisanym kodem jest niezwykle trudna. Utrzymanie aktualności systemu i pakietu antywirusowego jest bardzo ważne, unikaj klikania nieznanych linków i dokładnie sprawdź, dokąd prowadzi jakikolwiek link, zanim podążysz za nim.

Oprócz aktualizacji oprogramowania antywirusowego sprawdź naszą listę sposobów uniknięcia złośliwego oprogramowania Oprogramowanie antywirusowe to za mało: 5 rzeczy, które musisz zrobić, aby uniknąć złośliwego oprogramowania Oprogramowanie antywirusowe to za mało: 5 rzeczy, które musisz zrobić, aby uniknąć złośliwego oprogramowania Bądź bezpieczny online po zainstalowaniu oprogramowania antywirusowego, wykonując następujące kroki w celu bezpieczniejszego korzystania z komputera. !