Peter Holmes

0

3245

171

Termin DDoS gwiżdże w przeszłości, ilekroć cyberaktywizm zbiera się w głowie. Tego rodzaju ataki pojawiają się w nagłówkach międzynarodowych z wielu powodów. Kwestie, które przyspieszają te ataki DDoS, są często kontrowersyjne lub wysoce polityczne. Ponieważ ataki mają wpływ na dużą liczbę zwykłych użytkowników, problem ten dotyczy ludzi.

Termin DDoS gwiżdże w przeszłości, ilekroć cyberaktywizm zbiera się w głowie. Tego rodzaju ataki pojawiają się w nagłówkach międzynarodowych z wielu powodów. Kwestie, które przyspieszają te ataki DDoS, są często kontrowersyjne lub wysoce polityczne. Ponieważ ataki mają wpływ na dużą liczbę zwykłych użytkowników, problem ten dotyczy ludzi.

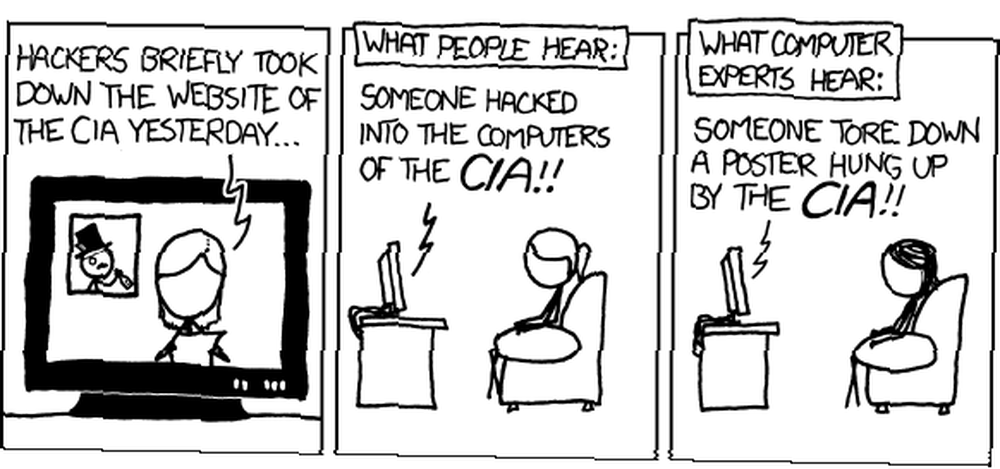

Być może, co najważniejsze, wiele osób nie wie, co stanowi atak DDoS. Pomimo rosnącej częstotliwości, patrząc na nagłówki gazet, ataki DDoS mogą być czymkolwiek, od cyfrowego wandalizmu po pełnoprawny cyberterroryzm.

Co zatem pociąga za sobą atak DDoS lub rozproszona odmowa usługi? Jak to działa i jak wpływa na zamierzony cel i jego użytkowników? To ważne pytania i na tym będziemy się koncentrować w tym przypadku MakeUseOf wyjaśnia.

Odmowa usługi

Zanim zajmiemy się problemem DDoS lub rozproszonych ataków typu „odmowa usługi”, spójrzmy na większą grupę Odmowa usługi Problemy (DoS).

Odmowa usługi to szeroki problem. Mówiąc najprościej, strona internetowa ma problemy z DoS, gdy nie jest już w stanie obsługiwać swoich zwykłych użytkowników. Gdy zbyt wiele osób gromadzi się na Twitterze, pojawia się Fail Whale, wskazując, że strona osiągnęła i przekroczyła maksymalną pojemność. Zasadniczo Twitter doświadcza DoS.

Przez większość czasu problemy te są inicjowane bez złośliwych zamiarów. Duża witryna prowadzi do małej witryny, która nie jest zbudowana dla tego samego poziomu ruchu.

Atak typu „odmowa usługi” oznacza zatem złośliwe zamiary. Atakujący stara się zainicjować problemy z DoS. Stosowane tutaj techniki są bardzo różne - atak DoS odnosi się do zamierzonego wyniku ataku, a nie sposobu jego wykonania. Ogólnie rzecz biorąc, przejmując zasoby systemu, może on uczynić system niedostępny dla zwykłych użytkowników, ostatecznie nawet awarię systemu i całkowite jego wyłączenie.

Ataki rozproszone (DDoS)

Różnica między rozproszoną odmową usługi (DDoS) a zwykłymi atakami DoS polega na zakresie ataku. W przypadku gdy DoS jest przeprowadzany przez jednego atakującego za pomocą jednego systemu, atak rozproszony jest przeprowadzany w wielu systemach atakujących.

Dobrowolni agenci

Czasami dołącza wielu atakujących, z których każdy chętnie bierze udział w ataku. Oprogramowanie używane do testowania warunków skrajnych lub oprogramowanie zaprojektowane specjalnie w celu zniszczenia systemu jest instalowane w każdym systemie. Aby atak zadziałał, musi być skoordynowany. Koordynowani za pośrednictwem czatów IRC, forów, a nawet kanałów Twittera, atakujący rzucają się masowo na jeden cel, próbując zalać go aktywnością w celu zakłócenia użycia lub awarii systemu.

Kiedy PayPal, Visa i MasterCard rozpoczęły bojkot WikiLeaks pod koniec 2010 roku, zwolennicy WikiLeaks przeprowadzili skoordynowane DDoS, tymczasowo usuwając stronę główną wielu stron internetowych. Podobne ataki miały na celu inne banki, a nawet agencje bezpieczeństwa narodowego.

Ważne jest, aby pamiętać, że witryna sklepu internetowego jest zalana i rozbita, podczas gdy wewnętrzne sieci banku i agencji bezpieczeństwa są zwykle nietknięte, jak wyjaśniono w komiksie XKCD 932, pokazanym powyżej.

Systemy zombie lub botnety

Rozproszony atak typu „odmowa usługi” wymaga wielu systemów ataku. Zwykle nie wymaga wielu napastnicy. Często ataki na dużą skalę nie są przeprowadzane przez komputer atakującego, ale przez dużą liczbę zainfekowanych systemów zombie. Atakujący mogą nadużyć podatności na zero dni Co to jest luka w Zero Day? [MakeUseOf wyjaśnia] Co to jest luka w Zero Day? [MakeUseOf Explains] i użyj robaka lub konia trojańskiego Co to jest luka w zabezpieczeniach zero dni? [MakeUseOf wyjaśnia] Co to jest luka w Zero Day? [MakeUseOf wyjaśnia], aby przejąć kontrolę nad dużą liczbą zainfekowanych systemów. Następnie atakujący wykorzystuje te zainfekowane systemy do przeprowadzenia ataku na swój cel. Zainfekowane systemy używane w ten sposób są często nazywane boty lub systemy zombie. Zbiór botów nosi nazwę a botnet.

Chociaż witryna atakowana przez atak DDoS jest zwykle przedstawiana jako jedyna ofiara, podobnie dotyczy to użytkowników zainfekowanych systemów będących częścią botnetu. Ich komputery są wykorzystywane nie tylko w nielegalnych atakach, ale zasoby komputera i połączenia internetowego są wykorzystywane przez botnet.

Typy ataku

Jak wspomniano wcześniej, atak DDoS określa jedynie cel ataku - rabuje system jego zasobów i uniemożliwia mu wykonanie zamierzonej usługi. Istnieje kilka sposobów osiągnięcia tego celu. Atakujący może przechwycić zasoby systemu, a nawet zepchnąć system na krawędź i spowodować awarię. W ciężkich przypadkach atak Permanent Denial of Service (PDoS), znany również jako flashowanie, powoduje tak duże spustoszenie w swoim celu, że elementy sprzętowe muszą zostać całkowicie wymienione, zanim będzie można wznowić normalne działanie.

Przyjrzymy się dwóm ważnym metodom ataku. Ta lista w żadnym wypadku nie jest wyczerpująca. Większa lista znajduje się w artykule DoS w Wikipedii.

Powódź ICMP

ICMP (lub Internet Control Message Protocol, ale to mniej ważne) jest integralną częścią protokołu internetowego. Atak przeciwpowodziowy ICMP jest przeprowadzany przez bombardowanie sieci pakietami sieciowymi, zużywanie zasobów i awarię. Jednym z rodzajów ataku jest Ping Flood, prosty atak DoS, w którym atakujący skutecznie przytłacza swój cel pakietami „ping”. Chodzi o to, że przepustowość atakującego jest większa niż jego cel.

Atak Smurf to mądrzejszy sposób na zalanie ICMP. Niektóre sieci pozwalają klientom sieci na emisję wiadomości do wszystkich pozostałych klientów, wysyłając je na jeden adres rozgłoszeniowy. Atak Smurfem atakuje ten adres rozgłoszeniowy i sprawia, że jego pakiety wyglądają, jakby pochodziły z celu. Cel rozsyła te pakiety do wszystkich klientów sieciowych, skutecznie służąc jako wzmacniacz ataku.

(S) SYN Flood

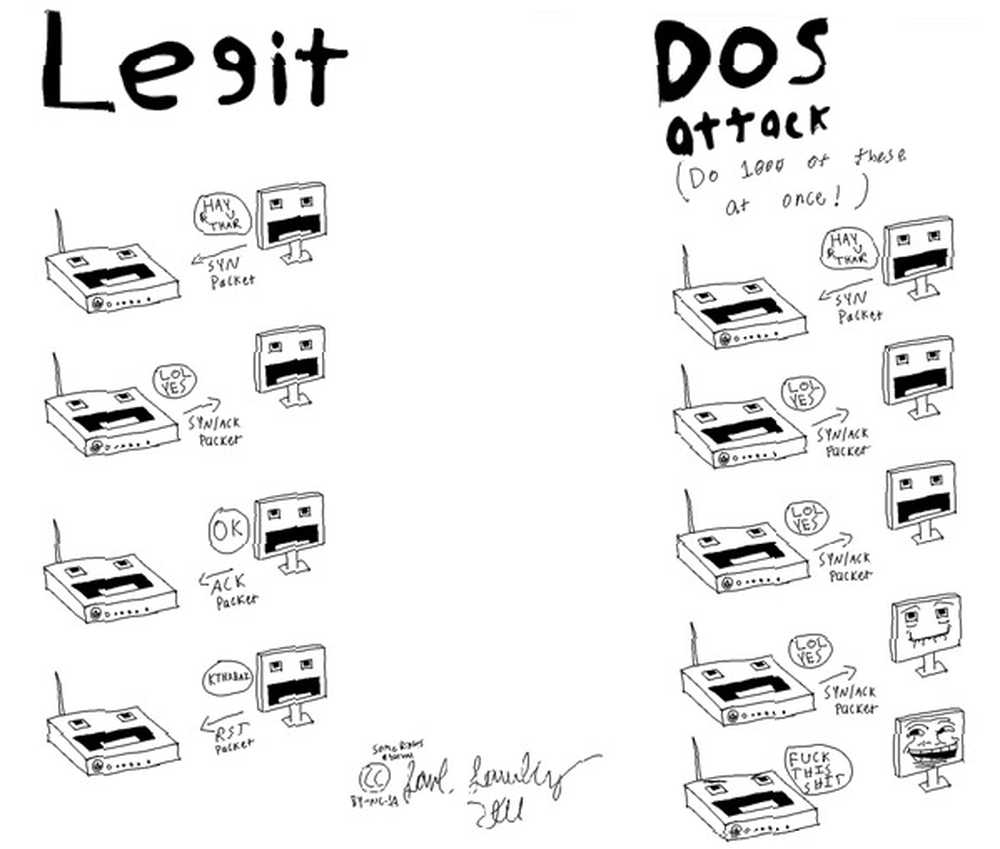

A (S) SYN Flood opiera się na podstawowych zasadach działania komunikacji sieciowej. Podczas normalnych operacji klient rozpoczyna komunikację, wysyłając do serwera pakiet TCP / SYN, mówiąc zasadniczo serwerowi, że chce się komunikować. Serwer po otrzymaniu pakietu tworzy połączenie w celu komunikacji z klientem i wysyła potwierdzenie i odniesienie do kanału komunikacyjnego.

Klient wysyła z kolei potwierdzenie i rozpoczyna komunikację z serwerem. Jeśli jednak klient nie odbierze tego drugiego potwierdzenia, serwer zakłada, że nie dotarł prawidłowo (co zdarza się dość często) i wysyła go ponownie.

A (S) SYN Flood nadużywa tej mechaniki, wysyłając niezliczoną liczbę pakietów TCP / SYN (każdy z określonym innym fałszywym źródłem). Każdy pakiet monituje serwer o utworzenie połączenia i wysyłanie potwierdzeń. Wkrótce serwer zużył własne zasoby z połączeniami częściowo otwartymi. Zasadę tę zilustrowano w komiksie powyżej, narysowanym i opublikowanym przez Verdimilarity Redditor.

Jak wyjaśniono powyżej, ataki DDoS są zróżnicowane, ale mają jeden cel: (tymczasowo) uniemożliwianie autentycznym użytkownikom korzystania z systemu docelowego. Czy zgadza się to z twoimi początkowymi pomysłami na ataki DDoS? Daj nam znać w sekcji komentarzy.

Źródło zdjęcia: Shutterstock