Edmund Richardson

0

5284

502

Jednym z moich ulubionych warunków cyberbezpieczeństwa jest “botnet.” Przywołuje wszelkiego rodzaju zdjęcia: połączone roboty, legiony robotników pracujących w sieci jednocześnie dążących do jednego celu. Co zabawne, obraz, który wywołuje to słowo, jest podobny do botnetu - przynajmniej w kategoriach ronda.

Botnety stanowią poważną moc obliczeniową na całym świecie. Ta moc jest regularnie (być może nawet konsekwentnie) źródłem złośliwego oprogramowania, oprogramowania ransomware, spamu i innych. Ale jak powstają botnety? Kto je kontroluje? I jak możemy je zatrzymać?

Co to jest botnet?

Definicja botnetu SearchSecurity stwierdza, że “botnet to zbiór urządzeń podłączonych do Internetu, które mogą obejmować komputery, serwery, urządzenia mobilne i Internet przedmiotów, które są zainfekowane i kontrolowane przez typowe złośliwe oprogramowanie. Użytkownicy często nie wiedzą, że botnet infekuje ich system.”

Ostatnie zdanie definicji jest kluczowe. Urządzenia w obrębie botnetu zwykle nie są tam chętnie. Urządzenia zainfekowane niektórymi wariantami złośliwego oprogramowania są kontrolowane przez zdalne podmioty stanowiące zagrożenie, czyli cyberprzestępców. Złośliwe oprogramowanie ukrywa złośliwe działania botnetu na urządzeniu, uniemożliwiając właścicielowi zdawanie sobie sprawy z ich roli w sieci. Możliwe, że wysyłasz spam, oferując tysiące tabletów powiększających przydatki - bez żadnych podejrzeń.

Jako takie często odnosimy się do zainfekowanych urządzeń botnetowych. Czy Twój komputer to zombie? A w każdym razie, co to jest komputer zombie? [MakeUseOf wyjaśnia] Czy Twój komputer to zombie? A w każdym razie, co to jest komputer zombie? [MakeUseOf wyjaśnia] Czy zastanawiałeś się kiedyś, skąd pochodzi cały spam internetowy? Prawdopodobnie codziennie otrzymujesz setki spamowanych wiadomości e-mail. Czy to znaczy, że są setki i tysiące ludzi siedzących… tak jak “zombie.”

Co robi botnet?

Botnet ma kilka typowych funkcji w zależności od potrzeb operatora botnetu:

- Spam: Wysyłanie dużej ilości spamu na całym świecie. Na przykład średni udział spamu w globalnym ruchu e-mailowym od stycznia do września wyniósł 56,69 procent. Kiedy firma badawcza FireEye zajmująca się bezpieczeństwem tymczasowo wstrzymała przechodzenie znanego botnetu Srizbi po tym, jak niesławny hosting McColo przeszedł w tryb offline, globalny spam spadł o ogromną liczbę (a w rzeczywistości, gdy ostatecznie przeszedł w tryb offline, globalny spam tymczasowo spadł o około 50 procent).

- Złośliwe oprogramowanie: Dostarczanie złośliwego oprogramowania i programów szpiegujących na podatne komputery. Zasoby botnetów są kupowane i sprzedawane przez złoczyńców w celu wspierania ich przestępczych przedsięwzięć.

- Dane: Przechwytywanie haseł i innych prywatnych informacji. To wiąże się z powyższym.

- Oszustwo kliknięcia: Zainfekowane urządzenie odwiedza strony internetowe, aby wygenerować fałszywy ruch w sieci i wyświetlenia reklam.

- Bitcoin: Kontrolery botnetów kierują zainfekowane urządzenia do wydobywania Bitcoin i innych kryptowalut, aby cicho generować zysk.

- DDoS: Operatorzy botnetów kierują moc zainfekowanych urządzeń na określone cele, wyłączając je w trybie ataków typu „odmowa usługi”.

Operatorzy botnetów zwykle zmieniają swoje sieci na szereg tych funkcji w celu generowania zysków. Na przykład operatorzy botnetów wysyłający spam medyczny do obywateli USA są również właścicielami aptek podających, które dostarczają towary. (O tak, na końcu e-maila znajdują się rzeczywiste produkty. Spam Nation Briana Krebsa to doskonałe spojrzenie na to.)

Główne botnety nieznacznie zmieniły kierunek w ciągu ostatnich kilku lat. Podczas gdy spam medyczny i inne podobne typy były niezwykle opłacalne przez długi czas, represje rządowe w kilku krajach spowodowały spadek zysków. W związku z tym liczba wiadomości e-mail zawierających złośliwy załącznik wzrosła do jednego na 359 wiadomości e-mail, zgodnie z raportem wywiadowczym firmy Symantec z lipca 2017 r..

Jak wygląda botnet?

Wiemy, że botnet to sieć zainfekowanych komputerów. Jednak podstawowe elementy i faktyczna architektura botnetu są interesujące do rozważenia.

Architektura

Istnieją dwie główne architektury botnetów:

- Model klient-serwer: Botnet klient-serwer zazwyczaj używa klienta czatu (dawniej IRC, ale nowoczesne botnety korzystały z Telegramu i innych zaszyfrowanych usług przesyłania wiadomości), domeny lub strony internetowej do komunikacji z siecią. Operator wysyła komunikat do serwera, przekazując go klientom, którzy wykonują polecenie. Chociaż infrastruktura botnetu różni się od podstawowej do bardzo złożonej, skoncentrowany wysiłek może wyłączyć botnet klient-serwer.

- Peer-to-Peer: Botnet peer-to-peer (P2P) próbuje zatrzymać programy bezpieczeństwa i badaczy identyfikujących określone serwery C2, tworząc zdecentralizowaną sieć. Sieć P2P jest bardziej zaawansowana. 10 warunków sieciowych, których prawdopodobnie nigdy nie wiedziałeś, i co one oznaczają 10 warunków sieciowych, których prawdopodobnie nigdy nie wiedziałeś, i co one oznaczają Tutaj omówimy 10 typowych warunków sieciowych, ich znaczenie i miejsce, w którym możesz się spotkać im. , w pewnym sensie, niż model klient-serwer. Co więcej, ich architektura różni się od tego, jak większość wyobraża sobie. Zamiast pojedynczej sieci połączonych zainfekowanych urządzeń komunikujących się za pośrednictwem adresów IP, operatorzy wolą korzystać z urządzeń zombie połączonych z węzłami, z kolei połączonych ze sobą i głównym serwerem komunikacyjnym. Chodzi o to, że jest po prostu zbyt wiele połączonych, ale oddzielnych węzłów, aby można je było jednocześnie usunąć.

Dowodzenie i kontrola

Protokoły dowodzenia i kontroli (czasami pisane C&C lub C2) są dostępne w różnych postaciach:

- Telnet: Botnety Telnet są stosunkowo proste, używając skryptu do skanowania zakresów adresów IP w poszukiwaniu domyślnych loginów serwera Telnet i SSH w celu dodania wrażliwych urządzeń w celu dodania botów.

- IRC: Sieci IRC oferują niezwykle niską przepustowość metody komunikacji dla protokołu C2. Możliwość szybkiego przełączania kanałów zapewnia dodatkowe bezpieczeństwo operatorom botnetów, ale oznacza również, że zainfekowani klienci mogą zostać łatwo odcięci od botnetu, jeśli nie otrzymają zaktualizowanych informacji o kanałach. Ruch IRC jest stosunkowo łatwy do zbadania i odizolowania, co oznacza, że wielu operatorów zrezygnowało z tej metody.

- Domeny: Niektóre duże botnety używają do kontroli domen, a nie klienta wiadomości. Zainfekowane urządzenia uzyskują dostęp do konkretnej domeny obsługującej listę poleceń kontrolnych, umożliwiając łatwe wprowadzanie zmian i aktualizacji w locie. Minusem jest ogromne zapotrzebowanie na przepustowość dużych botnetów, a także względna łatwość zamykania podejrzanych domen kontrolnych. Niektórzy operatorzy używają tzw. Hostingu kuloodpornego do działania poza jurysdykcją krajów o surowym prawie karnym dotyczącym Internetu.

- P2P: Protokół P2P zwykle implementuje podpisywanie cyfrowe przy użyciu szyfrowania asymetrycznego (jeden klucz publiczny i jeden klucz prywatny). Oznacza to, że podczas gdy operator trzyma klucz prywatny, niezwykle trudne (zasadniczo niemożliwe) jest wydawanie komendom różnych botnetów. Podobnie brak jednego zdefiniowanego serwera C2 sprawia, że atakowanie i niszczenie botnetu P2P jest trudniejsze niż jego odpowiedników.

- Inne: Przez lata widzieliśmy, jak operatorzy botnetu używają interesujących kanałów dowodzenia i kontroli. Natychmiast przychodzą mi na myśl kanały mediów społecznościowych, takie jak botnet Twitoor na Androida, kontrolowany za pośrednictwem Twittera lub Mac.Backdoor.iWorm, który wykorzystywał subreddit listy serwerów Minecraft do pobierania adresów IP dla swojej sieci. Instagram też nie jest bezpieczny. W 2017 roku Turla, grupa cyberszpiegowska z bliskimi linkami do rosyjskiego wywiadu, wykorzystywała komentarze do zdjęć na Instagramie Britney Spears do przechowywania lokalizacji serwera C2 rozpowszechniającego złośliwe oprogramowanie.

Zombie

Ostatnim elementem układanki botnetu są zainfekowane urządzenia (tj. Zombie).

Operatorzy botnetu celowo skanują i infekują wrażliwe urządzenia, aby zwiększyć swoją moc operacyjną. Powyżej wymieniliśmy główne zastosowania botnetu. Wszystkie te funkcje wymagają mocy obliczeniowej. Co więcej, operatorzy botnetów nie zawsze są ze sobą przyjaźnie nastawieni, przenosząc na siebie moc swoich zainfekowanych maszyn.

Zdecydowana większość właścicieli urządzeń zombie nie zdaje sobie sprawy z ich roli w botnecie. Czasami jednak złośliwe oprogramowanie botnet działa jako kanał dla innych wariantów złośliwego oprogramowania.

W tym filmie ESET wyjaśniono, jak rozwijają się botnety:

Rodzaje urządzeń

Urządzenia sieciowe stają się zaskakujące. Botnety szukają nie tylko komputera PC lub Mac. Jak zobaczymy w poniższej sekcji, urządzenia Internetu rzeczy są tak samo podatne (jeśli nie więcej) na warianty złośliwego oprogramowania typu botnet. Zwłaszcza jeśli są poszukiwane ze względu na ich przerażające bezpieczeństwo.

Gdybym powiedział moim rodzicom, aby zwrócili swój nowy inteligentny telewizor, który dostali do sprzedaży, ponieważ IOT jest bardzo niepewny, czy to czyni mnie dobrą córką lub złą córką?

Zapytałem, czy może słuchać poleceń głosowych, powiedzieli tak; Wydałem trzaskający dźwięk. Powiedzieli, że porozmawiamy jutro.- Tanya Janca (@shehackspurple) 28 grudnia 2017 r

Smartfony i tablety też nie są bezpieczne. W ciągu ostatnich kilku lat Android widział kilka botnetów. Android jest łatwym celem Jak złośliwe oprogramowanie dostaje się do twojego smartfona? W jaki sposób złośliwe oprogramowanie dostaje się do smartfona? Dlaczego dostawcy złośliwego oprogramowania chcą zainfekować smartfon zainfekowaną aplikacją i w jaki sposób złośliwe oprogramowanie dostaje się do aplikacji mobilnej? : jest to oprogramowanie typu open source, ma wiele wersji systemu operacyjnego i liczne luki w tym samym czasie. Nie ciesz się tak szybko, użytkownicy iOS. Istnieje kilka wariantów złośliwego oprogramowania atakujących urządzenia mobilne Apple, choć zwykle ograniczone do iPhone'ów z jailbreakiem z lukami w zabezpieczeniach.

Innym głównym celem botnetu jest wrażliwy router. 10 sposobów, w jakie router nie jest tak bezpieczny, jak myślisz 10 sposobów, w jaki router nie jest tak bezpieczny, jak myślisz Oto 10 sposobów, w jakie router może być wykorzystywany przez hakerów i porywaczy bezprzewodowych . . Routery ze starym i niepewnym oprogramowaniem układowym są łatwym celem dla botnetów, a wielu właścicieli nie zdaje sobie sprawy, że ich portal internetowy jest zainfekowany. Podobnie, po prostu oszałamiająca liczba użytkowników Internetu nie zmienia domyślnych ustawień na swoich routerach. 3 Domyślne hasła, które należy zmienić i dlaczego 3 Domyślne hasła, które należy zmienić i dlaczego hasła są niewygodne, ale konieczne. Wiele osób ma tendencję do unikania haseł tam, gdzie to możliwe i chętnie używają domyślnych ustawień lub tego samego hasła do wszystkich swoich kont. Takie zachowanie może sprawić, że Twoje dane i… po instalacji. Podobnie jak urządzenia IoT, pozwala to na rozprzestrzenianie się złośliwego oprogramowania w oszałamiającym tempie, z niewielkim oporem w przypadku infekcji tysięcy urządzeń.

Zdejmowanie botnetu

Zlikwidowanie botnetu nie jest łatwym zadaniem z wielu powodów. Czasami architektura botnetu pozwala operatorowi na szybką odbudowę. W innych przypadkach botnet jest po prostu zbyt duży, aby można go było pokonać jednym zamachem. Większość usunięć botnetów wymaga koordynacji między badaczami bezpieczeństwa, agencjami rządowymi i innymi hakerami, czasami polegającymi na wskazówkach lub nieoczekiwanych backdoorach.

Głównym problemem, przed którym stoją badacze bezpieczeństwa, jest względna łatwość, z jaką operatorzy kopiujący rozpoczynają operacje przy użyciu tego samego złośliwego oprogramowania.

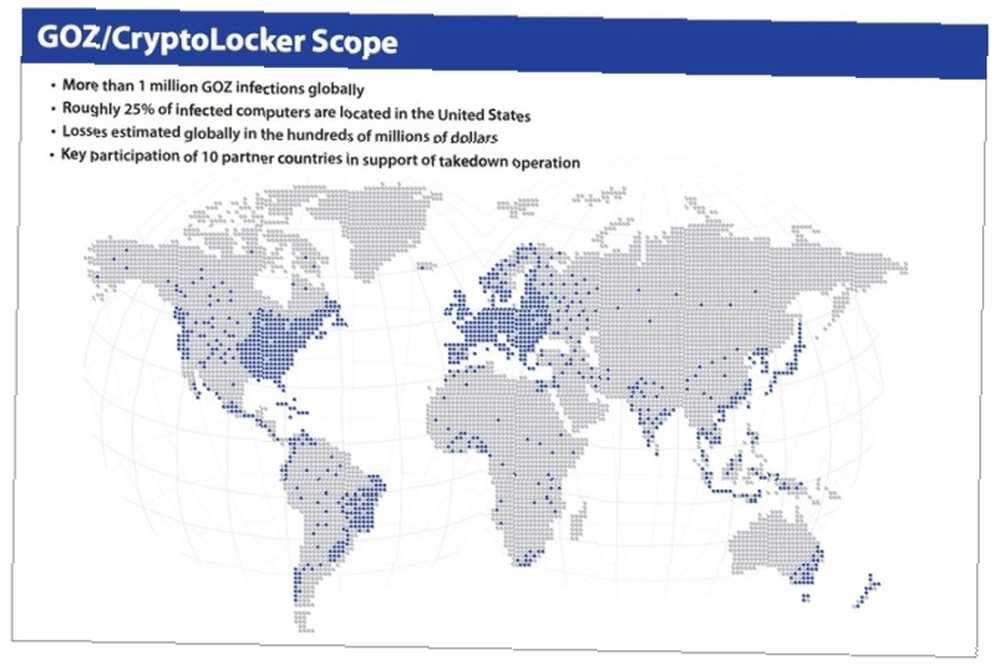

GameOver Zeus

Wykorzystam botnet GameOver Zeus (GOZ) jako przykład usunięcia. GOZ był jednym z największych ostatnich botnetów, który w szczytowym momencie miał ponad milion zainfekowanych urządzeń. Głównym zastosowaniem botnetu była kradzież monetarna (rozpowszechnianie ransomware CryptoLocker Historia Ransomware: Gdzie to się zaczęło i gdzie to się dzieje Historia Ransomware: Gdzie to się zaczęło i gdzie to się dzieje Ransomware pochodzi z połowy 2000 roku i podobnie jak wiele zagrożeń bezpieczeństwa komputerów, pochodził z Rosji i Europy Wschodniej, zanim stał się coraz silniejszym zagrożeniem. Ale co przyniesie przyszłość dla oprogramowania ransomware?) i spamu, a przy użyciu zaawansowanego algorytmu generowania domen peer-to-peer okazało się nie do powstrzymania.

Algorytm generowania domen pozwala botnetowi wstępnie generować długie listy domen do wykorzystania jako “punkty spotkania” na szkodliwe oprogramowanie botnet. Wiele punktów spotkania sprawia, że zatrzymanie rozprzestrzeniania się jest prawie niemożliwe, ponieważ tylko operatorzy znają listę domen.

W 2014 r. Zespół badaczy bezpieczeństwa, współpracujący z FBI i innymi agencjami międzynarodowymi, ostatecznie zmusił GameOver Zeus do trybu offline w ramach operacji Tovar. To nie było łatwe. Po zauważeniu sekwencji rejestracji domen zespół zarejestrował około 150 000 domen w ciągu sześciu miesięcy poprzedzających rozpoczęcie operacji. Miało to zablokować wszelką przyszłą rejestrację domeny od operatorów botnetu.

Następnie kilku dostawców usług internetowych przekazało kontrolę operacyjną węzłom proxy GOZ, używanym przez operatorów botnetu do komunikacji między serwerami dowodzenia i kontroli a rzeczywistym botnetem. Elliot Peterson, główny śledczy FBI w operacji Tovar, powiedział: “Byliśmy w stanie przekonać boty, z którymi dobrze jest rozmawiać, ale wszyscy rówieśnicy, serwery proxy i supernody kontrolowane przez złych facetów były złe do rozmowy i należy je zignorować.”

Właściciel botnetu Evgeniy Bogaczew (pseudonim internetowy Slavik) zdał sobie sprawę, że usunięcie było na miejscu po godzinie, i próbował walczyć przez kolejne cztery lub pięć godzin przed “ustępujący” Pokonać.

W następstwie tego badacze byli w stanie złamać znane szyfrowanie ransomware CryptoLocker, tworząc bezpłatne narzędzia deszyfrujące dla ofiar CryptoLocker Is Dead: oto jak możesz odzyskać swoje pliki! CryptoLocker Is Dead: oto jak możesz odzyskać swoje pliki! .

Botnety IoT są różne

Środki walki z GameOver Zeus były rozległe, ale konieczne. Ilustruje to, że sama siła sprytnie spreparowanego botnetu wymaga globalnego podejścia do łagodzenia skutków, wymagające “innowacyjne taktyki prawne i techniczne z tradycyjnymi narzędziami egzekwowania prawa” jak również “silne relacje robocze z prywatnymi ekspertami branżowymi i organami ścigania w ponad 10 krajach na całym świecie.”

Ale nie wszystkie botnety są takie same. Gdy jeden botnet kończy swój koniec, inny operator uczy się od zniszczenia.

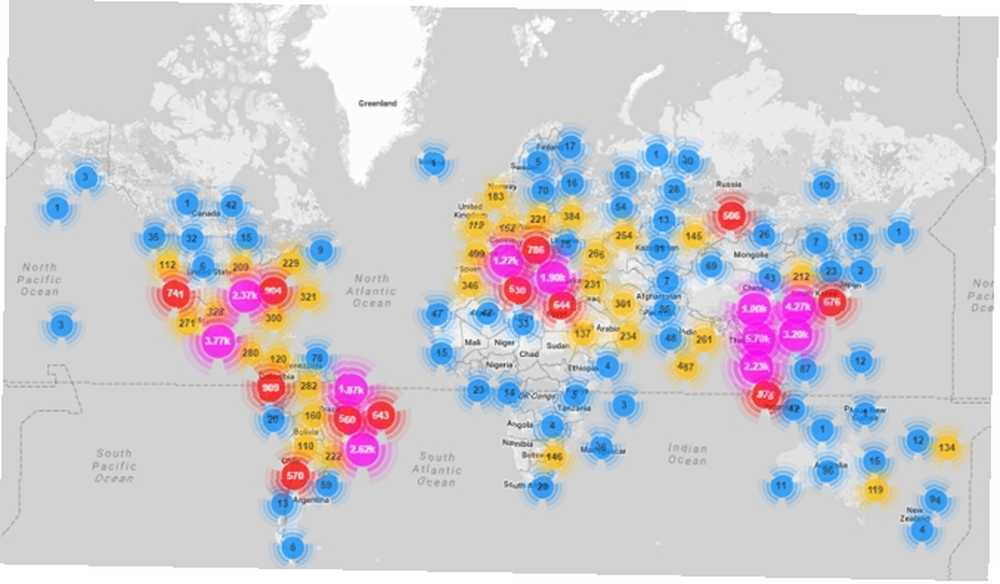

W 2016 roku największym i najgorszym botnetem był Mirai. Przed częściowym usunięciem botnet Mirai oparty na Internecie Rzeczy osiągnął kilka znaczących celów. Dlaczego Twoja moneta kryptograficzna nie jest tak bezpieczna, jak myślisz Dlaczego Twoja moneta kryptograficzna nie jest tak bezpieczna, jak myślisz, że Bitcoin nadal osiąga nowe maksima. Nowicjusz kryptowaluty Ethereum grozi eksplozją we własnej bańce. Zainteresowanie blockchainem, wydobywaniem i kryptowalutą jest najwyższe w historii. Dlaczego więc entuzjaści kryptowaluty są zagrożeni? z oszałamiającymi atakami DDoS. Jeden z takich ataków uderzył w blog Briana Krebsa, badacza bezpieczeństwa z szybkością 620 Gb / s, ostatecznie zmuszając ochronę DDoS Krebsa do odrzucenia go jako klienta. Kolejny atak w najbliższych dniach uderzył we francuskiego dostawcę usług chmurowych OVH z 1,2Tbps w największym jak dotąd ataku. Poniższy obraz ilustruje, w ilu krajach trafił Mirai.

Choć Mirai nie był nawet największym botnetem, jaki kiedykolwiek widział, spowodował jednak największe ataki. Mirai wykorzystał druzgocący zbiór absurdalnie niepewnych urządzeń IoT. Czy Twój inteligentny dom jest zagrożony przez Internet przedmiotów? Czy Twój inteligentny dom jest zagrożony przez luki w zabezpieczeniach związane z Internetem przedmiotów? Czy Internet przedmiotów jest bezpieczny? Miałbyś taką nadzieję, ale ostatnie badanie wykazało, że kwestie bezpieczeństwa podniesione kilka lat temu muszą zostać rozwiązane. Twój inteligentny dom może być zagrożony. , używając listy 62 niepewnych domyślnych haseł do gromadzenia urządzeń (admin / admin był na szczycie listy, idź rysunek).

Badacz bezpieczeństwa Marcus Hutchins (alias MalwareTech) wyjaśnia, że jedną z przyczyn ogromnej mocy Mirai jest to, że większość urządzeń IoT siedzi tam i nic nie robi, dopóki nie zostanie o to poproszony. Oznacza to, że prawie zawsze są online i prawie zawsze mają zasoby sieciowe do współdzielenia. Tradycyjny operator botnetu analizowałby odpowiednio swoje okresy mocy szczytowej i ataki czasowe. Botnety IoT, nie tak bardzo.

W związku z tym, że coraz słabiej skonfigurowane urządzenia IoT stają się dostępne online, rośnie szansa na ich wykorzystanie.

Pozostając bezpiecznym

Dowiedzieliśmy się o tym, co robi botnet, jak się rozwija i wiele więcej. Ale jak zatrzymać swoje urządzenie, aby stało się częścią jednego? Cóż, pierwsza odpowiedź jest prosta: zaktualizuj system Jak naprawić system Windows 10: FAQ dla początkujących Jak naprawić system Windows 10: FAQ dla początkujących Potrzebujesz pomocy w systemie Windows 10? Odpowiadamy na najczęściej zadawane pytania dotyczące używania i konfigurowania systemu Windows 10.. Regularne aktualizacje usuwają luki w systemie operacyjnym, co z kolei ogranicza możliwości wykorzystania.

Drugi to pobranie i aktualizacja programu antywirusowego oraz programu antymalware. Istnieje wiele darmowych pakietów antywirusowych, które oferują doskonałą ochronę przed niewielkim wpływem. Zainwestuj w program antymalware, taki jak Malwarebytes Kompletny przewodnik usuwania złośliwego oprogramowania Kompletny przewodnik usuwania złośliwego oprogramowania Malware jest wszędzie w dzisiejszych czasach, a usuwanie złośliwego oprogramowania z systemu jest długim procesem, wymagającym wskazówek. Jeśli uważasz, że Twój komputer jest zainfekowany, potrzebujesz tego poradnika. . Subskrypcja Malwarebytes Premium zapewni ci zwrot 24,95 USD na rok, zapewniając ochronę przed złośliwym oprogramowaniem w czasie rzeczywistym. Moim zdaniem warte inwestycji.

Na koniec skorzystaj z dodatkowych zabezpieczeń przeglądarki. Zestawy exploitów Drive-by są uciążliwe, ale można ich łatwo uniknąć, gdy używasz rozszerzenia blokującego skrypty, takiego jak uBlock Origin.

Czy twój komputer był częścią botnetu? Jak sobie sprawę? Czy dowiedziałeś się, która infekcja wykorzystywała twoje urządzenie? Poinformuj nas o swoich doświadczeniach poniżej!