Joseph Goodman

0

4716

1389

Zagrożenie wykryciem wirusa jest bardzo realne. Wszechobecność niewidzialnych sił atakujących nasze komputery, kradnących naszą tożsamość i atakujących nasze konta bankowe jest stała, ale mamy nadzieję, że przy odpowiedniej ilości technicznych 5 najlepszych dysków ratunkowych i odzyskiwania do przywracania systemu Windows 5 najlepszych Dyski ratunkowe i odzyskiwania do przywracania systemu Windows Oto najlepsze dyski ratunkowe systemu Windows, które pomogą ci uzyskać dostęp do komputera w celu wykonania napraw i tworzenia kopii zapasowych, nawet jeśli nie można go uruchomić. i odrobina szczęścia, wszystko będzie dobrze.

Jednak tak zaawansowane, jak oprogramowanie antywirusowe i inne oprogramowanie zabezpieczające, potencjalni napastnicy nadal znajdują nowe, diabelskie wektory, które mogą zakłócić działanie systemu. Bootkit jest jednym z nich. Chociaż nie jest to całkiem nowa sytuacja na scenie szkodliwego oprogramowania, nastąpił ogólny wzrost ich wykorzystania i zdecydowane zwiększenie ich możliwości.

Spójrzmy na to, czym jest bootkit, przeanalizuj jego wersję, Nemesis, i zastanów się, co możesz zrobić, aby zachować czystość. 10 kroków, które należy podjąć, gdy wykryje się złośliwe oprogramowanie na komputerze 10 kroków, jakie należy podjąć, gdy odkryje się złośliwe oprogramowanie na komputerze lubimy myśleć, że Internet jest bezpiecznym miejscem do spędzania czasu (kaszel), ale wszyscy wiemy, że istnieje ryzyko za każdym rogiem. E-mail, media społecznościowe, złośliwe strony, które działały… .

Co to jest bootkit?

Aby zrozumieć, czym jest bootkit, najpierw wyjaśnimy, skąd pochodzi terminologia. Bootkit to odmiana rootkita, rodzaju złośliwego oprogramowania z możliwością ukrywania się przed systemem operacyjnym i oprogramowaniem antywirusowym. Rootkity są niezwykle trudne do wykrycia i usunięcia. Za każdym razem, gdy uruchamiasz system, rootkit zapewnia atakującemu ciągły dostęp do systemu na poziomie root.

Rootkit można zainstalować z dowolnej liczby powodów. Czasami rootkit zostanie wykorzystany do zainstalowania większej ilości złośliwego oprogramowania, a czasem zostanie użyty do utworzenia “zambi” komputer w botnecie Jak atak DoS może zdjąć Twittera? [Wyjaśniona technologia] Jak atak DoS może zdjąć Twittera? [Objaśnienie technologii], można go wykorzystać do kradzieży kluczy szyfrujących i haseł lub kombinacji tych i innych wektorów ataku.

Rootkity na poziomie modułu ładującego (bootkit) zastępują lub modyfikują legalny moduł ładujący jednym z projektów atakujących, wpływając na główny rekord rozruchowy, wolumin rozruchowy lub inne sektory rozruchowe. Oznacza to, że infekcja może zostać załadowana przed systemem operacyjnym, a tym samym może obalić wszelkie programy wykrywające i niszczące.

Ich użycie rośnie, a eksperci ds. Bezpieczeństwa odnotowali szereg ataków ukierunkowanych na usługi monetarne, z których niektóre “Nemezys” jest jednym z ostatnio obserwowanych ekosystemów szkodliwego oprogramowania.

Nemezis bezpieczeństwa?

Nie, nie Star Trek film, ale szczególnie paskudny wariant bootkita. Ekosystem złośliwego oprogramowania Nemesis oferuje szeroki zakres możliwości ataku, w tym przesyłanie plików, przechwytywanie ekranu, rejestrowanie naciśnięć klawiszy, wprowadzanie procesów, manipulowanie procesami i planowanie zadań. FireEye, firma zajmująca się cyberbezpieczeństwem, która po raz pierwszy zauważyła Nemesis, wskazała również, że złośliwe oprogramowanie obejmuje kompleksowy system obsługi backdoora dla szeregu protokołów sieciowych i kanałów komunikacyjnych, umożliwiający większą kontrolę i kontrolę po zainstalowaniu.

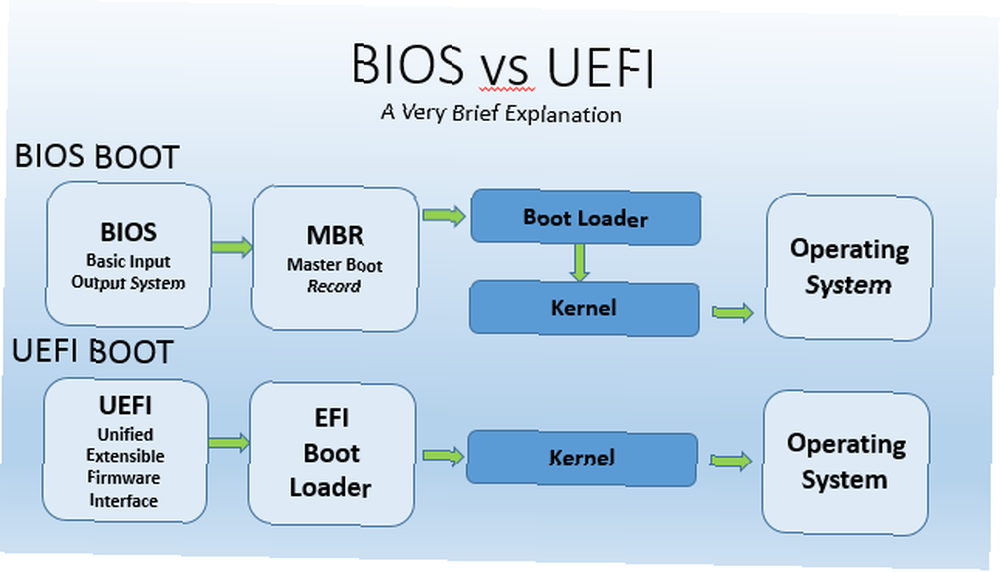

W systemie Windows główny rekord rozruchowy (MBR) przechowuje informacje związane z dyskiem, takie jak liczba i układ partycji. MBR ma zasadnicze znaczenie dla procesu rozruchu, zawierający kod lokalizujący aktywną partycję podstawową. Po znalezieniu kontrola jest przekazywana do rekordu rozruchowego woluminu (VBR), który znajduje się w pierwszym sektorze indywidualnej partycji.

Bootemit Nemesis przejmuje kontrolę nad tym procesem. Złośliwe oprogramowanie tworzy niestandardowy wirtualny system plików do przechowywania komponentów Nemesis w nieprzydzielonym miejscu między partycjami, przejmując kontrolę nad oryginalnym VBR, zastępując oryginalny kod własnym, w systemie nazwanym “BOOTRASH.”

“Przed instalacją instalator BOOTRASH zbiera statystyki dotyczące systemu, w tym wersji i architektury systemu operacyjnego. Instalator może wdrożyć 32-bitowe lub 64-bitowe wersje komponentów Nemesis w zależności od architektury procesorów systemu. Instalator zainstaluje bootkit na dowolnym dysku twardym, który ma partycję rozruchową MBR, niezależnie od określonego typu dysku twardego. Jeśli jednak partycja korzysta z architektury dysku z tabelą partycji GUID, w przeciwieństwie do schematu partycjonowania MBR, złośliwe oprogramowanie nie będzie kontynuowało procesu instalacji.”

Następnie przy każdym wywołaniu partycji złośliwy kod wstrzykuje oczekiwane składniki Nemesis do systemu Windows. W rezultacie, “lokalizacja instalacji złośliwego oprogramowania oznacza również, że będzie się utrzymywać nawet po ponownej instalacji systemu operacyjnego, powszechnie uważanego za najbardziej skuteczny sposób na wyeliminowanie złośliwego oprogramowania,” pozostawiając walkę pod górę o czysty system.

Co zabawne, ekosystem złośliwego oprogramowania Nemesis ma własną funkcję odinstalowywania. Spowodowałoby to przywrócenie oryginalnego sektora rozruchowego i usunięcie złośliwego oprogramowania z systemu - ale jest ono dostępne tylko w przypadku, gdy atakujący będą musieli usunąć złośliwe oprogramowanie z własnej woli.

Bezpieczny rozruch UEFI

Zestaw startowy Nemesis w dużej mierze wpłynął na organizacje finansowe w celu gromadzenia danych i odprowadzania funduszy. Ich zastosowanie nie dziwi Briana Richardsona, inżyniera marketingu technicznego Intela, który zauważa “Bootkity i rootkity MBR są wektorem ataku wirusa od czasów “Włóż dysk do A: i naciśnij ENTER, aby kontynuować.” Wyjaśnił, że chociaż Nemesis jest bez wątpienia bardzo niebezpiecznym szkodliwym oprogramowaniem, może nie wpływać tak łatwo na twój system domowy.

Systemy Windows utworzone w ciągu ostatnich kilku lat najprawdopodobniej zostaną sformatowane przy użyciu tabeli partycji GUID, a oprogramowanie wewnętrzne oparte na UEFI. Czym jest UEFI i jak zapewnia ci większe bezpieczeństwo? Co to jest UEFI i jak zapewnia ci większe bezpieczeństwo? . Część złośliwego oprogramowania tworzącego wirtualny system plików BOOTRASH opiera się na przestarzałym przerwaniu dysku, które nie będzie istniało podczas uruchamiania systemu za pomocą UEFI, podczas gdy kontrola podpisu UEFI Secure Boot zablokowałaby bootkit podczas procesu uruchamiania.

Dlatego te nowsze systemy z preinstalowanym systemem Windows 8 lub Windows 10 mogą zostać wyeliminowane z tego zagrożenia, przynajmniej na razie. Pokazuje to jednak poważny problem polegający na tym, że duże firmy nie aktualizują sprzętu IT. Firmy te nadal używają systemu Windows 7 iw wielu miejscach nadal Korzystając z systemu Windows XP, narażają siebie i swoich klientów na poważne zagrożenie finansowe i związane z danymi. Dlaczego firmy utrzymujące w tajemnicy naruszenia mogą być dobrą rzeczą Dlaczego firmy utrzymujące w tajemnicy naruszenia mogą być dobrą rzeczą Przy tak dużej ilości informacji w Internecie wszyscy martwimy się o potencjał naruszenia bezpieczeństwa. Ale te naruszenia mogą być trzymane w tajemnicy w USA, aby cię chronić. Brzmi szalenie, więc o co chodzi? .

Trucizna, lekarstwo

Rootkity to podstępni operatorzy. Mistrzowie zaciemniania, mają za zadanie kontrolować system tak długo, jak to możliwe, zbierając jak najwięcej informacji przez cały ten czas. Firmy antywirusowe i antymalware zwróciły uwagę i wiele aplikacji do usuwania rootkitów jest teraz dostępnych dla użytkowników. Kompletny przewodnik usuwania złośliwego oprogramowania Kompletny przewodnik usuwania złośliwego oprogramowania Malware występuje wszędzie, a usuwanie złośliwego oprogramowania z systemu jest procesem długotrwałym, wymagającym wskazówek. Jeśli uważasz, że Twój komputer jest zainfekowany, potrzebujesz tego poradnika. :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER - zaawansowana aplikacja wymagająca ręcznego usuwania

Nawet z szansą na skuteczne usunięcie w ofercie wielu ekspertów ds. Bezpieczeństwa zgadza się, że jedynym sposobem na uzyskanie 99% pewności, że czysty system jest kompletny format dysku - pamiętaj więc, aby zachować kopię zapasową systemu!

Czy doświadczyłeś rootkita, a nawet bootkita? Jak wyczyściłeś swój system? Daj nam znać poniżej!