Brian Curtis

0

2847

357

Dużo mówimy o metadanych. Metadane - informacje o twoich informacjach. Metadane - informacje o twoich informacjach, zwłaszcza od momentu ujawnienia, ile z nich zbiera NSA. W większości nie brzmi tak źle, że widzą te rzeczy - jeśli mogą zobaczyć, kiedy wykonałeś połączenie, ale nie słyszą, co powiedziałeś, czy to taka wielka sprawa?

Co to są metadane?

Zanim zaczniemy, przygotujmy grunt i upewnijmy się, że dokładnie wiemy, czym są metadane. Jak możesz zebrać od nazwy, są to dane o danych-informacje o informacjach. W praktyce oznacza to, że jest bardzo zróżnicowany, ale ważne jest to, że nie zawiera treści twoich wiadomości. Są to, co mówisz w trakcie połączenia lub SMS-a nie zapisane w metadanych.

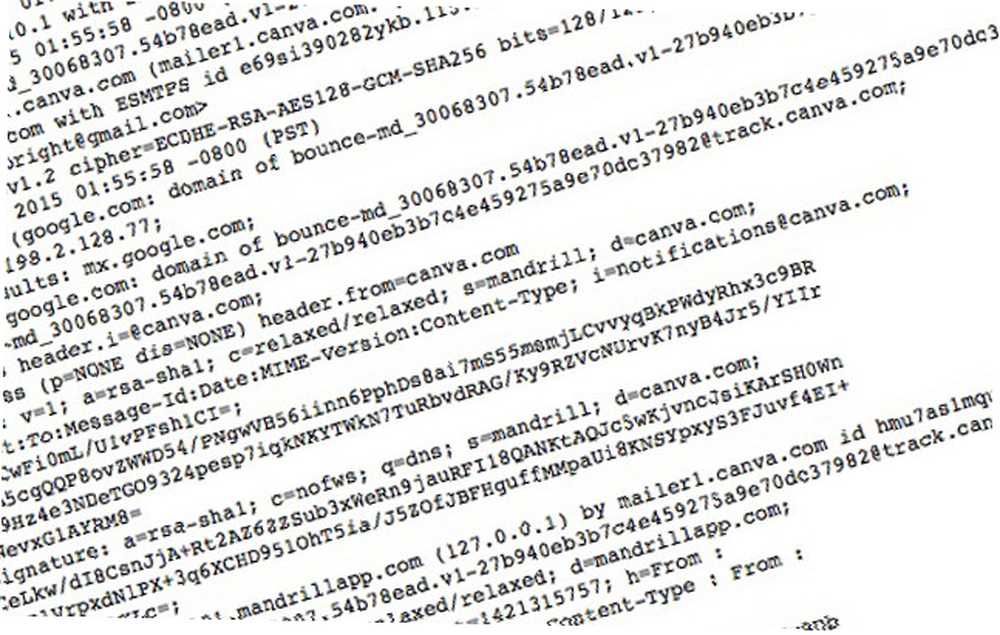

Więc co to jest? Podczas połączenia numer telefonu, do którego dzwonisz, unikalny numer seryjny telefonu, czas i czas trwania połączenia oraz lokalizacja każdego z dzwoniących są zakodowane w metadanych. Co z metadanymi z wiadomości e-mail Czego możesz się nauczyć z nagłówka wiadomości (metadanych)? Czego możesz się nauczyć z nagłówka wiadomości e-mail (metadanych)? Czy dostałeś kiedyś e-mail i naprawdę zastanawiałeś się, skąd pochodzi? Kto to wysłał? Jak mogliby wiedzieć, kim jesteś? Zaskakujące jest, że wiele z tych informacji pochodzi z…? Nazwy i adresy e-mail nadawcy i odbiorcy, informacje o transferze serwera, data i strefa czasowa, temat wiadomości e-mail, status potwierdzenia odczytu oraz informacje o kliencie pocztowym są zakodowane w metadanych. Nawet twoje tweety zawierają metadane.

Jak widać, mimo że nie jest rejestrowana żadna treść, nadal można znaleźć sporo informacji na podstawie tych szczegółów (Opiekun opublikował świetną interaktywną stronę na metadanych, która poda kilka dodatkowych szczegółów). Co dokładnie agencja wywiadu mogłaby zebrać z tego rodzaju informacji?

Studium przypadku

Naked Security, blog Sophos, doniósł o fascynującym eksperymencie przeprowadzonym z niektórymi metadanymi pod koniec ubiegłego roku. Holender pozwolił badaczowi zainstalować w telefonie aplikację do gromadzenia danych, aby zbierać różne typy metadanych przez tydzień. To ważne - to były tylko metadane. Brak zawartości. Tylko takie rzeczy, które rządy na całym świecie mogłyby z łatwością uzyskać.

Co odkryli naukowcy? Wiek mężczyzny, fakt, że niedawno ukończył szkołę, pracował długo i dojeżdżał pociągiem, że pracował do późnych godzin wieczornych, że uprawia sport (szczególnie na rowerze), że czyta skandynawskie thrillery, że ma dziewczynę, którą prawdopodobnie jest chrześcijaninem, którą prawdopodobnie identyfikuje się z partią Zielonej Lewicy w Holandii, że jest zainteresowany technologią i prywatnością oraz wieloma szczegółami na temat swojej pracy: że był prawnikiem, w którym pracował , z jakim prawem miał do czynienia, z kim w rządzie był w kontakcie, a także z niektórymi jego zainteresowaniami zawodowymi.

Och, udało im się odgadnąć hasło do jego kont na Twitterze, Google i Amazon, łącząc informacje uzyskane z jego metadanych z informacjami opublikowanymi po hakowaniu Adobe.

Być może najbardziej przerażające, badacze stwierdzili, że stosowane przez nich metody i narzędzia były znacznie mniej zaawansowane niż te, które mogłyby być wykorzystane przez agencję wywiadowczą. Metadane zaczynają teraz wyglądać na całkiem sporą rzecz, prawda??

Oczywiście posiadanie przez naukowców możliwości zrobienia tego w laboratorium i faktyczne wdrożenie agencji rządowej w praktyce są zupełnie inne.

Przykłady ze świata rzeczywistego z konsekwencjami ze świata rzeczywistego

Kariery - jeśli nie życie - mogą zostać zrujnowane przez metadane. Zapytaj Davida Petraeusa. Być może pamiętasz Petraeusa jako bardzo odznaczonego, szanowanego czterogwiazdkowego generała, który kierował operacjami sił USA i NATO w Afganistanie jako dowódca dowództwa centralnego Stanów Zjednoczonych. W 2011 r. Został jednogłośnie potwierdzony jako dyrektor CIA, ale w 2012 r. Ustąpił ze wstydu. Dlaczego? Metadane.

Możesz przeczytać całą oś czasu, ale krótka wersja jest taka: Petraeus wdał się w pozamałżeńską romans z inną członkiem armii, Paulą Broadwell. Broadwell wysłał kilka groźnych e-maili do przyjaciela z rodziny Petraeusów - i mogło się tam skończyć. Ale FBI wykorzystało metadane do śledzenia danych logowania z hoteli i odsyłało je do list gości, ostatecznie ujawniając Broadwell jako źródło wiadomości e-mail i prowadząc do ujawnienia romansu Petraeusa i jego późniejszej rezygnacji.

Wiele metadanych, które doprowadziły do odkrycia romansu, nawet nie pochodziło z wysłanych e-maili - Petraeus i Broadwell komunikowali się, logując się na to samo konto e-mail i zapisując wersje robocze, które następnie przeczytałby drugi. Wystarczyły metadane do zalogowania, by nakłonić śledczych.

Myślisz, że czterogwiazdkowi generałowie są zagrożeni, ale zwykli obywatele nie wytwarzają cennych metadanych? Powiedz to protestującym na Ukrainie, którzy otrzymali SMS-y z napisem “Drogi subskrybencie, jesteś zarejestrowany jako uczestnik masowych zakłóceń.” Czy w kraju, który przeżywa zawirowania polityczne i wojskowe, chciałbyś, aby twoje dane z telefonów komórkowych informowały rząd, że byłeś na miejscu demonstracji?

Co możesz zrobić, aby się chronić?

Niestety, po wyłączeniu telefonu i używaniu go tylko wtedy, gdy jest to absolutnie konieczne, niewiele można zrobić. Na przykład informacji o lokalizacji nie można się pozbyć - telefon stale łączy się z wieżami komórkowymi, aby uzyskać silny sygnał, a połączenie z tą wieżą jest rejestrowane. A kiedy do kogoś zadzwonisz, informacje o routingu (twój telefon i ich) muszą być w pewnym momencie widoczne, w przeciwnym razie sieć komórkowa nie będzie wiedziała, gdzie przekierować połączenie.

Podaliśmy wiele wskazówek dotyczących ochrony zawartości wiadomości - możesz użyć zaszyfrowanej aplikacji do przesyłania wiadomości. 6 Bezpiecznych aplikacji do obsługi wiadomości w systemie iOS, które bardzo poważnie traktują prywatność. 6 Bezpiecznych aplikacji do obsługi wiadomości w systemie iOS, które traktują prywatność bardzo poważnie. czytane przez niechciane strony? Uzyskaj bezpieczną aplikację do przesyłania wiadomości i nie martw się więcej. , nawet szyfruj połączenia 3 sposoby na bezpieczniejszą komunikację ze smartfonem 3 sposoby na bezpieczniejszą komunikację ze smartfonem Całkowita prywatność! A przynajmniej tak nam się wydaje, gdy nasze słowa i informacje leciały w powietrzu. Nie tak: najpierw chodzi o bezpodstawne podsłuchiwanie, potem słowo o gazetach, prawnikach, ubezpieczycielach i innych hakerów… - ale jeśli martwisz się o metadane, najlepiej jest nie podawać NSA (lub jakiejkolwiek agencji rządowej martwisz się) dużą ilością danych do pracy. Jak możesz ograniczyć ich rejestr do minimum? Korzystanie z telefonu z nagrywarką Sick of NSA Tracking You? Spalić ich za pomocą telefonu z nagrywarką NSA, która Cię śledzi? Spalić ich za pomocą telefonu z nagrywarką NSA śledzi cię za pomocą współrzędnych pozycjonowania telefonu? Telefony przedpłacone, zwane potocznie „palnikami”, zapewniają częściową prywatność. , używanie wielu telefonów, częste zmienianie numerów i używanie różnych adresów e-mail utrudni powiązanie określonych informacji z Tobą.

Poza tym najlepszym rozwiązaniem jest podjęcie politycznych działań na rzecz przyłączenia się do kampanii na rzecz prywatności. Lekcje wyciągnięte z Nie szpieguj nas: Twój przewodnik po Internecie Prywatność wyciągnięte z Nie szpieguj: Nasz przewodnik po prywatności bądź przejrzysty na temat tego, co robią z Twoimi danymi i głosuj przy użyciu swojego portfela. Metadane zawsze będą dostępne, ale gotowość firm do przekazania ich rządowi jest czymś, co możemy zmienić.

Czy obawiasz się, że rząd dostanie twoje metadane? Czy podjąłeś jakieś środki ostrożności, aby zachować swoją prywatność? O jakich innych strategiach słyszałeś, aby zachować prywatność swoich metadanych? Podziel się swoimi przemyśleniami poniżej!

Zdjęcie: Zabawna koncepcja z maską teatralną za pośrednictwem Shutterstock, Marynarka Wojenna Stanów Zjednoczonych za pośrednictwem Wikimedia Commons.