William Charles

0

3380

890

W niedawnym artykule na temat sprawdzania, czy zostałeś dotknięty incydentem włamania do Gawkera Jak dowiedzieć się, czy Twój adres e-mail został wyciekły z bazy danych Gawkera Jak dowiedzieć się, czy Twój adres e-mail został wyciekły z bazy danych Gawkera, jeden z kroków obejmował konwersję adresu e-mail do skrótu MD5.

Mieliśmy kilka pytań od czytelników, pytających dokładnie, co się dzieje i dlaczego ten proces był konieczny. To nie w naszym stylu pozostawiać wam zadawanie pytań, więc oto pełne podsumowanie MD5, mieszanie i mały przegląd komputerów i kryptografii.

Hashing kryptograficzny

MD5 oznacza M.wiadomość renajostrzejszy algorytm 5, i został wymyślony przez znanego amerykańskiego kryptografa profesora Ronalda Rivesta w 1991 roku, aby zastąpić stary standard MD4. MD5 to po prostu nazwa rodzaju funkcji szyfrowania kryptograficznego, którą Ron wymyślił już w 1991 roku.

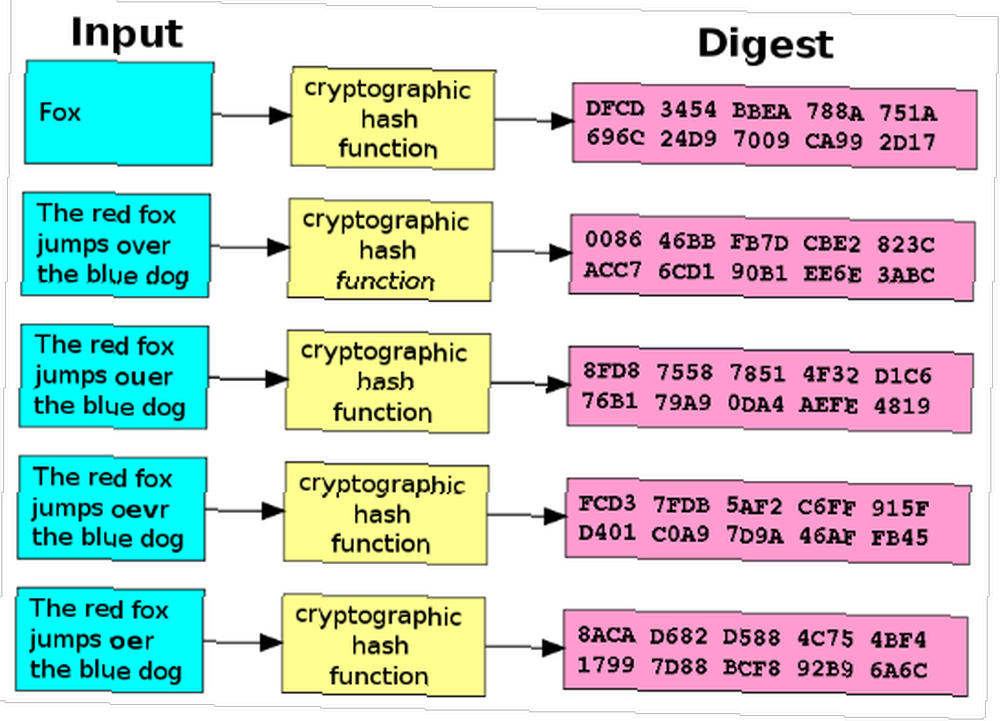

Ideą mieszania kryptograficznego jest pobranie dowolnego bloku danych i zwrócenie stałej wielkości “haszysz” wartość. Mogą to być dowolne dane o dowolnym rozmiarze, ale wartość skrótu będzie zawsze ustalona. Wypróbuj tutaj.

Mieszanie kryptograficzne ma wiele zastosowań i istnieje ogromna liczba algorytmów (innych niż MD5) zaprojektowanych do wykonywania podobnej pracy. Jednym z głównych zastosowań haszowania kryptograficznego jest weryfikacja zawartości wiadomości lub pliku po przesłaniu.

Jeśli kiedykolwiek pobrałeś szczególnie duży plik (dystrybucje Linuksa), prawdopodobnie zauważysz towarzyszącą mu wartość skrótu. Po pobraniu tego pliku możesz użyć skrótu, aby sprawdzić, czy pobrany plik nie różni się niczym od pliku reklamowanego.

Ta sama metoda działa dla wiadomości, z haszem weryfikującym, czy otrzymana wiadomość jest zgodna z wysłaną wiadomością. Na bardzo podstawowym poziomie, jeśli ty i twój przyjaciel macie duży plik i chcecie sprawdzić, czy są dokładnie takie same bez dużego transferu, kod skrótu zrobi to za was.

Algorytmy mieszania również odgrywają rolę w identyfikacji danych lub plików. Dobrym przykładem tego są sieci wymiany plików peer to peer, takie jak eDonkey2000. System zastosował wariant algorytmu MD4 (poniżej), która również połączyła rozmiar pliku w hasz, aby szybko wskazać pliki w sieci.

Charakterystycznym przykładem tego jest możliwość szybkiego wyszukiwania danych w tabelach skrótów, metoda powszechnie stosowana przez wyszukiwarki.

Innym zastosowaniem skrótów jest przechowywanie haseł. Przechowywanie haseł jako czystego tekstu jest złym pomysłem z oczywistych powodów, dlatego zamiast tego są one konwertowane na wartości skrótu. Gdy użytkownik wprowadza hasło, jest ono konwertowane na wartość skrótu i sprawdzane względem znanego przechowywanego skrótu. Ponieważ haszowanie jest procesem jednokierunkowym, pod warunkiem, że algorytm jest prawidłowy, teoretycznie istnieje małe prawdopodobieństwo, że oryginalne hasło zostanie odszyfrowane z skrótu.

Hashowanie kryptograficzne jest również często używane do generowania haseł i pochodnych haseł z pojedynczej frazy.

Algorytm podsumowania wiadomości 5

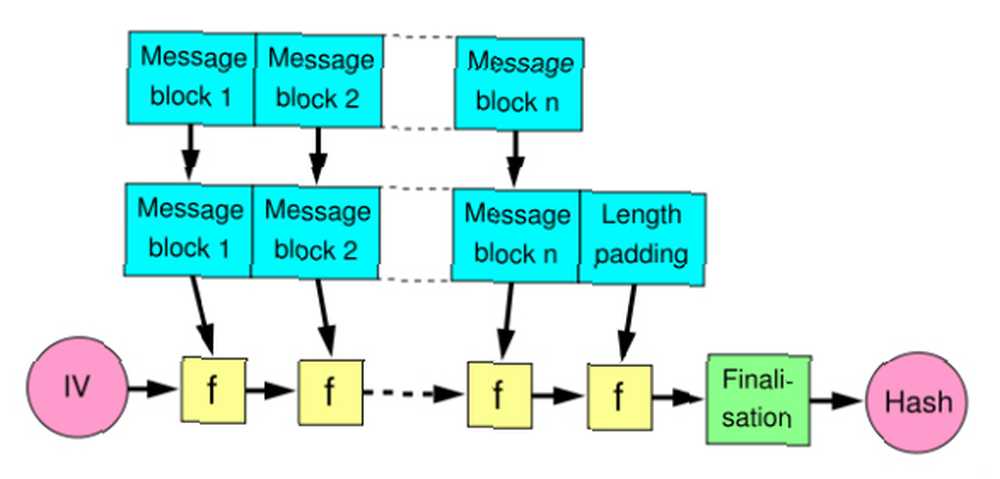

Funkcja MD5 zapewnia 32-cyfrową liczbę szesnastkową. Gdybyśmy zmienili „makeuseof.com” w wartość skrótu MD5, wyglądałoby to tak: 64399513b7d734ca90181b27a62134dc. Został zbudowany na podstawie metody zwanej Merkle”“DamgÃ¥struktura rd (poniżej), który służy do budowania tzw “odporny na kolizje” funkcje skrótu.

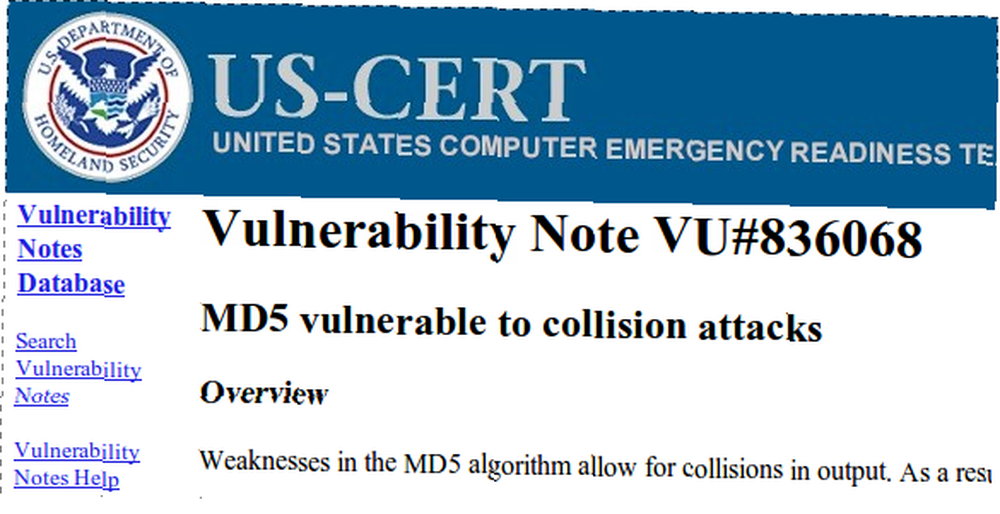

Żadne zabezpieczenia nie są jednak pewne, aw 1996 r. Wykryto potencjalne błędy w algorytmie mieszającym MD5. W tym czasie nie były one postrzegane jako śmiertelne, a MD5 nadal był używany. W 2004 r. Odkryto znacznie poważniejszy problem po tym, jak grupa naukowców opisała, jak sprawić, by dwa osobne pliki miały tę samą wartość skrótu MD5. Było to pierwsze wystąpienie ataku kolizyjnego na algorytm mieszający MD5. Atak kolizyjny próbuje znaleźć dwa arbritarne dane wyjściowe, które wytwarzają tę samą wartość skrótu - stąd kolizję (dwa pliki o tej samej wartości).

W ciągu następnych kilku lat miały miejsce próby znalezienia dalszych problemów bezpieczeństwa w MD5, aw 2008 r. Innej grupie badawczej udało się zastosować metodę ataku kolizyjnego w celu sfałszowania ważności certyfikatu SSL. Może to skłonić użytkowników do myślenia, że przeglądają bezpiecznie, gdy nie są. Departament Bezpieczeństwa Wewnętrznego USA ogłosił, że: “użytkownicy powinni unikać używania algorytmu MD5 w dowolnej pojemności. Jak wykazały poprzednie badania, należy go uznać za uszkodzony kryptograficznie i nieodpowiedni do dalszego wykorzystania“.

Pomimo ostrzeżeń rządowych wiele usług nadal korzysta z MD5 i jako takie jest technicznie zagrożonych. Jest jednak możliwe “Sól” hasła, aby zapobiec potencjalnym napastnikom używającym ataków słownikowych (testowanie znanych słów) przeciwko systemowi. Jeśli haker ma listę losowych często używanych haseł i bazę danych konta użytkownika, może sprawdzić skróty w bazie danych względem tych na liście. Sól jest losowym ciągiem, który jest powiązany z istniejącymi skrótami haseł, a następnie ponownie mieszany. Wartość soli i wynikowy skrót są następnie przechowywane w bazie danych.

Jeśli haker chciałby znaleźć hasła użytkowników, musiałby najpierw odszyfrować skróty solne, co czyni atak słownikowym całkiem bezużytecznym. Sól nie wpływa na samo hasło, dlatego zawsze musisz wybrać trudne do odgadnięcia hasło.

Wniosek

MD5 to jedna z wielu różnych metod identyfikacji, zabezpieczenia i weryfikacji danych. Mieszanie kryptograficzne jest istotnym rozdziałem w historii bezpieczeństwa i ukrywania rzeczy. Podobnie jak w przypadku wielu rzeczy zaprojektowanych z myślą o bezpieczeństwie, ktoś go nie ma i złamał.

Prawdopodobnie nie będziesz musiał się zbytnio przejmować haszowaniem i sumami kontrolnymi MD5 w swoich codziennych nawykach surfowania, ale przynajmniej teraz wiesz, co robią i jak to robią.

Czy kiedykolwiek musiałeś coś mieszać? Czy weryfikujesz pobrane pliki? Czy znasz jakieś dobre aplikacje internetowe MD5? Daj nam znać w komentarzach!

Zdjęcie wprowadzające: Shutterstock